Planifier et implémenter un réseau étendu virtuel, notamment un hub virtuel sécurisé

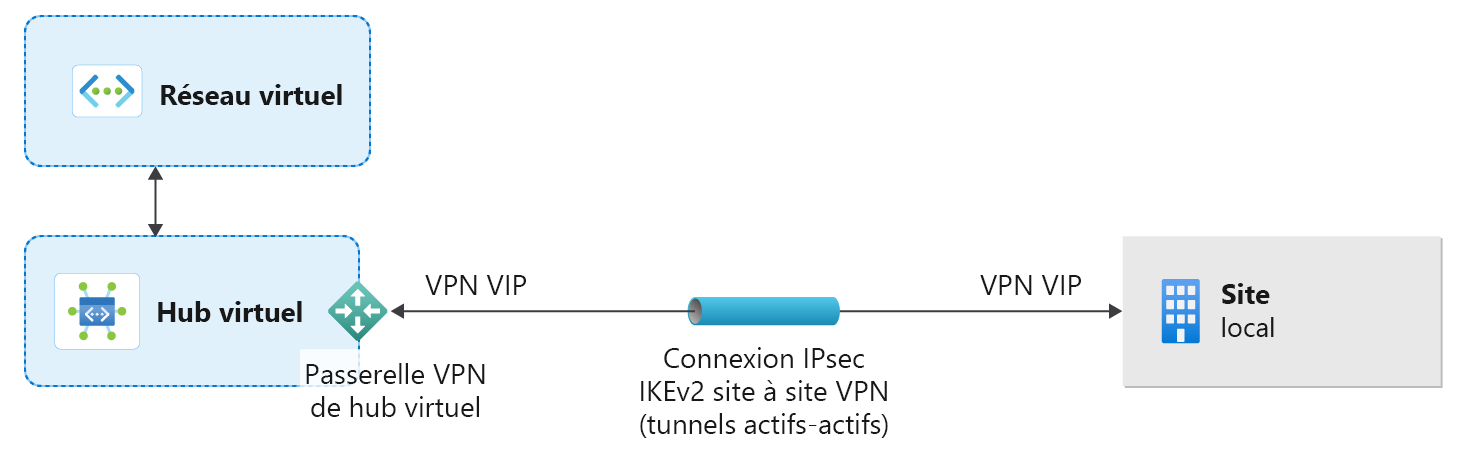

Une instance Virtual WAN vous connecte à vos ressources dans Azure via une connexion VPN IPsec/IKE (IKEv1 et IKEv2). Ce type de connexion requiert un périphérique VPN local disposant d’une adresse IP publique exposée en externe.

Prérequis

Assurez-vous de disposer d’un abonnement Azure. Si vous ne disposez pas déjà d’un abonnement Azure, vous pouvez activer vos avantages abonnés MSDN ou créer un compte gratuit.

Déterminez la plage d’adresses IP que vous souhaitez utiliser pour l’espace d’adressage privé de votre hub virtuel. Cette information est utilisée lors de la configuration de votre hub virtuel. Un hub virtuel est un réseau virtuel qui est créé et utilisé par Virtual WAN. Il s’agit du cœur de votre réseau Virtual WAN au sein d’une région donnée. La plage d’espace d’adressage doit respecter certaines règles.

- La plage d’adresses que vous spécifiez pour le hub ne peut pas chevaucher les réseaux virtuels existants auxquels vous vous connectez.

- La plage d’adresses ne peut pas chevaucher les plages d’adresses locales auxquelles vous vous connectez.

- Si vous ne maîtrisez pas les plages d’adresses IP situées dans votre configuration de réseau local, contactez une personne en mesure de vous aider.

- La plage d’adresses que vous spécifiez pour le hub ne peut pas chevaucher les réseaux virtuels existants auxquels vous vous connectez.

Portail Azure ou Azure PowerShell

Vous pouvez utiliser le portail Azure ou les cmdlets Azure PowerShell pour créer une connexion de site à site à Azure Virtual WAN. Cloud Shell est un interpréteur de commandes interactif gratuit dans lequel les outils Azure courants ont été préinstallés et configurés pour pouvoir être utilisés avec votre compte.

Pour ouvrir Cloud Shell, sélectionnez simplement Ouvrir Cloud Shell en haut à droite d’un bloc de code. Vous pouvez également ouvrir Cloud Shell dans un onglet distinct du navigateur en accédant à https://shell.azure.com/powershell. Sélectionnez Copier pour copier les blocs de code, collez ceux-ci dans Cloud Shell, puis sélectionnez Entrée pour les exécuter.

Vous pouvez également installer et exécuter des cmdlets Azure PowerShell en local sur votre ordinateur. Les cmdlets PowerShell sont fréquemment mises à jour. Si vous n'avez pas installé la dernière version, les valeurs spécifiées dans les instructions peuvent échouer. Pour rechercher les versions d’Azure PowerShell installées sur votre ordinateur, utilisez Get-Module -ListAvailable Az cmdlet.

Connexion

Si vous utilisez Azure Cloud Shell, vous êtes automatiquement redirigé pour vous connecter à votre compte après avoir ouvert Cloud Shell. Vous n’avez pas besoin d’exécuter Connect-AzAccount. Une fois connecté, vous pouvez toujours changer d’abonnement si nécessaire à l’aide de Get-AzSubscription et Select-AzSubscription.

Si vous exécutez PowerShell en local, ouvrez la console PowerShell avec des privilèges élevés et connectez-vous à votre compte Azure. L’applet de commande Connect-AzAccount vous invite à saisir vos informations d’identification. Une fois que vous êtes identifié, vos paramètres de compte sont téléchargés afin de les mettre à disposition d’Azure PowerShell. Vous pouvez changer d’abonnement à l’aide de Get-AzSubscription et Select-AzSubscription -SubscriptionName "Name of subscription".

Créer un WAN virtuel

Avant de pouvoir créer un WAN virtuel, vous devez créer un groupe de ressources pour héberger le WAN virtuel ou utiliser un groupe de ressources existant. Utilisez l’un des exemples suivants.

Cet exemple crée le groupe de ressources testRG dans la localisation USA Est. Si vous préférez utiliser un groupe de ressources existant, vous pouvez modifier la commande $resourceGroup = Get-AzResourceGroup -ResourceGroupName "NameofResourceGroup", puis effectuer les étapes de cet exercice avec vos propres valeurs.

Créez un groupe de ressources.

New-AzResourceGroup -Location "East US" -Name "TestRG"Créez le WAN virtuel à l’aide de la cmdlet New-AzVirtualWan.

$virtualWan = New-AzVirtualWan -ResourceGroupName TestRG -Name TestVWAN1 -Location "East US"

Créer le hub et configurer les paramètres du hub

Un hub est un réseau virtuel qui peut contenir des passerelles pour offrir des fonctionnalités de site à site, ExpressRoute ou de point à site. Créez un hub virtuel avec New-AzVirtualHub. Cet exemple crée un hub virtuel par défaut nommé Hub1 avec le préfixe d’adresse spécifié et une localisation pour le hub.

$virtualHub = New-AzVirtualHub -VirtualWan $virtualWan -ResourceGroupName "TestRG" -Name "Hub1" -AddressPrefix "10.1.0.0/16" -Location "westus"

Créer une passerelle VPN de site à site

Dans cette section, vous créez une passerelle VPN site à site dans la même localisation que le hub virtuel référencé. Lorsque vous créez la passerelle VPN, vous spécifiez les unités d’échelle souhaitées. La création d'une passerelle dure environ 30 minutes.

Si vous avez fermé Azure Cloud Shell ou si votre connexion a expiré, vous devrez peut-être redéclarer la variable pour $virtualHub.

$virtualHub = Get-AzVirtualHub -ResourceGroupName "TestRG" -Name "Hub1"Créez une passerelle VPN à l’aide de la cmdlet New-AzVpnGateway.

New-AzVpnGateway -ResourceGroupName "TestRG" -Name "vpngw1" -VirtualHubId $virtualHub.Id -VpnGatewayScaleUnit 2Dès que votre passerelle est créée, vous pouvez la voir en utilisant l’exemple suivant.

Get-AzVpnGateway -ResourceGroupName "TestRG" -Name "vpngw1"

Créer un site et les connexions

Dans cette section, vous créez des sites qui correspondent à vos localisations physiques et les connexions. Ces sites contiennent vos points de terminaison de périphérique VPN locaux, vous pouvez créer jusqu’à 1000 sites par hub virtuel dans un WAN virtuel. Si vous avez plusieurs hubs, vous pouvez créer 1000 sites pour chacun de ces hubs.

Définissez la variable pour la passerelle VPN et pour l’espace d’adressage IP qui se trouve sur votre site local. Le trafic destiné à cet espace d’adressage est acheminé vers votre site local. Cette option est requise lorsque le protocole BGP n’est pas activé pour le site.

$vpnGateway = Get-AzVpnGateway -ResourceGroupName "TestRG" -Name "vpngw1" $vpnSiteAddressSpaces = New-Object string[] 2 $vpnSiteAddressSpaces[0] = "192.168.2.0/24" $vpnSiteAddressSpaces[1] = "192.168.3.0/24"Créez des liaisons pour ajouter des informations sur les liaisons physiques au niveau de la succursale, y compris les métadonnées relatives à la vitesse de liaison, le nom du fournisseur de liaison et ajoutez l’adresse IP publique de l’appareil local.

$vpnSiteLink1 = New-AzVpnSiteLink -Name "TestSite1Link1" -IpAddress "15.25.35.45" -LinkProviderName "SomeTelecomProvider" -LinkSpeedInMbps "10" $vpnSiteLink2 = New-AzVpnSiteLink -Name "TestSite1Link2" -IpAddress "15.25.35.55" -LinkProviderName "SomeTelecomProvider2" -LinkSpeedInMbps "100"Créez le site VPN, en référençant les variables du site VPN que vous venez de créer. Si vous avez fermé Azure Cloud Shell ou si votre connexion a expiré, redéclarez la variable WAN virtuelle :

$virtualWan = Get-AzVirtualWAN -ResourceGroupName "TestRG" -Name "TestVWAN1"Créez le site VPN à l’aide de la cmdlet New-AzVpnSite.

$vpnSite = New-AzVpnSite -ResourceGroupName "TestRG" -Name "TestSite1" -Location "westus" -VirtualWan $virtualWan -AddressSpace $vpnSiteAddressSpaces -DeviceModel "SomeDevice" -DeviceVendor "SomeDeviceVendor" -VpnSiteLink @($vpnSiteLink1, $vpnSiteLink2)Créez la connexion de lien de site. La connexion se compose de deux tunnels actifs-actifs d’une branche/site vers la passerelle évolutive.

$vpnSiteLinkConnection1 = New-AzVpnSiteLinkConnection -Name "TestLinkConnection1" -VpnSiteLink $vpnSite.VpnSiteLinks[0] -ConnectionBandwidth 100 $vpnSiteLinkConnection2 = New-AzVpnSiteLinkConnection -Name "testLinkConnection2" -VpnSiteLink $vpnSite.VpnSiteLinks[1] -ConnectionBandwidth 10

Connecter le site VPN à un hub

Avant d’exécuter la commande, vous devrez peut-être redéclarer les variables suivantes :

$virtualWan = Get-AzVirtualWAN -ResourceGroupName "TestRG" -Name "TestVWAN1" $vpnGateway = Get-AzVpnGateway -ResourceGroupName "TestRG" -Name "vpngw1" $vpnSite = Get-AzVpnSite -ResourceGroupName "TestRG" -Name "TestSite1"Connectez le site VPN au hub.

New-AzVpnConnection -ResourceGroupName $vpnGateway.ResourceGroupName -ParentResourceName $vpnGateway.Name -Name "testConnection" -VpnSite $vpnSite -VpnSiteLinkConnection @($vpnSiteLinkConnection1, $vpnSiteLinkConnection2)

Connecter un réseau virtuel à votre hub

L’étape suivante consiste à connecter le hub au réseau virtuel. Si vous avez créé un groupe de ressources pour cet exercice, vous ne disposez généralement pas encore d’un réseau virtuel (VNet) dans votre groupe de ressources. Les étapes ci-dessous vous aident à créer un réseau virtuel si vous n’en avez pas déjà un. Dans cette section, vous créez une connexion entre le hub et votre réseau virtuel.

Créez un réseau virtuel

Vous pouvez utiliser les exemples de valeurs suivants pour créer un réseau virtuel. Veillez à remplacer les valeurs dans les exemples par celles que vous avez utilisées pour votre environnement.

Créer un réseau virtuel.

$vnet = @{ Name = 'VNet1' ResourceGroupName = 'TestRG' Location = 'eastus' AddressPrefix = '10.21.0.0/16' } $virtualNetwork = New-AzVirtualNetwork @vnetSpécifiez les paramètres de sous-réseau.

$subnet = @{ Name = 'Subnet-1' VirtualNetwork = $virtualNetwork AddressPrefix = '10.21.0.0/24' } $subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnetDéfinissez le réseau virtuel.

$virtualNetwork | Set-AzVirtualNetwork

Connecter un réseau virtuel à un hub

Les étapes suivantes vous permettent de connecter votre réseau virtuel à votre hub virtuel en tirant parti de PowerShell. Vous pouvez également utiliser Portail Azure pour effectuer cette tâche. Répétez ces étapes pour chaque réseau virtuel que vous souhaitez connecter.

Avant de créer une connexion, tenez compte de :

- Un réseau virtuel ne peut être connecté qu’à un seul hub virtuel à la fois.

- Pour se connecter à un hub virtuel, le réseau virtuel distant ne peut pas comporter de passerelle.

- Certains paramètres de configuration, tels que Propager un itinéraire statique, ne peuvent être configurés que dans le Portail Azure pour le moment.

Si des passerelles de réseau privé virtuel (VPN) sont présentes dans le hub virtuel, cette opération et toute autre opération en écriture sur le réseau virtuel (VNet) connecté peuvent entraîner une déconnexion des clients point à site, ainsi qu’une reconnexion de tunnels site à site et de sessions BGP (Border Gateway Protocol).

Ajouter une connexion

Déclarez les variables des ressources existantes, y compris le réseau virtuel existant.

$resourceGroup = Get-AzResourceGroup -ResourceGroupName "TestRG" $virtualWan = Get-AzVirtualWan -ResourceGroupName "TestRG" -Name "TestVWAN1" $virtualHub = Get-AzVirtualHub -ResourceGroupName "TestRG" -Name "Hub1" $remoteVirtualNetwork = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG"Créez une connexion pour appairer le réseau virtuel au hub virtuel.

New-AzVirtualHubVnetConnection -ResourceGroupName "TestRG" -VirtualHubName "Hub1" -Name "VNet1-connection" -RemoteVirtualNetwork $remoteVirtualNetwork

Configurer le périphérique VPN

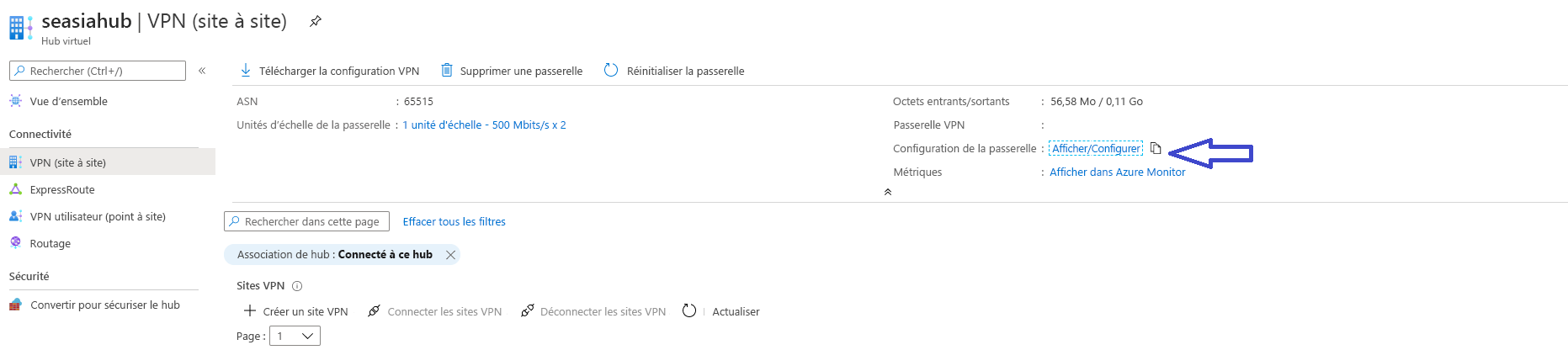

Télécharger une configuration VPN

Utilisez le fichier de configuration de périphérique VPN pour configurer votre périphérique VPN local. Les étapes de base sont les suivantes :

Dans la page Virtual WAN, accédez à la page Hubs ->Votre hub virtuel ->VPN (site à site).

En haut de la page VPN (site à site), cliquez sur Télécharger la configuration VPN. Vous voyez une série de messages pendant qu’Azure crée un nouveau compte de stockage dans le groupe de ressources 'microsoft-network-[location]', où location est l’emplacement du WAN. Vous pouvez également ajouter un compte de stockage existant en cliquant sur « Utiliser existant » et en ajoutant une URL SAP valide avec autorisations d’écriture activées.

Une fois la création du fichier terminée, cliquez sur le lien pour le télécharger. Cela crée un fichier avec la configuration VPN à l’emplacement d’URL SAP fourni.

Appliquez la configuration à votre périphérique VPN local. Pour plus d’informations, consultez la page Configuration de périphérique VPN dans cette section.

Une fois que vous avez appliqué la configuration à vos périphériques VPN, il n’est pas nécessaire de conserver le compte de stockage que vous avez créé précédemment.

Espace d’adressage du réseau virtuel du ou des hubs virtuels.

Exemple :

"AddressSpace":"10.1.0.0/24"

Espace d’adressage des réseaux virtuels connectés au hub virtuel.

Exemple :

"ConnectedSubnets":["10.2.0.0/16","10.3.0.0/16"]

Espace d’adressage IP de la passerelle VPN de hub virtuel. Étant donné que chaque connexion vpngateway est composée de deux tunnels en configuration actif-actif, vous pouvez voir les deux adresses IP listées dans ce fichier. Dans cet exemple, vous voyez « Instance0 » et « Instance1 » pour chaque site.

Exemple :

"Instance0":"nnn.nn.nn.nnn""Instance1":"nnn.nn.nn.nnn"

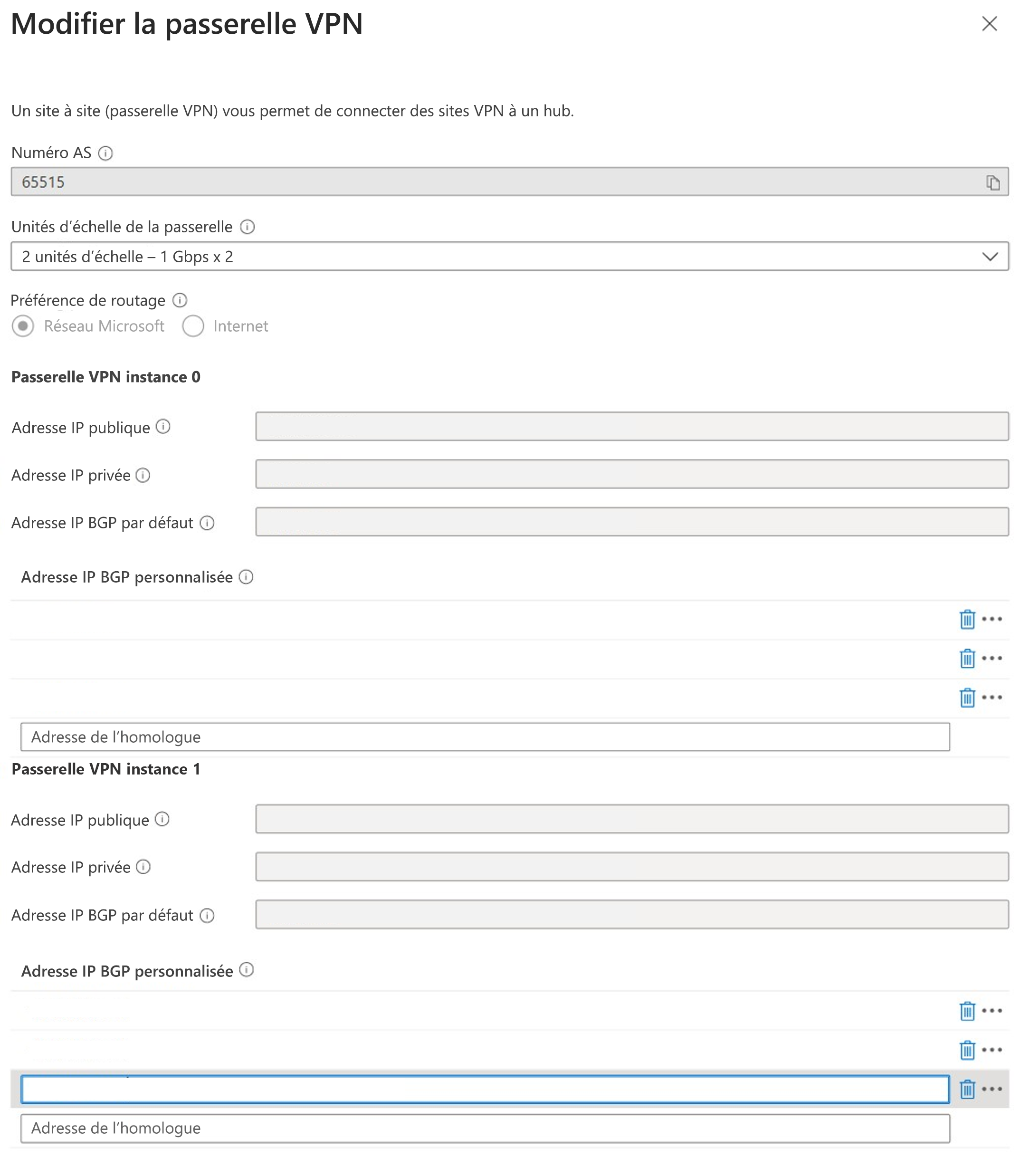

Adresse IP publique : Attribuée par Azure.

Adresse IP privée : Attribuée par Azure.

Adresse IP BGP par défaut : Attribuée par Azure.

Adresse IP BGP personnalisée : Ce champ est réservé à APIPA (Automatic Private IP Addressing). Azure prend en charge l’adresse IP BGP dans les plages 169.254.21.* et 169.254.22.*. Azure accepte les connexions BGP dans ces plages, mais établit la connexion avec l’adresse IP BGP par défaut. Les utilisateurs peuvent spécifier plusieurs adresses IP BGP personnalisées pour chaque instance. La même adresse IP BGP personnalisée ne doit pas être utilisée pour les deux instances.

Fichier config du périphérique VPN

Le fichier de configuration de périphérique contient les paramètres à utiliser lors de la configuration de votre périphérique VPN sur site. Lorsque vous affichez ce fichier, notez les informations suivantes :

- vpnSiteConfiguration : cette section indique les détails de l’appareil configuré comme un site se connectant au WAN virtuel. Cela inclut le nom et l’IP publique du périphérique de branche.

vpnSiteConnections - Cette section fournit des informations sur les paramètres suivants :

- Détails de configuration de connexion de passerelle VPN, comme BGP, une clé prépartagée, etc. La clé PSK est la clé prépartagée automatiquement générée pour vous. Vous pouvez toujours modifier la connexion dans la page Vue d’ensemble pour une Clé pré-partagée (PSK).

Exemple de fichier de configuration de périphérique

{ "configurationVersion":{ "LastUpdatedTime":"2018-07-03T18:29:49.8405161Z", "Version":"r403583d-9c82-4cb8-8570-1cbbcd9983b5" }, "vpnSiteConfiguration":{ "Name":"testsite1", "IPAddress":"73.239.3.208" }, "vpnSiteConnections":[ { "hubConfiguration":{ "AddressSpace":"10.1.0.0/24", "Region":"West Europe", "ConnectedSubnets":[ "10.2.0.0/16", "10.3.0.0/16" ] }, "gatewayConfiguration":{ "IpAddresses":{ "Instance0":"104.45.18.186", "Instance1":"104.45.13.195" } }, "connectionConfiguration":{ "IsBgpEnabled":false, "PSK":"bkOWe5dPPqkx0DfFE3tyuP7y3oYqAEbI", "IPsecParameters":{ "SADataSizeInKilobytes":102400000, "SALifeTimeInSeconds":3600 } } } ] }, { "configurationVersion":{ "LastUpdatedTime":"2018-07-03T18:29:49.8405161Z", "Version":"1f33f891-e1ab-42b8-8d8c-c024d337bcac" }, "vpnSiteConfiguration":{ "Name":" testsite2", "IPAddress":"66.193.205.122" }, "vpnSiteConnections":[ { "hubConfiguration":{ "AddressSpace":"10.1.0.0/24", "Region":"West Europe" }, "gatewayConfiguration":{ "IpAddresses":{ "Instance0":"104.45.18.187", "Instance1":"104.45.13.195" } }, "connectionConfiguration":{ "IsBgpEnabled":false, "PSK":"XzODPyAYQqFs4ai9WzrJour0qLzeg7Qg", "IPsecParameters":{ "SADataSizeInKilobytes":102400000, "SALifeTimeInSeconds":3600 } } } ] }, { "configurationVersion":{ "LastUpdatedTime":"2018-07-03T18:29:49.8405161Z", "Version":"cd1e4a23-96bd-43a9-93b5-b51c2a945c7" }, "vpnSiteConfiguration":{ "Name":" testsite3", "IPAddress":"182.71.123.228" }, "vpnSiteConnections":[ { "hubConfiguration":{ "AddressSpace":"10.1.0.0/24", "Region":"West Europe" }, "gatewayConfiguration":{ "IpAddresses":{ "Instance0":"104.45.18.187", "Instance1":"104.45.13.195" } }, "connectionConfiguration":{ "IsBgpEnabled":false, "PSK":"YLkSdSYd4wjjEThR3aIxaXaqNdxUwSo9", "IPsecParameters":{ "SADataSizeInKilobytes":102400000, "SALifeTimeInSeconds":3600 } } } ] }

Configuration de votre périphérique VPN

Notes

Si vous utilisez une solution de partenaire Virtual WAN, la configuration de l’appareil VPN est automatique. Le contrôleur de l’appareil obtient le fichier config d’Azure et l’applique à l’appareil pour configurer la connexion à Azure. Cela signifie que vous n’avez pas besoin de savoir comment configurer manuellement votre périphérique VPN.

Afficher ou modifier les paramètres de la passerelle

Vous pouvez afficher et modifier les paramètres de votre passerelle VPN à tout moment. Accédez à votre HUB virtuel ->VPN (site à site) et sélectionnez Afficher/Configurer.

Sur la page Modifier la passerelle VPN, vous pouvez voir les paramètres suivants :