Implémenter le chiffrement sur ExpressRoute

Déployez Azure Virtual WAN pour établir une connexion VPN IPsec/IKE de votre réseau local vers Azure via le Peering privé d’un circuit Azure ExpressRoute. Cette technique peut assurer un transit chiffré entre les réseaux locaux et les réseaux virtuels Azure par ExpressRoute, sans passer par l’Internet public ni utiliser des IP publiques.

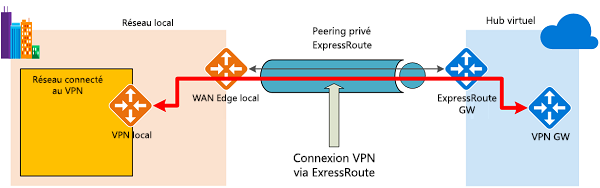

Topologie et routage

Le diagramme illustre un réseau du réseau local connecté à la passerelle VPN du hub Azure par peering privé ExpressRoute. L’établissement de la connectivité est simple :

- Établir une connectivité ExpressRoute avec un circuit ExpressRoute et un Peering privé.

- Établir la connectivité VPN comme décrit dans l’exemple.

L’un des aspects importants de cette configuration est le routage entre les réseaux locaux et Azure sur le chemin VPN et le chemin ExpressRoute.

Trafic de réseaux locaux vers Azure

Pour le trafic de réseaux locaux vers Azure, les préfixes Azure (y compris le hub virtuel et tous les réseaux virtuels spoke qui y sont connectés) sont publiés via le protocole BGP de Peering privé ExpressRoute et le protocole BGP de VPN. Cela aboutit à deux itinéraires réseau (chemins d’accès) vers Azure à partir des réseaux locaux :

- Un sur le chemin d’accès protégé par IPsec

- Un directement sur ExpressRoute sans protection IPsec

Pour appliquer le chiffrement à la communication, vous devez vous assurer que les itinéraires Azure qui passent par la passerelle VPN locale sont préférés au chemin ExpressRoute direct pour le réseau connecté par VPN dans le diagramme.

Trafic d’Azure vers des réseaux locaux

La même condition s’applique au trafic d’Azure vers les réseaux locaux. Il existe deux moyens de faire en sorte que le chemin IPsec soit préféré au chemin ExpressRoute direct (sans IPsec) :

Publiez des préfixes plus spécifiques sur la session BGP VPN pour le réseau connecté par VPN : Vous pouvez publier une plus grande plage qui englobe le réseau connecté par VPN par Peering privé ExpressRoute, puis des plages plus spécifiques dans la session BGP VPN. Par exemple, publiez 10.0.0.0/16 par ExpressRoute et 10.0.1.0/24 par VPN.

Publiez des préfixes disjoints pour VPN et ExpressRoute. Si les plages de réseaux connectés par VPN sont disjointes d’autres réseaux connectés par ExpressRoute, vous pouvez publier les préfixes respectivement dans les sessions VPN et BGP ExpressRoute. Par exemple, publiez 10.0.0.0/24 par ExpressRoute et 10.0.1.0/24 par VPN.

Dans ces deux exemples, Azure envoie le trafic à 10.0.1.0/24 via la connexion VPN, plutôt que directement par ExpressRoute sans protection VPN.

Avant de commencer

Avant de commencer la configuration, veillez à répondre aux critères suivants :

- Si vous disposez déjà d’un réseau virtuel auquel vous souhaitez vous connecter, vérifiez qu’aucun des sous-réseaux de votre réseau local ne le chevauche. Votre réseau virtuel n’a pas besoin d’un sous-réseau de passerelle et ne peut pas comprendre de passerelles de réseau virtuel. Si vous ne disposez pas d’un réseau virtuel, vous pouvez en créer un en suivant les étapes fournies dans cet article.

- Obtenez une plage d’adresses IP pour la région de votre hub. Le hub est un réseau virtuel, et la plage d’adresses que vous spécifiez pour la région du hub ne peut pas chevaucher le réseau virtuel existant auquel vous vous connectez. Elle ne peut pas non plus chevaucher les plages d’adresses auxquelles vous vous connectez localement. Si vous ne maîtrisez pas les plages d’adresses IP situées dans votre configuration de réseau local, contactez une personne en mesure de vous aider.

- Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

1. Créer un réseau Virtual WAN et un hub avec des passerelles

Avant de continuer, les ressources Azure suivantes et les configurations locales correspondantes doivent être en place :

- Un réseau WAN virtuel Azure.

- Un Hub WAN virtuel avec un ExpressRoute et une passerelle de réseau privé virtuel.

2. Créer un site pour le réseau local

La ressource de site est la même que les sites VPN non ExpressRoute pour un WAN virtuel. L’adresse IP du périphérique VPN local peut désormais être une IP privée, ou une IP publique dans le réseau local accessible par la configuration du peering privé ExpressRoute précédemment créée.

Accédez à Votre WAN virtuel, sites VPN et créez un site pour votre réseau local. Gardez à l’esprit les valeurs de paramètres suivantes :

- Border Gateway Protocol : Sélectionnez « Activer » si votre réseau local utilise le protocole BGP.

- Espace d’adressage privé : Entrez l’espace d’adressage IP qui se trouve sur votre site local. Le trafic destiné à cet espace d’adressage est routé vers le réseau local via la passerelle VPN.

Sélectionnez Liens pour ajouter des informations sur les liens physiques. Gardez à l’esprit les informations suivantes sur les paramètres :

- Nom du fournisseur : Nom du fournisseur de services Internet de ce site. Dans le cas d’un réseau local ExpressRoute, il s’agit du nom du fournisseur de services ExpressRoute.

- Vitesse : Vitesse de la liaison du service Internet ou du circuit ExpressRoute.

- Adresse IP : IP publique du périphérique VPN qui réside sur votre site local. Ou, dans le cas d’un réseau local ExpressRoute, IP privée du périphérique VPN par ExpressRoute.

- Si le protocole BGP est activé, il s’applique à toutes les connexions créées pour ce site dans Azure. La configuration du protocole BGP sur un WAN virtuel équivaut à configurer le protocole BGP sur une passerelle VPN Azure.

- L’adresse du peer BGP local ne doit pas être identique à l’adresse IP du réseau VPN vers l’appareil ou à l’espace d’adressage du réseau virtuel du site VPN. Utilisez une adresse IP différente sur le périphérique VPN de votre adresse IP BGP homologue. Il peut s’agir d’une adresse affectée à l’interface de bouclage sur le périphérique. Toutefois, il ne peut pas s’agir d’une adresse APIPA (169.254.x.x). Spécifiez cette adresse sur le site VPN correspondant qui représente l’emplacement.

Sélectionnez Suivant : Vérifier + créer pour vérifier les valeurs des paramètres et créer le site VPN, puis créez le site.

Ensuite, connectez le site au hub. La mise à jour de la passerelle peut prendre jusqu’à 30 minutes.

3. Mettre à jour le paramètre de connexion VPN de façon à utiliser ExpressRoute

Après avoir créé le site VPN et établi la connexion au hub, suivez les étapes ci-dessous pour configurer la connexion de façon à utiliser le Peering privé ExpressRoute :

Accédez au hub virtuel. Pour ce faire, accédez au réseau WAN virtuel et sélectionnez le hub pour ouvrir la page du hub, ou accédez au hub virtuel connecté à partir du site VPN.

Sous Connectivité, sélectionnez VPN (site à site).

Sélectionnez les points de suspension (…) ou cliquez avec le bouton droit sur le site VPN par ExpressRoute, puis sélectionnez Modifier la connexion VPN à ce hub.

Sur la page Informations de base, conservez les valeurs par défaut.

Sur la page Lier la connexion 1, configurez les paramètres suivants :

- Pour Utiliser une adresse IP privée Azure, sélectionnez Oui. Le paramètre configure la passerelle VPN du hub de façon à utiliser des adresses IP privées situées dans la plage d’adresses du hub sur la passerelle pour cette connexion, au lieu des adresses IP publiques. Ainsi, le trafic provenant du réseau local parcourt les chemins de peering privé ExpressRoute au lieu d’utiliser l’Internet public pour cette connexion VPN.

Cliquez sur Créer pour mettre à jour les paramètres. Une fois les paramètres créés, la passerelle VPN du hub utilise les adresses IP privées pour établir les connexions IPsec/IKE avec le périphérique VPN local par ExpressRoute.

4. Récupérer les adresses IP privées de la passerelle VPN du hub

Téléchargez la configuration du périphérique VPN pour obtenir les adresses IP privées de la passerelle VPN du hub. Vous avez besoin de ces adresses pour configurer le périphérique VPN local.

- Sur la page de votre hub, sélectionnez VPN (site à site) sous Connectivité.

- En haut de la page Vue d’ensemble, sélectionnez Télécharger la configuration VPN. Azure crée un compte de stockage dans le groupe de ressources « microsoft-network-[location] », où location est l’emplacement du réseau étendu. Une fois que vous avez appliqué la configuration à vos périphériques VPN, vous pouvez supprimer ce compte de stockage.

- Une fois le fichier créé, sélectionnez le lien pour le télécharger.

- Appliquez la configuration à votre périphérique VPN.

Fichier config du périphérique VPN

Le fichier config du périphérique contient les paramètres à utiliser lors de la configuration de votre périphérique VPN local. Lorsque vous affichez ce fichier, notez les informations suivantes :

vpnSiteConfiguration : Cette section indique les détails de l’appareil configuré comme un site se connectant au WAN virtuel. Cela inclut le nom et l’IP publique du périphérique de branche.

vpnSiteConnections : Cette section fournit des informations sur les paramètres suivants :

- Espace d’adressage du réseau virtuel du hub virtuel.

Exemple :"AddressSpace":"10.51.230.0/24" - Espace d’adressage des réseaux virtuels qui sont connectés au hub.

Exemple :"ConnectedSubnets":["10.51.231.0/24"] - Adresses IP de la passerelle VPN du hub virtuel. Étant donné que chaque connexion de la passerelle VPN est composée de deux tunnels en configuration actif-actif, vous pouvez voir les deux adresses IP répertoriées dans ce fichier. Dans cet exemple, Instance0 et Instance1 apparaissent pour chaque site ; il s’agit d’adresses IP privées et non d’adresses IP publiques.

Exemple :"Instance0":"10.51.230.4" "Instance1":"10.51.230.5" - Détails de configuration de la connexion de la passerelle VPN, comme le protocole BGP et une clé prépartagée. La clé prépartagée est automatiquement générée pour vous. Vous pouvez toujours modifier la connexion dans la page Vue d’ensemble pour une clé prépartagée personnalisée.

- Espace d’adressage du réseau virtuel du hub virtuel.

Configuration de votre périphérique VPN

Si vous avez besoin d’instructions pour configurer votre périphérique, vous pouvez utiliser les instructions de la page de scripts de configuration de périphérique VPN en prenant les précautions suivantes :

- Les instructions figurant sur la page du périphérique VPN ne sont pas écrites pour un réseau WAN virtuel. Toutefois, vous pouvez utiliser les valeurs de WAN virtuel du fichier config pour configurer manuellement votre périphérique VPN.

- Les scripts téléchargeables de configuration de périphérique qui sont pour la passerelle VPN ne fonctionnent pas pour le WAN virtuel, car la configuration est différente.

- Un nouveau WAN virtuel peut prendre en charge IKEv1 et IKEv2.

- Le WAN virtuel peut uniquement utiliser des périphériques VPN basés sur un itinéraire et des instructions de périphérique.

5. Afficher votre WAN virtuel

- Accédez au WAN virtuel.

- Sur la page Vue d’ensemble, chaque point sur la carte représente un hub.

- Dans la section Hubs et connexions, vous pouvez afficher l’état du hub, du site, de la région et de la connexion VPN. Vous pouvez également afficher les octets entrés et sortis.

6. Surveiller une connexion

Créez une connexion pour surveiller les communications entre une machine virtuelle Azure et un site distant.