Résoudre les problèmes liés à la fonctionnalité d’habillage dans Power Apps

Cet article vous aide à résoudre les problèmes les plus courants liés à la fonctionnalité d’habillage dans Microsoft Power Apps.

Problème 1 - Échec de la génération d’un wrapper

Si votre build d’habillage échoue, vous pouvez effectuer les étapes suivantes pour résoudre le problème.

Étape 1 : Vérifier que vos images sont au format PNG

Vérifiez que les images que vous utilisez dans le wrap sont au format PNG. L’utilisation d’images dans n’importe quel format autre que PNG dans un wrapper entraîne l’échec de la génération. Utilisez un convertisseur d’images pour enregistrer vos images en tant que fichiers .png , ou vérifiez que vos fichiers image d’origine sont au format PNG.

Importante

La modification manuelle de votre extension de fichier image de .jpeg ou de tout autre format à .png ne reforma pas automatiquement l’image au format PNG.

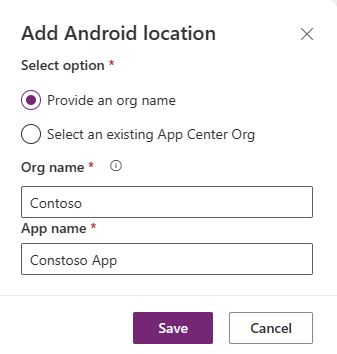

Étape 2 : Vérifier que votre App Center est correctement configuré

Votre lien App Center doit être créé en tant qu’application au sein d’une organization et non en tant qu’application autonome. La capture d’écran suivante montre comment créer un organization dans l’Assistant Wrap.

Pour plus d’informations sur la création automatique d’un nouvel emplacement dans l’Assistant Wrap, consultez Étape 5 : Gérer la sortie dans la section « Create les applications mobiles natives pour iOS et Android à l’aide de l’Assistant ».

Étape 3 : Vérifier que la configuration de votre coffre de clés est correcte

Assurez-vous qu’un principal de service Azure est créé et que le rôle de principal de service est correctement ajouté. Pour plus d’informations, consultez les étapes 1 et 2 dans Create applications mobiles natives pour iOS et Android à l’aide de l’Assistant.

Vérifiez que votre coffre de clés contient tous les certificats, secrets et étiquettes nécessaires pour iOS, Android ou les deux :

- iOS : deux étiquettes, un certificat et un secret

- Android : une étiquette et un certificat

Pour plus d’informations, consultez Create Coffre de clés Azure pour encapsuler dans Power Apps.

Étape 4 : Réessayez si vous avez toutes les configurations appropriées

Si votre build d’habillage échoue toujours une fois que vous avez vérifié que votre projet d’habillage a toutes les configurations appropriées, consultez la section Autres problèmes dans le wrap de cet article.

Problème 2 - Le bouton Wrap est désactivé pour mon application

Vous pouvez uniquement encapsuler les applications avec des autorisations de modification. Vérifiez que vous disposez des autorisations de modification sur l’application que vous souhaitez encapsuler, puis réessayez.

Problème 3 : Impossible d’enregistrer mon projet ou de déclencher une build wrap

Pour résoudre ce problème, vous pouvez :

- Mettez à jour vers la dernière version de la solution wrap et réessayez.

- Vérifiez qu’aucune erreur de validation de l’interface utilisateur ne bloque l’envoi de l’enregistrement ou de la génération.

Problème 4 : Impossible d’installer une application mobile encapsulée sur un appareil

Vérifiez que vous avez signé l’application sortie. Vous pouvez le signer en configurant un coffre de clés et en le fournissant au moment du déclencheur de génération, ou en signant manuellement. Pour plus d’informations sur la signature de code, consultez :

- Configurer key vault pour la signature automatisée

- Signe de code pour iOS

- Signe de code pour Android

Vérifiez que votre appareil mobile répond à ces exigences minimales.

Problème 5 : Impossible de se connecter à une application mobile encapsulée ou de voir les données

Si vous ne pouvez pas vous connecter à votre application mobile encapsulée, vérifiez que :

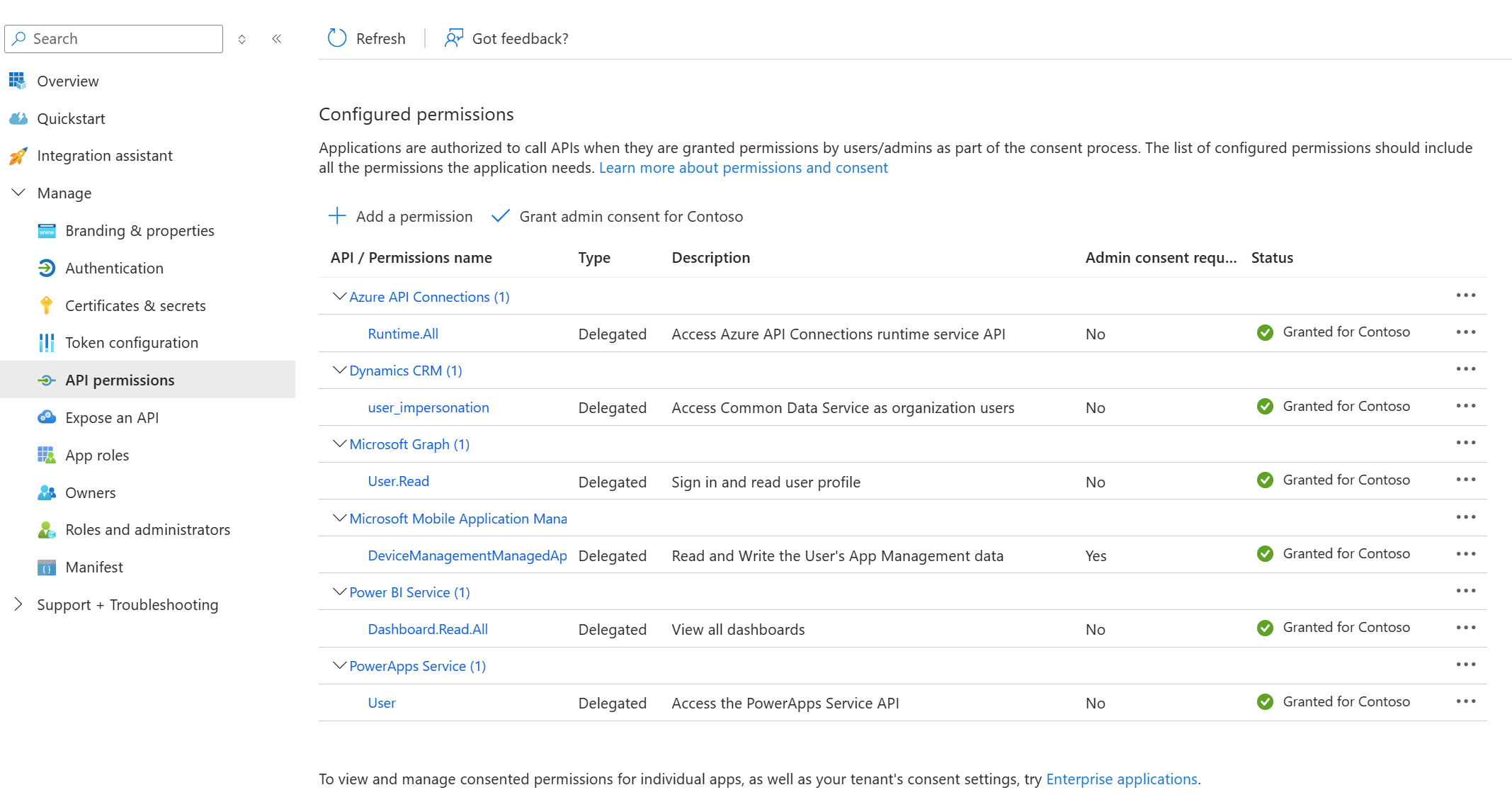

Votre application Microsoft Entra est correctement configurée.

Toutes les autorisations d’API pour l’application ont été ajoutées correctement. Pour plus d’informations sur l’affichage et la configuration des autorisations d’API pour l’application, consultez la capture d’écran suivante et Configurer les autorisations d’API.

Le

Add-AdminAllowedThirdPartyAppsscript s’est exécuté avec succès. Pour plus d’informations, consultez Autoriser les applications inscrites dans votre environnement.Votre type d’application Microsoft Entra est Multilocataire. Sous l’onglet Authentification de votre application Microsoft Entra, le type de compte pris en charge doit être Comptes dans n’importe quel annuaire organisationnel (n’importe quel annuaire Microsoft Entra - Multilocataire).

Les URI de redirection appropriés ont été créés pour iOS et Android. Pour Android, vérifiez que le hachage est fourni correctement. Pour plus d’informations sur la configuration d’un URI de redirection, consultez Configurer les paramètres de plateforme.

Problème 6 - Erreurs dans Azure Key Vault dans wrap pour Power Apps

Les erreurs de coffre de clés Azure suivantes peuvent apparaître dans un wrapper pour Power Apps et peuvent être corrigées.

Code d’erreur 1000118

| Code d'erreur | Description |

|---|---|

| 1000118 | Abonnement par défaut introuvable ou autorisations d’accès manquantes |

Remarque

Les modules PowerShell Azure AD et MSOnline seront obsolètes à compter du 30 mars 2024. Pour en savoir plus, consultez la mise à jour sur l’obsolescence. Après cette date, la prise en charge de ces modules sera limitée à l’assistance à la migration vers le kit de développement logiciel Microsoft Graph PowerShell et aux correctifs de sécurité. Les modules obsolètes continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Pour toutes questions liées à la migration, consultez la FAQ sur la migration. Remarque : les versions 1.0.x de MSOnline pourront subir des perturbations après le 30 juin 2024.

Vérifiez que votre coffre de clés Azure se trouve dans l’abonnement par défaut de votre locataire.

Exécutez ces commandes dans PowerShell en tant qu’administrateur :

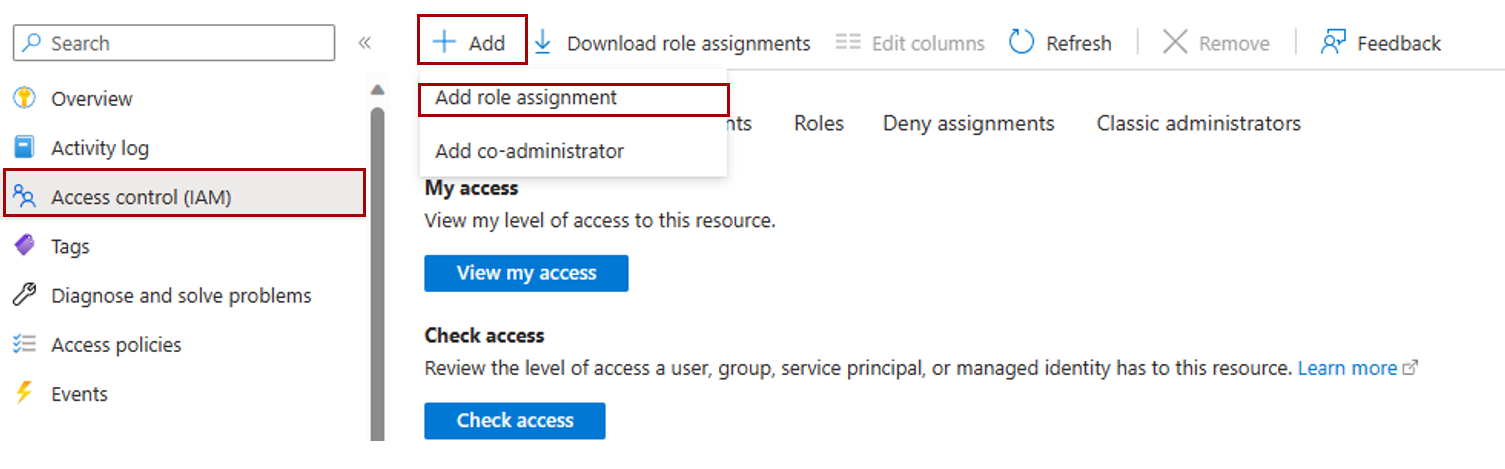

Connect-AzureAD -TenantId <your tenant ID>New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"Dans la Portail Azure, accédez à votre abonnement par défaut. Dans la page Access Control (IAM), ajoutez une attribution de rôle Lecteur au principal de service représentant votre application, par exemple, Application d’accès au coffre de clés encapsulée. Assurez-vous qu’il se trouve dans l’IAM de l’abonnement et dans l’IAM du coffre de clés. Voici les étapes à effectuer :

Accédez à l’onglet Contrôle d’accès (IAM) et sélectionnez l’option Ajouter une attribution de rôle sous le bouton de menu Ajouter .

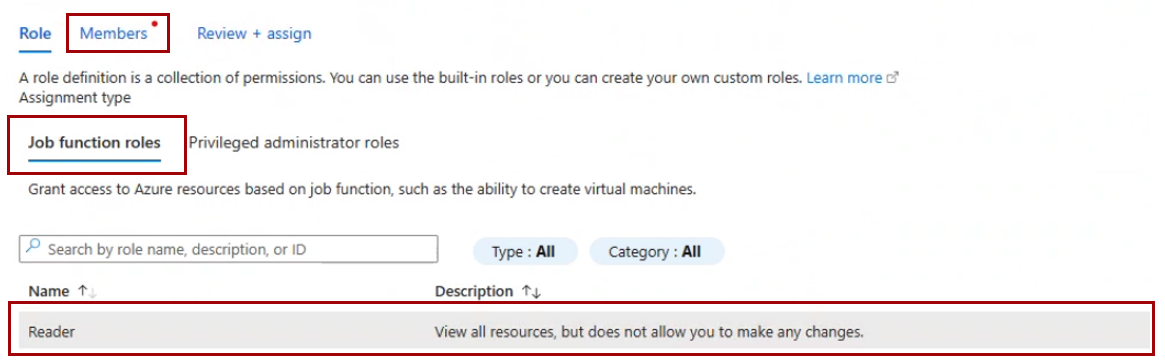

Sélectionnez l’onglet Rôles de fonction de travail et vérifiez que le rôle Lecteur est sélectionné. Sélectionnez ensuite l’onglet Membres dans le menu supérieur.

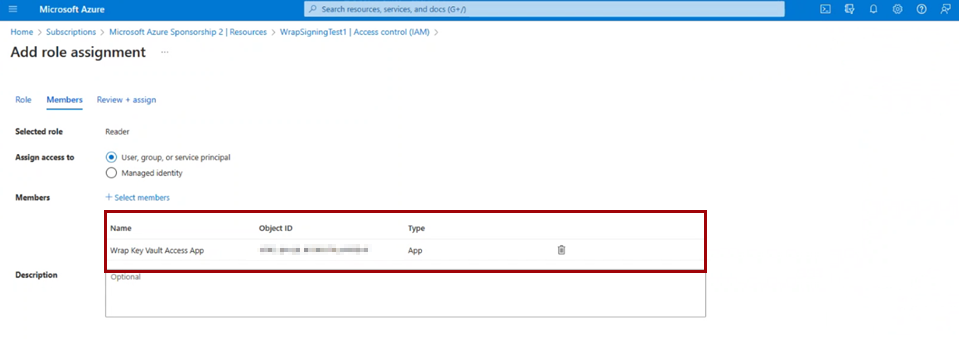

Recherche pour l’application d’accès keyvault encapsulée sous l’onglet Membres.

Sélectionnez Encapsuler l’application d’accès au coffre de clés , puis sélectionnez le bouton Vérifier + attribuer en bas de l’onglet pour lui attribuer le rôle Lecteur .

Code d’erreur 1000119

| Code d'erreur | Description |

|---|---|

| 1000119 | Le coffre de clés n’existe pas ou il manque des privilèges d’accès à KeyVault |

Vérifiez que votre coffre de clés Azure se trouve dans l’abonnement par défaut de votre locataire.

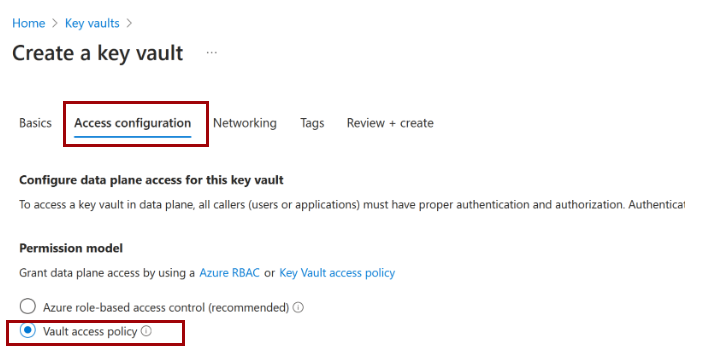

Assurez-vous que l’option Stratégie d’accès au coffre est sélectionnée lorsque vous créez votre coffre de clés.

Exécutez ces commandes dans PowerShell en tant qu’administrateur :

Connect-AzureAD -TenantId <your tenant ID>New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"Dans la Portail Azure, accédez à votre abonnement par défaut. Dans la page Access Control (IAM), ajoutez une attribution de rôle Lecteur au principal de service représentant votre application, par exemple, Application d’accès au coffre de clés encapsulée. Assurez-vous qu’il se trouve dans l’IAM de l’abonnement et dans l’IAM du coffre de clés. Voici les étapes à effectuer :

Accédez à l’onglet Contrôle d’accès (IAM) et sélectionnez l’option Ajouter une attribution de rôle sous le bouton de menu Ajouter .

Sélectionnez l’onglet Rôles de fonction de travail et vérifiez que le rôle Lecteur est sélectionné. Sélectionnez ensuite l’onglet Membres dans le menu supérieur.

Recherche pour l’application d’accès keyvault encapsulée sous l’onglet Membres.

Sélectionnez Encapsuler l’application d’accès au coffre de clés , puis sélectionnez le bouton Vérifier + attribuer en bas de l’onglet pour lui attribuer le rôle Lecteur .

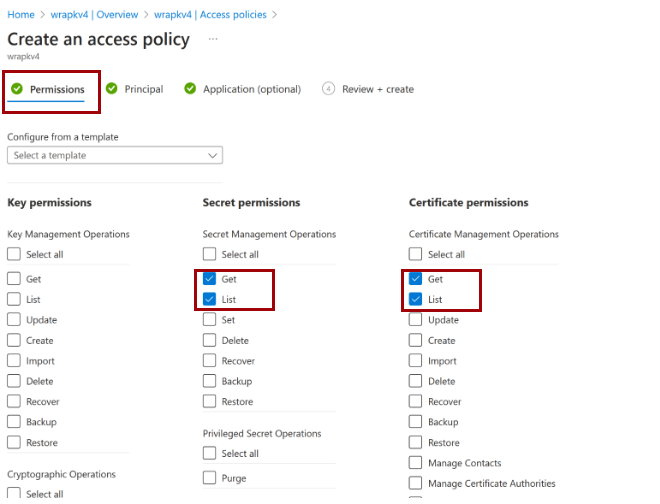

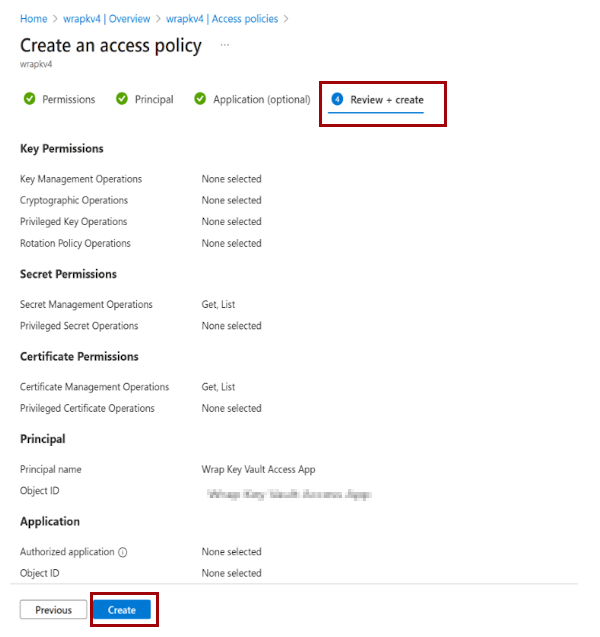

Ajoutez des stratégies d’accès à votre coffre de clés Azure.

Code d’erreur 1000120

| Code d'erreur | Description |

|---|---|

| 1000120 | Aucune étiquette d’ID organization trouvée sur le coffre de clés |

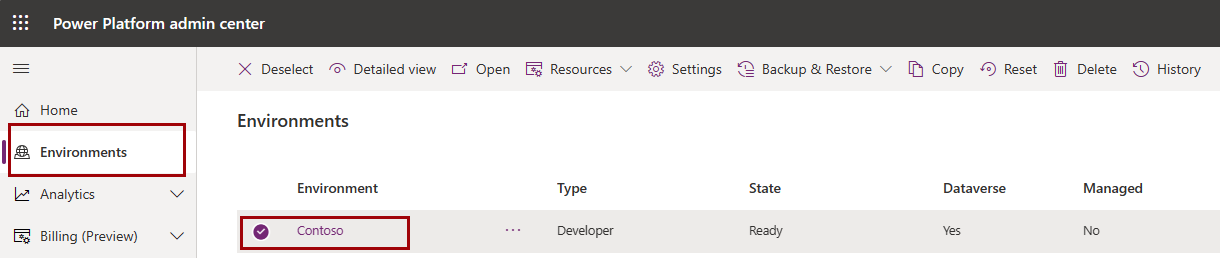

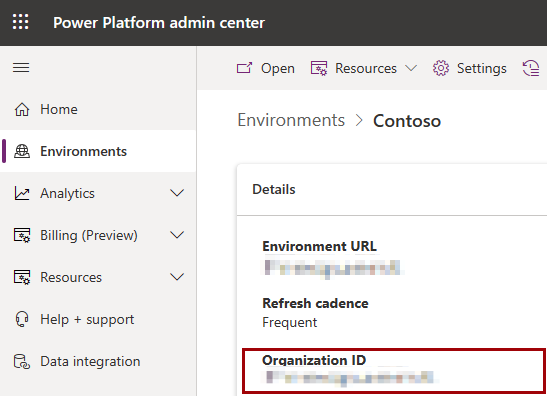

Accédez au Centre d’administration Power Platform, sélectionnez Environnements , puis sélectionnez l’environnement dans lequel se trouve votre projet d’habillage.

Copiez l’ID d’organisation.

Dans votre coffre de clés dans le Portail Azure, accédez à Étiquettes, créez une balise nommée organization-id et ajoutez votre ID organization à cette balise.

Code d’erreur 1000121

| Code d'erreur | Description |

|---|---|

| 1000121 | Le magasin de clés Android n’est pas valide. Étiquette et/ou certificat manquants |

Importez votre certificat Android.

Ajoutez une nouvelle balise pour votre certificat.

Le nom de la balise doit être basé sur l’ID de bundle que vous avez utilisé dans votre projet wrap. Par exemple, si l’ID de bundle de votre application encapsulée est com.testApp.wrap, le nouveau nom de la balise doit être com.testApp.wrap.keystore.

La valeur De balise doit correspondre au nom que vous avez choisi pour votre certificat lors du chargement du fichier de certificat à l’étape précédente. Par exemple, si votre certificat est nommé AndroidWrapCertificate, la valeur de la balise doit également être AndroidWrapCertificate.

Code d’erreur 1000122

| Code d'erreur | Description |

|---|---|

| 1000122 | Certificat iOS non valide |

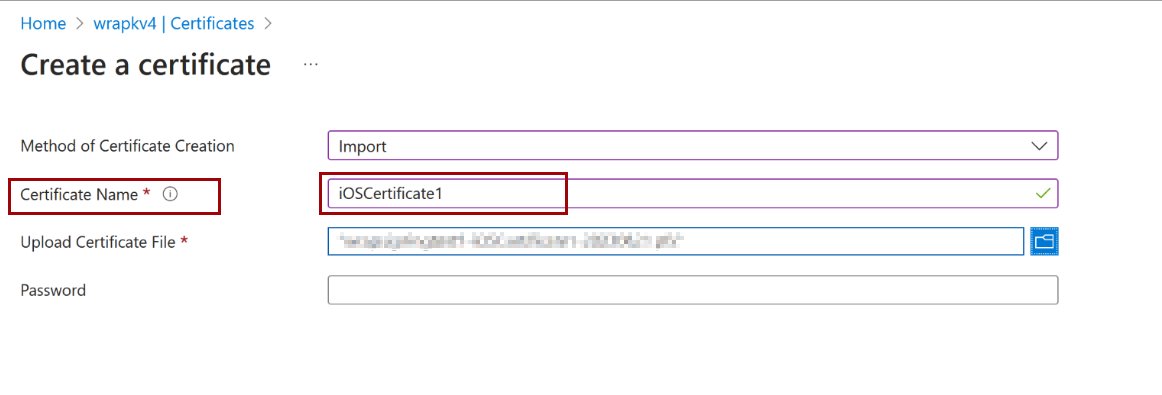

Importez votre certificat iOS.

Ajoutez une nouvelle balise pour votre certificat.

Le nom de la balise doit être basé sur l’ID de bundle que vous avez utilisé dans votre projet wrap. Par exemple, si l’ID de bundle de votre application encapsulée est com.testApp.wrap, le nouveau nom de la balise doit être com.testApp.wrap.cert.

La valeur De balise doit correspondre au nom que vous avez choisi pour votre certificat lors du chargement du fichier de certificat à l’étape précédente. Par exemple, si votre certificat est nommé iOSCertificate1, la valeur de la balise doit également être iOSCertificate1.

Code d’erreur 1000123

| Code d'erreur | Description |

|---|---|

| 1000123 | Profil iOS non valide |

Importez votre profil d’approvisionnement en tant que secret.

Ajoutez une nouvelle balise pour votre profil d’approvisionnement.

Le nom de la balise doit être basé sur l’ID de bundle que vous avez utilisé dans votre projet wrap. Par exemple, si l’ID de bundle pour votre application encapsulée est com.testApp.wrap, le nouveau nom de la balise doit être com.testApp.wrap.profile.

La valeur De balise doit correspondre au nom que vous avez choisi pour votre secret lors du chargement du profil povisioning à l’étape précédente. Par exemple, si votre secret est nommé iOSProvisioningProfileSecret, la valeur de la valeur Tag doit également être iOSProvisioningProfileSecret.

Autres problèmes dans la wraping pour Power Apps

Pour tous les autres problèmes, ou si votre problème persiste après avoir suivi ces étapes, consultez Étapes suivantes plus loin dans cet article pour signaler le problème via une demande de support. Vous devez fournir une vidéo de reproduction, des captures d’écran, ou les deux, et un ID de session qui peut être obtenu des manières suivantes :

- Sur l’écran de connexion, accédez au coin inférieur droit pour sélectionner l’icône d’engrenage, puis sélectionnez Détails de la session.

- Après avoir ouvert l’application, appuyez longuement sur l’écran, puis sélectionnez Détails de la session.

Prochaines étapes

Si votre problème n’est pas répertorié dans cet article, vous pouvez rechercher d’autres ressources de support ou contacter le support Microsoft. Pour plus d’informations, consultez Obtenir de l’aide et du support.