Identificateurs de sécurité

Cet article décrit comment les identificateurs de sécurité (SID) fonctionnent avec les comptes et les groupes dans le système d’exploitation Windows Server.

Que sont les identificateurs de sécurité ?

Un identificateur de sécurité est utilisé pour identifier de manière unique un principal de sécurité ou un groupe de sécurité. Les principaux de sécurité représentent toute entité qui peut être authentifiée par le système d’exploitation, comme un compte d’utilisateur, un compte d’ordinateur, ou un thread ou un processus qui s’exécute dans le contexte de sécurité d’un compte d’utilisateur ou d’ordinateur.

Chaque compte ou groupe, ou chaque processus qui s’exécute dans le contexte de sécurité du compte, possède un SID unique émis par une autorité, telle qu’un contrôleur de domaine Windows. Le SID est stocké dans une base de données de sécurité. Le système génère le SID qui identifie un compte ou un groupe particulier au moment de la création du compte ou du groupe. Lorsqu’un SID est utilisé comme identificateur unique d’un utilisateur ou d’un groupe, il ne peut jamais être utilisé pour identifier un autre utilisateur ou groupe.

Chaque fois qu’un utilisateur se connecte, le système crée un jeton d’accès pour cet utilisateur. Le jeton d’accès contient le SID de l’utilisateur, les droits de l’utilisateur et les SID des groupes auxquels l’utilisateur appartient. Ce jeton fournit le contexte de sécurité pour toutes les actions effectuées par l’utilisateur sur cet ordinateur.

Outre les SID propres au domaine et créés de manière unique qui sont attribués à des utilisateurs et groupes spécifiques, il existe des SID bien connus qui identifient les groupes génériques et les utilisateurs génériques. Par exemple, les SID Everyone et World identifient des groupes qui incluent tous les utilisateurs. Les SID bien connus ont des valeurs qui restent constantes dans tous les systèmes d’exploitation.

Les SID constituent un module fondamental du modèle de sécurité Windows. Ils fonctionnent avec des composants spécifiques des technologies d’autorisation et de contrôle d’accès dans l’infrastructure de sécurité des systèmes d’exploitation Windows Server. Cela permet de protéger l’accès aux ressources réseau, et fournit un environnement informatique plus sécurisé.

Notes

Ce contenu concerne uniquement les versions de Windows mentionnées dans la liste « S’applique à » au début de l’article.

Fonctionnement des identificateurs de sécurité

Les utilisateurs font référence à un compte en utilisant le nom de ce compte, mais en interne, le système d’exploitation fait référence aux comptes et aux processus qui s’exécutent dans le contexte de sécurité du compte à l’aide de leurs SID. Pour les comptes de domaine, le SID d’un principal de sécurité est créé en concaténant le SID du domaine avec un identificateur relatif (RID) pour le compte. Les SID sont uniques dans leur étendue (domaine ou local) et ne sont jamais réutilisés.

Le système d’exploitation génère un SID qui identifie un compte ou un groupe particulier au moment de la création du compte ou du groupe. Le SID d’un compte ou d’un groupe local est généré par l’autorité de sécurité locale (LSA) sur l’ordinateur, et il est stocké avec d’autres informations de compte dans une zone sécurisée du Registre. Le SID d’un compte ou d’un groupe de domaine est généré par l’autorité de sécurité de domaine, et il est stocké en tant qu’attribut de l’objet Utilisateur ou Groupe dans services de domaine Active Directory.

Pour chaque compte et groupe local, le SID est unique pour l’ordinateur sur lequel il a été créé. Deux comptes ou groupes sur l’ordinateur ne partagent jamais le même SID. De même, pour chaque compte et groupe de domaine, le SID est unique au sein d’une entreprise. Cela signifie que le SID d’un compte ou d’un groupe créé dans un domaine ne correspond jamais au SID d’un compte ou d’un groupe créé dans un autre domaine de l’entreprise.

Les SID restent toujours uniques. Les autorités de sécurité n’émettent jamais le même SID deux fois et ne réutilisent jamais les SID pour les comptes supprimés. Par exemple, si un utilisateur disposant d’un compte d’utilisateur dans un domaine Windows quitte son travail, un administrateur supprime son compte Active Directory, y compris le SID qui identifie le compte. Si l’utilisateur revient ultérieurement et occupe un autre poste dans la même entreprise, un administrateur crée un nouveau compte et le système d’exploitation Windows Server génère un nouveau SID. Le nouveau SID ne correspond pas à l’ancien. Par conséquent, aucun accès de l’utilisateur n’est transféré de son ancien compte vers son nouveau compte. Leurs deux comptes représentent deux principaux de sécurité différents.

Architecture de l’identificateur de sécurité

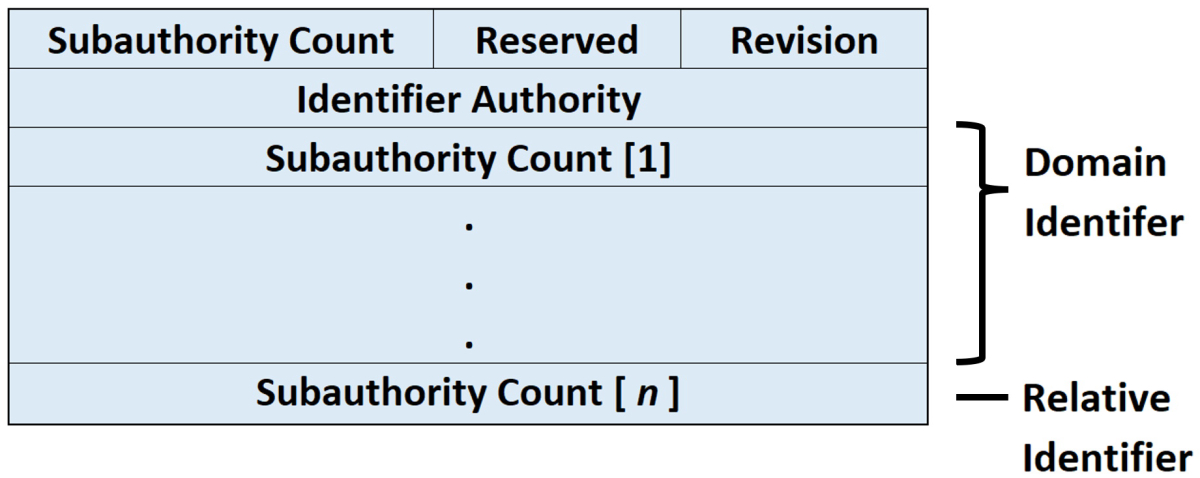

Un identificateur de sécurité est une structure de données au format binaire, qui contient un nombre variable de valeurs. Les premières valeurs de la structure contiennent des informations sur la structure SID. Les valeurs restantes sont organisées sous la forme d’une hiérarchie (similaire à un numéro de téléphone) et identifient l’autorité émettrice du SID (par exemple, « autorité NT »), le domaine émetteur du SID et un principal ou un groupe de sécurité particulier. L’image suivante illustre la structure d’un SID.

Les valeurs individuelles d’un SID sont décrites dans le tableau suivant :

| Commentaire | Description |

|---|---|

| Révision | Indique la version de la structure SID utilisée dans un SID particulier. |

| Autorité d’identificateur | Identifie le niveau d’autorité le plus élevé qui peut émettre des SID pour un type particulier de principal de sécurité. Par exemple, la valeur de l’autorité d’identificateur dans le SID pour le groupe Everyone est 1 (Autorité mondiale). La valeur de l’autorité d’identificateur dans le SID d’un compte ou d’un groupe Windows Server spécifique est 5 (autorité NT). |

| Sous-autorités | Contient les informations les plus importantes dans un SID, qui sont contenues dans une série d’une ou plusieurs valeurs de sous-autorité. Toutes les valeurs jusqu’à la dernière valeur de la série (non incluse) identifient collectivement un domaine dans une entreprise. Cette partie de la série est appelée identificateur de domaine. La dernière valeur de la série, appelée identificateur relatif (RID), identifie un compte ou un groupe particulier relatif à un domaine. |

Les composants d’un SID sont plus faciles à visualiser lorsque les SID sont convertis d’un format binaire à un format de chaîne à l’aide de la notation standard :

S-R-X-Y1-Y2-Yn-1-Yn

Dans cette notation, les composants d’un SID sont décrits dans le tableau suivant :

| Commentaire | Description |

|---|---|

| S | Indique que la chaîne est un SID |

| R | Indique le niveau de révision |

| X | Indique la valeur de l’autorité d’identificateur |

| O | Représente une série de valeurs de sous-autorité, où n est le nombre de valeurs |

Les informations les plus importantes du SID sont contenues dans la série de valeurs de sous-autorité. La première partie de la série (-Y1-Y2-Yn-1) est l’identificateur de domaine. Cet élément du SID devient significatif dans une entreprise possédant plusieurs domaines, car l’identificateur de domaine différencie les SID émis par un domaine des SID émis par tous les autres domaines de l’entreprise. Deux domaines d’une entreprise ne partagent pas le même identificateur de domaine.

Le dernier élément de la série de valeurs de sous-autorité (-Yn) est l’identificateur relatif. Il distingue un compte ou un groupe de tous les autres comptes et groupes du domaine. Deux comptes ou groupes dans n’importe quel domaine ne partagent pas le même identificateur relatif.

Par exemple, le SID du groupe intégré Administrateurs est représenté en notation SID standardisée avec une chaîne sous la forme suivante :

S-1-5-32-544

Ce SID comporte quatre composants :

- Niveau de révision (1)

- Valeur d’autorité d’identificateur (5, Autorité NT)

- Identificateur de domaine (32, Builtin)

- Identificateur relatif (544, Administrateurs)

Les SID pour les comptes et groupes intégrés ont toujours la même valeur d’identificateur de domaine, 32. Cette valeur identifie le domaine, Builtin, qui existe sur chaque ordinateur exécutant une version du système d’exploitation Windows Server. Il n’est jamais nécessaire de distinguer les comptes et groupes intégrés d’un ordinateur des comptes et groupes intégrés d’un autre ordinateur, car ils sont locaux par rapport à l’étendue. Ils sont locaux par rapport à un seul ordinateur ou, dans le cas de contrôleurs de domaine pour un domaine réseau, ils sont locaux par rapport à plusieurs ordinateurs qui agissent comme une seule unité.

Les comptes et les groupes intégrés doivent être distingués les uns des autres dans l’étendue du domaine Builtin. Par conséquent, le SID de chaque compte et groupe possède un identificateur relatif unique. Une valeur d’identificateur relative de 544 est propre au groupe administrateurs intégré. Aucun autre compte ou groupe dans le domaine Builtin ne possède de SID avec une valeur finale de 544.

Dans un autre exemple, considérez le SID du groupe global Admins du domaine. Chaque domaine d’une entreprise possède un groupe Admins du domaine, et le SID de chaque groupe est différent. L’exemple suivant représente le SID pour le groupe Admins du domaine dans le domaine Contoso, Ltd. (Contoso\Admins du domaine) :

S-1-5-21-1004336348-1177238915-682003330-512

Le SID pour Contoso\Admins du domaine se compose comme suit :

- Niveau de révision (1)

- Valeur d’autorité d’identificateur (5, Autorité NT)

- Identificateur de domaine (21-1004336348-1177238915-682003330, Contoso)

- Identificateur relatif (512, Admins du domaine)

Le SID pour Contoso\Admins du domaine se distingue des SID des autres groupes Admins du domaine de la même entreprise par son identificateur de domaine : 21-1004336348-1177238915-682003330. Aucun autre domaine de l’entreprise n’utilise cette valeur comme identificateur de domaine. Le SID pour Contoso\Admins du domaine se distingue des SID des autres comptes et groupes créés dans le domaine Contoso par son identificateur relatif, 512. Aucun autre compte ou groupe dans le domaine ne possède de SID avec une valeur finale de 512.

Allocation d’identificateur relatif

Lorsque des comptes et des groupes sont stockés dans une base de données de compte gérée par un gestionnaire de comptes de sécurité (SAM) local, il est assez facile pour le système de générer un identificateur relatif unique pour chaque compte et dans un groupe qu’il crée sur un ordinateur autonome. Le SAM situé sur un ordinateur autonome peut suivre les valeurs d’identificateur relatives qu’il a utilisées auparavant et s’assurer qu’il ne les utilise plus jamais.

Toutefois, dans un domaine réseau, la génération d’identificateurs relatifs uniques est un processus plus complexe. Les domaines réseau Windows Server peuvent avoir plusieurs contrôleurs de domaine. Chaque contrôleur de domaine stocke les informations de compte Active Directory. Cela signifie que, dans un domaine réseau, il y a autant de copies de la base de données de compte que de contrôleurs de domaine. Par ailleurs, chaque copie de la base de données de compte est une copie maître.

De nouveaux comptes et groupes peuvent être créés sur n’importe quel contrôleur de domaine. Les modifications apportées à Active Directory sur un contrôleur de domaine sont répliquées sur tous les autres contrôleurs de domaine du domaine. Le processus de réplication des modifications d’une copie maître de la base de données de compte vers toutes les autres copies maîtres est appelé opération à multiples maîtres.

Le processus de génération d’identificateurs relatifs uniques est une opération à un seul maître. Un contrôleur de domaine se voit attribuer le rôle de maître RID et il alloue une séquence d’identificateurs relatifs à chaque contrôleur de domaine dans le domaine. Lorsqu’un nouveau compte ou groupe de domaine est créé dans le réplica d’un contrôleur de domaine d’Active Directory, un SID lui est attribué. L’identificateur relatif du nouveau SID provient de l’allocation d’identificateurs relatifs par le contrôleur de domaine. Lorsque son stock d’identificateurs relatifs commence à devenir faible, le contrôleur de domaine demande un autre bloc au maître RID.

Chaque contrôleur de domaine n’utilise chaque valeur qu’une seule fois dans un bloc d’identificateurs relatifs. Le maître RID n’alloue chaque bloc de valeurs d’identificateur relatif qu’une seule fois. Ce processus garantit que chaque compte et groupe créé dans le domaine possède un identificateur relatif unique.

Identificateurs de sécurité et identificateurs globaux uniques

Lorsqu’un compte d’utilisateur ou de groupe de domaine est créé, Active Directory stocke le SID du compte dans la propriété ObjectSID d’un objet Utilisateur ou Groupe. Il affecte également au nouvel objet un identificateur global unique (GUID), qui est une valeur 128 bits unique non seulement dans l’entreprise, mais également dans le monde entier. Les GUID sont attribués à chaque objet créé par Active Directory, et pas uniquement dans les objets Utilisateur et Groupe. Le GUID de chaque objet est stocké dans sa propriété ObjectGUID.

Active Directory utilise des GUID en interne pour identifier des objets. Par exemple, le GUID est l’une des propriétés d’un objet publié dans le catalogue global. La recherche d’un GUID d’objet utilisateur dans le catalogue global produit des résultats si l’utilisateur possède un compte quelque part dans l’entreprise. En fait, la recherche d’un objet par ObjectGUID peut être le moyen le plus fiable de trouver l’objet que vous souhaitez localiser. Les valeurs d’autres propriétés d’objet peuvent changer, mais la propriété ObjectGUID ne change jamais. Lorsqu’un objet reçoit un GUID, il conserve cette valeur à vie.

Si un utilisateur passe d’un domaine à un autre, il obtient un nouveau SID. Le SID d’un objet de groupe ne change pas, car les groupes restent dans le domaine où ils ont été créés. Toutefois, si des personnes se déplacent, leurs comptes peuvent être déplacés avec eux. Si un employé travaillant en Amérique du Nord déménage en Europe, mais continue à travailler dans la même entreprise, un administrateur de l’entreprise peut déplacer l’objet Utilisateur de l’employé, par exemple Contoso\AmNo vers Contoso\Europe. Si l’administrateur effectue cette opération, l’objet Utilisateur du compte a besoin d’un nouveau SID. La partie Identificateur de domaine d’un SID émis dans AmNo est propre à AmNo. Le SID du compte de l’utilisateur en Europe possède donc un identificateur de domaine différent. La partie Identificateur relative d’un SID est unique par rapport au domaine. Par conséquent, si le domaine change, l’identificateur relatif change également.

Lorsqu’un objet Utilisateur passe d’un domaine à un autre, un nouveau SID doit être généré pour le compte d’utilisateur et stocké dans la propriété ObjectSID. Avant que la nouvelle valeur ne soit écrite dans la propriété, la valeur précédente est copiée dans une autre propriété d’un objet Utilisateur, SIDHistory. Cette propriété peut contenir plusieurs valeurs. Chaque fois qu’un objet Utilisateur se déplace vers un autre domaine, un nouveau SID est généré et stocké dans la propriété ObjectSID, et une autre valeur est ajoutée à la liste des anciens SID dans SIDHistory. Lorsqu’un utilisateur se connecte et qu’il est correctement authentifié, le service d’authentification de domaine interroge Active Directory pour tous les SID associés à l’utilisateur, y compris le SID actuel de l’utilisateur, les anciens SID de l’utilisateur et les SID des groupes de l’utilisateur. Tous ces SID sont retournés au client d’authentification et sont inclus dans le jeton d’accès de l’utilisateur. Lorsque l’utilisateur tente d’accéder à une ressource, l’un des SID dans le jeton d’accès (y compris l’un des SID dans SIDHistory), peut autoriser ou refuser l’accès à utilisateur.

Si vous autorisez ou refusez l’accès des utilisateurs à une ressource en fonction de leur travail, vous devez autoriser ou refuser l’accès à un groupe, et non à un individu. De cette façon, lorsque les utilisateurs changent de travail ou de service, vous pouvez facilement ajuster leur accès en les supprimant de certains groupes et en les ajoutant à d’autres.

Toutefois, si vous autorisez un utilisateur individuel à accéder à des ressources ou lui refusez cet accès, il est probable que vous souhaitiez que l’accès de cet utilisateur reste le même, quel que soit le nombre de fois où le domaine du compte de l’utilisateur change. La propriété SIDHistory vous permet de faire cela. Lorsqu’un utilisateur change de domaine, il n’est pas nécessaire de modifier la liste de contrôle d’accès (ACL) à la moindre ressource. Si une liste de contrôle d’accès possède l’ancien SID de l’utilisateur, mais pas le nouveau, l’ancien SID se trouve toujours dans le jeton d’accès de l’utilisateur. Il est répertorié parmi les SID des groupes de l’utilisateur, et l’utilisateur se voit accorder ou refuser l’accès en fonction de l’ancien SID.

SID connus

Les valeurs de certains SID sont constantes, quel que soit le système. Ces SID sont créés lorsque le système d’exploitation ou le domaine est installé. Ils sont appelés SID connus, car ils identifient les utilisateurs génériques ou les groupes génériques.

Il existe des SID universels connus qui sont importants pour tous les systèmes sécurisés qui utilisent ce modèle de sécurité, y compris les systèmes d’exploitation autres que Windows. Par ailleurs, il existe des SID connus qui sont importants uniquement sur les systèmes d’exploitation Windows.

Les SID universels connus sont répertoriés dans le tableau suivant :

| Valeur | SID universel connu | Identifie |

|---|---|---|

| S-1-0-0 | SID Null | Un groupe sans membres. Celui-ci est souvent utilisé lorsqu’une valeur de SID n’est pas connue. |

| S-1-1-0 | World (Monde) | Groupe qui inclut tous les utilisateurs. |

| S-1-2-0 | Local | Utilisateurs qui se connectent à des terminaux connectés localement (physiquement) au système. |

| S-1-2-1 | Ouverture de session de console | Groupe qui inclut les utilisateurs connectés à la console physique. |

| S-1-3-0 | ID du propriétaire du créateur | Identificateur de sécurité à remplacer par l’identificateur de sécurité de l’utilisateur qui a créé un nouvel objet. Ce SID est utilisé dans les entrées de contrôle d’accès (ACE) qui peuvent être héritées. |

| S-1-3-1 | ID du groupe de créateur | Identificateur de sécurité à remplacer par le SID du groupe principal de l’utilisateur qui a créé un nouvel objet. Utilisez ce SID dans les ACE héritées. |

| S-1-3-2 | Serveur propriétaire | Un espace réservé dans une ACE pouvant être héritée. Lorsque l'ACE est héritée, le système remplace ce SID par le SID du serveur propriétaire de l'objet et stocke les informations relatives au créateur d'un objet ou d'un fichier donné. |

| S-1-3-3 | Serveur de groupe | Un espace réservé dans une ACE pouvant être héritée. Lorsque l’ACE est héritée, le système remplace ce SID par le SID du serveur de groupe de l’objet et stocke des informations sur les groupes autorisés à travailler avec l'objet. |

| S-1-3-4 | Droits du propriétaire | Groupe qui représente le propriétaire actuel de l’objet. Lorsqu’une ACE qui porte ce SID est appliquée à un objet, le système ignore les autorisations implicites READ_CONTROL et WRITE_DAC pour le propriétaire de l’objet. |

| S-1-4 | Autorité non unique | SID qui représente une autorité d’identificateur. |

| S-1-5 | NT Authority (AUTORITE NT) | SID qui représente une autorité d’identificateur. |

| S-1-5-80-0 | Tous les services | Groupe qui inclut tous les processus de service configurés sur le système. L’appartenance est contrôlée par le système d’exploitation. |

Le tableau suivant répertorie les constantes de l’autorité d’identificateur prédéfinie. Les quatre premières valeurs sont utilisées avec des SID universels connus, et les autres valeurs sont utilisées avec des SID connus dans les systèmes d’exploitation Windows figurant dans la liste « S’applique à » au début de l’article.

| Autorité d’identificateur | Valeur | Préfixe de la chaîne SID |

|---|---|---|

| SECURITY_NULL_SID_AUTHORITY | 0 | S-1-0 |

| SECURITY_WORLD_SID_AUTHORITY | 1 | S-1-1 |

| SECURITY_LOCAL_SID_AUTHORITY | 2 | S-1-2 |

| SECURITY_CREATOR_SID_AUTHORITY | 3 | S-1-3 |

| SECURITY_NT_AUTHORITY | 5 | S-1-5 |

| SECURITY_AUTHENTICATION_AUTHORITY | 18 | S-1-18 |

Les valeurs RID suivantes sont utilisées avec des SID universels connus. La colonne Autorité d’identificateur affiche le préfixe de l’autorité d’identificateur que vous pouvez combiner au RID pour créer un SID universel connu.

| Autorité d’identificateur relative | Valeur | Autorité d’identificateur |

|---|---|---|

| SECURITY_NULL_RID | 0 | S-1-0 |

| SECURITY_WORLD_RID | 0 | S-1-1 |

| SECURITY_LOCAL_RID | 0 | S-1-2 |

| SECURITY_CREATOR_OWNER_RID | 0 | S-1-3 |

| SECURITY_CREATOR_GROUP_RID | 1 | S-1-3 |

L’autorité d’identificateur prédéfinie SECURITY_NT_AUTHORITY (S-1-5) produit des SID non universels et qui ont leur importance uniquement dans les installations des systèmes d’exploitation Windows figurant dans la liste « S’applique à » au début de cet article.

Les SID connus sont répertoriés dans le tableau suivant :

| SID | Nom complet | Description |

|---|---|---|

| S-1-5-1 | Dialup (LIGNE) | Groupe qui inclut tous les utilisateurs connectés au système via une connexion d’accès à distance. |

| S-1-5-113 | Compte local | Vous pouvez utiliser ce SID lorsque vous limitez la connexion réseau à des comptes locaux au lieu de comptes « administrateur » ou équivalent. Ce SID peut être efficace pour bloquer la connexion réseau pour les utilisateurs et les groupes locaux par type de compte, quel que soit leur nom. |

| S-1-5-114 | Compte local et membre du groupe Administrateurs | Vous pouvez utiliser ce SID lorsque vous limitez la connexion réseau à des comptes locaux au lieu de comptes « administrateur » ou équivalent. Ce SID peut être efficace pour bloquer la connexion réseau pour les utilisateurs et les groupes locaux par type de compte, quel que soit leur nom. |

| S-1-5-2 | Réseau | Groupe qui inclut tous les utilisateurs connectés via une connexion réseau. Les jetons d’accès pour les utilisateurs interactifs ne contiennent pas le SID Réseau. |

| S-1-5-3 | Batch | Groupe qui inclut tous les utilisateurs qui se sont connectés via la fonctionnalité de file d’attente de lot, comme des tâches du planificateur de tâches. |

| S-1-5-4 | Interactive | Groupe qui inclut tous les utilisateurs qui se connectent de manière interactive. Un utilisateur peut démarrer une session de connexion interactive en ouvrant une connexion aux services Bureau à distance à partir d’un ordinateur distant ou en utilisant un interpréteur de commandes distant tel que Telnet. Dans chaque cas, le jeton d’accès de l’utilisateur contient le SID interactif. Si l’utilisateur se connecte à l’aide d’une connexion des services Bureau à distance, le jeton d’accès de l’utilisateur contient également le SID d’ouverture de session interactive à distance. |

| S-1-5-5- X-Y | Session d’ouverture de session | Les valeurs X et Y de ces SID identifient de manière unique une session d’ouverture de session particulière. |

| S-1-5-6 | Service | Groupe qui inclut tous les principaux de sécurité qui se sont connectés en tant que service. |

| S-1-5-7 | Ouverture de session anonyme | Un utilisateur qui s’est connecté à l’ordinateur sans fournir de nom d’utilisateur ni de mot de passe. L’identité d’ouverture de session anonyme est différente de l’identité utilisée par Internet Information Services (IIS) pour l’accès web anonyme. IIS utilise un compte réel (par défaut, IUSR_NomOrdinateur), pour l’accès anonyme aux ressources d’un site web. À proprement parler, cet accès n’est pas anonyme, car le principal de sécurité est connu même si des personnes non identifiées utilisent le compte. IUSR_NomOrdinateur (ou quel que soit le nom que vous donnez au compte) possède un mot de passe, et IIS se connecte au compte au démarrage du service. Par conséquent, l’utilisateur IIS « anonyme » est membre des utilisateurs authentifiés, mais pas Ouverture de session anonyme. |

| S-1-5-8 | Proxy | Ne s’applique pas actuellement : ce SID n’est pas utilisé. |

| S-1-5-9 | Contrôleurs de domaine d’entreprise | Groupe qui inclut tous les contrôleurs de domaine dans une forêt de domaines. |

| S-1-5-10 | Self | Espace réservé dans un ACE pour un utilisateur, un groupe ou un objet ordinateur dans Active Directory. Lorsque vous accordez des autorisations à Self, vous les accordez au principal de sécurité représenté par l’objet. Lors d’une vérification d’accès, le système d’exploitation remplace le SID pour Self par le SID du principal de sécurité représenté par l’objet. |

| S-1-5-11 | Utilisateurs authentifiés | Groupe qui inclut tous les utilisateurs et ordinateurs avec des identités qui ont été authentifiées. Les utilisateurs authentifiés n’incluent pas Invité, même si le compte Invité possède un mot de passe. Ce groupe inclut des principaux de sécurité authentifiés à partir de n’importe quel domaine approuvé, pas seulement le domaine actuel. |

| S-1-5-12 | Code restreint | Identité utilisée par un processus en cours d’exécution dans un contexte de sécurité restreint. Dans les systèmes d’exploitation Windows et Windows Server, une stratégie de restriction logicielle peut affecter l’un des trois niveaux de sécurité au code : UnrestrictedRestrictedDisallowed Lorsque le code s’exécute au niveau de sécurité restreint, le SID Restreint est ajouté au jeton d’accès de l’utilisateur. |

| S-1-5-13 | Utilisateur de Terminal Server | Groupe qui inclut tous les utilisateurs qui se connectent à un serveur sur lequel les services Bureau à distance sont activés. |

| S-1-5-14 | Ouverture de session interactive | Groupe qui comprend tous les utilisateurs qui se connectent à l’ordinateur à l’aide d’une connexion Bureau à distance. Ce groupe est un sous-ensemble du groupe interactif. Les jetons d’accès qui contiennent le SID d’ouverture de session interactive distante contiennent également le SID interactif. |

| S-1-5-15 | This Organization (Cette organisation) | Groupe qui inclut tous les utilisateurs de la même organisation. Inclus uniquement avec les comptes Active Directory et ajoutés uniquement par un contrôleur de domaine. |

| S-1-5-17 | IUSR | Compte utilisé par l’utilisateur IIS (Internet Information Services) par défaut. |

| S-1-5-18 | Système (ou Système local) | Identité utilisée localement par le système d’exploitation et par les services configurés pour se connecter en tant que Système local. Système est un membre masqué du groupe Administrateurs. Autrement dit, tout processus exécuté en tant que Système possède le SID du groupe intégré Administrateurs dans son jeton d’accès. Lorsqu’un processus qui s’exécute localement en tant que système accède aux ressources réseau, il le fait à l’aide de l’identité de domaine de l’ordinateur. Son jeton d’accès sur l’ordinateur distant inclut le SID du compte de domaine de l’ordinateur local, ainsi que les SID pour les groupes de sécurité dont l’ordinateur est membre, tels que les ordinateurs de domaine et les utilisateurs authentifiés. |

| S-1-5-19 | Autorité NT (Service local) | Identité utilisée par les services locaux de l’ordinateur, qui n’ont pas besoin d’un accès local étendu et qui n’ont pas besoin d’un accès réseau authentifié. Les services qui s’exécutent en tant que Service local accèdent aux ressources locales en tant qu’utilisateurs ordinaires, et ils accèdent aux ressources réseau en tant qu’utilisateurs anonymes. Par conséquent, un service qui s’exécute en tant que Service local a beaucoup moins d’autorité qu’un service qui s’exécute en tant que Système local localement et sur le réseau. |

| S-1-5-20 | Service réseau | Identité utilisée par les services qui n’ont pas besoin d’un accès local étendu, mais qui ont besoin d’un accès réseau authentifié. Les services exécutés en tant que Service réseau accèdent aux ressources locales en tant qu’utilisateurs ordinaires et accèdent aux ressources réseau à l’aide de l’identité de l’ordinateur. Par conséquent, un service qui s’exécute en tant que Service réseau a le même accès réseau qu’un service qui s’exécute en tant que Système local, mais il possède un accès local considérablement réduit. |

| S-1-5-domaine-500 | Administrateur | Compte d’utilisateur pour l’administrateur système. Chaque ordinateur possède un compte Administrateur local et chaque domaine possède un compte Administrateur de domaine. Le compte Administrateur est le premier compte créé lors de l’installation d’un système d’exploitation. Le compte ne peut pas être supprimé, désactivé ni verrouillé, mais il peut être renommé. Par défaut, le compte Administrateur est membre du groupe Administrateurs et ne peut pas être supprimé de ce groupe. |

| S-1-5-domaine-501 | Invité | Compte d’utilisateur pour les personnes qui ne possèdent pas de compte individuel. Chaque ordinateur possède un compte Invité local, et chaque domaine possède un compte Invité de domaine. Par défaut, Invité est membre des groupes Tout le monde et Invités. Le compte Invité de domaine est également membre des groupes Invités du domaine et Utilisateurs du domaine. Contrairement à Ouverture de session anonyme, Invité est un compte réel qui peut être utilisé pour se connecter de manière interactive. Le compte Invité ne nécessite pas de mot de passe, mais il peut en avoir un. |

| S-1-5-domaine-502 | KRBTGT | Compte d’utilisateur utilisé par le service Centre de distribution de clés (KDC). Ce compte existe uniquement sur les contrôleurs de domaine. |

| S-1-5-domaine-512 | Administrateurs du domaine | Groupe global avec les membres autorisés à administrer le domaine. Par défaut, le groupe Admins du domaine est membre du groupe Administrateurs sur tous les ordinateurs qui ont rejoint le domaine, y compris les contrôleurs de domaine. Admins du domaine est le propriétaire par défaut de tout objet créé dans l’Active Directory du domaine par n’importe quel membre du groupe. Si des membres du groupe créent d’autres objets, tels que des fichiers, le propriétaire par défaut est le groupe Administrateurs. |

| S-1-5-domaine-513 | Utilisateurs du domaine | Groupe global qui inclut tous les utilisateurs d’un domaine. Lorsque vous créez un objet Utilisateur dans Active Directory, l’utilisateur est automatiquement ajouté à ce groupe. |

| S-1-5-domaine-514 | Invités du domaine | Groupe global qui, par défaut, ne possède qu’un seul membre : le compte Invité intégré du domaine. |

| S-1-5-domaine-515 | Ordinateurs du domaine | Groupe global qui inclut tous les ordinateurs qui ont rejoint le domaine, à l’exception des contrôleurs de domaine. |

| S-1-5-domaine-516 | Contrôleurs de domaine | Groupe global qui inclut tous les contrôleurs de domaine du domaine. Les nouveaux contrôleurs de domaine sont automatiquement ajoutés à ce groupe. |

| S-1-5-domaine-517 | Éditeurs de certificats | Groupe global qui inclut tous les ordinateurs qui hébergent une autorité de certification d’entreprise. Les Éditeurs de certificats sont autorisés à publier des certificats pour les objets Utilisateur dans Active Directory. |

| S-1-5-domaine racine-518 | Administrateurs du schéma | Groupe qui existe uniquement dans le domaine racine de la forêt. Il s’agit d’un groupe universel si le domaine est en mode natif, et d’un groupe global si le domaine est en mode mixte. Le groupe Administrateurs du schéma est autorisé à apporter des modifications de schéma dans Active Directory. Par défaut, le seul membre du groupe est le compte Administrateur du domaine racine de la forêt. |

| S-1-5-domaine racine-519 | Administrateurs de l’entreprise | Groupe qui existe uniquement dans le domaine racine de la forêt. Il s’agit d’un groupe universel si le domaine est en mode natif, et d’un groupe global si le domaine est en mode mixte. Le groupe Administrateurs de l’entreprise est autorisé à apporter des modifications à l’infrastructure de la forêt, telles que l’ajout de domaines enfants, la configuration de sites, l’autorisation des serveurs DHCP et l’installation d’autorités de certification d’entreprise. Par défaut, le seul membre du groupe Administrateurs de l’entreprise est le compte Administrateur du domaine racine de la forêt. Le groupe est membre par défaut de chaque groupe Administrateurs de domaine dans la forêt. |

| S-1-5-domaine-520 | Propriétaires créateurs de la stratégie de groupe | Groupe global autorisé à créer des objets Stratégie de groupe dans Active Directory. Par défaut, le seul membre du groupe est le membre Administrateur. Les objets créés par les membres Propriétaires créateurs de la stratégie de groupe appartiennent à l’utilisateur individuel qui les crée. De cette façon, le groupe Propriétaires créateurs de la stratégie de groupe est différent d’autres groupes d’administration (tels que Administrateurs et Admins du domaine). Les objets créés par les membres de ces groupes appartiennent au groupe plutôt qu’à l’individu. |

| S-1-5-domaine-521 | Contrôleurs de domaine en lecture seule | Groupe global qui inclut tous les contrôleurs de domaine en lecture seule. |

| S-1-5-domaine-522 | Contrôleurs clonables | Groupe global qui inclut tous les contrôleurs de domaine du domaine qui peuvent être cloné. |

| S-1-5-domaine-525 | Utilisateurs protégés | Un groupe global qui dispose de protections supplémentaires contre les menaces de sécurité d’authentification. |

| S-1-5-domaine racine-526 | Administrateurs de clés | Ce groupe est destiné à être utilisé dans les scénarios où des autorités externes approuvées sont responsables de la modification de cet attribut. Seuls les administrateurs approuvés doivent être membres de ce groupe. |

| S-1-5-domaine-527 | Enterprise Key Admins | Ce groupe est destiné à être utilisé dans les scénarios où des autorités externes approuvées sont responsables de la modification de cet attribut. Seuls les administrateurs d’entreprise approuvés doivent être membres de ce groupe. |

| S-1-5-32-544 | Administrateurs | Groupe intégré. Après l’installation initiale du système d’exploitation, le seul membre du groupe est le compte Administrateur. Lorsqu’un ordinateur rejoint un domaine, le groupe Admins du domaine est ajouté au groupe Administrateurs. Lorsqu’un serveur devient contrôleur de domaine, le groupe Administrateurs de l’entreprise est également ajouté au groupe Administrateurs. |

| S-1-5-32-545 | Utilisateurs | Groupe intégré. Après l’installation initiale du système d’exploitation, le seul membre est le groupe Utilisateurs authentifiés. |

| S-1-5-32-546 | Invités | Groupe intégré. Par défaut, le seul membre est le compte Invité. Le groupe Invités permet aux utilisateurs occasionnels ou ponctuels de se connecter avec des privilèges limités au compte Invité intégré d’un ordinateur. |

| S-1-5-32-547 | Utilisateurs avec pouvoir | Groupe intégré. Par défaut, le groupe n’a aucun membre. Les utilisateurs avec pouvoir peuvent créer des utilisateurs et des groupes locaux, modifier et supprimer des comptes qu’ils ont créés, et supprimer des utilisateurs des groupes Utilisateurs avec pouvoir, Utilisateurs et Invités. Les utilisateurs avec pouvoir peuvent également installer des programmes, créer, gérer et supprimer des imprimantes locales, et créer et supprimer des partages de fichiers. |

| S-1-5-32-548 | Opérateurs de compte | Groupe intégré qui existe uniquement sur les contrôleurs de domaine. Par défaut, le groupe n’a aucun membre. Par défaut, les opérateurs de compte sont autorisés à créer, modifier et supprimer des comptes pour les utilisateurs, les groupes et les ordinateurs dans tous les conteneurs et unités d’organisation d’Active Directory, à l’exception du conteneur Builtin et de l’unité d’organisation Contrôleurs de domaine. Les opérateurs de compte ne sont pas autorisés à modifier les groupes Administrateurs ou Admins du domaine, ni à modifier les comptes des membres de ces groupes. |

| S-1-5-32-549 | Opérateurs de serveur | Description : groupe intégré qui existe uniquement sur les contrôleurs de domaine. Par défaut, le groupe n’a aucun membre. Les opérateurs de serveur peuvent se connecter à un serveur de manière interactive, créer et supprimer des partages réseau, démarrer et arrêter des services, sauvegarder et restaurer des fichiers, formater le disque dur de l’ordinateur et arrêter l’ordinateur. |

| S-1-5-32-550 | Opérateurs d'impression | Groupe intégré qui existe uniquement sur les contrôleurs de domaine. Par défaut, le seul membre est le groupe Utilisateurs du domaine. Les opérateurs d’impression peuvent gérer les imprimantes et les files d’attente de documents. |

| S-1-5-32-551 | Opérateurs de sauvegarde | Groupe intégré. Par défaut, le groupe n’a aucun membre. Les opérateurs de sauvegarde peuvent sauvegarder et restaurer tous les fichiers sur un ordinateur, quelles que soient les autorisations qui protègent ces fichiers. Les opérateurs de sauvegarde peuvent également se connecter à l’ordinateur et l’arrêter. |

| S-1-5-32-552 | Duplicateurs | Groupe intégré utilisé par le service de réplication de fichiers sur les contrôleurs de domaine. Par défaut, le groupe n’a aucun membre. N’ajoutez pas d’utilisateurs à ce groupe. |

| S-1-5-domaine-553 | Serveurs RAS et IAS | Groupe de domaines local. Par défaut, ce groupe n’a aucun membre. Les ordinateurs qui exécutent le service Routage et accès distant sont automatiquement ajoutés au groupe. Les membres de ce groupe ont accès à certaines propriétés des objets Utilisateur, telles que Lire les restrictions de compte, Lire les informations de connexion et Lire les informations d’accès à distance. |

| S-1-5-32-554 | Builtin\Accès compatible pré-Windows 2000 | Alias ajouté par Windows 2000. Groupe de compatibilité descendante qui autorise l’accès en lecture sur tous les utilisateurs et groupes du domaine. |

| S-1-5-32-555 | Builtin\Utilisateurs du Bureau à distance | Alias. Les membres de ce groupe ont le droit de se connecter à distance. |

| S-1-5-32-556 | Builtin\Opérateurs de configuration réseau | Alias. Les membres de ce groupe peuvent disposer de certaines autorisations d’administration pour la configuration des fonctionnalités réseau. |

| S-1-5-32-557 | Builtin\Générateurs d’approbations de forêt entrante | Alias. Les membres de ce groupe peuvent créer des approbations à sens unique entrantes vers cette forêt. |

| S-1-5-32-558 | Builtin\Utilisateurs de l’Analyseur de performances | Alias. Les membres de ce groupe disposent de l’autorisation d’accès à distance pour surveiller cet ordinateur. |

| S-1-5-32-559 | Builtin\Utilisateurs du journal de performances | Alias. Les membres de ce groupe disposent de l’autorisation d’accès à distance pour planifier la journalisation des compteurs de performances sur cet ordinateur. |

| S-1-5-32-560 | Builtin\Groupe d’accès d’autorisation Windows | Alias. Les membres de ce groupe ont accès à l’attribut tokenGroupsGlobalAndUniversal sur les objets Utilisateur. |

| S-1-5-32-561 | Builtin\Serveurs de licences des services Terminal Server | Alias. Groupe pour les serveurs de licences des services Terminal Server Lorsque Windows Server 2003 Service Pack 1 est installé, un groupe local est créé. |

| S-1-5-32-562 | Builtin\Utilisateurs du modèle COM distribué | Alias. Groupe pour COM afin de fournir des contrôles d’accès à l’échelle de l’ordinateur qui régissent l’accès à toutes les demandes d’appel, d’activation ou de lancement sur l’ordinateur. |

| S-1-5-32-568 | Builtin\IIS_IUSRS | Alias. Compte de groupe intégré pour les utilisateurs IIS. |

| S-1-5-32-569 | Builtin\Opérateurs de chiffrement | Groupe local intégré. Les membres sont autorisés à réaliser des opérations de chiffrement. |

| S-1-5-domaine-571 | Groupe de réplication dont le mot de passe RODC est autorisé | Les membres de ce groupe peuvent faire répliquer leurs mots de passe sur tous les contrôleurs de domaine en lecture seule dans le domaine. |

| S-1-5-domaine-572 | Groupe de réplication dont le mot de passe RODC est refusé | Les membres de ce groupe peuvent faire répliquer leurs mots de passe sur tous les contrôleurs de domaine en lecture seule dans le domaine. |

| S-1-5-32-573 | Builtin\Lecteurs des journaux d’événements | Groupe local intégré. Les membres de ce groupe peuvent lire les journaux d’événements à partir d’un ordinateur local. |

| S-1-5-32-574 | Builtin\Accès DCOM service de certificats | Groupe local intégré. Les membres de ce groupe sont autorisés à se connecter à des autorités de certification d’entreprise. |

| S-1-5-32-575 | Builtin\Serveurs Accès Distant RDS | Groupe local intégré. Les serveurs de ce groupe permettent aux utilisateurs des programmes RemoteApp et aux bureaux virtuels personnels d’accéder à ces ressources. Dans les déploiements avec accès via Internet, ces serveurs sont généralement déployés dans un réseau de périmètre. Ce groupe doit être renseigné sur les serveurs exécutant le service Broker pour les connexions Bureau à distance. Les serveurs Passerelle des services Bureaux à distance et les serveurs Accès Bureau à distance par le Web utilisés dans le déploiement doivent être dans ce groupe. |

| S-1-5-32-576 | Builtin\Serveurs RDS Endpoint | Groupe local intégré. Les serveurs de ce groupe exécutent des machines virtuelles et hébergent des sessions où les utilisateurs, les programmes RemoteApp et les bureaux virtuels personnels s’exécutent. Ce groupe doit être rempli sur des serveurs Broker pour les connexions Bureau à distance. Les serveurs hôtes de session Bureau à distance et les serveurs hôtes de virtualisation des services Bureau à distance utilisés dans le déploiement doivent être dans ce groupe. |

| S-1-5-32-577 | Builtin\Serveurs Gestion RDS | Groupe local intégré. Les serveurs de ce groupe peuvent effectuer des actions administratives de routine sur les serveurs exécutant Services Bureau à distance. Ce groupe doit être rempli sur tous les serveurs d’un déploiement Services Bureau à distance. Les serveurs qui exécutent RDS Central Management doivent être inclus dans ce groupe. |

| S-1-5-32-578 | Builtin\Administrateurs Hyper-V | Groupe local intégré. Les membres de ce groupe disposent d’un accès complet et illimité à toutes les fonctionnalités d’Hyper-V. |

| S-1-5-32-579 | Builtin\Opérateurs d’assistance de contrôle d’accès | Groupe local intégré. Les membres de ce groupe peuvent interroger à distance les attributs d’autorisation et les autorisations des ressources sur cet ordinateur. |

| S-1-5-32-580 | Builtin\Utilisateurs de gestion à distance | Groupe local intégré. Les membres de ce groupe peuvent accéder aux ressources WMI (Windows Management Instrumentation) via des protocoles de gestion (tels que WS-Management par le biais du service Windows Remote Management). Cela s’applique uniquement aux espaces de noms WMI qui accordent l’accès à l’utilisateur. |

| S-1-5-64-10 | Authentification NTLM | SID utilisé lorsque le package d’authentification NTLM authentifie le client. |

| S-1-5-64-14 | Authentification SChannel | SID utilisé lorsque le package d’authentification SChannel authentifie le client. |

| S-1-5-64-21 | Authentification Digest | SID utilisé lorsque le package d’authentification Digest authentifie le client. |

| S-1-5-80 | Service Windows NT | SID utilisé comme préfixe de compte de service NT. |

| S-1-5-80-0 | Tous les services | Groupe qui inclut tous les processus de service configurés sur le système. L’appartenance est contrôlée par le système d’exploitation. SID S-1-5-80-0 est égal à SERVICES NT\TOUS LES SERVICES. Ce SID a été introduit dans Windows Server 2008 R2. |

| S-1-5-83-0 | NT VIRTUAL MACHINE\Virtual Machines | Groupe intégré. Le groupe est créé lorsque le rôle Hyper-V est installé. L’appartenance au groupe est gérée par le service de gestion Hyper-V (VMMS). Ce groupe nécessite le droit Créer des liens symboliques (SeCreateSymbolicLinkPrivilege) et le droit Ouvrir une session en tant que service (SeServiceLogonRight). |

Les RID suivants sont relatifs à chaque domaine :

| RID | Valeur décimale | Identifie |

|---|---|---|

| DOMAIN_USER_RID_ADMIN | 500 | Compte d’utilisateur d’administration dans un domaine. |

| DOMAIN_USER_RID_GUEST | 501 | Compte d’utilisateur invité dans un domaine. Les utilisateurs qui n’ont pas de compte peuvent se connecter automatiquement à ce compte. |

| DOMAIN_GROUP_RID_USERS | 513 | Groupe qui contient tous les comptes d’utilisateur d’un domaine. Tous les utilisateurs sont ajoutés automatiquement à ce groupe. |

| DOMAIN_GROUP_RID_GUESTS | 514 | Compte invité de groupe dans un domaine. |

| DOMAIN_GROUP_RID_COMPUTERS | 515 | Groupe des ordinateurs du domaine. Tous les ordinateurs du domaine sont membres de ce groupe. |

| DOMAIN_GROUP_RID_CONTROLLERS | 516 | Groupe des contrôleurs du domaine. Tous les contrôleurs de domaine du domaine sont membres de ce groupe. |

| DOMAIN_GROUP_RID_CERT_ADMINS | 517 | Groupe des éditeurs de certificats. Les ordinateurs exécutant les services de certificats Active Directory sont membres de ce groupe. |

| DOMAIN_GROUP_RID_SCHEMA_ADMINS | 518 | Groupe d’administrateurs de schéma. Les membres de ce groupe peuvent modifier le schéma Active Directory. |

| DOMAIN_GROUP_RID_ENTERPRISE_ADMINS | 519 | Groupe des administrateurs de l’entreprise. Les membres de ce groupe disposent d’un accès total à tous les domaines de la forêt Active Directory. Les administrateurs de l’entreprise sont responsables des opérations au niveau de la forêt, telles que l’ajout ou la suppression de nouveaux domaines. |

| DOMAIN_GROUP_RID_POLICY_ADMINS | 520 | Groupe des administrateurs de la stratégie. |

Des exemples de RID relatifs au domaine utilisés pour former des SID connus pour les groupes locaux sont répertoriés dans le tableau suivant :

| RID | Valeur décimale | Identifie |

|---|---|---|

| DOMAIN_ALIAS_RID_ADMINS | 544 | Administrateurs du domaine |

| DOMAIN_ALIAS_RID_USERS | 545 | Tous les utilisateurs du domaine |

| DOMAIN_ALIAS_RID_GUESTS | 546 | Invités du domaine |

| DOMAIN_ALIAS_RID_POWER_USERS | 547 | Un utilisateur ou un ensemble d’utilisateurs qui s’attendent à traiter un système comme s’il s’agissait de leur ordinateur personnel plutôt que comme une station de travail pour plusieurs utilisateurs. |

| DOMAIN_ALIAS_RID_BACKUP_OPS | 551 | Groupe local utilisé pour contrôler l’attribution des droits utilisateur de sauvegarde et de restauration de fichiers. |

| DOMAIN_ALIAS_RID_REPLICATOR | 552 | Groupe local chargé de copier les bases de données de sécurité du contrôleur de domaine principal vers les contrôleurs de domaine de sauvegarde. Ces comptes sont utilisés uniquement par le système. |

| DOMAIN_ALIAS_RID_RAS_SERVERS | 553 | Groupe local qui représente l’accès à distance et les serveurs qui exécutent le service d’authentification Internet (IAS). Ce groupe permet d’accéder à différents attributs d’objets Utilisateur. |

Modifications apportées à la fonctionnalité d’identificateur de sécurité

Les modifications apportées à l’implémentation du SID dans les systèmes d’exploitation Windows sont décrites dans le tableau suivant :

| Modifier | Version du système d'exploitation | Description et ressources |

|---|---|---|

| La plupart des fichiers du système d’exploitation appartiennent à l’identificateur de sécurité TrustedInstaller (SID) | Windows Server 2008 et Windows Vista | L’objectif de cette modification est d’empêcher un processus qui s’exécute en tant qu’administrateur ou sous le compte LocalSystem de remplacer automatiquement les fichiers du système d’exploitation. |

| Les vérifications SID restreintes sont implémentées | Windows Server 2008 et Windows Vista | Lorsque des SID de restriction sont présents, Windows effectue deux vérifications d’accès. La première est la vérification d’accès normale, et la deuxième est la même vérification d’accès par rapport aux SID restrictifs dans le jeton. Les deux vérifications d’accès doivent être effectuées pour permettre au processus d’accéder à l’objet. |

SID de fonctionnalité

Les identificateurs de sécurité de fonctionnalité sont utilisés pour identifier de manière unique et immuable les fonctionnalités qui représentent un jeton d’autorité infalsifiable, qui accorde l’accès aux ressources (par exemple, les documents, la caméra et l’emplacement) aux applications Windows universelles. Une application disposant d’une fonctionnalité se voit accorder l’accès à la ressource à laquelle la fonctionnalité est associée, et une application qui n’a pas de fonctionnalité se voit refuser l’accès à la ressource.

Tous les SID de fonctionnalité dont le système d’exploitation a connaissance sont stockés dans le Registre Windows dans le chemin « HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities ». Tout SID de fonctionnalité ajouté à Windows par des applications internes ou tierces est ajouté à cet emplacement.

Exemples de clés de registre extraites de Windows 10, version 1909, édition Entreprise 64 bits

Vous pouvez voir les clés de registre suivantes sous AllCachedCapabilities :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

Tous les SID de fonctionnalité possèdent le préfixe S-1-15-3.

Exemples de clés de registre extraites de Windows 11, version 21H2, édition Entreprise 64 bits

Vous pouvez voir les clés de registre suivantes sous AllCachedCapabilities :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_DevUnlock_Internal

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Enterprise

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_General

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Restricted

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SecurityManager\CapabilityClasses\AllCachedCapabilities\capabilityClass_Windows

Tous les SID de fonctionnalité possèdent le préfixe S-1-15-3.