Obtenir et configurer des certificats de signature de jetons et de déchiffrement de jetons pour AD FS

Cet article décrit les tâches et procédures qui permettent de garantir que vos certificats de signature et de déchiffrement de jeton AD FS sont à jour.

Les certificats de signature de jetons sont des certificats X509 standard utilisés pour signer de manière sécurisée tous les jetons émis par le serveur de fédération. Les certificats de déchiffrement de jetons sont des certificats X509 standard utilisés pour déchiffrer les jetons entrants. Ils sont également publiés dans les métadonnées de fédération.

Pour plus d’informations, consultez Spécifications du certificat.

Déterminer si AD FS renouvelle automatiquement les certificats

Par défaut, AD FS est configuré pour générer automatiquement des certificats de signature de jeton et de déchiffrement de jeton. La génération a lieu à la fois pendant la configuration initiale et lorsque les certificats approchent de leur date d’expiration.

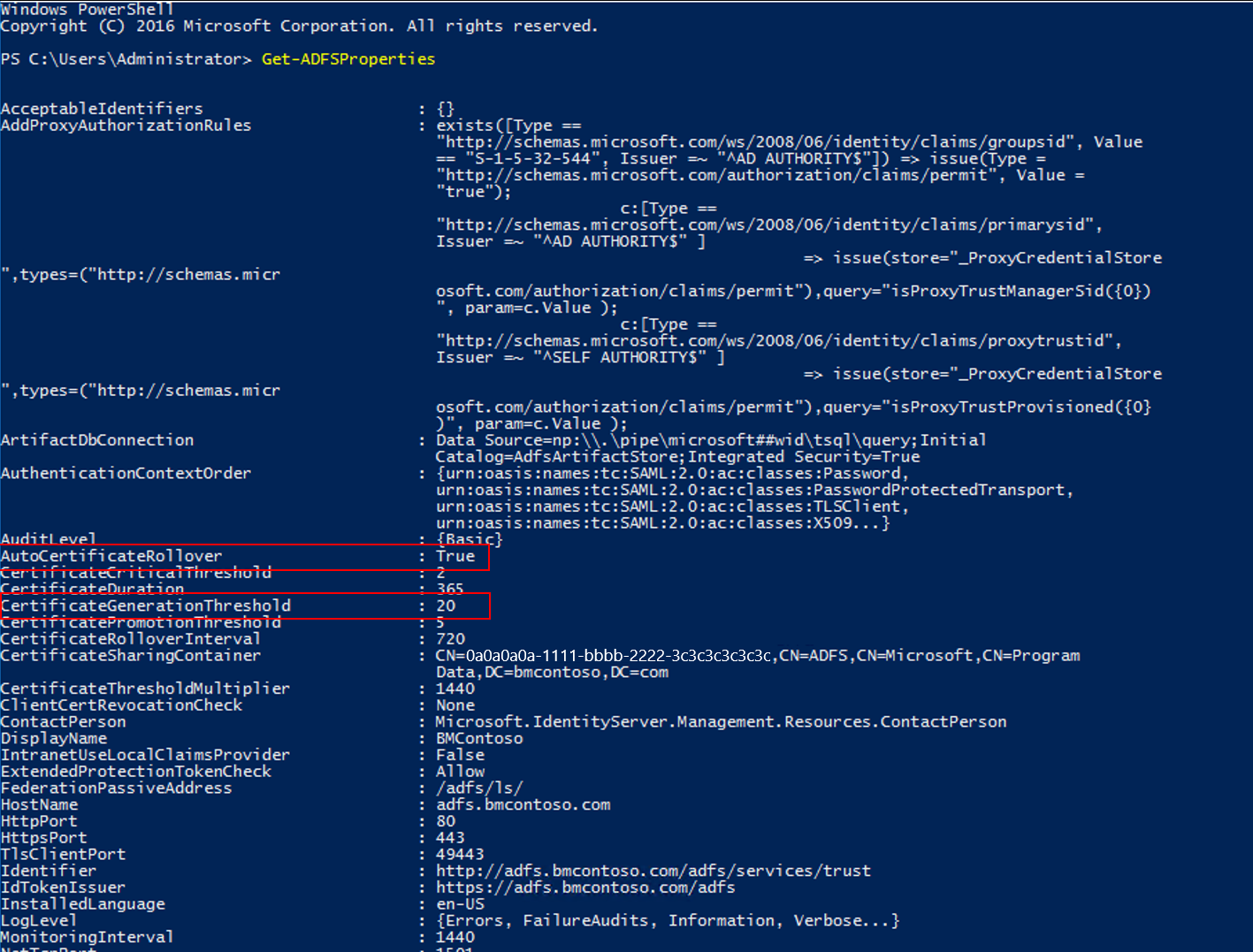

Vous pouvez exécuter la commande Windows PowerShell suivante : Get-AdfsProperties.

La propriété AutoCertificateRollover indique si AD FS est configuré pour renouveler automatiquement les certificats de signature de jetons et de déchiffrement de jetons.

Si AutoCertificateRollover a la valeur True, les certificats AD FS sont renouvelés et configurés automatiquement dans AD FS. Une fois le nouveau certificat configuré, vous devez vous assurer que chaque partenaire de fédération est mis à jour avec ce nouveau certificat afin d’éviter une panne. Votre partenaire de fédération est représenté dans votre batterie de serveurs AD FS par des approbations de partie de confiance ou des approbations de fournisseur de revendications.

Si AD FS n’est pas configuré pour renouveler automatiquement les certificats de signature et de déchiffrement de jetons (par exemple si AutoCertificateRollover a la valeur False), AD FS ne génère pas et n’utilise pas automatiquement de nouveaux certificats. Vous devrez ainsi effectuer ces tâches manuellement.

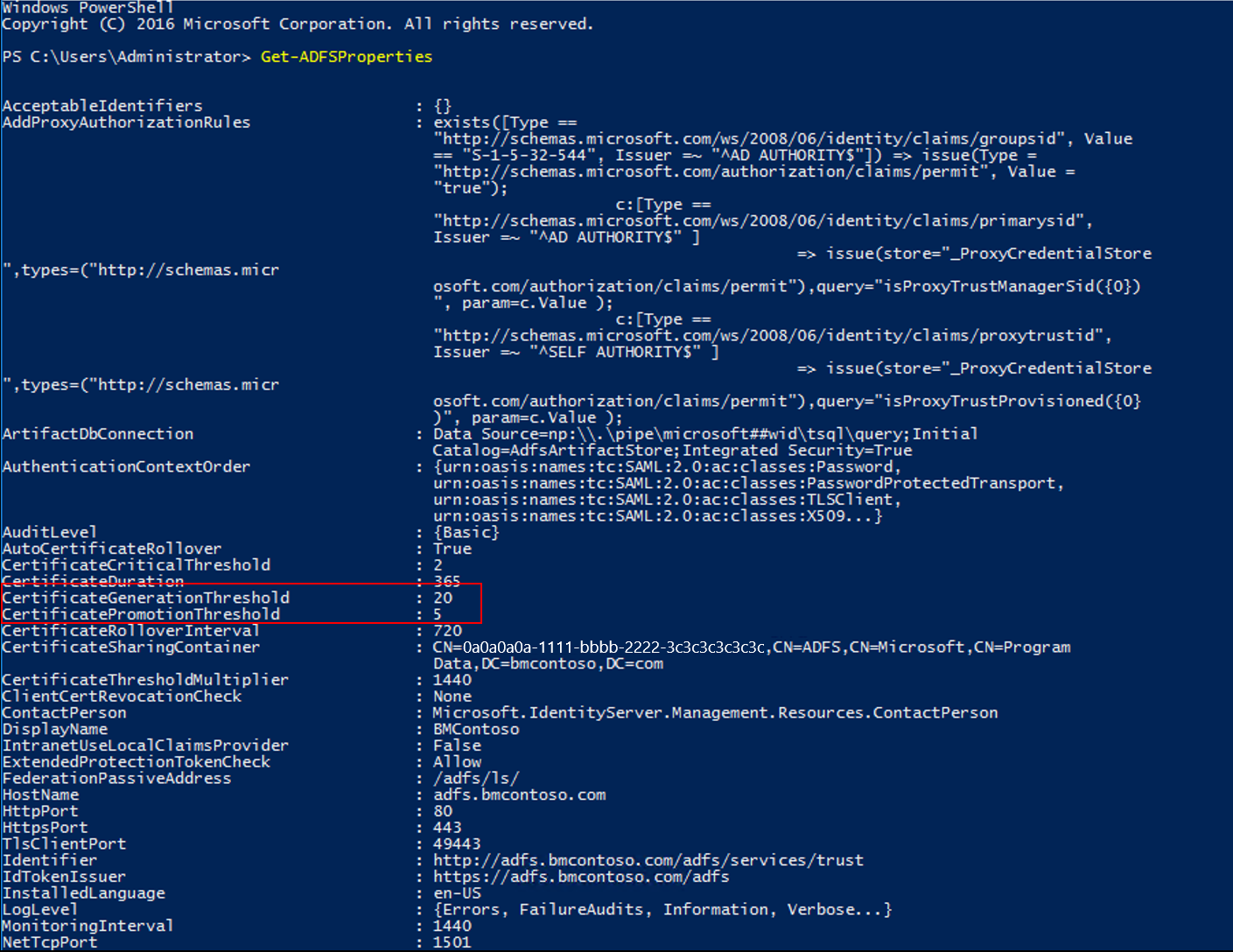

Si AD FS est configuré pour renouveler automatiquement les certificats de signature et de déchiffrement de jetons (AutoCertificateRollover a la valeur True), vous pouvez déterminer quand ils seront renouvelés :

CertificateGenerationThreshold décrit le nombre de jours avant la date Not After de la génération d’un nouveau certificat.

CertificatePromotionThreshold détermine combien de jours après avoir été généré le nouveau certificat est promu comme certificat principal. AD FS utilise CertificatePromotionThreshold pour signer les jetons qu’il émet et déchiffrer les jetons provenant de fournisseurs d’identité.

Déterminer quand les certificats actuels expirent

Vous pouvez utiliser la procédure suivante pour identifier les certificats de signature et de déchiffrement de jeton principaux, ainsi que pour déterminer quand les certificats actuels expirent.

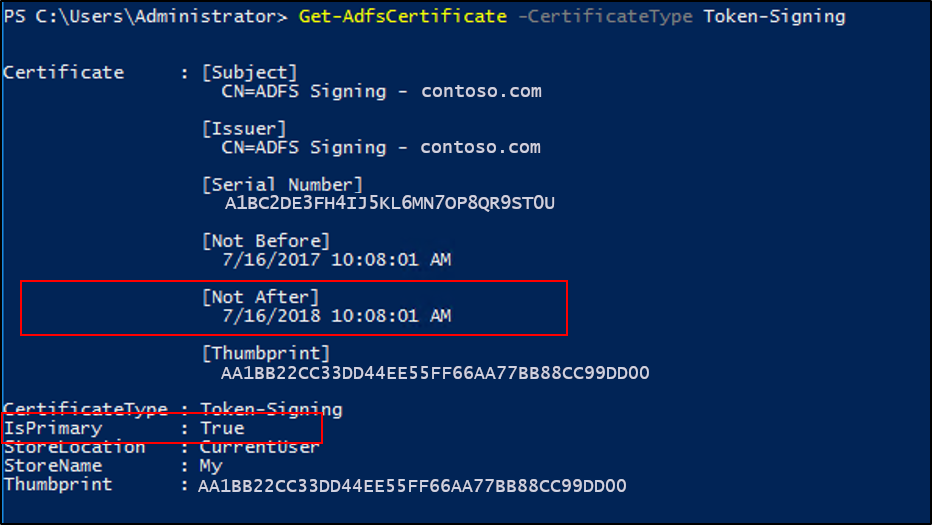

Vous pouvez exécuter la commande Windows PowerShell suivante : Get-AdfsCertificate –CertificateType token-signing (ou Get-AdfsCertificate –CertificateType token-decrypting). Vous pouvez également examiner les certificats actuels dans la console MMC (Microsoft Management Console) : Service->Certificats.

AD FS utilise le certificat pour lequel la valeur IsPrimary est définie sur True.

La date butoir indiquée par la propriété Not After correspond à la date d’ici laquelle un nouveau certificat de signature ou de déchiffrement de jeton doit être configuré.

Pour assurer la continuité du service, tous les partenaires de fédération doivent consommer les nouveaux certificats de signature et de déchiffrement de jetons avant cette expiration. Votre partenaire de fédération est représenté dans votre batterie de serveurs AD FS par des approbations de partie de confiance ou des approbations de fournisseur de revendications. Vous devez planifier ce processus au moins 60 jours à l’avance.

Générer manuellement un nouveau certificat auto-signé avant la fin de la période de grâce

Vous pouvez générer manuellement un nouveau certificat auto-signé avant la fin de la période de grâce en effectuant ces étapes :

- Vérifiez que vous êtes connecté au serveur AD FS principal.

- Ouvrez Windows PowerShell, puis exécutez la commande suivante :

Add-PSSnapin "microsoft.adfs.powershell". - Vous pouvez vérifier les certificats de signature actuels dans AD FS. Pour ce faire, exécutez la commande suivante :

Get-ADFSCertificate –CertificateType token-signing. Recherchez les dates Not After des certificats listés dans le résultat de la commande. - Pour générer un nouveau certificat, exécutez la commande suivante pour renouveler et mettre à jour les certificats sur le serveur AD FS :

Update-ADFSCertificate –CertificateType token-signing. - Vérifiez la mise à jour en réexécutant la commande suivante :

Get-ADFSCertificate –CertificateType token-signing. - Deux certificats doivent maintenant être listés. L’un devrait avoir une date Not After d’environ un an à l’avenir. L’autre devrait avoir une valeur IsPrimaryFalse.

Important

Pour éviter une panne du service, mettez à jour les informations de certificat sur Microsoft Entra ID avec un certificat de signature de jetons valide.

Si vous n’utilisez pas de certificats auto-signés

Si vous n’utilisez pas les certificats de signature de jetons et de déchiffrement de jetons auto-signés générés automatiquement par défaut, vous devez renouveler et configurer ces certificats manuellement.

Tout d’abord, vous devez obtenir un nouveau certificat auprès de votre autorité de certification et l’importer dans le magasin de certificats personnels de l’ordinateur local sur chaque serveur de fédération. Pour obtenir des instructions, consultez Importer un certificat.

Ensuite, vous devez configurer ce certificat en tant que certificat de signature ou de déchiffrement de jeton AD FS secondaire. Vous le configurez en tant que certificat secondaire pour laisser suffisamment de temps à vos partenaires de fédération pour consommer ce nouveau certificat avant de le promouvoir comme certificat principal.

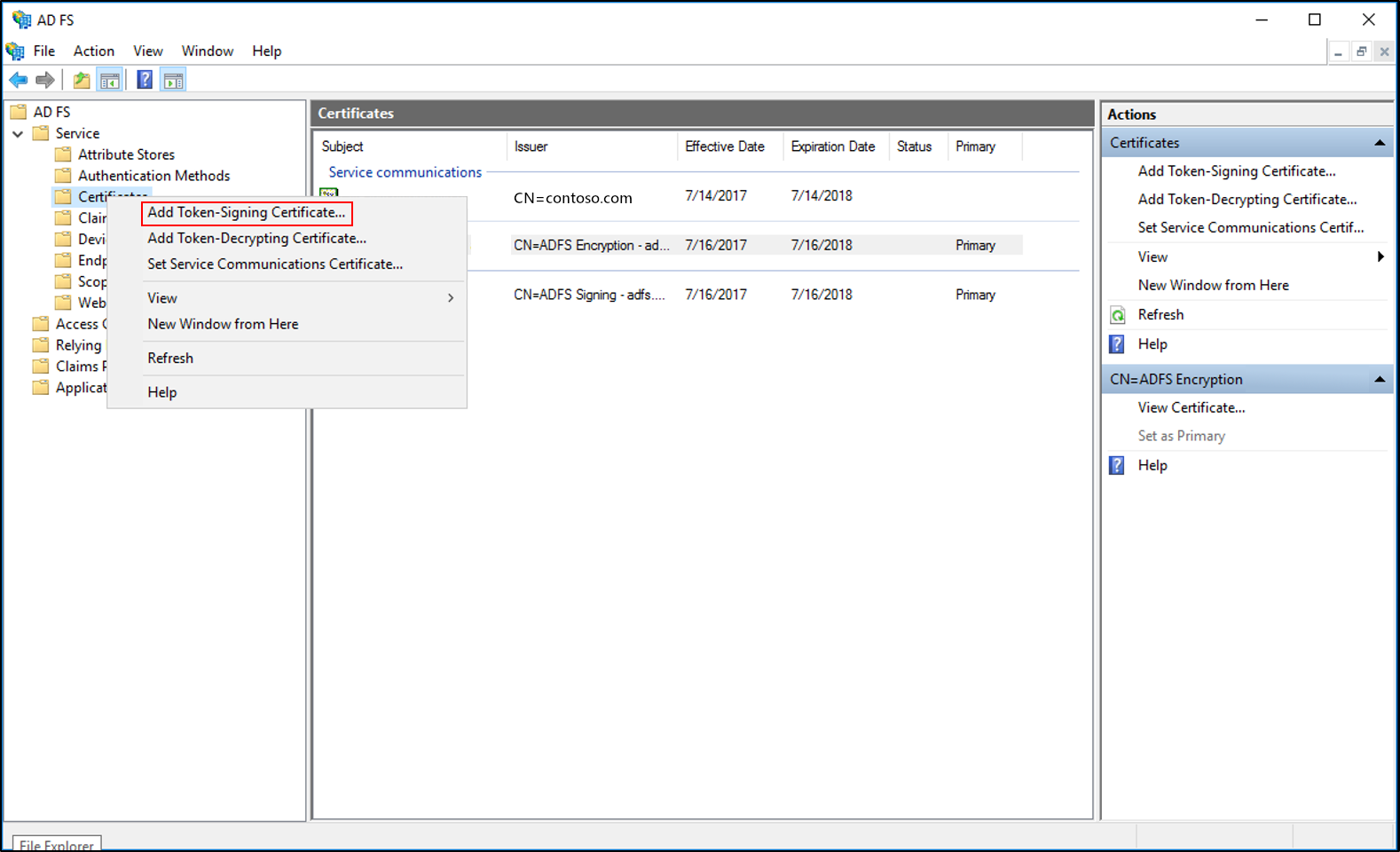

Configurez un nouveau certificat en tant que certificat secondaire

- Ouvrez une fenêtre PowerShell et exécutez

Set-ADFSProperties -AutoCertificateRollover $false. - Après avoir importé le certificat, Ouvrez la console de gestion AD FS.

- Développez Service, puis sélectionnez Certificats.

- Dans le volet Actions, sélectionnez Ajouter un certificat de signature de jetons.

- Sélectionnez le nouveau certificat dans la liste de certificats affichés, puis sélectionnez OK.

- Ouvrez une fenêtre PowerShell et exécutez

Set-ADFSProperties -AutoCertificateRollover $true.

Avertissement

Vérifiez que le nouveau certificat a une clé privée associée, et que le compte de service AD FS dispose d’autorisations d’accès en lecture à la clé privée. Faites ces vérifications sur chaque serveur de fédération. Pour cela, dans le composant logiciel enfichable Certificats, cliquez avec le bouton droit sur le nouveau certificat, choisissez Toutes les tâches, puis Gérer les clés privées.

Les partenaires de fédération consomment vos nouveaux certificats en extrayant vos métadonnées de fédération ou en recevant la clé publique de votre nouveau certificat. Une fois que vous avez laissé suffisamment de temps à vos partenaires de fédération pour consommer votre nouveau certificat, vous devez promouvoir le certificat secondaire en tant que certificat principal.

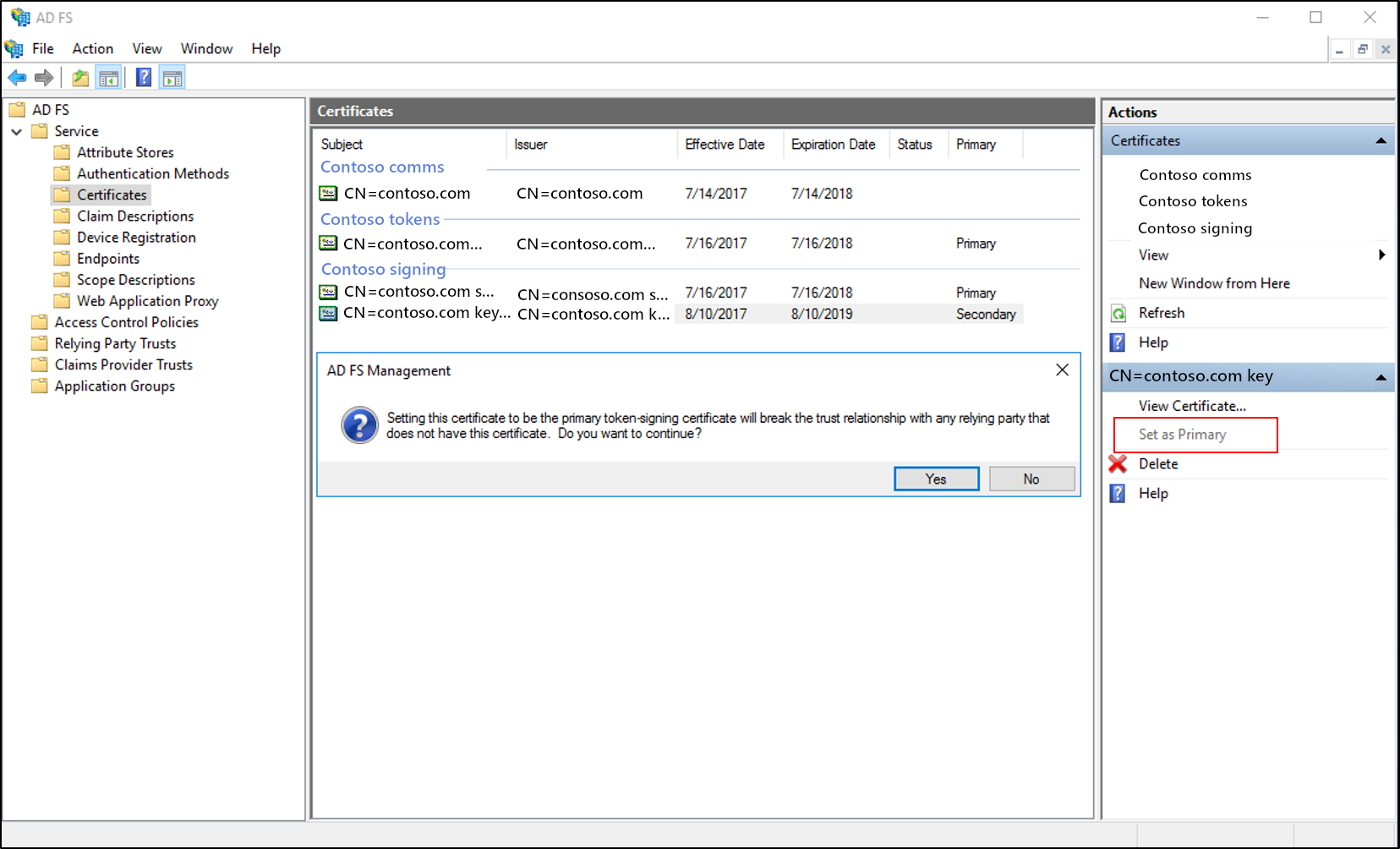

Promouvoir le nouveau certificat secondaire en certificat principal

Ouvrez la console de gestion AD FS.

Développez Service, puis sélectionnez Certificats.

Sélectionnez le certificat de signature de jetons secondaire.

Dans le volet Actions, sélectionnez Définir comme principal. Cliquez sur Oui à l’invite de confirmation.

Mettre à jour les partenaires de fédération

Vous devez mettre à jour vos partenaires de fédération différemment selon qu’ils peuvent ou non consommer des métadonnées de fédération.

Partenaires qui peuvent consommer des métadonnées de fédération

Lorsque vous renouvelez et configurez un nouveau certificat de signature de jetons ou de déchiffrement de jetons, vous devez vous assurer que tous vos partenaires de fédération ont récupéré les nouveaux certificats. Vos partenaires de fédération sont des partenaires d’organisation de ressources ou d’organisation de compte qui sont représentés dans vos services AD FS par des approbations de partie de confiance et des approbations de fournisseurs de revendications.

Partenaires qui ne peuvent pas consommer des métadonnées de fédération

Si vos partenaires de fédération ne peuvent pas consommer vos métadonnées de fédération, vous devez leur envoyer manuellement la clé publique de votre nouveau certificat de signature de jetons ou de déchiffrement de jetons. Envoyez votre nouvelle clé publique de certificat (fichier .cer ou .p7b si vous souhaitez inclure la chaîne entière) à l’ensemble de vos partenaires d’organisation de ressources ou d’organisation de compte. Vos partenaires d’organisation de ressources ou d’organisation de compte sont représentés dans vos services AD FS par des approbations de partie de confiance et des approbations de fournisseurs de revendications. Les partenaires doivent implémenter les modifications de leur côté pour approuver les nouveaux certificats.

Promouvoir comme principal si AutoCertificateRollover a la valeur False

Si AutoCertificateRollover a la valeur False, AD FS ne génère pas ou n’utilise pas automatiquement de nouveaux certificats de signature ou de déchiffrement de jetons. Vous devrez ainsi effectuer ces tâches manuellement. Après avoir accordé assez de temps à tous vos partenaires de fédération pour consommer le nouveau certificat secondaire, vous devez promouvoir le certificat secondaire en certificat principal. Dans le composant logiciel enfichable MMC, sélectionnez le certificat de signature de jetons secondaire et, dans le volet Actions, sélectionnez Définir comme principal.

Mettre à jour Microsoft Entra ID

AD FS fournit un accès par authentification unique aux services cloud Microsoft comme Office 365 en authentifiant les utilisateurs par le biais de leurs informations d’identification AD DS existantes. Pour plus d'informations, consultez Renouveler des certificats de fédération pour Office 365 et Microsoft Entra ID.