Préparer l’installation de Microsoft Defender Application Guard

Remarque

- Protection d'application Microsoft Defender, y compris les API du lanceur d’applications isolés Windows, est déconseillé pour Microsoft Edge for Business et ne sera plus mis à jour. Pour en savoir plus sur les fonctionnalités de sécurité de Microsoft Edge, consultez Microsoft Edge For Business Security.

- À compter de Windows 11, version 24H2, Protection d'application Microsoft Defender, y compris les API du lanceur d’applications isolées Windows, n’est plus disponible.

- Étant donné que Protection d'application est déconseillé, il n’y aura pas de migration vers Edge Manifest V3. Les extensions de navigateur correspondantes et l’application Windows Store associée ne sont plus disponibles. Si vous souhaitez bloquer les navigateurs non protégés jusqu’à ce que vous soyez prêt à mettre hors service l’utilisation de MDAG dans votre entreprise, nous vous recommandons d’utiliser des stratégies AppLocker ou le service de gestion Microsoft Edge. Pour plus d’informations, consultez Microsoft Edge et Protection d'application Microsoft Defender.

Avant de continuer, consultez Configuration système requise pour Protection d'application Microsoft Defender pour passer en revue la configuration matérielle et logicielle requise pour Protection d'application Microsoft Defender.

Remarque

Microsoft Defender Application Guard n’est pas pris en charge sur les ordinateurs virtuels et l’environnement VDI. Pour les tests et l’automatisation sur les ordinateurs hors production, vous pouvez activer WDAG sur un ordinateur virtuel en activant la virtualisation imbriquée Hyper-V sur l’ordinateur hôte.

Préparatifs pour Windows Defender Application Guard

Avant de pouvoir installer et utiliser Microsoft Defender Application Guard, vous devez déterminer la façon dont vous souhaitez l’utiliser dans votre entreprise. Vous pouvez utiliser Application Guard en mode Autonome ou Géré par l’entreprise.

Mode autonome ;

Les employés peuvent utiliser des sessions de navigation isolées du matériel sans administrateur ou configuration de stratégie de gestion. Dans ce mode, vous devez installer Application Guard et l’employé doit démarrer manuellement Microsoft Edge dans Application Guard lors de la recherche de sites non approuvés. Pour obtenir un exemple de fonctionnement, reportez-vous au scénario de test d’Application Guard en mode autonome..

Le mode autonome s’applique aux cas suivants :

- édition Windows 10 Entreprise, version 1709 et ultérieure

- édition Windows 10 Professionnel, version 1803 et ultérieure

- édition Windows 10 Éducation, version 1809 et ultérieure

- éditions Windows 11 Entreprise, Éducation ou Pro

Mode Géré par l’entreprise.

Vous et votre service de sécurité pouvez définir les limites de votre entreprise en ajoutant explicitement des domaines approuvés et en personnalisant l’expérience Application Guard pour répondre à vos besoins sur les appareils des employés et les appliquer sur ces derniers. Le mode géré par l’entreprise redirige également automatiquement toutes les demandes du navigateur pour ajouter des domaines non-entreprises dans le conteneur.

Le mode géré par l’entreprise s’applique à :

- édition Windows 10 Entreprise, version 1709 et ultérieure

- édition Windows 10 Éducation, version 1809 et ultérieure

- éditions Windows 11 Entreprise ou Éducation

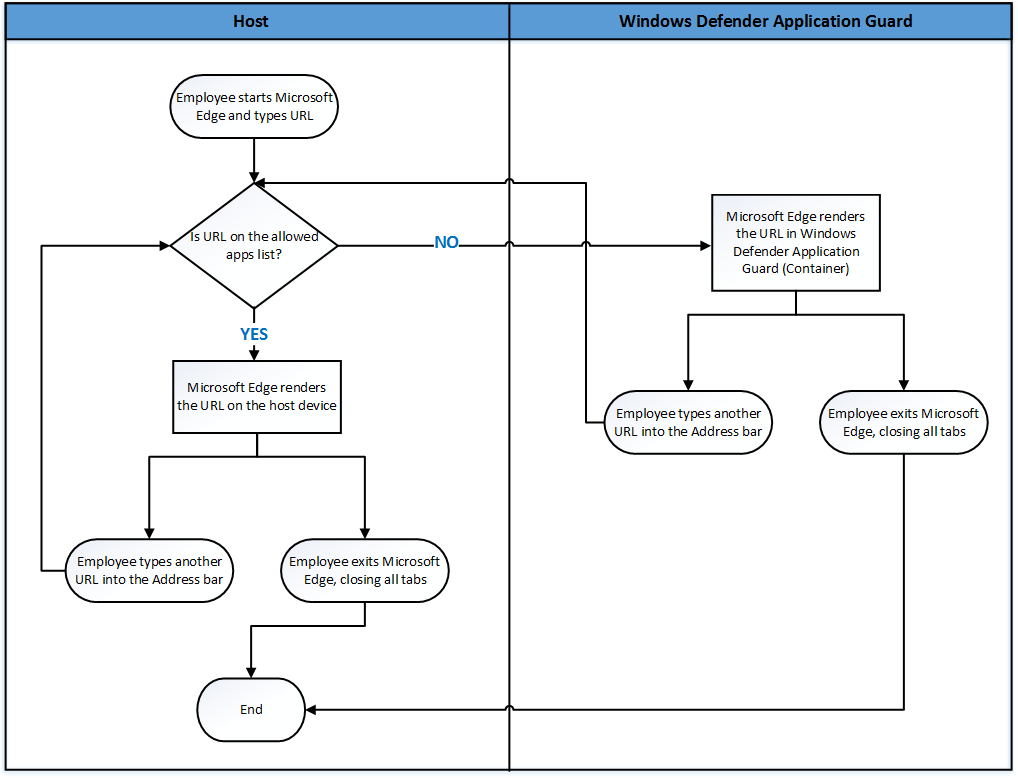

Le diagramme suivant illustre le flux entre l’ordinateur hôte et le conteneur isolé.

Installer Application Guard

La fonctionnalité Application Guard est désactivée par défaut. Toutefois, vous pouvez rapidement l’installer sur les appareils des employés par le biais du Panneau de configuration, de PowerShell ou de votre solution de gestion des périphériques mobiles (MDM).

Installer à partir de Panneau de configuration

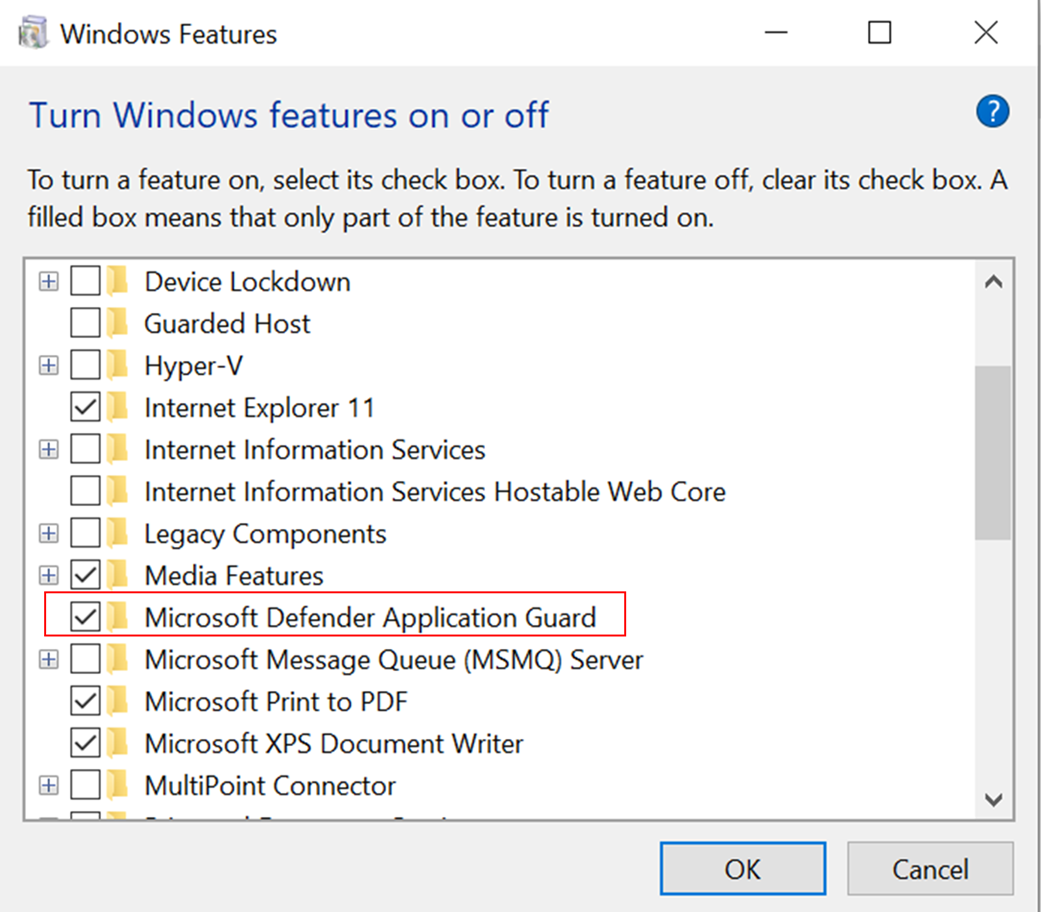

Ouvrez le Panneau de configuration, sélectionnez Programmes, puis activer ou désactiver les fonctionnalités Windows.

Sélectionnez la zone case activée en regard de Protection d'application Microsoft Defender, puis sélectionnez OK pour installer Protection d'application et ses dépendances sous-jacentes.

Installer à partir de PowerShell

Remarque

Assurez-vous que vos appareils ont atteint la configuration système requise avant cette étape. PowerShell installe la fonctionnalité sans vérifier la configuration système requise. Si vos appareils ne respectent pas la configuration système requise, l’application Guard peut ne pas fonctionner. Cette étape est recommandée pour les scénarios géré dans l’entreprise uniquement.

Sélectionnez l’icône Rechercher dans la barre des tâches Windows et tapez PowerShell.

Cliquez avec le bouton droit sur Windows PowerShell, puis sélectionnez Exécuter en tant qu’administrateur pour ouvrir Windows PowerShell avec les informations d’identification de l’administrateur.

Tapez la commande suivante :

Enable-WindowsOptionalFeature -Online -FeatureName Windows-Defender-ApplicationGuardRedémarrez l’appareil pour installer Protection d'application et ses dépendances sous-jacentes.

Installer à partir de Intune

Important

Assurez-vous que les appareils de votre organisation répondent aux exigences et sont inscrits dans Intune.

Connectez-vous au centre d’administration Microsoft Intune.

Sélectionnez Réductionde lasurface> d’attaque de sécurité > du point de terminaisonCréer une stratégie, puis procédez comme suit :

- Dans la liste Plateforme, sélectionnez Windows 10 et versions ultérieures.

- Dans Type de profil , sélectionnez Isolation de l’application et du navigateur.

- Sélectionnez Créer.

Sous l’onglet Informations de base , spécifiez le nom et la description de la stratégie. Sélectionnez Suivant.

Sous l’onglet Paramètres de configuration, configurez les paramètres Protection d'application, comme vous le souhaitez. Sélectionnez Suivant.

Sous l’onglet Balises d’étendue, si votre organization utilise des balises d’étendue, choisissez + Sélectionner des balises d’étendue, puis sélectionnez les balises que vous souhaitez utiliser. Sélectionnez Suivant.

Pour en savoir plus sur les balises d’étendue, consultez Utiliser le contrôle d’accès en fonction du rôle (RBAC) et les balises d’étendue pour l’informatique distribuée.

Dans la page Affectations , sélectionnez les utilisateurs ou les groupes qui reçoivent la stratégie. Sélectionnez Suivant.

Pour en savoir plus sur l’attribution de stratégies, consultez Attribuer des stratégies dans Microsoft Intune.

Passez en revue vos paramètres, puis sélectionnez Créer.

Une fois la stratégie créée, tous les appareils auxquels la stratégie doit s’appliquer ont Protection d'application Microsoft Defender activé. Les utilisateurs devront peut-être redémarrer leurs appareils pour que la protection soit en place.