Protection DMA du noyau

La protection d’accès direct à la mémoire du noyau (DMA) est une fonctionnalité de sécurité Windows qui empêche les périphériques externes d’obtenir un accès non autorisé à la mémoire.

Les périphériques PCIe à chaud tels que Thunderbolt, USB4 et CFexpress permettent aux utilisateurs d’attacher des classes de périphériques externes, y compris des cartes graphiques, à leurs appareils avec la facilité plug-and-play d’USB. Ces appareils sont compatibles DMA et peuvent accéder à la mémoire système et effectuer des opérations de lecture et d’écriture sans que le processeur système n’ait besoin de l’intervention du processeur système. Cette fonctionnalité est à l’origine des performances exceptionnelles des appareils PCI, mais elle les rend également vulnérables aux attaques DMA drive-by.

Les attaques DMA drive-by sont des attaques qui se produisent lorsque le propriétaire du système n’est pas présent et qui ne prennent généralement que quelques minutes, avec des outils d’attaque simples à modérés (matériel et logiciel abordables et prêts à l’emploi), qui ne nécessitent pas le désassemblement de l’appareil. Par exemple, les attaquants peuvent brancher un appareil de type USB pendant que le propriétaire de l’appareil est en pause, et partir avec tous les secrets sur la machine, ou injecter un programme malveillant qui leur permet d’avoir un contrôle total sur l’appareil à distance tout en contournant l’écran de verrouillage.

Remarque

La fonctionnalité de protection DMA du noyau ne protège pas contre les attaques DMA via 1394/FireWire, PCMCIA, CardBus ou ExpressCard.

Protection Windows contre les attaques par lecteur DMA

Windows utilise l’unité de gestion de la mémoire d’entrée/sortie (IOMMU) système pour empêcher les périphériques externes de démarrer et d’exécuter DMA, sauf si les pilotes de ces périphériques prennent en charge l’isolation de la mémoire (par exemple, le remapping DMA). Les périphériques avec des pilotes compatibles avec le remapping DMA sont automatiquement énumérés, démarrés et autorisés à effectuer des opérations DMA dans les régions de mémoire qui leur sont attribuées.

Par défaut, les périphériques avec des pilotes de remapping DMA incompatibles ne peuvent pas démarrer et exécuter DMA jusqu’à ce qu’un utilisateur autorisé se connecte au système ou déverrouille l’écran. Les administrateurs informatiques peuvent modifier le comportement par défaut appliqué aux appareils avec des pilotes de remapping DMA incompatibles à l’aide de GPM ou de stratégies de groupe.

Expérience de l'utilisateur

Lorsque la protection DMA du noyau est activée :

- Les périphériques avec des pilotes de périphérique compatibles avec le remapping DMA sont automatiquement énumérés et démarrés

- Les périphériques avec des pilotes incompatibles avec remapping DMA ne peuvent pas démarrer si le périphérique a été branché avant qu’un utilisateur autorisé ne se connecte ou que l’écran soit verrouillé. Une fois le système déverrouillé, le pilote périphérique est démarré par le système d’exploitation et le périphérique continue de fonctionner normalement jusqu’à ce que le système soit redémarré ou que le périphérique soit débranché. Le périphérique continuera à fonctionner normalement si l’utilisateur verrouille l’écran ou se déconnecte du système.

Conditions d'octroi de licence d'édition Windows

Le tableau suivant répertorie les éditions de Windows qui prennent en charge la protection d’accès direct à la mémoire du noyau (DMA) :

| Windows Pro | Windows Entreprise | Windows Pro Education/SE | Windows Éducation |

|---|---|---|---|

| Oui | Oui | Oui | Oui |

Les droits de licence de protection d’accès direct à la mémoire du noyau (DMA) sont accordés par les licences suivantes :

| Windows Pro/Professionnel Éducation/SE | Windows Entreprise E3 | Windows Entreprise E5 | Windows Éducation A3 | Windows Éducation A5 |

|---|---|---|---|---|

| Oui | Oui | Oui | Oui | Oui |

Pour plus d’informations à propos des licences Windows, consultez Vue d’ensemble des licences Windows.

Compatibilité du système

La protection DMA du noyau nécessite la prise en charge du microprogramme UEFI, et la sécurité basée sur la virtualisation (VBS) n’est pas requise.

La protection DMA du noyau n’est pas compatible avec d’autres contre-mesures d’attaques DMA BitLocker. Il est recommandé de désactiver les contre-mesures d’attaques DMA BitLocker si le système prend en charge la protection DMA du noyau. La protection DMA du noyau fournit une barre de sécurité supérieure au système par rapport aux contre-mesures d’attaques DMA BitLocker, tout en conservant la convivialité des périphériques externes.

Remarque

La prise en charge du remapping DMA pour les périphériques graphiques a été ajoutée dans Windows 11 avec le modèle de pilote WDDM 3.0 ; Windows 10 ne prend pas en charge cette fonctionnalité.

Vérifier si la protection DMA du noyau est activée

Les systèmes qui prennent en charge la protection DMA du noyau activent automatiquement la fonctionnalité, sans configuration utilisateur ou administrateur informatique requise.

Vous pouvez utiliser les paramètres de sécurité Windows pour vérifier si la protection DMA du noyau est activée :

Ouvrez Sécurité Windows.

Sélectionnez Sécurité de l’appareil > Détails de l’isolation principale Protection > de l’accès à la mémoire

Vous pouvez également utiliser l’application de bureau Informations système (

msinfo32.exe). Si le système prend en charge la protection DMA du noyau, la valeur Protection DMA du noyau est définie sur ON.Si l’état actuel de la protection DMA du noyau est DÉSACTIVÉ et si Hyper-V - Virtualisation activée dans le microprogramme est NON :

- Redémarrer dans les paramètres UEFI

- Activer la technologie de virtualisation Intel

- Activer la technologie de virtualisation Intel pour les E/S (VT-d)

- Redémarrer le système dans Windows

Remarque

Si la fonctionnalité Windows Hyper-V est activée, toutes les fonctionnalités liées à Hyper-V sont masquées et un hyperviseur a été détecté. Les fonctionnalités requises pour Hyper-V ne seront pas affichées . L’entité s’affichera en bas de la liste. Cela signifie que Hyper-V - Virtualisation activée dans le microprogramme est défini sur OUI.

L’activation de la virtualisation Hyper-V dans le microprogramme (IOMMU) est nécessaire pour activer la protection DMA du noyau, même lorsque le microprogramme a l’indicateur d’indicateurs de protection DMA du noyau ACPI décrit dans Protection DMA du noyau (protection d’accès à la mémoire) pour les oem.

Si l’état de la protection DMA du noyau reste désactivé, le système ne prend pas en charge la protection DMA du noyau.

Pour les systèmes qui ne prennent pas en charge la protection DMA du noyau, reportez-vous aux contre-mesures BitLocker ou à Thunderbolt 3 et sécurité sur le système d’exploitation Microsoft Windows pour obtenir d’autres moyens de protection DMA.

Questions fréquentes (FAQ)

La protection DMA du noyau empêche-t-elle les attaques DMA par lecteur pendant le démarrage ?

Non, la protection DMA du noyau protège uniquement contre les attaques DMA par lecteur après le chargement du système d’exploitation. Il incombe au microprogramme système/BIOS de se protéger contre les attaques via les ports Thunderbolt 3 pendant le démarrage.

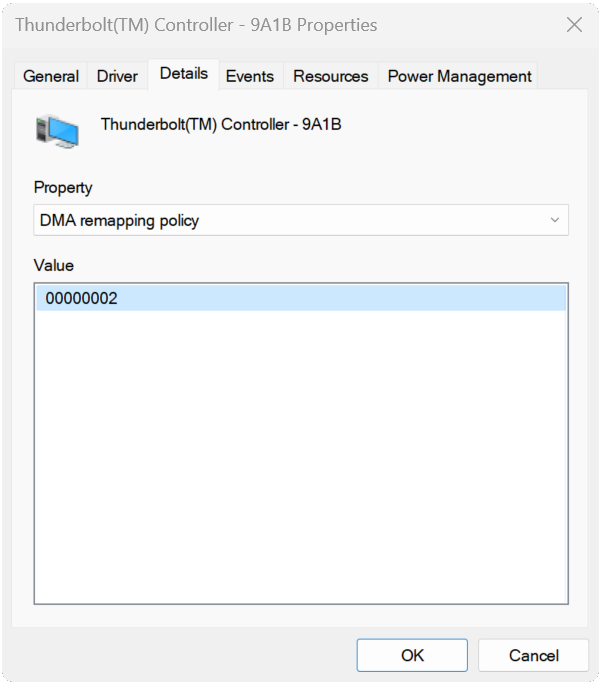

Comment puis-je vérifier si un pilote certain prend en charge le remappage DMA ?

Tous les périphériques et pilotes ne prennent pas en charge le remapping DMA. Pour vérifier si un pilote spécifique est choisi pour le remappage DMA, vérifiez les valeurs correspondant à la propriété Stratégie de remappage DMA Remapping dans l’onglet Détails d’un appareil dans le Gestionnaire de périphériques*. La valeur 0 ou 1 signifie que le pilote de périphérique ne prend pas en charge le remapping DMA. La valeur 2 signifie que le pilote de périphérique prend en charge le remapping DMA. Si la propriété n’est pas disponible, le pilote de périphérique ne prend pas en charge le remapping DMA. Vérifiez l’instance de pilote pour l’appareil que vous testez. Certains pilotes peuvent avoir des valeurs variables en fonction de l’emplacement de l’appareil (interne vs. externe).

Quand les pilotes pour les périphériques PCI ou Thunderbolt 3 ne prennent pas en charge le remapping DMA ?

Utilisez les pilotes fournis par Windows pour les périphériques, le cas échéant. S’il n’existe aucun pilote de classe fourni par Windows pour vos périphériques, contactez votre fournisseur de périphériques fournisseur/pilote pour mettre à jour le pilote afin de prendre en charge leremappage DMA.

La protection DMA du noyau de mon système est désactivée. Le remappage DMA pour un appareil spécifique peut-il être activé ?

Oui. Le remappage DMA pour un appareil spécifique peut être désactivé indépendamment de la protection DMA du noyau. Par exemple, si le pilote opte et que VT-d (Virtualization Technology for Directed I/O) est activé, le remapping DMA est activé pour le pilote de périphériques, même si la protection DMA du noyau est désactivée.

La protection DMA du noyau est une stratégie qui permet ou bloque les appareils d’effectuer un DMA, en fonction de leur état et de leurs fonctionnalités de remappage.

Les pilotes Microsoft peuvent-ils prendre en charge le remappage DMA ?

Les pilotes de boîte de réception Microsoft pour les contrôleurs USB XHCI (3.x), les contrôleurs AHCI/SATA de stockage et les contrôleurs NVMe de stockage prennent en charge le remapping DMA.

Les pilotes des appareils non-PCI doivent-ils être compatibles avec le remappage DMA ?

Non. Les appareils pour les périphériques non PCI, tels que les périphériques USB, n’effectuent pas de DMA. Par conséquent, il n’est pas nécessaire que le pilote soit compatible avec le remapping DMA.

Comment une entreprise peut-elle activer la stratégie d'énumération des dispositifs externes ?

La stratégie d’énumération d’appareils externes contrôle s’il faut énumérer les périphériques externes qui ne sont pas compatibles avec le remapping DMA. Les périphériques compatibles au remappage DMA sont toujours énumérés. Les périphériques qui ne le sont pas, peuvent être bloqués, autorisés ou autorisés uniquement une fois que l’utilisateur s’est connecté (par défaut).

La stratégie peut être activée à l’aide de :

- Stratégie de groupe : Modèles d’administration\Système\Protection DMA du noyau\Stratégie d’énumération pour les appareils externes incompatibles avec la protection DMA du noyau

- Gestion des périphériques mobiles (MDM) : stratégies DmaGuard