Connexion au Bureau à distance avec Windows Hello Entreprise

Vous pouvez utiliser Windows Hello Entreprise pour vous connecter à une session Bureau à distance, à l’aide des fonctionnalités de carte intelligente redirigées du protocole RDP (Remote Desktop Protocol). Cela est possible en déployant un certificat sur l’appareil de l’utilisateur, qui est ensuite utilisé comme informations d’identification fournies lors de l’établissement de la connexion RDP à un autre appareil Windows.

Cet article décrit deux approches de déploiement de certificats, où les certificats d’authentification sont déployés sur le conteneur Windows Hello Entreprise :

- Utilisation de Microsoft Intune avec des connecteurs SCEP ou PKCS

- Utilisation d’une stratégie d’inscription Active Directory Certificate Services (AD CS)

Important

Si vous déployez le certificat à l’aide de Microsoft Intune et que le contrôle de compte d’utilisateur est configuré pour demander des informations d’identification sur le bureau sécurisé, vous ne pourrez pas utiliser la fonctionnalité Exécuter en tant que. Dans ce scénario, lorsque vous essayez d’exécuter une application avec des privilèges élevés et que vous choisissez les informations d’identification Windows Hello Entreprise, vous recevez le message d’erreur : Le nom d’utilisateur ou le mot de passe est incorrect.

Astuce

Envisagez d’utiliser Remote Credential Guard au lieu de Windows Hello Entreprise pour la connexion RDP. Remote Credential Guard fournit l’authentification unique (SSO) aux sessions RDP à l’aide de l’authentification Kerberos et ne nécessite pas le déploiement de certificats. Pour plus d’informations, consultez Remote Credential Guard.

Fonctionnement

Windows génère et stocke des clés de chiffrement à l’aide d’un composant logiciel appelé fournisseur de stockage de clés (KSP) :

- Les clés logicielles sont créées et stockées à l’aide du fournisseur de stockage de clés logicielles Microsoft

- Les clés smart carte sont créées et stockées à l’aide du fournisseur de stockage de clés de carte à puce Microsoft

- Les clés créées et protégées par Windows Hello Entreprise sont créées et stockées à l’aide du fournisseur de stockage de clés Microsoft Passport

Un certificat sur un carte intelligent commence par la création d’une paire de clés asymétriques à l’aide du KSP de carte à puce Microsoft. Windows demande un certificat basé sur la paire de clés à vos entreprises émettrices d’autorité de certification, qui retourne un certificat stocké dans le magasin de certificats personnel de l’utilisateur. La clé privée reste sur le carte intelligent et la clé publique est stockée avec le certificat. Les métadonnées sur le certificat (et la clé) stockent le fournisseur de stockage de clés utilisé pour créer la clé (n’oubliez pas que le certificat contient la clé publique).

Le même concept s’applique aux Windows Hello Entreprise, sauf que les clés sont créées à l’aide du KSP Microsoft Passport. La clé privée de l’utilisateur reste protégée par le module de sécurité (TPM) de l’appareil et le mouvement de l’utilisateur (code pin/biométrie). Les API de certificat masquent la complexité. Lorsqu’une application utilise un certificat, les API de certificat localisent les clés à l’aide du fournisseur de stockage de clés enregistré. Les fournisseurs de stockage de clés dirigent les API de certificat sur le fournisseur qu’ils utilisent pour rechercher la clé privée associée au certificat. C’est ainsi que Windows sait que vous disposez d’un certificat de carte intelligent sans le carte intelligent inséré, et vous invite à insérer le carte intelligent.

Windows Hello Entreprise émule un carte intelligent pour la compatibilité de l’application, et le KSP Microsoft Passport invite l’utilisateur à indiquer son geste biométrique ou son code confidentiel.

Remarque

Le Bureau à distance avec biométrie ne fonctionne pas avec l’inscription double ou les scénarios où l’utilisateur fournit d’autres informations d’identification.

Conditions préalables

Voici la liste des conditions requises pour activer la connexion RDP avec Windows Hello Entreprise :

- Une infrastructure PKI basée sur AD CS ou un tiers

- Windows Hello Entreprise déployées sur les clients

- Si vous envisagez de prendre en charge Microsoft Entra appareils joints, les contrôleurs de domaine doivent disposer d’un certificat, qui sert de racine de confiance pour les clients. Le certificat garantit que les clients ne communiquent pas avec les contrôleurs de domaine non autorisés

Si vous envisagez de déployer des certificats à l’aide de Microsoft Intune, voici d’autres exigences :

- Vérifiez que vous disposez de l’infrastructure pour prendre en charge le déploiement SCEP ou PKCS

- Déployer le certificat d’autorité de certification racine et tout autre certificat d’autorité de certification intermédiaire sur Microsoft Entra appareils joints à l’aide d’une stratégie de certificat racine approuvé

Créer un modèle de certificat

Le processus de création d’un modèle de certificat s’applique aux scénarios où vous utilisez une infrastructure ad CS (Active Directory local Certificate Services).

Vous devez d’abord créer un modèle de certificat, puis déployer des certificats basés sur ce modèle dans le conteneur Windows Hello Entreprise.

La configuration du modèle de certificat varie selon que vous déployez des certificats à l’aide de Microsoft Intune ou d’une stratégie d’inscription Active Directory. Sélectionnez l’option qui convient le mieux à vos besoins.

Connectez-vous à votre autorité de certification émettrice et ouvrez Gestionnaire de serveur

Sélectionnez Autorité de certification Outils>. Microsoft Management Console (MMC) de l’autorité de certification s’ouvre

Dans la console MMC, développez le nom de l’autorité de certification, puis cliquez avec le bouton droit sur Gérer les modèles de > certificats.

La console Modèles de certificats s’ouvre. Tous les modèles de certificat sont affichés dans le volet d’informations

Cliquez avec le bouton droit sur le modèle d’ouverture de session par carte à puce et sélectionnez Dupliquer le modèle

Utilisez le tableau suivant pour configurer le modèle :

Nom de l’onglet Configurations Compatibilité - Décochez la case Afficher les modifications résultantes case activée

- Sélectionnez Windows Server 2012 ou Windows Server 2012 R2 dans la liste Autorité de certification

- Sélectionnez Windows Server 2012 ou Windows Server 2012 R2 dans la liste Destinataire de la certification

Général - Spécifier un nom d’affichage de modèle, par exemple Authentification par certificat WHfB

- Définir la période de validité sur la valeur souhaitée

- Notez le nom du modèle pour plus tard, qui doit être le même que le nom d’affichage du modèle moins les espaces (WHfBCertificateAuthentication dans cet exemple)

Extensions Vérifiez que l’extension Stratégies d’application inclut l’ouverture de session par carte à puce. Nom de l’objet Sélectionnez Fournir dans la demande. Gestion des demandes - Définissez l’objectif sur Signature et connexion par carte à puce, puis sélectionnez Oui lorsque vous êtes invité à modifier l’objectif du certificat.

- Sélectionnez la zone Renouveler avec la même clé case activée

- Sélectionnez Inviter l’utilisateur lors de l’inscription.

Note: Si vous déployez des certificats avec un profil PKCS, sélectionnez l’option Autoriser l’exportation de la clé privéeChiffrement - Définir la catégorie de fournisseur sur Fournisseur de stockage de clés

- Définir le nom de l’algorithme sur RSA

- Définissez la taille de clé minimale sur 2048

- Sélectionner les demandes doit utiliser l’un des fournisseurs suivants

- Sélectionner le fournisseur de stockage de clés logicielles Microsoft

- Définir le hachage de la demande sur SHA256

Sécurité Ajouter le principal de sécurité utilisé pour l’accès d’inscription SCEP ou PKCS Sélectionnez OK pour finaliser vos modifications et créer le modèle. Votre nouveau modèle doit maintenant apparaître dans la liste des modèles de certificats

Fermez la console Modèles de certificats

Émettre le modèle de certificat

- Dans la console Autorité de certification, cliquez avec le bouton droit sur Modèles de certificats, sélectionnez Nouveau > modèle de certificat à émettre.

- Dans la liste des modèles, sélectionnez le modèle que vous avez créé précédemment (Authentification par certificat WHFB), puis sélectionnez OK. La réplication du modèle sur tous les serveurs peut prendre un certain temps et devenir disponible dans cette liste

- Une fois le modèle répliqué, dans la console MMC, cliquez avec le bouton droit dans la liste Autorité de certification, sélectionnez Toutes les tâches > Arrêter le service. Cliquez de nouveau avec le bouton droit sur le nom de l’autorité de certification, puis sélectionnez Toutes les tâches > Démarrer le service

Déployer des certificats

Le processus de déploiement des certificats varie selon que vous utilisez Microsoft Intune ou une stratégie d’inscription Active Directory. Sélectionnez l’option qui convient le mieux à vos besoins.

Cette section explique comment configurer une stratégie SCEP dans Intune. Des étapes similaires peuvent être suivies pour configurer une stratégie PKCS.

Accédez au Centre d’administration Microsoft Intune

Sélectionnez Appareils > Profils de configuration > Créer un profil

Sélectionnez Plateforme > Windows 10 et versions ultérieures etModèles de type >> de profil Certificat SCEP

Sélectionnez Créer.

Dans le panneau Informations de base, indiquez un nom et, éventuellement, une description > suivante.

Dans le panneau Paramètres de configuration , utilisez le tableau suivant pour configurer la stratégie :

Paramètre Configurations Type de certificat Utilisateur Format du nom de l’objet CN={{UserPrincipalName}}

Remarque : en cas d’incompatibilité entre le suffixe UPN de l’utilisateur et le nom de domaine complet du domaine Active Directory, utilisezCN={{OnPrem_Distinguished_Name}}à la place.Autre nom de l’objet Dans la liste déroulante, sélectionnez Nom d’utilisateur principal (UPN) avec la valeur {{UserPrincipalName}}Période de validité du certificat Configurer une valeur de votre choix Fournisseur de stockage de clés (KSP) S’inscrire à Windows Hello Entreprise ; sinon, échec Utilisation de la clé Signature numérique Taille de clé (bits) 2048 Pour l’algorithme de hachage SHA-2 Certificat racine Sélectionnez +Certificat racine et sélectionnez le profil de certificat approuvé créé précédemment pour le certificat d’autorité de certification racine. Utilisation étendue des clés - Nom :Connexion par carte à puce

-

Identificateur d’objet :

1.3.6.1.4.1.311.20.2.2 - Valeurs prédéfinies :Non configuré

- Nom :Authentification du client

-

Identificateur d’objet :

1.3.6.1.5.5.7.3.2 - Valeurs prédéfinies :Authentification du client

Seuil de renouvellement (%) Configurer une valeur de votre choix URL du serveur SCEP Fournissez le ou les points de terminaison publics que vous avez configurés pendant le déploiement de votre infrastructure SCEP Sélectionnez Suivant.

Dans le panneau Affectations , affectez la stratégie à un groupe de sécurité qui contient en tant que membres les appareils ou les utilisateurs que vous souhaitez configurer, puis sélectionnez Suivant

Dans le panneau Règles d’applicabilité, configurez les restrictions d’émission, si nécessaire, puis sélectionnez Suivant.

Dans le panneau Vérifier + créer , passez en revue la configuration de la stratégie, puis sélectionnez Créer.

Pour plus d’informations sur la configuration des stratégies SCEP, consultez Configurer des profils de certificat SCEP dans Intune. Pour configurer des stratégies PKCS, consultez Configurer et utiliser un certificat PKCS avec Intune.

Attention

Si vous déployez des certificats via Intune et que vous configurez Windows Hello Entreprise via une stratégie de groupe, les appareils ne parviennent pas à obtenir un certificat et enregistrent le code 0x82ab0011 d’erreur dans le DeviceManagement-Enterprise-Diagnostic-Provider journal.

Pour éviter l’erreur, configurez Windows Hello Entreprise via Intune au lieu d’une stratégie de groupe.

Utiliser des autorités de certification non-Microsoft

Si vous utilisez une infrastructure à clé publique non-Microsoft, les modèles de certificat publiés sur le Active Directory local peuvent ne pas être disponibles. Pour obtenir des conseils sur l’intégration de Intune/SCEP à des déploiements PKI non-Microsoft, consultez Utiliser des autorités de certification non-Microsoft avec SCEP dans Microsoft Intune.

En guise d’alternative à l’utilisation de SCEP, ou si aucune des solutions précédemment couvertes ne fonctionne dans votre environnement, vous pouvez générer manuellement des demandes de signature de certificat (CSR) pour les soumettre à votre infrastructure à clé publique. Pour faciliter cette approche, vous pouvez utiliser l’applet de commande PowerShell Generate-CertificateRequest .

Le Generate-CertificateRequest commandlet génère un .inf fichier pour une clé Windows Hello Entreprise préexistante. Peut .inf être utilisé pour générer manuellement une demande de certificat à l’aide de certreq.exe. Le commandlet génère également un .req fichier, qui peut être envoyé à votre infrastructure à clé publique pour obtenir un certificat.

Vérifier que le certificat est déployé

Pour vérifier que le certificat est correctement déployé sur le conteneur Windows Hello Entreprise, utilisez la commande suivante :

certutil -store -user my

La sortie répertorie les clés et les certificats stockés dans le magasin d’utilisateurs. Si un certificat émis par votre autorité de Microsoft Passport Key Storage Providercertification est déployé sur le conteneur Windows Hello Entreprise, la sortie affiche le certificat avec la Provider valeur .

Par exemple :

C:\Users\amanda.brady>certutil -store -user my

my "Personal"

================ Certificate 0 ================

Serial Number: 110000001f4c4eccc46fc8f93a00000000001f

Issuer: CN=Contoso - Issuing CA, DC=CONTOSO, DC=COM

NotBefore: 12/8/2023 6:16 AM

NotAfter: 12/7/2024 6:16 AM

Subject: CN=amanda.brady@contoso.com

Non-root Certificate

Template: 1.3.6.1.4.1.311.21.8.2835349.12167323.7094945.1118853.678601.83.11484210.8005739

Cert Hash(sha1): 63c6ce5fc512933179d3c0a5e94ecba98092f93d

Key Container = S-1-12-1-../../login.windows.net/../amanda.brady@contoso.com

Provider = Microsoft Passport Key Storage Provider

Private key is NOT exportable

Encryption test passed

Expérience de l'utilisateur

Une fois que les utilisateurs ont obtenu leur certificat, ils peuvent utiliser rdp sur n’importe quel appareil Windows de la même forêt Active Directory que le compte Active Directory des utilisateurs en ouvrant la connexion Bureau à distance (mstsc.exe). Lors de la connexion à l’hôte distant, ils sont invités à utiliser Windows Hello Entreprise pour déverrouiller la clé privée du certificat.

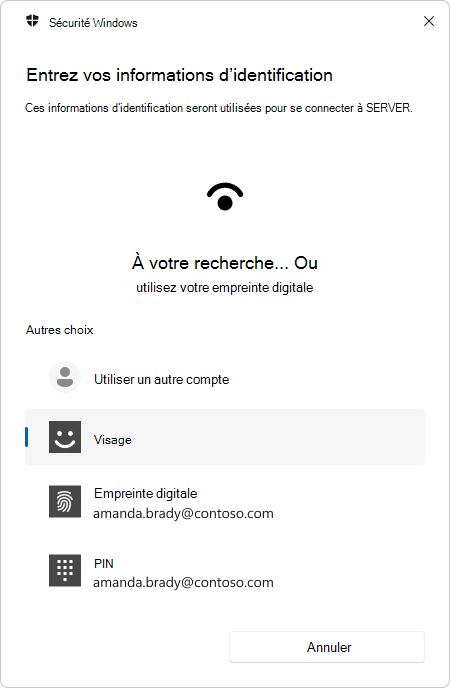

Microsoft Entra appareil joint

L’utilisateur peut s’authentifier à l’aide de tous les mouvements de déverrouillage Windows Hello disponibles, y compris la biométrie.

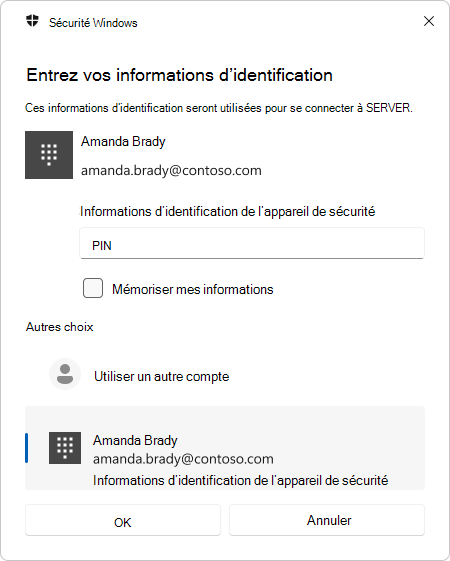

Microsoft Entra appareil joint hybride

L’invite d’informations d’identification identifie le fournisseur d’informations d’identification Windows Hello comme informations d’identification de l’appareil de sécurité. L’utilisateur doit utiliser le fournisseur d’informations d’identification pin pour le déverrouiller.

Voici une brève vidéo montrant l’expérience utilisateur à partir d’un appareil Microsoft Entra joint à l’aide de l’empreinte digitale comme facteur de déverrouillage :

Remarque

L’utilisateur doit être autorisé à se connecter au serveur distant à l’aide du protocole Bureau à distance, par exemple en étant membre du groupe local Utilisateurs bureau à distance sur l’hôte distant.

Compatibilité

Bien que les utilisateurs apprécient la commodité de la biométrie et que les administrateurs apprécient la sécurité, vous pouvez rencontrer des problèmes de compatibilité avec les applications et les certificats Windows Hello Entreprise. Dans de tels scénarios, vous pouvez déployer un paramètre de stratégie pour revenir au comportement précédent pour les utilisateurs qui en ont besoin.

Pour plus d’informations, consultez Utiliser des certificats Windows Hello Entreprise comme certificat de carte intelligent.

Problèmes connus

Il existe un problème connu lors de la tentative d’authentification du client TLS 1.3 avec un certificat Hello via RDP. L’authentification échoue avec l’erreur : ERR_SSL_CLIENT_AUTH_SIGNATURE_FAILED. Microsoft étudie les solutions possibles.