Atténuer les menaces à l'aide des fonctionnalités de sécurité Windows 10

S’applique à :

- Windows 10

Cette rubrique fournit une vue d’ensemble de certaines des menaces de logiciels et de microprogrammes rencontrés dans le paysage actuel en matière de sécurité et les atténuations Windows 10 offre en réponse à ces menaces. Pour plus d’informations sur les types de protection proposés par Microsoft, consultez Rubriques connexes.

| Section | Contenu |

|---|---|

| Le paysage des menaces de sécurité | Présente la nature actuelle du paysage des menaces de sécurité et décrit la façon dont Windows 10 est conçu pour atténuer les attaques contre les logiciels et les menaces similaires. |

| Mesures de prévention sous Windows 10 que vous pouvez configurer | Fournit des tableaux des mesures de prévention configurables contre les menaces avec des liens vers plus d’informations. Les fonctionnalités de produit comme Device Guard s’affichent dans le Tableau 1, et les options de protection de la mémoire telles que la prévention de l’exécution des données s’affichent dans le Tableau 2. |

| Les mesures de prévention qui sont intégrées à Windows 10 | Fournit des descriptions des atténuations Windows 10 qui ne nécessitent aucune configuration : elles sont intégrées au système d’exploitation. Par exemple, les protections de tas et les protections de réserve de noyau sont intégrées à Windows 10. |

| Présentation de Windows 10 concernant la trousse à outils EMET (Enhanced Mitigation Experience Toolkit) | Décrit comment les mesures de prévention de la trousse à outils EMET (Enhanced Mitigation Experience Toolkit) correspondent aux fonctions intégrées dans Windows 10, et comment convertir des paramètres EMET en stratégies de prévention pour Windows 10. |

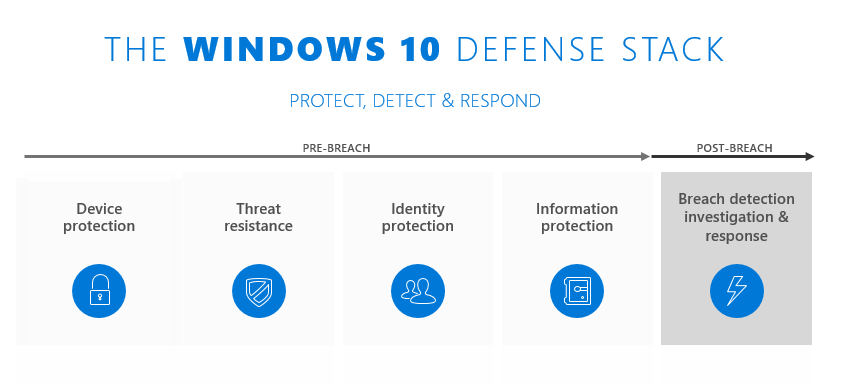

Cette rubrique se concentre sur les mesures de prévention préalables aux infractions, en vue de protéger l'appareil et de résister aux menaces. Ces protections fonctionnent avec d'autres mesures de sécurité dans Windows 10, comme indiqué dans l’illustration suivante :

Figure 1. Protection des appareils et résistance aux menaces dans le cadre des défenses de sécurité Windows 10

Le paysage des menaces de sécurité

Le paysage actuel des menaces de sécurité est celui des menaces agressives et tenaces. Auparavant, la préoccupation majeure des pirates informatiques consistait à gagner la reconnaissance de leur communauté ; ils prenaient ainsi plaisir à lancer des attaques ou à neutraliser temporairement un système entier. Depuis lors, les motivations de l’attaquant se sont déplacées pour gagner de l’argent, y compris la prise en otage des appareils et des données jusqu’à ce que le propriétaire paie la rançon demandée. Les attaques modernes consistent de plus en plus en des vols à grande échelle de propriété intellectuelle et en des dégradations d'un système cible, pouvant entraîner une perte financière. Et désormais, le cyberterrorisme menace même la sécurité des personnes, des entreprises ainsi que les intérêts des États du monde entier. Ces pirates sont généralement des personnes très compétentes et expertes en matière de sécurité. Certains d'entre eux travaillent même pour le compte des États, lesquels disposent de budgets conséquents et de ressources humaines quasiment illimitées. De telles menaces nécessitent d'adopter une approche adaptée pour relever ce type de défis.

La mise à jour Windows 10 Creator (Windows 10, version 1703) tient compte de ce contexte, et inclut plusieurs fonctionnalités de sécurité spécifiquement créées pour compliquer la recherche et l’exploitation de nombreuses vulnérabilités logicielles, et la rendre plus coûteuse. Ces fonctionnalités sont conçues pour :

Éliminer des catégories entières de vulnérabilités

Neutraliser des techniques d’exploitation

Minimiser les dommages et empêcher la persistance

Réduire la marge d'exploitation

Les sections suivantes fournissent davantage de détails sur les mesures de sécurité préventives dans Windows 10, version 1703.

Mesures de prévention sous Windows 10 que vous pouvez configurer

Les mesures de prévention de Windows 10 que vous pouvez configurer sont répertoriées dans les deux tableaux suivants. Le premier tableau aborde une vaste gamme de protections pour les périphériques et les utilisateurs sur l’ensemble de l'entreprise, et le second tableau répertorie les protections de mémoire spécifique, comme la prévention de l’exécution des données. Les options de protection de la mémoire fournissent des mesures de prévention spécifiques à l'encontre des programmes malveillants qui tentent de manipuler la mémoire de l'appareil afin de prendre le contrôle d’un système.

Tableau 1 Windows 10 atténuations que vous pouvez configurer

| Mesures de prévention et menace correspondante | Description et liens |

|---|---|

|

Windows Defender SmartScreen permet d’empêcher le téléchargement d'applications malveillantes |

Windows Defender SmartScreen peut vérifier la réputation d’une application téléchargée à l’aide d’un service géré par Microsoft. La première fois qu’un utilisateur exécute une application issue d'Internet (même si l’utilisateur l'a copiée à partir d’un autre PC), SmartScreen vérifie la réputation de cette application et s'assure qu'il ne s'agit pas d'un programme malveillant, puis agit en conséquence. Plus d’informations : Windows Defender SmartScreen, plus loin dans cette rubrique. |

|

Credential Guard permet d'empêcher les pirates d'obtenir l'accès via une attaque de type « pass-the-hash » ou « pass-the-ticket » |

Credential Guard utilise la virtualisation basée sur la sécurité pour protéger les secrets de sécurité, (par exemple, les hachages de mot de passe NTLM, les tickets TGT Kerberos) de manière à ce que le logiciel système privilégié soit le seul à disposer d’un accès. Credential Guard est inclus dans Windows 10 Entreprise et Windows Server 2016. Pour plus d’informations, consultez la section Protéger les informations d’identification de domaine dérivées avec Credential Guard |

|

L'épinglage de certificat d’entreprise permet d’empêcher les attaques de l'intercepteur qui utilisent une infrastructure À clé publique |

L'épinglage des certificats d’entreprise vous permet de protéger vos noms de domaine interne contre le chaînage avec des certificats indésirables ou frauduleux. Avec l’épinglage de certificat d’entreprise, vous pouvez « épingler » (associer) un certificat X.509 et sa clé publique à son autorité de certification, racine ou feuille. Plus d’informations : Épinglage de certificat d’entreprise |

|

Device Guard empêche un appareil d'exécuter des programmes malveillants ou d'autres applications non approuvées |

Device Guard inclut une stratégie d’intégrité du code que vous créez ; une liste verte d’applications approuvées, les seules applications autorisées à s’exécuter dans votre organization. Device Guard inclut également une puissante atténuation système appelée intégrité du code protégé par l’hyperviseur (HVCI), qui utilise la sécurité basée sur la virtualisation (VBS) pour protéger le processus de validation de l’intégrité du code en mode noyau de Windows. HVCI exige une configuration matérielle spécifique et fonctionne avec des stratégies d’intégrité du code qui permettent de bloquer des attaques, même lorsque l'accès au noyau est compromis. Device Guard est inclus dans Windows 10 Entreprise et Windows Server 2016. Plus d'informations : Introduction à Device Guard |

|

antivirus Microsoft Defender, qui permet de protéger les appareils des virus et d'autres programmes malveillants |

Windows 10 comprend Microsoft Defender Antivirus, une solution anti-programme malveillant de boîte de réception robuste. Microsoft Defender Antivirus a été considérablement amélioré depuis son introduction dans Windows 8. Plus d’informations : antivirus Microsoft Defender, plus loin dans cette rubrique |

|

Le blocage des polices non approuvées permet d’empêcher des polices d'être utilisées dans le cadre d'attaques par élévation de privilèges |

Le paramètre Bloquer les polices non approuvées vous permet d’empêcher les utilisateurs de charger des polices « non approuvées » sur votre réseau, ce qui peut réduire les attaques par élévation de privilège associées à l’analyse des fichiers de polices. Toutefois, à compter de Windows 10, version 1703, cette opération est moins importante, car l’analyse des polices est isolée dans un bac à sable AppContainer (pour obtenir la liste décrivant cette mesure de protection ainsi que les autres protections de la réserve du noyau, voir Protections de la réserve de noyau, plus loin dans cette rubrique). Plus d’informations : Bloquer les polices non approuvées dans une entreprise |

|

Les protections de mémoire empêchent les programmes malveillants d'utiliser des techniques de manipulation de la mémoire telles que la saturation de la mémoire tampon |

Ces mesures de prévention, répertoriées dans le tableau 2permettent de se protéger contre les attaques basées sur la mémoire, dans le cadre desquelles un programme malveillant ou tout autre code manipule la mémoire pour prendre le contrôle d’un système (par exemple, lorsque des programmes malveillants tentent de tirer profit de la saturation de la mémoire tampon pour injecter du code malveillant exécutable dans la mémoire. Remarque : Un sous-ensemble d’applications ne peut pas s’exécuter si certaines de ces atténuations sont définies sur leurs paramètres les plus restrictifs. Les tests peuvent vous aider à bénéficier d'une protection optimale tout en permettant d'exécuter ces applications. Pour plus d'informations : Tableau 2, voir plus loin dans cette rubrique. |

|

Le démarrage sécurisé UEFI permet de protéger la plateforme à partir kits de démarrage et rootkits |

Le démarrage sécurisé unifié Extensible Firmware Interface (UEFI) est une norme de sécurité pour le microprogramme intégré à un PC par les fabricants à partir de Windows 8. Cela permet de protéger les processus de démarrage et les microprogrammes contre la falsification, initiée par une personne malveillante physiquement présente ou par des programmes malveillants qui s’exécutent au début du processus de démarrage ou dans le noyau, après le démarrage. Plus d’informations : UEFI et démarrage sécurisé |

|

Le logiciel anti-programme malveillant à lancement anticipé permet de protéger la plateforme à partir des rootkits déguisés en pilotes |

Le logiciel anti-programme malveillant à lancement anticipé (ELAM) est conçu pour permettre à la solution anti-programme malveillant de démarrer avant tous les pilotes et applications non-Microsoft. Si un programme malveillant modifie un pilote de démarrage, ELAM détecte la modification et Windows empêche le pilote de démarrer, bloquant ainsi ses rootkits. Plus d’informations : Logiciel anti-programme malveillant à lancement anticipé |

|

L'attestation d’intégrité des appareils permet d’empêcher les périphériques compromis accès à un organization organisation |

L'attestation d’intégrité de l'appareil fournit un moyen de vérifier que les périphériques qui tentent de se connecter à un réseau d’entreprise sont sains, et que leur sécurité n'a pas été compromise par des programmes malveillants. Une fois la DHA configurée, les mesures de données de démarrage réelles d’un appareil peuvent être vérifiées par rapport aux données de démarrage « saines » attendues. Si la vérification permet de conclure qu'un périphérique n’est pas sain, l’accès au réseau peut être bloqué sur cet appareil. Plus d’informations : Contrôle de l’intégrité des appareils Windows 10 et Attestation d’intégrité de l’appareil |

Ces mesures de prévention Windows 10 configurables sont conçues pour protéger contre toute manipulation de la mémoire. Celles-ci nécessitent une connaissance approfondie de ces menaces, de ces mesures de prévention et de la manière dont le système d'exploitation et les applications gèrent la mémoire. Le processus standard destiné à optimiser ces types de mesures de prévention consiste à travailler dans un laboratoire de test pour détecter si un paramètre donné interfère avec l'une des applications que vous utilisez. Si tel est le cas, des paramètres seront déployés afin de maximiser la protection tout en permettant aux applications de s’exécuter correctement.

En tant que professionnel de l’informatique, vous pouvez demander aux développeurs d’applications et aux éditeurs de logiciels de fournir des applications qui incluent une protection supplémentaire appelée Control Flow Guard (CFG). Aucune configuration n’est nécessaire dans le système d’exploitation : la protection est compilée dans les applications. Vous trouverez plus d’informations dans Protection du flux de contrôle.

Tableau 2 Atténuations de Windows 10 configurables conçues pour vous protéger contre les attaques de mémoire

| Mesures de prévention et menace correspondante | Description |

|---|---|

|

La prévention de l’exécution des données (PED) permet d’empêcher l'exploitation des saturations de tampon |

La Prévention de l’exécution des données (PED) est une fonctionnalité de protection de la mémoire au niveau du système, disponible dans les systèmes d’exploitation Windows. Cette fonctionnalité permet au système d’exploitation de marquer une ou plusieurs pages de mémoire comme non exécutable(s), ce qui empêche l’exécution du code issu de cette région de la mémoire, afin d’empêcher toute exploitation par saturation de la mémoire tampon. Cette fonctionnalité empêche l’exécution du code à partir des pages de données telles que les tas par défaut, les piles et les réserves de mémoire. Bien que certaines applications rencontrent des problèmes de compatibilité avec DEP, la plupart des applications ne le font pas. Plus d’informations : Prévention de l'exécution des données, plus loin dans cette rubrique. paramètres de stratégie de groupe : la protection contre la protection des processus est activée par défaut pour les applications 64 bits, mais vous pouvez configurer d’autres protections DEP à l’aide des paramètres de stratégie de groupe décrits dans Options d’atténuation des processus de remplacement pour vous aider à appliquer des stratégies de sécurité liées aux applications. |

|

SEHOP permet d’empêcher tout écrasement de la Gestion structurée des exceptions |

La fonctionnalité SEHOP (Structured Exception Handling Overwrite Protection) est conçue pour bloquer les attaques qui utilisent une technique d'écrasement de la gestion structurée des exceptions. Étant donné que ce mécanisme de protection est fourni au moment de l’exécution, il permet de protéger les applications, qu’elles soient ou non compilées avec les dernières améliorations. Certaines applications rencontrent des problèmes de compatibilité avec SEHOP, par conséquent, veillez à tester votre environnement. Plus d’informations : voir Protection contre l'écrasement de la gestion structurée des exceptions, plus loin dans cette rubrique. stratégie de groupe paramètre : SEHOP est activé par défaut pour les applications 64 bits, mais vous pouvez configurer d’autres protections SEHOP à l’aide du paramètre stratégie de groupe décrit dans Remplacer les options d’atténuation des processus pour aider à appliquer des stratégies de sécurité liées aux applications. |

|

La randomisation du format d'espace d'adresse permet de prévenir les programmes malveillants basés sur les emplacements mémoire attendus |

La Randomisation du format d’espace d’adresse (ASLR) charge des fichiers DLL dans les adresses de mémoire aléatoires au moment du démarrage. Ce chargement de DLL spécifiques permet d’atténuer les programmes malveillants conçus pour attaquer des emplacements de mémoire spécifiques. Plus d’informations : voir Randomisation du format d’espace d’adresse, plus loin dans cette rubrique. paramètres stratégie de groupe : ASLR est activé par défaut pour les applications 64 bits, mais vous pouvez configurer d’autres protections ASLR à l’aide des paramètres de stratégie de groupe décrits dans Remplacer les options d’atténuation des processus pour vous aider à appliquer des stratégies de sécurité liées aux applications. |

Windows Defender SmartScreen

Windows Defender SmartScreen avertit les utilisateurs s’ils cliquent sur des sites Web ayant été signalés pour leurs activités de hameçonnage et leurs programmes malveillants, et les aide à éviter les téléchargements peu sûrs et à prendre des décisions éclairées sur ces derniers.

Par Windows 10, Microsoft a amélioré la fonctionnalité de protection SmartScreen (maintenant appelée Windows Defender SmartScreen) en intégrant ses capacités de réputation des applications dans le système d’exploitation lui-même, ce qui permet à Windows Defender SmartScreen d’case activée la réputation des fichiers téléchargés à partir d’Internet et d’avertir les utilisateurs lorsqu’ils sont sur le point d’exécuter un fichier téléchargé à haut risque. La première fois qu’un utilisateur exécute une application provenant d’Internet, Windows Defender SmartScreen vérifie la réputation de l’application à l’aide de signatures numériques et d’autres facteurs par rapport à un service que Microsoft gère. Si l’application n’a pas de réputation ou est connue pour être malveillante, Windows Defender SmartScreen avertit l’utilisateur ou bloque entièrement l’exécution, selon la façon dont l’administrateur a configuré Microsoft Intune ou stratégie de groupe paramètres.

Pour plus d’informations, consultez Microsoft Defender Vue d’ensemble de SmartScreen.

Antivirus Microsoft Defender

Microsoft Defender Antivirus dans Windows 10 utilise une approche à plusieurs volets pour améliorer la protection contre les programmes malveillants :

La vérification des falsifications permet de protéger Microsoft Defender’antivirus contre les attaques de programmes malveillants. Par exemple, l'antivirus Microsoft Defender utilise la fonctionnalité Processus protégés, qui bloque toute tentative émanant de processus non approuvés de falsifier les composants logiciels de l'antivirus Microsoft Defender, ses clés de registre, etc. (La fonctionnalité Processus protégés est décrite plus loin dans cette rubrique.)

La Protection via le Cloud vous aide à détecter et à bloquer les nouveaux programmes malveillants en quelques secondes, dès leur apparition. Ce service, disponible à partir de Windows 10, version 1703, utilise des ressources distribuées et Machine Learning pour offrir une protection au niveau des points de terminaison à une vitesse bien plus rapide que celle des mises à jour de signature classiques.

Lecontexte local enrichi améliore la façon dont les programmes malveillants sont identifiés. Windows 11 informe Microsoft Defender Antivirus non seulement sur le contenu tel que les fichiers et les processus, mais aussi sur l’origine du contenu, son emplacement de stockage, etc. Les informations sur la source et l’historique permettent à Microsoft Defender Antivirus d’appliquer différents niveaux de contrôle à différents contenus.

Des capteurs globaux étendus aident à maintenir Microsoft Defender antivirus à jour et à connaître même les programmes malveillants les plus récents. Cette status à jour s’effectue de deux manières : en collectant les données de contexte local riches à partir des points de terminaison et en analysant ces données de manière centralisée.

Les fonctionnalités de niveau entreprise offrent aux professionnels de l’informatique les outils et options de configuration nécessaires pour faire de Microsoft Defender Antivirus une solution anti-programme malveillant de classe entreprise.

Pour plus d’informations, voir Windows Defender dans Windows 10 et Vue d’ensemble de Windows Defender pour Windows Server.

Pour plus d’informations sur Microsoft Defender pour point de terminaison, un service qui permet aux entreprises de détecter, d’examiner et de répondre aux attaques avancées et ciblées sur leurs réseaux, consultez Microsoft Defender pour point de terminaison (ressources) et Microsoft Defender pour point de terminaison (documentation).

Prévention de l’exécution des données

Les programmes malveillants dépendent de leur capacité à injecter une charge utile malveillante dans la mémoire, en espérant qu’un utilisateur l’exécute ultérieurement. Ne serait-il pas génial si vous pouviez empêcher les programmes malveillants de s’exécuter s’il écrivait à une zone qui a été allouée uniquement pour le stockage d’informations ?

C’est exactement ce que fait la fonctionnalité Prévention de l’exécution des données (DEP), en réduisant considérablement la plage de mémoire que le code malveillant peut utiliser à son avantage. DEP utilise le bit No eXecute sur les processeurs modernes pour marquer les blocs de mémoire comme étant en lecture seule afin que ces blocs ne puissent pas être utilisés pour exécuter du code malveillant qui peut être inséré par le biais d’une faille de vulnérabilité.

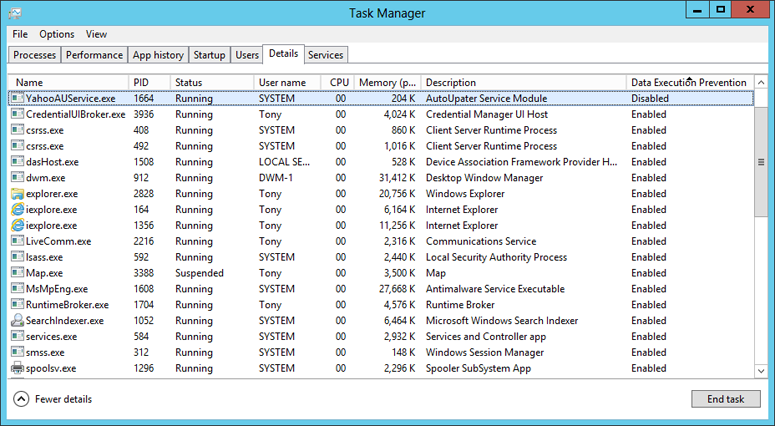

Pour utiliser le Gestionnaire des tâches afin d'afficher les applications utilisant la fonctionnalité DEP

Ouvrez Gestionnaire des tâches : appuyez sur Ctrl + Alt + Suppr et sélectionnez Gestionnaire des tâches, ou recherchez l’écran de démarrage.

Cliquez sur Plus de détails (si nécessaire), puis sur l’onglet Détails.

Cliquez avec le bouton droit sur un en-tête de colonne, puis cliquez sur Sélectionner les colonnes.

Dans la boîte de dialogue Sélectionner les colonnes, activez la case à cocher Prévention de l’exécution des données.

Cliquez sur OK.

Les processus pour lesquels la fonctionnalité DEP est activée s’affichent.

Figure 2. Processus sur lesquels DEP a été activé dans Windows 10

Vous pouvez utiliser le panneau de configuration pour afficher ou modifier les paramètres DEP.

Pour utiliser le panneau de configuration afin d'afficher ou de modifier les paramètres DEP sur un PC individuel

Ouvrez le panneau de configuration système : cliquez sur Démarrer, tapez Panneau de configuration système, et appuyez sur ENTRÉE.

Cliquez sur Paramètres système avancés, puis sur l’onglet Avancé.

Dans la case Performances, cliquez sur Paramètres.

Dans Options de performances, cliquez sur l'onglet Prévention de l'exécution des données.

Sélectionnez une option :

Activer la prévention d’exécution des données pour les programmes et les services Windows uniquement

Activer la prévention d’exécution des données pour tous les programmes et les services, sauf ceux que je sélectionne. Si vous choisissez cette option, utilisez les boutons Ajouter et Supprimer pour créer la liste des exceptions pour lesquelles LAP ne sera pas activée.

Pour utiliser une stratégie de groupe afin de gérer les paramètres DEP

Vous pouvez utiliser le paramètre de stratégie de groupe Options d’atténuation processus pour gérer les paramètres DEP. Certaines applications rencontrent des problèmes de compatibilité avec DEP, par conséquent, veillez à tester votre environnement. Pour utiliser le paramètre Stratégie de groupe, voir Remplacer les options de traitement des préventions pour appliquer des stratégies de sécurité liées à l’application.

Protection contre l'écrasement de la gestion structurée des exceptions

Structured Exception Handling Overwrite Protection (SEHOP) permet d’empêcher les attaquants d’utiliser du code malveillant pour exploiter la gestion structurée des exceptions (SEH), qui fait partie intégrante du système et permet aux applications (non malveillantes) de gérer les exceptions de manière appropriée. Étant donné que ce mécanisme de protection est fourni au moment de l’exécution, il permet de protéger les applications, qu’elles soient ou non compilées avec les dernières améliorations.

Vous pouvez utiliser le paramètre de stratégie de groupe Options d’atténuation processus pour contrôler le paramètre SEHOP. Certaines applications rencontrent des problèmes de compatibilité avec SEHOP, par conséquent, veillez à tester votre environnement. Pour utiliser le paramètre Stratégie de groupe, voir Remplacer les options de traitement des préventions pour appliquer des stratégies de sécurité liées à l’application.

Randomisation du format d’espace d’adresse

Une des techniques les plus couramment employées pour accéder à un système consiste à trouver une vulnérabilité dans un processus privilégié en cours d’exécution, à deviner ou identifier un emplacement dans la mémoire où les données et le code système importants ont été placés, puis à remplacer ces informations par du code malveillant. Tout programme malveillant qui peut écrire directement dans la mémoire système peut le remplacer dans des emplacements connus et prévisibles.

La randomisation du format d’espace d’adresse (ASLR) affaiblit considérablement ce type d’attaque, car elle rend aléatoire le mode et l’emplacement de stockage des données importantes dans la mémoire. Avec ASLR, il est plus difficile pour les logiciels malveillants de trouver l’emplacement spécifique dont ils ont besoin pour attaquer. La figure 3 montre comment ASLR fonctionne, et explique comment les emplacements des différents composants Windows critiques peuvent changer dans la mémoire entre les redémarrages.

Figure 3. ASLR en fonctionnement

Windows 10 applique la randomisation du format d'espace d'adresse (ASLR) globalement sur le système et renforce le niveau d’entropie de manière significative par rapport aux versions précédentes de Windows, afin de lutter contre les attaques sophistiquées, telles que le débordement de tas. Le système 64 bits et les processus d’application profitant d’un espace mémoire considérablement accru, il est encore plus difficile pour les programmes malveillants de prévoir où Windows 10 stocke ses données critiques. Lorsqu’elle est utilisée sur les systèmes dotés de Modules de plateforme sécurisée, la randomisation du format d’espace d’adresse deviendra de plus en plus unique sur les appareils, rendant encore plus difficile la propagation d’un exploit d’un système à un autre.

Vous pouvez utiliser le paramètre stratégie de groupe appelé Options d’atténuation des processus pour contrôler les paramètres ASLR (« Forcer ASLR » et « ASLR de bas en haut »), comme décrit dans Remplacer les options d’atténuation des processus pour aider à appliquer les stratégies de sécurité liées aux applications.

Les mesures de prévention qui sont intégrées à Windows 10

Windows 10 fournit de nombreuses mesures de prévention contre les menaces intégrées au système d’exploitation, sans aucune configuration nécessaire. Le tableau suivant décrit certaines de ces atténuations.

Control Flow Guard (CFG) est une atténuation qui n’a pas besoin de configuration au sein du système d’exploitation, mais nécessite qu’un développeur d’applications configure l’atténuation dans l’application lorsqu’elle est compilée. CFG est intégré à Microsoft Edge, Internet Explorer 11 et à d’autres zones de Windows 10, et peut être intégré à de nombreuses autres applications lorsqu’elles sont compilées.

Tableau 3 Windows 10 atténuations pour se protéger contre les attaques de mémoire : aucune configuration n’est nécessaire

| Mesures de prévention et menace correspondante | Description |

|---|---|

|

La sécurisation renforcée SMB pour les partages SYSVOL et NETLOGON permet de limiter les attaques de l'intercepteur |

Les connexions clientes aux partages SYSVOL et NETLOGON par défaut des services de domaine Active Directory sur les contrôleurs de domaine nécessitent désormais une signature SMB et une authentification mutuelle (comme Kerberos). Plus d’informations : voir Sécurisation renforcée SMB pour les partages SYSVOL et NETLOGON, plus loin dans cette rubrique. |

|

La fonctionnalité Processus protégés empêche un processus de falsifier un autre processus |

Avec la fonctionnalité Processus protégés, Windows 10 empêche les processus non approuvés d’interagir ou de falsifier les processus qui ont été spécialement signés. Plus d’informations : voir Processus protégés, plus loin dans cette rubrique. |

|

Protections des applications Windows universelles des applications à téléchargeables à l'écran et à exécuter dans un bac à sable AppContainer |

Les applications Windows universelles sont filtrées avec soin avant d’être accessibles, et elles s’exécutent dans un bac à sable AppContainer avec des privilèges et des capacités limités. Plus d’informations : voir Protections des applications Windows universelles, plus loin dans cette rubrique. |

|

Les protections de tas permettent d'éviter toute exploitation de tas |

Windows 10 inclut des protections pour le tas, telles que l’utilisation de structures de données internes qui aident à protéger contre l’altération de la mémoire utilisée par le tas. Plus d’informations : voir Protections de tas Windows, plus loin dans cette rubrique. |

|

Les protections de réserve de noyau permettent d'éviter toute exploitation de la mémoire de réserve utilisée par le noyau |

Windows 10 inclut des protections pour la réserve de mémoire utilisée par le noyau. Par exemple, la dissociation sécurisée permet de se protéger contre toute saturation de réserve combinée à des opérations de dissociation pouvant être utilisées pour créer une attaque. Plus d’informations : voir les protections de réserve de noyau, plus loin dans cette rubrique. |

|

La Protection du flux de contrôle vous aide à atténuer les attaques fondé sur le flux entre les emplacements de code dans la mémoire |

La protection de flux de contrôle (CFG) est une atténuation qui ne nécessite aucune configuration dans le système d’exploitation, mais qui est intégrée au logiciel lorsqu’elle est compilée. Il est intégré à Microsoft Edge, à Internet Explorer 11 et à d’autres zones de Windows 10. CFG peut être intégré aux applications écrites en C ou C++, ou aux applications compilées à l’aide de Visual Studio 2015. Pour une telle application, CFG peut détecter la tentative d’un attaquant de modifier le flux de code prévu. Si cette tentative se produit, CFG met fin à l’application. Vous pouvez demander aux éditeurs de logiciels de fournir des applications Windows compilées, avec la fonctionnalité CFG activée. Plus d’informations : voir Protection du flux de contrôle, plus loin dans cette rubrique. |

|

Les Protections intégrées à Microsoft Edge (le navigateur) vous aident à prévenir les multiples menaces |

Windows 10 inclut un tout nouveau navigateur, Microsoft Edge, qui présente plusieurs améliorations au niveau de la sécurité. Plus d’informations : voir Microsoft Edge et Internet Explorer 11, plus loin dans cette rubrique. |

Sécurisation renforcée SMB pour les partages SYSVOL et NETLOGON

Dans Windows 10 et Windows Server 2016, les connexions clientes aux partages SYSVOL et NETLOGON par défaut des services de domaine Active Directory sur les contrôleurs de domaine nécessitent une signature SMB (Server Message Block) et une authentification mutuelle (comme Kerberos). Cette exigence réduit la probabilité d’attaques de l’homme dans le milieu. Si la signature SMB et l’authentification mutuelle ne sont pas disponibles, un ordinateur exécutant Windows 10 ou Windows Server 2016 ne traite pas les stratégie de groupe et les scripts basés sur un domaine.

Remarque

Les valeurs de Registre pour ces paramètres ne sont pas présentes par défaut, mais les règles de sécurisation renforcée s’appliquent jusqu’à ce qu’elles soient remplacées par une stratégie de groupe ou d’autres valeurs de Registre. Pour plus d’informations sur ces améliorations de sécurité (également appelées renforcement UNC), consultez l’article de la Base de connaissances Microsoft 3000483 et MS15-011 & MS15-014 : renforcement stratégie de groupe.

Processus protégés

La plupart des contrôles de sécurité sont conçus pour bloquer le point d’infection initial. Toutefois, malgré la mise en place de mesures de prévention optimales, les programmes malveillants peuvent trouver un moyen d'infecter le système. Par conséquent, certaines protections sont conçues pour imposer des limites aux programmes malveillants qui parviennent à accéder à l'appareil. La fonctionnalité Processus protégés crée des limites de ce type.

Avec les processus protégés, Windows 10 empêche les processus non approuvés d’interagir ou de falsifier les processus qui ont été spécialement signés. Cette fonctionnalité définit les niveaux de confiance des processus. Les processus ayant un niveau de confiance bas ne peuvent pas interagir avec des processus approuvés et, donc, les attaquer. Windows 10 utilise des processus protégés plus largement sur le système d’exploitation et, comme dans Windows 8.1, les implémente d’une manière qui peut être utilisée par des fournisseurs de logiciels anti-programmes malveillants tiers, comme décrit dans Protection des services anti-programme malveillant. Cette facilité d’utilisation permet de rendre le système et les solutions anti-programme malveillant moins vulnérables à la falsification par les logiciels malveillants qui parviennent à obtenir sur le système.

Protections des applications Windows universelles

Lorsque les utilisateurs téléchargent des applications Windows universelles à partir du Microsoft Store, il est peu probable qu’ils rencontrent des programmes malveillants, car toutes les applications passent par un processus de filtrage minutieux avant d’être mises à disposition dans le Store. Les applications que les entreprises créent et distribuent par des processus de chargement indépendants doivent faire l’objet d’un examen interne, afin de vérifier qu’elles répondent aux critères de sécurité de l’entreprise.

Quel que soit le mode d’achat des applications Windows universelles, les utilisateurs peuvent les utiliser en toute confiance. Les applications Windows universelles s’exécutent dans un bac à sable AppContainer, avec des privilèges et des fonctionnalités limités. Par exemple, les applications Windows universelles n’ont pas accès au système, leurs interactions avec d’autres applications sont étroitement surveillées et elles ne peuvent pas consulter les données sauf si l’utilisateur les autorise explicitement.

De plus, toutes les applications Windows universelles suivent le principe du privilège minimum. Elles ne reçoivent que les privilèges minimum dont elles ont besoin pour effectuer leurs tâches légitimes. Donc, même si une personne malveillante exploite une application, les dommages potentiels sont très limités et confinés au bac à sable. Le Microsoft Store affiche les fonctionnalités exactes dont l’application a besoin (par exemple, l’accès à la caméra), ainsi que la classification par âge et l’éditeur de l’application.

Protections de tas Windows

Le tas est un emplacement de mémoire utilisé par Windows pour stocker les données d’application dynamiques. Windows 10 continue d’améliorer la conception du tas en réduisant le risque de son utilisation dans le cadre d’une attaque.

Windows 10 intègre plusieurs améliorations importantes pour la sécurité du tas :

Le Renforcement des métadonnées de tas pour les structures de données internes utilisées par le tas, permettent de renforcer la protection contre toute corruption de la mémoire.

Randomisation de l’allocation de tas, c’est-à-dire l’utilisation d’emplacements et de tailles aléatoires pour les allocations de mémoire de tas, ce qui rend plus difficile pour un attaquant de prédire l’emplacement de la mémoire critique à remplacer. Plus précisément, Windows 10 ajoute un décalage aléatoire à l’adresse d’un nouveau tas alloué, rendant l’allocation beaucoup moins prévisible.

Les pages de protection de tas avant et après les blocs de mémoire, qui fonctionnent comme des câbles de déplacement. Si un attaquant tente d’écrire au-delà d’un bloc de mémoire (technique dénommée saturation de la mémoire tampon), il modifie une page de garde. Et toute tentative de modifier une page de garde est considérée comme une altération de la mémoire, à laquelle Windows 10 répond en arrêtant instantanément l’application.

Les protections de réserve de noyau

Le noyau du système d’exploitation dans Windows met de côté deux pools de mémoire, l’un qui reste dans la mémoire physique (« pool non paginé ») et l’autre qui peut être paginé dans et hors de la mémoire physique (« pool paginé »). De nombreuses atténuations ont été ajoutées au fil du temps, telles que l’encodage du pointeur de quota de processus ; lookaside, delay free, and pool page cookies ; et vérifications des limites PoolIndex. Windows 10 ajoute plusieurs protections de « renforcement du pool », telles que les vérifications d’intégrité, qui permettent de protéger le pool de noyau contre les attaques plus avancées.

Outre ces mesures de sécurité renforcée, Windows 10 inclut d’autres fonctionnalités visant à renforcer le noyau :

Le noyau DEP et le noyau ASLR suivent les mêmes principes que la Prévention de l'exécution des données et que la randomisation du format d’espace d’adresse, décrits plus haut dans cette rubrique.

L'Analyse de la police dans AppContainer : isole l’analyse de police dans un bac à sable AppContainer.

Désactivation de NTVDM (NT Virtual DOS Machine) : l'ancien module de noyau NTVDM (pour l’exécution des applications 16 bits) est désactivé par défaut, ce qui neutralise toute vulnérabilité associée. (Le fait d'activer NTVDM réduit la protection contre tout déréférencement d'un pointeur NULL ou une autre attaque.)

Prévention de l’exécution en mode superviseur (SMEP) : permet d’empêcher le noyau (le « superviseur ») d’exécuter du code dans les pages utilisateur, une technique courante utilisée par les attaquants pour l’élévation de privilège du noyau local (EOP). Cette configuration nécessite la prise en charge des processeurs disponibles dans Intel Ivy Bridge ou des processeurs ultérieurs, ou ARM avec prise en charge PXN.

Dissociation sécurisée : permet de prévenir toute saturation de réserve associée aux opérations de dissociation, pour créer une attaque. Windows 10 inclut la dissociation sécurisée globale, qui étend la dissociation sécurisée du tas et du pool de noyau à toute utilisation de LIST_ENTRY et inclut le mécanisme « FastFail » pour permettre l’arrêt rapide et sécurisé du processus.

Réservations de mémoire : les premiers 64 Ko de la mémoire des processus sont réservés au système. Les applications ne sont pas autorisées à allouer cette partie de la mémoire. Cette allocation pour le système rend plus difficile pour les programmes malveillants d’utiliser des techniques telles que la « déréférence NULL » pour remplacer les structures de données système critiques en mémoire.

Protection du flux de contrôle

Lorsque les applications sont chargées en mémoire, l’espace est alloué en fonction de la taille du code, de la mémoire demandée et d’autres facteurs. Lorsqu’une application commence à exécuter du code, elle appelle l’autre code situé dans d’autres adresses mémoire. Les relations entre les emplacements du code sont bien connues (elles sont écrites dans le code lui-même), mais avant Windows 10, le flux entre ces emplacements n’a pas été appliqué, ce qui a permis aux attaquants de modifier le flux pour répondre à leurs besoins.

Windows 10 limite l’exposition à ce type de menace, grâce à la fonctionnalité de contrôle de flux (CFG). Lorsqu’une application approuvée qui a été compilée pour utiliser la fonctionnalité CFG appelle du code, CFG vérifie que le code appelé peut être exécuté sans danger. Si l’emplacement n’est pas approuvé, l’application est immédiatement arrêtée en tant que risque potentiel pour la sécurité.

Un administrateur ne peut pas configurer CFG ; au lieu de cela, un développeur d’applications peut tirer parti de CFG en le configurant lors de la compilation de l’application. Demandez aux développeurs d’applications et aux éditeurs de logiciels de fournir des applications Windows dignes de confiance et compilées avec la fonctionnalité CFG activée. Par exemple, celle-ci peut être activée pour les applications écrites en C ou C++, ou pour les applications compilées à l’aide de Visual Studio 2015. Pour plus d’informations sur l’activation de la fonctionnalité CFG pour un projet Visual Studio 2015, consultez Protection du flux de contrôle.

Les navigateurs étant un point d’entrée clé pour les attaques, Microsoft Edge, Internet Explorer et d’autres fonctionnalités Windows tirent pleinement parti de CFG.

Microsoft Edge et Internet Explorer 11

La sécurité du navigateur est un composant essentiel de toute stratégie de sécurité, et pour une bonne raison : le navigateur est l’interface de l’utilisateur vers Internet, un environnement où de nombreux sites et contenus malveillants attendent d’être attaqués. La plupart des utilisateurs ne peuvent pas effectuer au moins une partie de leur travail sans navigateur, et de nombreux utilisateurs en dépendent. Cette réalité a fait du navigateur la voie numéro un par laquelle les personnes malveillantes lancent leurs attaques.

Tous les navigateurs autorisent une certaine extensibilité pour effectuer des opérations qui sortent de leur cadre d’origine. Deux exemples courants sont les extensions Flash et Java qui permettent à leurs applications respectives de s’exécuter dans un navigateur. La sécurité des Windows 10 pour la navigation web et les applications, en particulier pour ces deux types de contenu, est une priorité.

Windows 10 intègre un tout nouveau navigateur, Microsoft Edge. Ce navigateur est plus sûr à bien des égards :

Surface d’attaque réduite ; aucune prise en charge des extensions binaires non Microsoft. Plusieurs composants du navigateur dotées de surfaces d’attaque vulnérables ont été supprimés de Microsoft Edge. Les composants qui ont été supprimés sont les modes document hérités et les moteurs de script, les objets application d’assistance du navigateur (BHO), les contrôles ActiveX et Java. Toutefois, Microsoft Edge prend en charge le contenu Flash et l'affichage PDF par défaut, par le biais d'extensions intégrées.

Exécute les processus 64 bits. Un PC 64 bits équipé d’une version antérieure de Windows s’exécute souvent en mode de compatibilité 32 bits pour prendre en charge des extensions plus anciennes et moins sécurisées. Lorsque Microsoft Edge est exécuté sur un PC 64 bits, il exécute uniquement des processus 64 bits, qui sont beaucoup plus sécurisés contre les attaques.

Inclut la protection Memory Garbage Collector (MemGC). Cette fonctionnalité permet de vous protéger contre les problèmes liés à l’utilisation après l’utilisation gratuite (UAF).

Conçu comme une application Windows universelle. Microsoft Edge est intrinsèquement compartimenté et s’exécute dans un AppContainer qui inclut dans un bac à sable le navigateur à partir du système, des données et d’autres applications. Internet Explorer 11 sur Windows 10 peut également tirer parti de la technologie AppContainer via le mode Protection amélioré. Toutefois, dans la mesure où Internet Explorer 11 peut exécuter ActiveX et BHO, le navigateur et le bac à sable sont susceptibles de subir un plus grand nombre d’attaques que Microsoft Edge.

Simplifie les tâches de configuration de sécurité. Étant donné que Microsoft Edge utilise une structure d’application simplifiée et une configuration de bac à sable unique, le nombre de paramètres de sécurité requis est moindre. En outre, les paramètres par défaut de Microsoft Edge s’alignent sur les meilleures pratiques de sécurité, ce qui le rend plus sécurisé par défaut.

En plus de Microsoft Edge, Microsoft inclut Internet Explorer 11 dans Windows 10, principalement pour la compatibilité descendante avec les sites web et les extensions binaires qui ne fonctionnent pas avec Microsoft Edge. Vous ne pouvez pas le configurer en tant que navigateur principal, mais plutôt en tant que basculement facultatif ou automatique. Nous recommandons d’utiliser Microsoft Edge comme navigateur web principal, car il garantit la compatibilité avec le web moderne et offre une sécurité optimale.

Pour les sites qui nécessitent la compatibilité d’Internet Explorer 11, y compris les sites qui nécessitent des extensions binaires et des plug-ins, activez le mode Entreprise et utilisez la liste des sites en mode Entreprise pour définir les sites qui ont la dépendance. Avec cette configuration, lorsque Microsoft Edge identifie un site qui requiert Internet Explorer 11, le basculement vers Internet Explorer 11 est automatique.

Les fonctions pouvant être utilisées par les éditeurs de logiciels pour créer des solutions de prévention dans les applications

Certaines des protections disponibles sous Windows 10 sont fournies sous la forme de fonctions qui peuvent être invoquées à partir d'applications ou d'autres logiciels. Ces logiciels sont moins vulnérables aux attaques. Si vous travaillez avec un fournisseur de logiciels, vous pouvez demander qu’il inclue ces fonctions orientées sécurité dans l’application. Le tableau suivant répertorie certains types de mesures de prévention et les fonctions de sécurité correspondantes qui peuvent être utilisées dans les applications.

Remarque

La Protection du flux de contrôle constitue également une importante mesure de prévention qu'un développeur peut intégrer à son logiciel lorsque ce dernier est compilé. Pour plus d’informations, consultez Protection du flux de contrôle plus haut dans cette rubrique.

Tableau 4 Fonctions disponibles pour les développeurs pour créer des atténuations dans les applications

| Prévention | Fonction |

|---|---|

| Restriction du code dynamique MemProt |

Fonction UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_PROHIBIT_DYNAMIC_CODE_ALWAYS_ON] |

| Restrictions de chargement d’image LoadLib |

Fonction UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_IMAGE_LOAD_NO_REMOTE_ALWAYS_ON] |

| Restriction relative au processus enfants pour limiter la possibilité de créer des processus enfants |

Fonction UpdateProcThreadAttribute [PROC_THREAD_ATTRIBUTE_CHILD_PROCESS_POLICY] |

| Restriction de l’intégrité du code pour restreindre le chargement de l’image |

Fonction SetProcessMitigationPolicy [ProcessSignaturePolicy] |

| Restriction Win32k System Call Disable pour limiter l'utilisation de NTUser et de GDI |

Fonction SetProcessMitigationPolicy [ProcessSystemCallDisablePolicy] |

| ASLR d’entropie élevée pour jusqu’à 1 To de variance dans les allocations de mémoire |

Fonction UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HIGH_ENTROPY_ASLR_ALWAYS_ON] |

| Des contrôles de gestion rigoureux pour déclencher une exception immédiatement en cas de référence Handle incorrecte |

Fonction UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_STRICT_HANDLE_CHECKS_ALWAYS_ON] |

| Désactivation des points d’extension pour bloquer l’utilisation de certains points d’extension tiers |

Fonction UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_EXTENSION_POINT_DISABLE_ALWAYS_ON] |

| Fin du processus de tas en cas de corruption pour protéger le système contre un tas corrompu |

Fonction UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HEAP_TERMINATE_ALWAYS_ON] |

Présentation de Windows 10 concernant la trousse à outils EMET (Enhanced Mitigation Experience Toolkit)

Vous connaissez peut-être déjà le kit de ressources EMET (Enhanced Mitigation Experience Toolkit), qui propose depuis 2009 diverses atténuations des attaques, ainsi qu’une interface pour configurer ces atténuations. Vous pouvez utiliser cette section pour comprendre comment les atténuations EMET sont liées à ces atténuations dans Windows 10. La plupart des atténuations d’EMET ont été intégrées à Windows 10, certaines avec des améliorations supplémentaires. Toutefois, certaines atténuations EMET ont un coût élevé ou semblent relativement inefficaces contre les menaces modernes et n’ont donc pas été mises en Windows 10.

Étant donné que de nombreux mécanismes d’atténuation et de sécurité d’EMET existent déjà dans Windows 10 et ont été améliorés, en particulier ceux dont l’efficacité est évaluée pour atténuer les contournements connus, la version 5.5x a été annoncée comme la version principale finale pour EMET (voir Enhanced Mitigation Experience Toolkit).

Le tableau suivant répertorie répertorie les fonctionnalités EMET et leur relation avec les fonctionnalités de Windows 10

Tableau 5 Caractéristiques EMET par rapport aux fonctionnalités Windows 10

| Fonctionnalités spécifiques à EMET | Comment ces fonctionnalités EMET sont mappées à Windows 10 fonctionnalités |

|---|---|

| DEP, SEHOP et ASLR sont inclus dans Windows 10 en tant que fonctionnalités configurables. Consultez le tableau 2, plus haut dans cette rubrique. Vous pouvez installer le module PowerShell ProcessMitigations pour convertir vos paramètres EMET pour ces fonctionnalités en stratégies que vous pouvez appliquer à Windows 10. | |

| LoadLib et MemProt sont pris en charge dans Windows 10, pour toutes les applications conçues pour utiliser ces fonctions. Voir le tableau 4, plus haut dans cette rubrique. | |

| Page Null | Les atténuations de cette menace sont intégrées à Windows 10, comme décrit dans l’élément « Réservations de mémoire » dans Protections du pool de noyau, plus haut dans cette rubrique. |

| Windows 10 n’inclut pas d’atténuations qui correspondent spécifiquement à ces fonctionnalités EMET, car elles ont un faible impact dans le paysage actuel des menaces et n’augmentent pas considérablement la difficulté d’exploitation des vulnérabilités. Microsoft s’engage à surveiller l'environnement de sécurité à mesure que de nouvelles attaques font leur apparition, et à prendre des mesures pour renforcer la protection du système d'exploitation en ce sens. | |

| L'exposition à ces menaces est limitée sous Windows 10 avec des applications intégrant la Protection du flux de contrôle, tel que cela est décrit dans Protection du flux de contrôle, plus tôt dans cette rubrique. |

Convertir un fichier de paramètres XML EMET en des stratégies de prévention Windows 10

L’un des points forts d’EMET est qu’il vous permet d’importer et d’exporter des paramètres de configuration pour les atténuations EMET sous la forme d’un fichier de paramètres XML pour un déploiement simple. Pour générer des stratégies de prévention sous Windows 10 à partir d’un fichier de paramètres EMET XML, vous pouvez installer le module ProcessMitigations PowerShell. Dans une session PowerShell avec élévation de privilèges, exécutez la commande suivante :

Install-Module -Name ProcessMitigations

L’applet de commande Get-ProcessMitigation récupère les paramètres de prévention actuels à partir du registre ou d’un processus en cours d’exécution, ou il peut enregistrer tous les paramètres dans un fichier XML.

Pour obtenir les paramètres actuels sur toutes les instances en cours d’exécution de notepad.exe :

Get-ProcessMitigation -Name notepad.exe -RunningProcess

Pour obtenir les paramètres actuels dans le registre pour notepad.exe :

Get-ProcessMitigation -Name notepad.exe

Pour obtenir les paramètres actuels pour le processus en cours d’exécution avec pid 1304 :

Get-ProcessMitigation -Id 1304

Pour obtenir tous les paramètres des processus de prévention à partir du registre et les enregistrer dans le fichier xml settings.xml :

Get-ProcessMitigation -RegistryConfigFilePath settings.xml

L’applet de commande Set-ProcessMitigation peut activer et désactiver les processus de prévention ou les définir en bloc à partir d’un fichier XML.

Pour obtenir le processus de prévention en cours pour « notepad.exe » à partir du registre, activer MicrosoftSignedOnly et désactiver MandatoryASLR :

Set-ProcessMitigation -Name Notepad.exe -Enable MicrosoftSignedOnly -Disable MandatoryASLR

Pour définir le processus de prévention à partir d’un fichier XML (qui peut être généré à partir de get-ProcessMitigation -RegistryConfigFilePath settings.xml) :

Set-ProcessMitigation -PolicyFilePath settings.xml

Pour définir la valeur par défaut du système sur MicrosoftSignedOnly :

Set-ProcessMitigation -System -Enable MicrosoftSignedOnly

L’applet de commande ConvertTo-ProcessMitigationPolicy convertit les formats de fichier des stratégies de prévention. La syntaxe est la suivante :

ConvertTo-ProcessMitigationPolicy -EMETFilePath <String> -OutputFilePath <String> [<CommonParameters>]

Exemples :

Convertir les paramètres EMET en paramètres Windows 10 : vous pouvez exécuter ConvertTo-ProcessMitigationPolicy et fournir un fichier de paramètres XML EMET en tant qu'entrée, ce qui génère un fichier de sortie des paramètres de prévention de Windows 10. Par exemple :

ConvertTo-ProcessMitigationPolicy -EMETFilePath policy.xml -OutputFilePath result.xmlAuditer et modifier les paramètres convertis (fichier de sortie) : d’autres applets de commande vous permettent d’appliquer, d’énumérer, d’activer, de désactiver et d’enregistrer des paramètres dans le fichier de sortie. Par exemple, cette applet de commande active SEHOP et désactive les paramètres de registre MandatoryASLR et DEPATL pour le Bloc-notes :

Set-ProcessMitigation -Name notepad.exe -Enable SEHOP -Disable MandatoryASLR,DEPATLConvertir les paramètres de réduction de la surface d’attaque (ASR) en fichier de stratégie d’intégrité du code : si le fichier d’entrée contient des paramètres pour l’atténuation de la réduction de la surface d’attaque (ASR) d’EMET, le convertisseur crée également un fichier de stratégie d’intégrité du code. Dans ce cas, vous pouvez terminer le processus de fusion, d’audit et de déploiement pour la stratégie d’intégrité du code. Pour plus d’informations, consultez Déploiement de stratégies App Control for Business. Cette opération active les protections sur Windows 10 équivalentes aux protections ASR d’EMET.

Convertir les paramètres d’approbation de certificat en règles d’épinglage de certificat d’entreprise : si vous avez un fichier XML EMET « Approbation de certificat » (fichier de règles d’épinglage), vous pouvez également utiliser ConvertTo-ProcessMitigationPolicy pour convertir le fichier de règles d’épinglage en fichier de règles d’épinglage de certificat d’entreprise. Ensuite, vous pouvez finaliser l’activation de ce fichier, comme décrit dans Épinglage de certificat d'enterprise. Par exemple :

ConvertTo-ProcessMitigationPolicy -EMETfilePath certtrustrules.xml -OutputFilePath enterprisecertpinningrules.xml

Produits liés à EMET

Les services de conseil Microsoft (MCS) et le support Microsoft/Premier Field Engineering (PFE) proposent une gamme d'options pour EMET, un service de support pour EMET et des produits de génération de rapport et d'audit associés à EMET, tels que le service de génération de rapports d'entreprise EMET. Pour tous les clients d’entreprise qui utilisent ces produits aujourd’hui ou qui sont intéressés par des fonctionnalités similaires, nous vous recommandons d’évaluer Microsoft Defender pour point de terminaison.

Rubriques connexes

- Sécurité et assurance dans Windows Server 2016

- Microsoft Defender pour point de terminaison - ressources

- Microsoft Microsoft Defender pour point de terminaison - documentation

- Description du service de protection avancée contre les menaces d'Exchange Online

- Microsoft Defender pour Office 365

- Centre de protection Microsoft contre les programmes malveillants