Raccogliere eventi di Windows con l'agente di Monitoraggio di Azure

Eventi di Windows è una delle origini dati usate in una regola di raccolta dati (DCR). Ulteriori dettagli sulla creazione di DCR sono disponibili in Raccogliere dati con l'agente di Monitoraggio di Azure. Questo articolo fornisce dettagli aggiuntivi per il tipo di origine dati degli eventi di Windows.

I registri eventi di Windows sono una delle origini dati più comuni per computer Windows con l'agente di Monitoraggio di Azure, poiché si tratta di un'origine comune di integrità e informazioni per il sistema operativo Windows e le applicazioni in esecuzione. È possibile raccogliere gli eventi di log standard, ad esempio Sistema e applicazione, e qualsiasi log personalizzato creato dalle applicazioni da monitorare.

Prerequisiti

- Un'area di lavoro Log Analytics in cui si dispone almeno dei diritti di collaboratore. Gli eventi di Windows vengono inviati alla tabella Evento.

- Un record di controllo di dominio nuovo o esistente descritto in Raccogliere dati con l'agente di Monitoraggio di Azure.

Configurare l'origine dati dell'evento di Windows

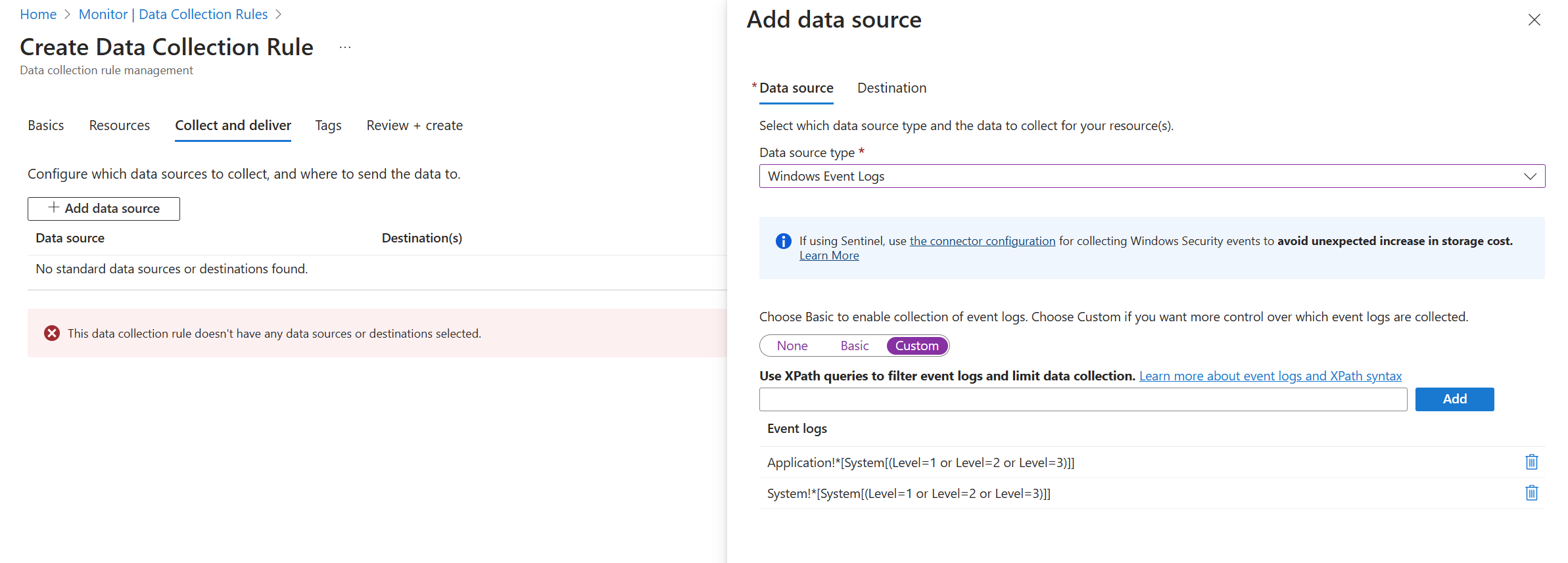

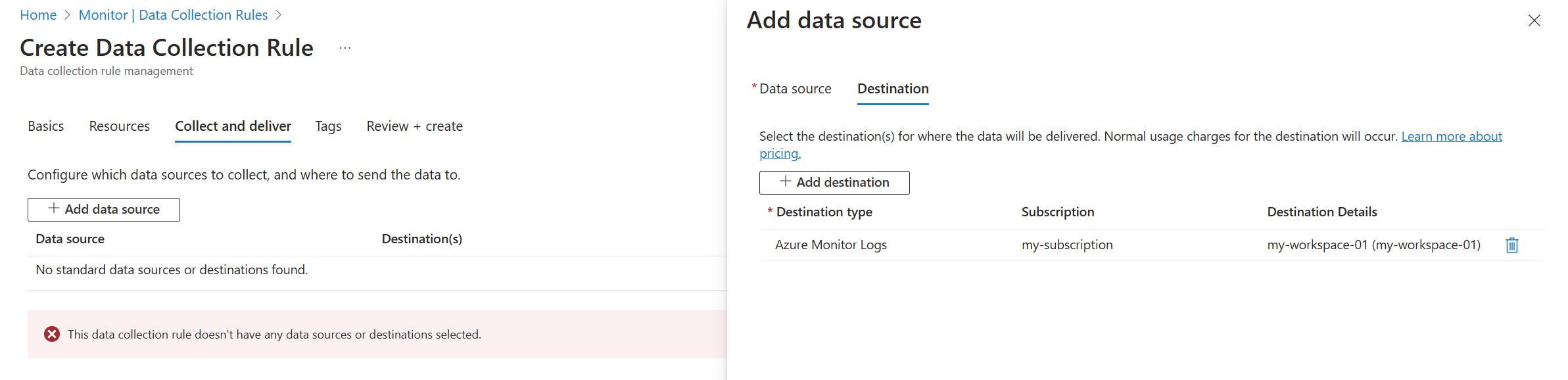

Nel passaggio Raccogli e recapita del DCR, selezionare Registri eventi di Windows dall'elenco a discesa Tipo di origine dati. Selezionare un set di log e livelli di gravità da raccogliere.

Selezionare Personalizzato per filtrare eventi usando query XPath. È quindi possibile specificare un XPath per raccogliere valori specifici.

Eventi di sicurezza

Esistono due metodi per raccogliere eventi di sicurezza con l'agente di Monitoraggio di Azure:

- Selezionare il registro eventi di sicurezza nel DCR esattamente come i log di Sistema e applicazione. Questi eventi vengono inviati alla tabella Evento nell'area di lavoro Log Analytics con altri eventi.

- Abilitare Microsoft Sentinel nell'area di lavoro che usa anche l'agente di Monitoraggio di Azure per raccogliere eventi. Gli eventi di sicurezza vengono inviati a SecurityEvent.

Filtrare gli eventi usando le query XPath

I dati raccolti in un'area di lavoro Log Analytics vengono addebitati. Pertanto, è consigliabile raccogliere solo i dati evento necessari. La configurazione di base nel portale di Azure offre una possibilità limitata di filtrare gli eventi. Per specificare altri filtri, usare la configurazione personalizzata e specificare un XPath per filtrare gli eventi non necessari.

Le voci XPath vengono scritte nel modulo LogName!XPathQuery. Ad esempio, potrebbe essere necessario restituire solo gli eventi dal log eventi dell'applicazione con un ID evento 1035. L'oggetto XPathQuery per questi eventi sarà *[System[EventID=1035]]. Poiché si desidera recuperare gli eventi dal log eventi dell'applicazione, XPath è Application!*[System[EventID=1035]]

Suggerimento

Per le strategie per ridurre i costi di Monitoraggio di Azure, vedere Ottimizzazione dei costi e Monitoraggio di Azure.

Estrarre query XPath dal Visualizzatore eventi di Windows

In Windows è possibile usare il Visualizzatore eventi per estrarre query XPath, come illustrato negli screenshot seguenti.

Quando si incolla la query XPath nel campo nella schermata Aggiungi origine dati, come mostrato nel passaggio 5, è necessario accodare la categoria del tipo di log seguita da un punto esclamativo (!).

Suggerimento

È possibile usare il cmdlet di PowerShell Get-WinEvent con il parametro FilterXPath per testare prima la validità di una query XPath nel computer. Per altre informazioni, vedere il suggerimento fornito nelle istruzioni sulle connessioni basate su agente Windows. Il cmdlet di PowerShell Get-WinEvent supporta fino a 23 espressioni. Le regole di raccolta dati di Monitoraggio di Azure ne supportano fino a 20. Lo script seguente mostra un esempio:

$XPath = '*[System[EventID=1035]]'

Get-WinEvent -LogName 'Application' -FilterXPath $XPath

- Nel cmdlet precedente il valore del parametro

-LogNameè la parte iniziale della query XPath fino al punto esclamativo (!). Il resto della query XPath entra nel parametro$XPath. - Se lo script restituisce eventi, la query è valida.

- Se viene visualizzato il messaggio "Non sono stati trovati eventi corrispondenti ai criteri di selezione specificati", la query potrebbe essere valida ma nel computer locale non sono presenti eventi corrispondenti.

- Se viene visualizzato il messaggio "La query specificata non è valida", la sintassi della query non è valida.

Esempi di utilizzo di un XPath personalizzato per filtrare gli eventi:

| Descrizione | XPath |

|---|---|

| Raccogliere solo gli eventi di sistema con ID evento = 4648 | System!*[System[EventID=4648]] |

| Raccogliere eventi del registro di protezione con ID evento = 4648 e un nome di processo di consent.exe | Security!*[System[(EventID=4648)]] and *[EventData[Data[@Name='ProcessName']='C:\Windows\System32\consent.exe']] |

| Raccogliere tutti gli eventi critici, di errore, di avviso e di informazioni dal registro eventi di sistema, ad eccezione dell'ID evento = 6 (driver caricato) | System!*[System[(Level=1 or Level=2 or Level=3) and (EventID != 6)]] |

| Raccogliere tutti gli eventi di sicurezza con esito positivo e negativo, ad eccezione dell'ID evento 4624 (accesso riuscito) | Security!*[System[(band(Keywords,13510798882111488)) and (EventID != 4624)]] |

Nota

Per un elenco delle limitazioni di XPath supportato dal registro eventi di Windows, vedere Limitazioni di XPath 1.0. Ad esempio, è possibile usare le funzioni "position", "band" e "timediff" all'interno della query, ma altre funzioni come "starts-with" e "contains" non sono attualmente supportate.

Destinazioni

I dati di eventi di Windows possono essere inviati alle posizioni seguenti.

| Destinazione | Tabella / Spazio dei nomi |

|---|---|

| area di lavoro Log Analytics | Evento |

Passaggi successivi

- Raccogliere i log di testo usando l'agente di Monitoraggio di Azure.

- Altre informazioni su agente di Monitoraggio di Azure.

- Altre informazioni su regole di raccolta dati.