Esercitazione: Configurare HTTPS in un dominio personalizzato della rete CDN di Azure

Importante

Rete CDN di Azure Standard di Microsoft (versione classica) verrà ritirato il 30 settembre 2027. Per evitare interruzioni del servizio, è importante eseguire la migrazione dei profili di Rete CDN di Azure Standard di Microsoft (versione classica) al livello Frontdoor di Azure Standard o Premium entro il 30 settembre 2027. Per altre informazioni, vedere Ritiro di Rete CDN di Azure Standard di Microsoft (versione classica).

Rete CDN di Azure di Edgio verrà ritirato 4 novembre 2025. È necessario eseguire la migrazione del carico di lavoro in Frontdoor di Azure prima di questa data per evitare interruzioni del servizio. Per altre informazioni, vedere Rete CDN di Azure da Domande frequenti sul ritiro di Edgio.

Questa esercitazione illustra come abilitare il protocollo HTTPS per un dominio personalizzato associato a un endpoint della rete CDN di Azure.

Il protocollo HTTPS nel dominio personalizzato (ad esempio https://www.contoso.com), garantisce che i dati sensibili vengano recapitati in modo sicuro tramite TLS/SSL. Quando il Web browser è connesso tramite HTTPS, il browser convalida il certificato del sito Web. Il browser verifica che sia emesso da un'autorità di certificazione legittima. Questo processo offre sicurezza e protezione delle applicazioni Web da attacchi.

Per impostazione predefinita, la rete CDN di Azure supporta il protocollo HTTPS in un nome host di endpoint della rete CDN. Se si crea un endpoint di rete CDN (ad esempio https://contoso.azureedge.net), il protocollo HTTPS viene abilitato automaticamente.

Di seguito sono riportati alcuni attributi chiave della funzionalità HTTPS personalizzato.

Nessun costo aggiuntivo: non sono previsti costi per l'acquisizione o il rinnovo dei certificati e non sono previsti costi aggiuntivi per il traffico HTTPS. L'addebito è relativo solo ai GB in uscita dalla rete CDN.

Abilitazione semplice: il provisioning è disponibile con un unico clic nel portale Azure. È possibile anche usare l'API REST o altri strumenti per sviluppatori per abilitare la funzionalità.

Gestione completa dei certificati:

- tutta la fase di approvvigionamento e gestione di certificati viene gestita automaticamente.

- I certificati vengono forniti e rinnovati automaticamente prima della scadenza.

In questa esercitazione apprenderai a:

- Abilitare il protocollo HTTPS nel dominio personalizzato

- Usare un certificato gestito dalla rete CDN

- Usare un certificato personale

- Convalidare il dominio

- Disabilitare il protocollo HTTPS nel dominio personalizzato

Prerequisiti

Nota

È consigliabile usare il modulo Azure Az PowerShell per interagire con Azure. Per iniziare, vedere Installare Azure PowerShell. Per informazioni su come eseguire la migrazione al modulo AZ PowerShell, vedere Eseguire la migrazione di Azure PowerShell da AzureRM ad Az.

Prima di poter completare i passaggi di questa esercitazione, è necessario creare un profilo di rete CDN e almeno un endpoint della rete CDN. Per altre informazioni, vedere Guida introduttiva: Creare un profilo e un endpoint della rete CDN di Azure.

Associare un dominio personalizzato della rete CDN di Azure nell'endpoint di rete CDN. Per altre informazioni, vedere l’esercitazione: Aggiungere un dominio personalizzato all'endpoint di rete CDN di Azure.

Importante

I certificati gestiti da rete CDN non sono disponibili per i domini radice o apex. Se il dominio personalizzato della rete CDN di Azure è un dominio radice o apex, è necessario usare un certificato personale.

Certificati TLS/SSL

Per abilitare HTTPS in un dominio personalizzato della rete CDN di Azure, usare un certificato TLS/SSL. È possibile scegliere di usare un certificato gestito dalla rete CDN di Azure o usare il certificato.

- Opzione 1 (predefinita): Abilitare HTTPS con un certificato gestito dalla rete CDN

- Opzione 2: Abilitare HTTPS con un certificato personale

La rete CDN di Azure gestisce le attività di gestione dei certificati, ad esempio l'approvvigionamento e il rinnovo. Dopo l'abilitazione della funzionalità, il processo viene avviato immediatamente.

Se il dominio personalizzato è già mappato all'endpoint di rete CDN, non sono necessarie altre azioni. La rete CDN di Azure elabora i passaggi e completa automaticamente la richiesta.

Se il dominio personalizzato è mappato in altro modo, usare la posta elettronica per convalidare la proprietà del dominio.

Per abilitare il protocollo HTTPS in un dominio personalizzato, seguire questa procedura:

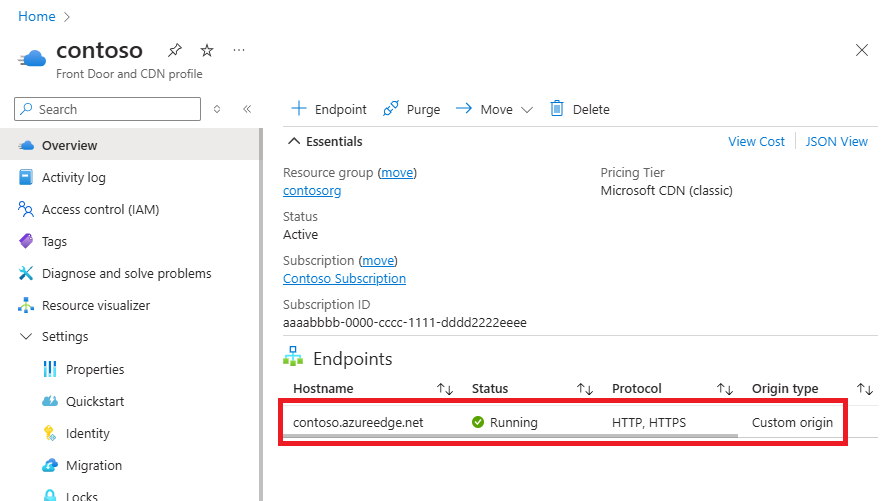

Per trovare un certificato gestito dalla rete CDN di Azure, passare al portale di Azure. Cercare e selezionare Profili CDN.

Scegliere il profilo:

- Rete CDN Standard di Azure offerta da Microsoft

- Rete CDN di Azure Standard di Edgio

- Rete CDN di Azure Premium di Edgio

Nell'elenco di endpoint della rete CDN selezionare l'endpoint contenente il dominio personalizzato.

Viene visualizzata la pagina Endpoint.

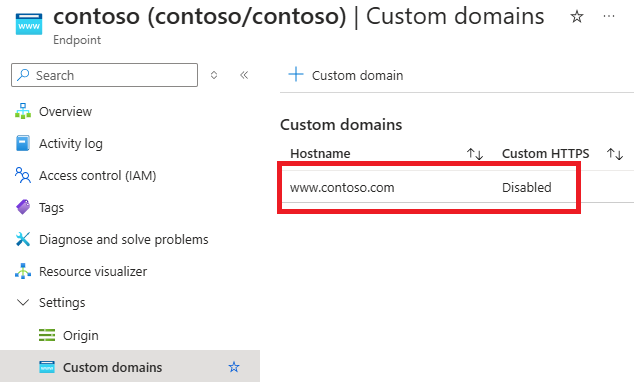

Viene visualizzata la pagina Endpoint.Nell'elenco di domini personalizzati selezionare il dominio personalizzato per cui si vuole abilitare il protocollo HTTPS.

Viene visualizzata la pagina Dominio personalizzato.

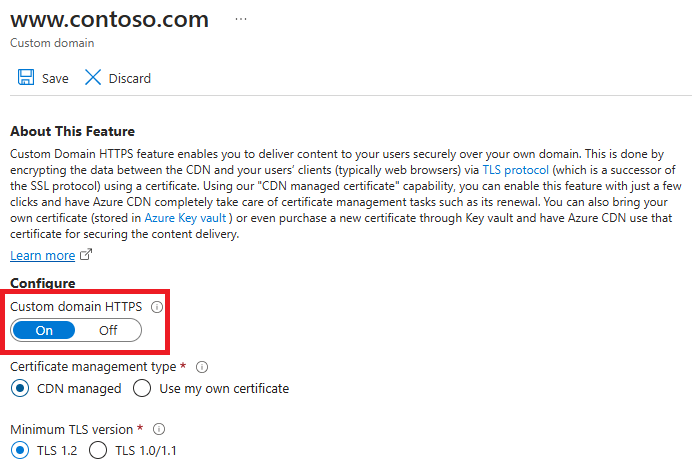

In Tipo di gestione dei certificati selezionare Gestito dalla rete CDN.

Selezionare Sì per abilitare HTTPS.

Continuare a Convalidare il dominio.

Convalidare il dominio

Se si dispone di un dominio personalizzato in uso mappato all'endpoint personalizzato con un record CNAME o si usa il proprio certificato, continuare con Dominio personalizzato mappato all'endpoint della rete per la distribuzione di contenuti.

In caso contrario, se la voce del record CNAME per l'endpoint non esiste più o se contiene il sottodominio cdnverify, continuare con Dominio personalizzato non mappato all'endpoint di rete CDN.

Il dominio personalizzato è mappato all'endpoint della rete CDN da un record CNAME

Quando viene aggiunto un dominio personalizzato all'endpoint, viene creato un record CNAME nel registrar DNS mappato al nome host dell'endpoint di rete CDN

Se il record CNAME esiste già e non contiene il sottodominio cdnverify, l'autorità di certificazione (CA) DigiCert lo usa per convalidare automaticamente la proprietà del dominio personalizzato.

Se si usa un certificato proprio, la convalida del dominio non è necessaria.

Il record CNAME deve essere nel formato seguente:

- Nome è il nome di dominio personalizzato.

- Valore è il nome host dell'endpoint di rete per la distribuzione di contenuti.

| Nome | Type | Valore |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azureedge.net |

Per altre informazioni sui record CNAME, vedere Create the CNAME DNS record (Creare un record DNS CNAME).

Se il record CNAME è nel formato corretto, DigiCert verifica automaticamente il nome di dominio personalizzato e crea un certificato per il dominio. DigitCert non invia alcun messaggio e-mail di verifica e non sarà necessario approvare la richiesta. Il certificato è valido per un anno e verrà rinnovato automaticamente prima della scadenza. Continuare con Attendere la propagazione.

La convalida automatica richiede in genere qualche ora. Se il dominio non viene convalidato entro 24 ore, aprire un ticket di supporto.

Nota

Se si dispone di un record CAA (Certificate Authority Authorization) con il provider DNS, deve includere le CA appropriate per l'autorizzazione. DigiCert è la CA per i profili Microsoft ed Edgio. Per informazioni sulla gestione dei record CAA, vedere l'argomento relativo alla gestione dei record CAA. Per informazioni su uno strumento per i record CAA, vedere Strumento di supporto per record CAA.

Il dominio personalizzato non è mappato all'endpoint di rete CDN

Se la voce di record CNAME contiene il sottodominio cdnverify, seguire le istruzioni riportate in questo passaggio.

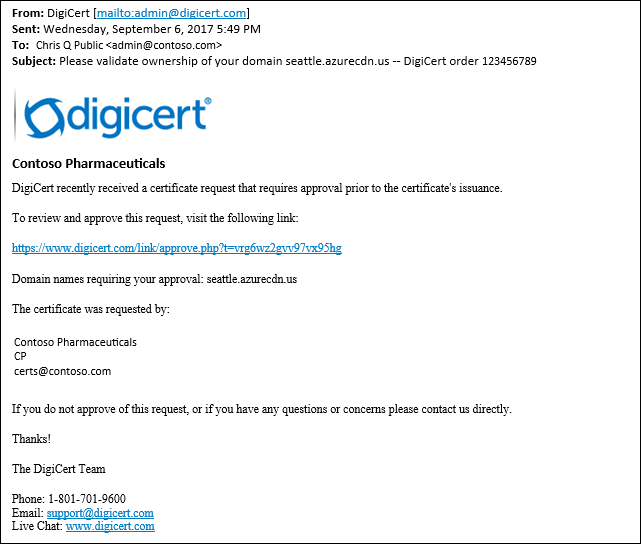

DigiCert invia un messaggio di verifica agli indirizzi di posta elettronica seguenti. Verificare di poter eseguire l'approvazione direttamente da uno degli indirizzi seguenti:

- admin@your-domain-name.com

- administrator@your-domain-name.com

- webmaster@your-domain-name.com

- hostmaster@your-domain-name.com

- postmaster@your-domain-name.com

Entro pochi minuti, si dovrebbe ricevere un messaggio e-mail in pochi minuti per approvare la richiesta. Se si usa un filtro di posta indesiderata, aggiungere verification@digicert.com all'elenco di elementi consentiti. Se non si riceve un messaggio di posta elettronica entro 24 ore, contattare il supporto tecnico Microsoft.

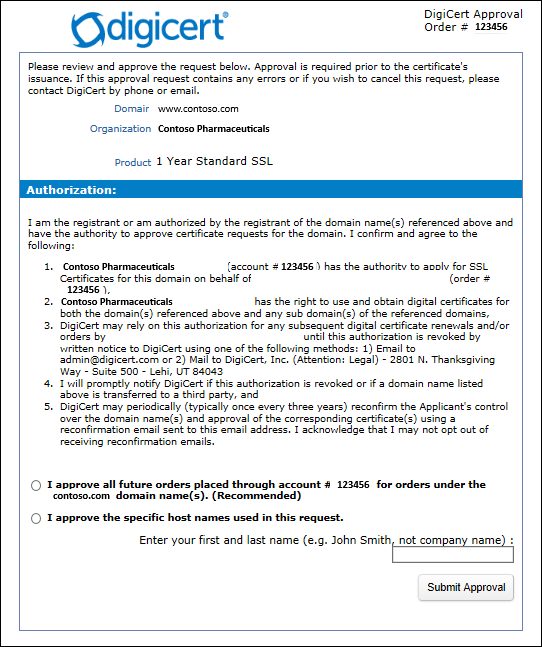

Quando si seleziona il collegamento per l’approvazione, si viene indirizzati al modulo di approvazione online seguente:

Seguire le istruzioni nel modulo. Sono disponibili due opzioni di verifica:

È possibile approvare tutti gli ordini futuri effettuati con lo stesso account per lo stesso dominio radice, ad esempio contoso.com. Questo approccio è consigliato se si prevede di aggiungere altri domini personalizzati per lo stesso dominio radice.

È possibile approvare solo il nome host specifico usato in questa richiesta. Per le richieste successive è necessaria un'altra approvazione.

Dopo l'approvazione, DigiCert completa la creazione del certificato per il nome di dominio personalizzato. Il certificato è valido per un anno. Se il record CNAME per il dominio personalizzato viene aggiunto o aggiornato per eseguire il mapping al nome host dell'endpoint dopo la verifica, verrà rinnovato automaticamente prima della scadenza.

Nota

Il rinnovo automatico del certificato gestito richiede il mapping diretto del dominio personalizzato all'endpoint della rete CDN da un record CNAME.

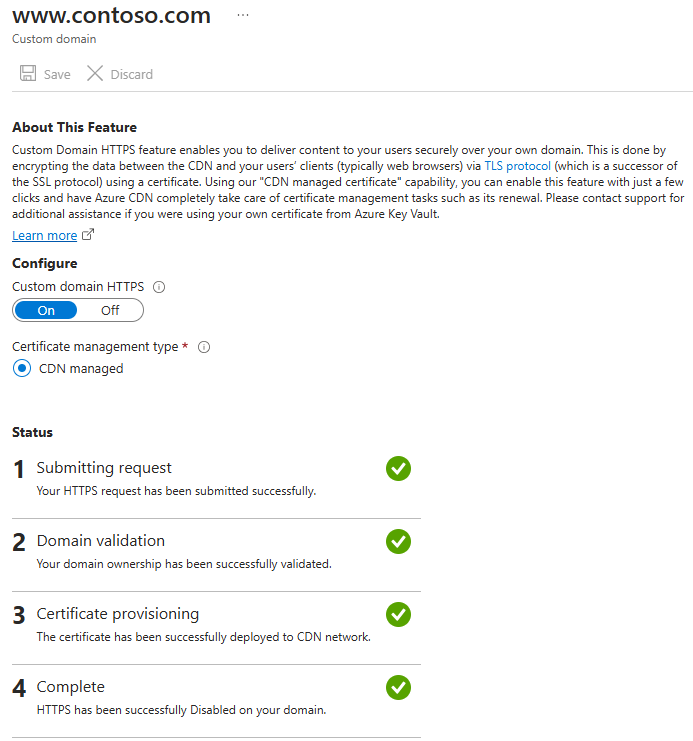

Attendere la propagazione

Dopo la convalida del nome di dominio, per l'attivazione della funzionalità HTTPS per il dominio personalizzato possono essere necessarie 6-8 ore. Al termine del processo, lo stato HTTPS personalizzato nel portale di Azure viene modificato in Abilitato. I quattro passaggi dell'operazione nella finestra di dialogo del dominio personalizzato vengono contrassegnati come completi. Il dominio personalizzato è ora pronto per l'uso di HTTPS.

Avanzamento dell'operazione

La tabella seguente illustra l'avanzamento dell'operazione per l'abilitazione di HTTPS. Dopo l'abilitazione di HTTPS, i quattro passaggi dell'operazione vengono visualizzati nella finestra di dialogo del dominio personalizzato. All'attivazione di ogni passaggio, sotto il passaggio in corso vengono visualizzati altri dettagli sul passaggio secondario. Non si verificano tutti questi passaggi secondari. Al completamento di un passaggio, accanto viene visualizzato un segno di spunta verde.

| Passaggio dell'operazione | Dettagli del passaggio secondario dell'operazione |

|---|---|

| 1 Invio della richiesta | Invio della richiesta |

| La richiesta HTTPS è in fase di invio. | |

| La richiesta HTTPS è stata inviata. | |

| 2 Convalida del dominio | Il dominio viene convalidato automaticamente se CNAME è mappato all'endpoint di rete CDN. In caso contrario, una richiesta di verifica viene inviata all'indirizzo di posta elettronica elencato nel record di registrazione del dominio (registrante WHOIS). |

| La proprietà del dominio è stata convalidata. | |

| La richiesta di convalida della proprietà del dominio è scaduta (probabilmente perché il cliente non ha risposto entro 6 giorni). HTTPS non verrà abilitato nel dominio. * | |

| La richiesta di convalida della proprietà del dominio è stata rifiutata dal cliente. HTTPS non verrà abilitato nel dominio. * | |

| 3 Provisioning del certificato | L'autorità di certificazione sta per rilasciare il certificato necessario per abilitare HTTPS nel dominio. |

| Il certificato è stato rilasciato ed è in fase di distribuzione nella rete CDN. Questa operazione potrebbe richiedere fino a 6 ore. | |

| Il certificato è stato distribuito nella rete CDN. | |

| 4 Operazione completata | HTTPS è stato abilitato nel dominio. |

* Questo messaggio viene visualizzato solo se si è verificato un errore.

Se si verifica un errore prima dell'invio della richiesta, viene visualizzato il messaggio di errore seguente:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Pulire le risorse - Disabilitare il protocollo HTTPS

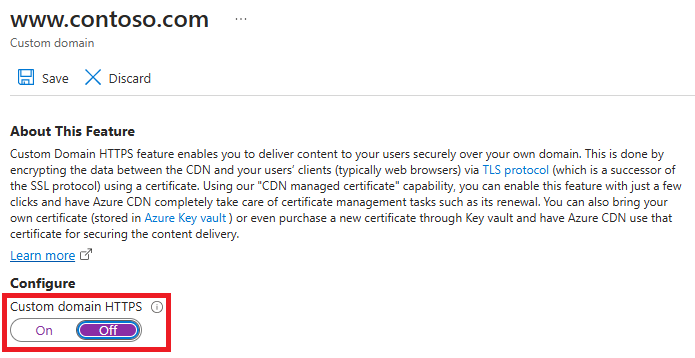

In questa sezione viene illustrato come disabilitare HTTPS per il dominio personalizzato.

Disabilitare la funzionalità HTTPS

Accedere al portale di Azure quindi cercare e selezionare Profili CDN.

Scegliere il profilo rete CDN di Azure Standard di Microsoft, rete CDN di Azure Standard di Edgio, rete CDN di Azure Premium di Edgio.

Nell'elenco di endpoint selezionare l'endpoint contenente il dominio personalizzato.

Scegliere il dominio personalizzato per cui si vuole disabilitare HTTPS.

Fare clic su No per disabilitare HTTPS e quindi su Applica.

Attendere la propagazione

Per rendere effettiva la disabilitazione della funzionalità HTTPS per il dominio personalizzato possono essere necessarie 6-8 ore. Al termine del processo, lo stato HTTPS personalizzato nel portale di Azure viene modificato in Disabilitato. Il dominio personalizzato non può più usare HTTPS.

Domande frequenti

Chi è il provider di certificati e quale tipo di certificato viene usato?

Un certificato dedicato fornito da Digicert viene usato per il dominio personalizzato per:

- Rete di distribuzione dei contenuti di Azure di Edgio

- Rete di distribuzione dei contenuti di Azure di Microsoft

Si utilizza TLS/SSL basato su IP o Indicazione nome server (SNI)?

Entrambe le reti CDN di Azure di Edgio e CDN di Azure Standard di Microsoft utilizzano una configurazione TLS/SSL basata su Indicazione nome server (SNI).

Cosa accade se non si riceve il messaggio di verifica del dominio da DigiCert?

Se non si usa il sottodominio cdnverify e la voce CNAME è relativa al nome host dell'endpoint, non si riceverà un messaggio di posta elettronica di verifica del dominio.

La convalida viene eseguita automaticamente. In caso contrario, se non è disponibile alcuna voce CNAME e non è stato ricevuto alcun messaggio di posta elettronica entro 24 ore, contattare il supporto tecnico Microsoft.

L'uso di un certificato SAN è meno sicuro rispetto a un certificato dedicato?

Un certificato SAN applica gli stessi standard di crittografia e sicurezza di un certificato dedicato. Tutti i certificati TLS/SSL emessi usano l'algoritmo SHA-256 per la protezione avanzata dei server.

È necessario avere un record di autorizzazione dell'autorità di certificazione presso il provider DNS?

Attualmente non è obbligatorio un record CAA (Certificate Authority Authorization). Se tuttavia se ne ha uno, deve includere DigiCert come CA valida.

Il 20 giugno 2018, la rete CDN di Azure fornita da Edgio ha iniziato a utilizzare un certificato dedicato con configurazione TLS/SSL basata su Indicazione nome server (SNI) per impostazione predefinita. Cosa accade ai miei domini personalizzati che utilizzano un certificato SAN (nome alternativo del soggetto) e una configurazione TLS/SSL basata su IP?

Se Microsoft rileva che all'applicazione vengono effettuate esclusivamente richieste client Indicazione nome server (SNI), i domini esistenti verranno gradualmente migrati al certificato unico nei prossimi mesi.

Se vengono rilevati client che non sono Indicazione nome server (SNI), i domini rimangono nel certificato SAN con TLS/SSL basato su IP. Le richieste al servizio o ai client che non sono Indicazione nome server (SNI) non sono interessate.

Come funzionano i rinnovi di certificati con il programma Bring Your Own Certificate?

Per assicurarsi che un certificato più recente venga distribuito nell'infrastruttura POP, caricare il nuovo certificato in Azure Key Vault. Nelle impostazioni TLS nella Rete di distribuzione dei contenuti di Microsoft Azure, scegliere la versione del certificato più recente e selezionare Salva. La Rete di distribuzione dei contenuti di Microsoft Azure propaga quindi il nuovo certificato aggiornato.

Importante

- Dal 20 giugno 2024, la rete CDN di Azure Standard e Premium di Edgio non supporterà la funzionalità Usa certificati personali. Questa funzionalità verrà reintrodotta nuovamente all'inizio del 2025.

- Quali sono le azioni necessarie per i domini personalizzati che usano questa funzionalità? I certificati BYOC già distribuiti nella piattaforma Edgio rimarranno validi fino alla data di scadenza. Non è necessaria alcuna azione per i certificati in scadenza nel 2025. È consigliabile passare alla rete CDN gestita per i certificati che richiedono un aggiornamento o scadranno quest'anno. Se si richiede assistenza aggiuntiva, inviare una richiesta di supporto per collaborare con un tecnico del supporto.

Passaggi successivi

Questa esercitazione ha descritto come:

- Abilitare il protocollo HTTPS nel dominio personalizzato

- Usare un certificato gestito dalla rete CDN

- Usare un certificato personale

- Convalidare il dominio

- Disabilitare il protocollo HTTPS nel dominio personalizzato

Passare all'esercitazione successiva per informazioni su come configurare la memorizzazione nella cache nell'endpoint della rete CDN.