Procedura per assegnare un ruolo di Azure

Il controllo degli accessi in base al ruolo di Azure è il sistema di autorizzazione che si usa per gestire l'accesso alle risorse di Azure. Per concedere l'accesso, assegnare ruoli a utenti, gruppi, entità servizio o identità gestite in un ambito specifico. Questo articolo descrive i passaggi generali per assegnare ruoli di Azure usando il portale di Azure, Azure PowerShell, l'interfaccia della riga di comando di Azure o l'API REST.

Passaggio 1: determinare chi deve accedere

Prima di tutto è necessario determinare chi deve accedere. È possibile assegnare un ruolo a un utente, gruppo, entità servizio o identità gestita. Si tratta anche di un'entità di sicurezza.

- Utente - Persona che ha un profilo in Microsoft Entra ID. È anche possibile assegnare ruoli agli utenti in altri tenant. Per informazioni sugli utenti di altre organizzazioni, vedere Microsoft Entra B2B.

- Gruppo - Gruppo di utenti creato in Microsoft Entra ID. Quando si assegna un ruolo a un gruppo, tutti gli utenti all'interno di tale gruppo dispongono del ruolo appropriato.

- Entità servizio: un'identità di sicurezza utilizzata da applicazioni o servizi per accedere a specifiche risorse di Azure. È possibile pensare a questo elemento come a un'identità utente (nome utente e password o certificato) per un'applicazione.

- Identità gestita - un'identità in Microsoft Entra ID che è gestita automaticamente da Azure. Le identità gestite vengono in genere usate durante lo sviluppo di applicazioni cloud per gestire le credenziali per l'autenticazione ai servizi di Azure.

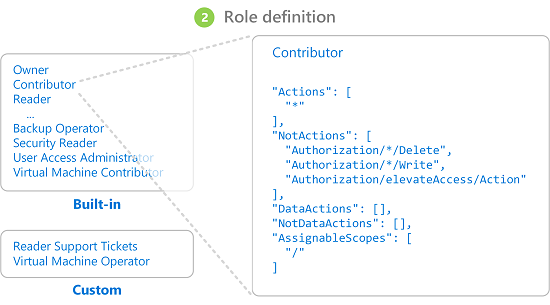

Passaggio 2: selezionare il ruolo appropriato

Le autorizzazioni vengono raggruppate in una definizione del ruolo. generalmente chiamata ruolo. È possibile selezionare da un elenco di diversi ruoli predefiniti. Se i ruoli predefiniti non soddisfano le esigenze specifiche dell'organizzazione, è possibile creare ruoli personalizzati.

I ruoli sono organizzati in ruoli della funzione processo e ruoli di amministratore con privilegi.

Ruoli della funzione processo

I ruoli della funzione processo consentono la gestione di risorse di Azure specifiche. Ad esempio, il ruolo Collaboratore Macchina virtuale consente a un utente di creare e gestire macchine virtuali. Per selezionare il ruolo della funzione processo appropriato, seguire questa procedura:

Iniziare con l'articolo completo Ruoli predefiniti di Azure. La tabella all'inizio dell'articolo è un indice dei dettagli descritti più avanti nell'articolo.

In questo articolo, passare alla categoria di servizio (ad esempio ambiente di calcolo, archiviazione e database) per la risorsa a cui si vuole concedere le autorizzazioni. Il modo più semplice per trovare ciò che si sta cercando è in genere cercare nella pagina una parola chiave pertinente, ad esempio "blob", "macchina virtuale" e così via.

Esaminare i ruoli elencati per la categoria di servizio e identificare le operazioni specifiche necessarie. Ancora una volta, iniziare sempre con il ruolo più restrittivo.

Se, ad esempio, un'entità di sicurezza deve leggere i BLOB in un account di Archiviazione di Azure, ma non richiede l'accesso in scrittura, scegliere Lettore dei dati dei BLOB di archiviazione anziché Collaboratore ai dati dei BLOB di archiviazione (e sicuramente non il ruolo Proprietario dei dati dei BLOB di archiviazione a livello di amministratore). È sempre possibile aggiornare le assegnazioni di ruolo in un secondo momento, se necessario.

Se non si trova un ruolo appropriato, è possibile creare ruoli personalizzati.

Ruoli di amministratore con privilegi

I ruoli di amministratore con privilegi sono ruoli che concedono l'accesso ad amministratori con privilegi, ad esempio la possibilità di gestire le risorse di Azure o assegnare ruoli ad altri utenti. I ruoli seguenti vengono considerati con privilegi e si applicano a tutti i tipi di risorse.

| Ruolo di Azure | Autorizzazioni |

|---|---|

| Proprietario |

|

| Collaboratore |

|

| Amministratore prenotazioni |

|

| Amministratore controllo degli accessi in base al ruolo |

|

| Amministratore accessi utente |

|

Per le procedure consigliate quando si usano le assegnazioni di ruolo con privilegi di amministratore, vedere Procedure consigliate per il controllo degli accessi in base al ruolo di Azure. Per altre informazioni, vedere Definizione di ruoli di amministratore con privilegi.

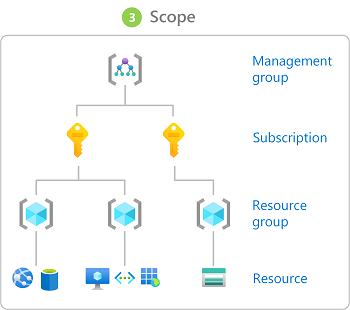

Passaggio 3: identificare l'ambito necessario

Con ambito si intende il set di risorse a cui si applica l'accesso. In Azure è possibile specificare un ambito su quattro livelli: gruppo di gestione, sottoscrizione, gruppo di risorse e risorsa. Gli ambiti sono strutturati in una relazione padre-figlio. Ogni livello di gerarchia rende più specifico l'ambito. È possibile assegnare ruoli su uno qualsiasi di questi livelli di ambito. Il livello selezionato determina la portata dell'applicazione del ruolo. I livelli inferiori ereditano le autorizzazioni del ruolo da quelli superiori.

Quando si assegna un ruolo in un ambito padre, tali autorizzazioni vengono ereditate negli ambiti figlio. Ad esempio:

- Se assegni il ruolo Lettore a un utente nell'ambito del gruppo di gestione, tale utente può leggere tutto in tutte le sottoscrizioni nel gruppo di gestione.

- Se assegni il ruolo Lettore fatturazione a un gruppo nell'ambito della sottoscrizione, i membri di tale gruppo possono leggere i dati di fatturazione per ogni gruppo di risorse e risorsa nella sottoscrizione.

- Se si assegna il ruolo Collaboratore a un'applicazione nell'ambito del gruppo di risorse, è possibile gestire risorse di tutti i tipi in quel gruppo di risorse, ma non altri gruppi di risorse nella sottoscrizione.

La procedura consigliata è quella di concedere alle entità di sicurezza il privilegio minimo necessario per eseguire la propria mansione. Evitare di assegnare ruoli più ampi in ambiti più ampi anche se inizialmente sembra più pratico. Limitando ruoli e ambiti, si limitano anche le risorse a rischio in caso di compromissione dell’entità di sicurezza. Per altre informazioni, vedere Comprendere l'ambito.

Passaggio 4: verificare i prerequisiti

Per assegnare i ruoli, è necessario accedere con un utente a cui è assegnato un ruolo che ha l'autorizzazione di scrittura per le assegnazioni di ruolo, ad esempio Amministratore del Servizio di controllo di accesso in base al ruolo nell'ambito a cui si sta tentando di assegnare il ruolo. Analogamente, per rimuovere un'assegnazione di ruolo, è necessario disporre dell'autorizzazione di eliminazione delle assegnazioni di ruolo.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

Se l'account utente non ha le autorizzazioni per assegnare un ruolo all'interno della sottoscrizione, verrà visualizzato un messaggio di errore che segnala che l'account non è autorizzato a eseguire l'azione 'Microsoft.Authorization/roleAssignments/write'. In questo caso, contattare gli amministratori della sottoscrizione in quanto possono assegnare le autorizzazioni per conto dell'utente.

Se si usa un'entità servizio per assegnare ruoli, è possibile che venga visualizzato l'errore "Privilegi insufficienti per completare l'operazione". Viene mostrato questo errore perché probabilmente Azure sta tentando di cercare l'identità dell'assegnatario in Microsoft Entra ID e l'entità servizio non può leggere l'identità di Microsoft Entra ID per impostazione predefinita. In questo caso, è necessario concedere all'entità servizio le autorizzazioni per leggere i dati nella directory. In alternativa, se si usa l'interfaccia della riga di comando di Azure, è possibile creare l'assegnazione di ruolo usando l'ID oggetto assegnatario per ignorare la ricerca di Microsoft Entra. Per altre informazioni, vedere Risolvere i problemi relativi al controllo degli accessi in base al ruolo di Azure.

Passaggio 5: assegnare il ruolo

Quando sono noti l'entità di sicurezza, il ruolo e l'ambito, è possibile assegnare il ruolo. È possibile assegnare ruoli usando il portale di Azure, Azure PowerShell, l'interfaccia della riga di comando di Azure, gli SDK di Azure o le API REST.

È possibile avere fino a 4000 assegnazioni di ruolo in ogni sottoscrizione. Questo limite include le assegnazioni di ruolo negli ambiti di sottoscrizione, gruppo di risorse e risorsa. Le Assegnazioni di ruolo idonee e le assegnazioni di ruolo pianificate in futuro non vengono conteggiate per questo limite. È possibile avere fino a 500 assegnazioni di ruolo in ogni sottoscrizione. Per altre informazioni, vedere Risolvere i problemi relativi ai limiti del controllo degli accessi in base al ruolo di Azure.

Per informazioni dettagliate su come assegnare i ruoli, vedere gli articoli seguenti.

- Assegnare ruoli di Azure usando il portale di Azure

- Assegnare ruoli di Azure usando Azure PowerShell

- Assegnare i ruoli di Azure usando l'interfaccia della riga di comando di Azure

- Assegnare ruoli di Azure usando l'API REST