Abilitare il connettore dati per Microsoft Defender Threat Intelligence

Importare indicatori di compromissione pubblici, open source e ad alta fedeltà generati da Microsoft Defender Threat Intelligence nell'area di lavoro di Microsoft Sentinel con i connettori dati di Defender Threat Intelligence. Tramite una semplice configurazione con un clic, utilizzare l'intelligence sulle minacce dai connettori dati standard e premium di Defender Threat Intelligence per monitorare, inviare avvisi ed eseguire indagini.

Importante

Il connettore dati di Defender Threat Intelligence e il connettore dati Premium di Defender Threat Intelligence sono al momento in anteprima. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender nella della piattaforma operativa di sicurezza unificata Microsoft. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Per altre informazioni sui vantaggi dei connettori dati Standard e Premium di Defender Threat Intelligence, vedere Informazioni sull'intelligence sulle minacce.

Prerequisiti

- Per installare, aggiornare ed eliminare contenuti o soluzioni autonomi nell'Hub dei contenuti, è necessario il ruolo di Collaboratore di Microsoft Sentinel a livello di gruppo di risorse.

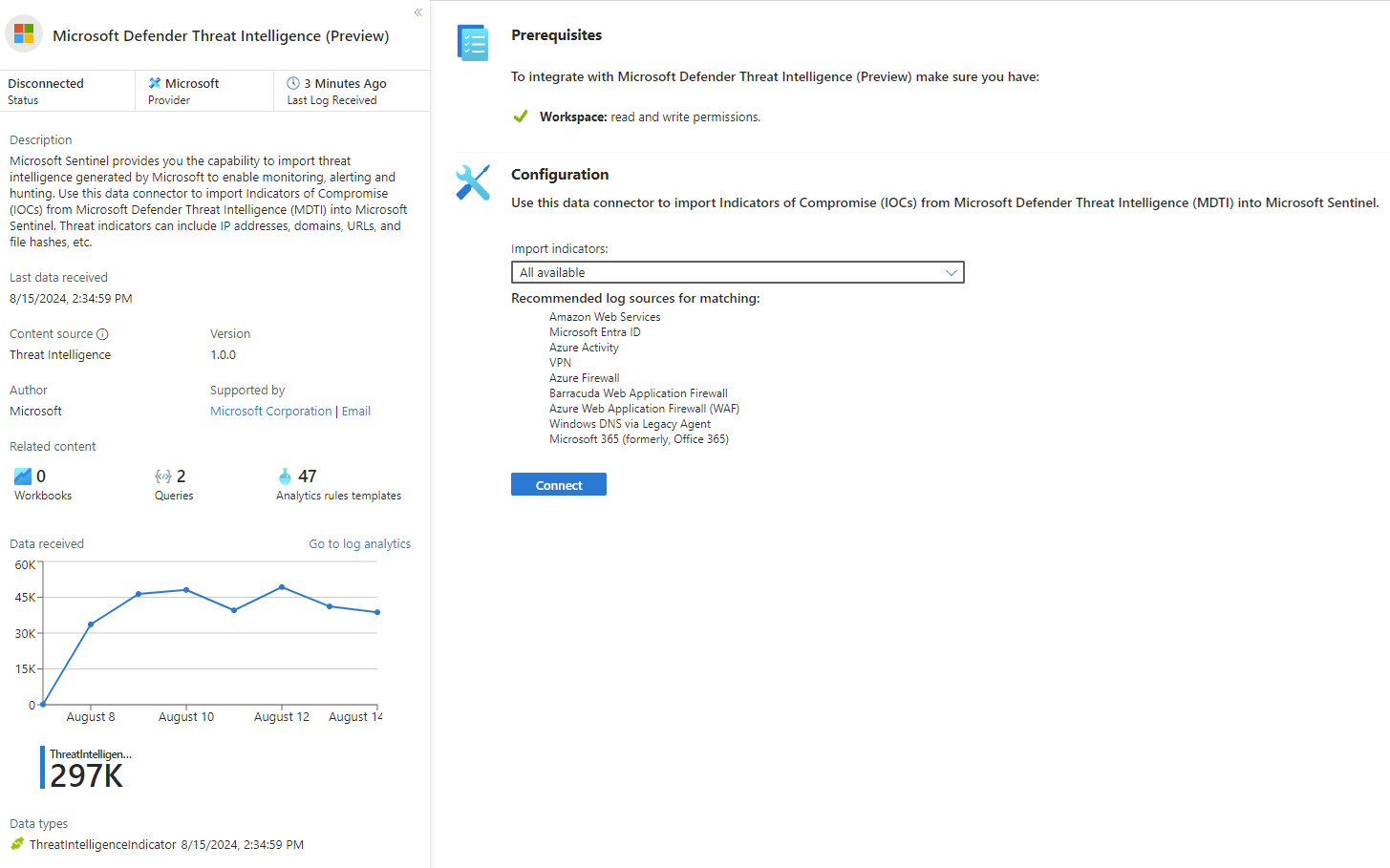

- Per configurare questi connettori dati, è necessario disporre delle autorizzazioni di lettura e scrittura per l'area di lavoro di Microsoft Sentinel.

Installare la soluzione di intelligence sulle minacce in Microsoft Sentinel

Per importare gli indicatori di minacce in Microsoft Sentinel da Defender Threat Intelligence Standard e Premium, attenersi alla procedura seguente:

Per Microsoft Sentinel, nel portale di Azure, in Gestione dei contenuti, selezionare Hub dei contenuti.

Per Microsoft Sentinel nel portale di Defender, selezionare Microsoft Sentinel>Gestione dei contenuti>Hub contenuti.

Trovare e selezionare la soluzione Threat Intelligence.

Selezionare il pulsante

Installa/Aggiorna.

Installa/Aggiorna.

Per altre informazioni su come gestire i componenti della soluzione, vedere Individuare e distribuire contenuti predefiniti.

Abilitare il connettore dati di Defender Threat Intelligence

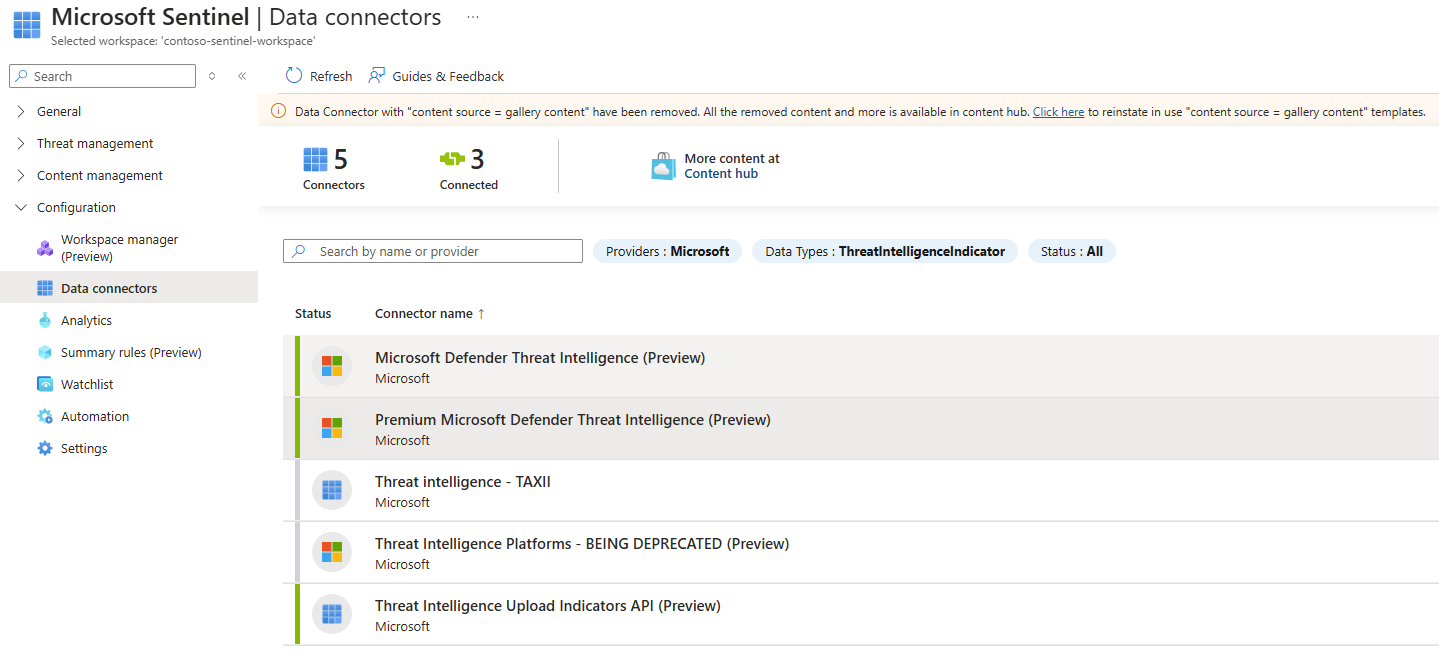

Per Microsoft Sentinel nel portale di Azure, in Configurazione, selezionare Connettori dati.

Per Microsoft Sentinel, nel portale di Defender selezionare Microsoft Sentinel>Configurazione>Connettori dati.

Individuare e selezionare il pulsante Apri pagina connettore del connettore dati di Defender Threat Intelligence.

Abilitare il feed selezionando Connetti.

Quando gli indicatori di Defender Threat Intelligence iniziano a popolare l'area di lavoro di Microsoft Sentinel, lo stato del connettore mostra Connesso.

A questo punto, gli indicatori inseriti sono ora disponibili per l'uso nelle regole di analisi TI map.... Per altre informazioni, vedere Usare gli indicatori delle minacce nelle regole di analisi.

Individuare i nuovi indicatori nel riquadro Intelligence sulle minacce o direttamente in Log eseguendo una query sulla tabella ThreatIntelligenceIndicator. Per altre informazioni, vedere Usare gli indicatori delle minacce.

Contenuto correlato

In questo articolo si è appreso come connettere Microsoft Sentinel al feed di Microsoft Threat Intelligence con il connettore dati di Defender Threat Intelligence. Per altre informazioni su Defender Threat Intelligence, vedere gli articoli seguenti:

- Informazioni su Che cos'è Defender Threat Intelligence?.

- Introduzione al portale di Defender Threat Intelligence.

- Usare Defender Threat Intelligence nelle analisi usando l'analisi corrispondente per rilevare le minacce.