Impedire l'autorizzazione con chiave condivisa per un account di archiviazione di Azure

Ogni richiesta sicura a un account di Archiviazione di Azure deve essere autorizzata. Per impostazione predefinita, le richieste possono essere autorizzate con le credenziali di Microsoft Entra o usando la chiave di accesso dell'account per l'autorizzazione con chiave condivisa. Di questi due tipi di autorizzazione, Microsoft Entra ID offre maggiore sicurezza e facilità d'uso rispetto alla chiave condivisa, ed è la procedura consigliata da Microsoft. Per richiedere ai client di usare Microsoft Entra ID per autorizzare le richieste, è possibile non consentire le richieste autorizzate con chiave condivisa all'account di archiviazione.

Quando si impedisce l'autorizzazione con chiave condivisa per un account di archiviazione, Archiviazione di Azure rifiuta tutte le richieste successive a tale account autorizzate con le chiavi di accesso dell'account. Solo le richieste protette autorizzate con Microsoft Entra ID avranno esito positivo. Per altre informazioni sull'uso di Microsoft Entra ID, vedere Autorizzare l'accesso ai dati in Archiviazione di Azure.

La proprietà AllowSharedKeyAccess di un account di archiviazione non è impostata per impostazione predefinita e non restituisce un valore finché non viene impostata in modo esplicito. L'account di archiviazione consente le richieste autorizzate con chiave condivisa quando il valore della proprietà è Null o quando è True.

Questo articolo descrive come usare un framework DRAG (Detection-Remediation-Audit-Governance, ossia Rilevamento-Correzione-Controllo-Governance) per gestire in modo continuo l'autorizzazione con chiave condivisa per l'account di archiviazione.

Prerequisiti

Prima di non consentire l'accesso con chiave condivisa a un account di archiviazione:

- Capire in che modo il mancato consenso alla chiave condivisa influisca sui token SAS

- Considerare la compatibilità con altri strumenti e servizi di Azure

- Considerare la necessità di non consentire l'autorizzazione con chiave condivisa per l'uso dell'Accesso condizionale di Microsoft Entra

- Autorizzare l'accesso ai dati dei file o eseguire la transizione dei carichi di lavoro di File di Azure

Capire in che modo il mancato consenso alla chiave condivisa influisca sui token SAS

Quando l'accesso con chiave condivisa non è consentito per l'account di archiviazione, Archiviazione di Azure gestisce i token SAS (ovvero i token di firma di accesso condiviso) in base al tipo di SAS e al servizio di destinazione della richiesta. La tabella seguente illustra in che modo ciascun tipo di SAS viene autorizzato e in che modo Archiviazione di Azure gestirà tale SAS quando la proprietà AllowSharedKeyAccess per l'account di archiviazione è False.

| Tipo di firma di accesso condiviso | Tipo di autorizzazione | Comportamento quando AllowSharedKeyAccess è False |

|---|---|---|

| Firma di accesso condiviso di delega utente (solo archiviazione BLOB) | Microsoft Entra ID | La richiesta viene consentita. Microsoft consiglia di usare una firma di accesso condiviso di delega utente quando possibile per una maggiore sicurezza. |

| Firma di accesso condiviso del servizio | Chiave condivisa | La richiesta viene negata per tutti i servizi di Archiviazione di Azure. |

| Firma di accesso condiviso dell'account | Chiave condivisa | La richiesta viene negata per tutti i servizi di Archiviazione di Azure. |

Le metriche di Azure e la registrazione in Monitoraggio di Azure non distinguono i diversi tipi di firme di accesso condiviso. Sia il filtro SAS in Esplora metriche di Azure, sia il campo SAS nella registrazione di Archiviazione di Azure in Monitoraggio di Azure, segnalano entrambi le richieste autorizzate con qualsiasi tipo di SAS. Tuttavia, diversi tipi di firme di accesso condiviso sono autorizzati in modo diverso e si comportano in modo diverso quando l'accesso con chiave condivisa non è consentito:

- Un token SAS del servizio o un token SAS dell'account è autorizzato con chiave condivisa e non sarà consentito in una richiesta all'archiviazione BLOB quando la proprietà AllowSharedKeyAccess è impostata su False.

- Una SAS di delega utente è autorizzata con Microsoft Entra ID e sarà consentita in una richiesta all'archiviazione BLOB quando la proprietà AllowSharedKeyAccess è impostata su False.

Quando si valuta il traffico verso l'account di archiviazione, tenere presente che le metriche e i log, come descritto in Rilevare il tipo di autorizzazione usato dalle applicazioni client, possono includere richieste effettuate con una SAS di delega utente.

Per altre informazioni sulle firme di accesso condiviso, vedere Concedere accesso limitato alle risorse di archiviazione di Azure tramite firme di accesso condiviso.

Considerare la compatibilità con altri strumenti e servizi di Azure

Diversi servizi di Azure usano l'autorizzazione con chiave condivisa per comunicare con Archiviazione di Azure. Se non si consente l'autorizzazione con chiave condivisa per un account di archiviazione, questi servizi non saranno in grado di accedere ai dati in tale account e le applicazioni potrebbero essere influenzate negativamente.

Alcuni strumenti di Azure offrono la possibilità di usare l'autorizzazione di Microsoft Entra per accedere ad Archiviazione di Azure. La tabella seguente elenca alcuni strumenti di Azure più diffusi e indica se possono usare Microsoft Entra ID per autorizzare le richieste ad Archiviazione di Azure.

| Strumento di Azure | Autorizzazione di Microsoft Entra per Archiviazione di Azure |

|---|---|

| Portale di Azure | Supportata. Per informazioni sull'autorizzazione con l'account Microsoft Entra dal portale di Azure, vedere Scegliere come autorizzare l'accesso ai dati BLOB nel portale di Azure. |

| AzCopy | Supportato per l'archiviazione BLOB. Per informazioni sull'autorizzazione delle operazioni di AzCopy, vedere Scegliere come fornire le credenziali di autorizzazione nella documentazione di AzCopy. |

| Azure Storage Explorer | Supportato per l'archiviazione BLOB, l'archiviazione code, l'archiviazione tabelle e Azure Data Lake Storage. L'accesso a Microsoft Entra ID all'archiviazione file non è supportato. Assicurarsi di selezionare il tenant Microsoft Entra corretto. Per altre informazioni, vedere Informazioni di base su Storage Explorer |

| Azure PowerShell | Supportata. Per informazioni su come autorizzare i comandi di PowerShell per operazioni di BLOB o code con Microsoft Entra ID, vedere Eseguire i comandi di PowerShell con le credenziali di Microsoft Entra per accedere ai dati BLOB oEseguire comandi di PowerShell con le credenziali di Microsoft Entra per accedere ai dati della coda. |

| Interfaccia della riga di comando di Azure | Supportata. Per informazioni su come autorizzare i comandi dell'interfaccia della riga di comando di Azure con Microsoft Entra ID per l'accesso ai dati di BLOB e code, vedere Eseguire i comandi dell'interfaccia della riga di comando di Azure con le credenziali di Microsoft Entra per accedere ai dati di BLOB o code. |

| Hub IoT di Azure | Supportata. Per altre informazioni, vedere Supporto dell'hub IoT per le reti virtuali. |

| Azure Cloud Shell | Azure Cloud Shell è una shell integrata nel portale di Azure. Azure Cloud Shell ospita i file per il salvataggio permanente in una condivisione file di Azure in un account di archiviazione. Questi file diventeranno inaccessibili se l'autorizzazione con chiave condivisa non è consentita per l'account di archiviazione. Per altre informazioni, vedere Rendere persistenti i file in Azure Cloud Shell. Per eseguire i comandi in Azure Cloud Shell per gestire gli account di archiviazione per i quali l'accesso con chiave condivisa non è consentito, prima assicurarsi di avere ottenuto le autorizzazioni necessarie per questi account tramite il controllo degli accessi in base al ruolo di Azure. Per ulteriori informazioni, vedere Che cos'è il controllo degli accessi in base al ruolo di Azure?. |

Non consentire l'autorizzazione con chiave condivisa per l'uso dell'Accesso condizionale di Microsoft Entra

Per proteggere un account di archiviazione di Azure con i criteri di accesso condizionale di Microsoft Entra, è necessario non consentire l'autorizzazione con chiave condivisa per l'account di archiviazione.

Autorizzare l'accesso ai dati dei file o eseguire la transizione dei carichi di lavoro di File di Azure

Archiviazione di Azure supporta l'autorizzazione di Microsoft Entra per le richieste a File di Azure, Archiviazione BLOB, Archiviazione code e Archiviazione tabelle. Per impostazione predefinita, tuttavia, il portale di Azure usa l'autorizzazione con chiave condivisa per accedere alle condivisioni file di Azure. Se non si consente l'autorizzazione con chiave condivisa per un account di archiviazione che non è configurato con le assegnazioni appropriate del controllo degli accessi in base al ruolo, le richieste a File di Azure avranno esito negativo e non sarà possibile accedere alle condivisioni file di Azure nel portale di Azure.

Per attenuare questo problema, è consigliabile adottare uno dei tre approcci seguenti:

- Seguire questa procedura per autorizzare l'accesso ai dati dei file usando l'account Microsoft Entra, oppure

- Eseguire la migrazione dei dati di File di Azure a un account di archiviazione separato prima di non consentire l'accesso a un account tramite chiave condivisa, oppure

- Non applicare questa impostazione agli account di archiviazione che supportano i carichi di lavoro di File di Azure.

Identificare gli account di archiviazione che consentono l'accesso con chiave condivisa

Esistono due modi per identificare gli account di archiviazione che consentono l'accesso con chiave condivisa:

- Controllare l'impostazione di accesso con chiave condivisa per più account

- Configurare Criteri di Azure per l'accesso con chiave condivisa in modalità di controllo

Controllare l'impostazione di accesso con chiave condivisa per più account

Per controllare l'impostazione di accesso con chiave condivisa in un set di account di archiviazione con prestazioni ottimali, è possibile usare Azure Resource Graph Explorer nel portale di Azure. Per altre informazioni sull'uso di Resource Graph Explorer, vedere Avvio rapido: Eseguire la prima query di Resource Graph usando Azure Resource Graph Explorer.

L'esecuzione della query seguente in Resource Graph Explorer restituisce un elenco di account di archiviazione e mostra l'impostazione di accesso con chiave condivisa per ogni account:

resources

| where type =~ 'Microsoft.Storage/storageAccounts'

| extend allowSharedKeyAccess = parse_json(properties).allowSharedKeyAccess

| project subscriptionId, resourceGroup, name, allowSharedKeyAccess

Configurare Criteri di Azure per l'accesso con chiave condivisa in modalità di controllo

Il Criterio di Azure Gli account di archiviazione devono impedire l'accesso con chiave condivisa impedisce agli utenti autorizzati di configurare il consenso all'autorizzazione con chiave condivisa in account di archiviazione nuovi o esistenti. Configurare questo criterio in modalità di controllo per identificare gli account di archiviazione in cui è consentita l'autorizzazione con chiave condivisa. Dopo aver modificato le applicazioni affinché usino Microsoft Entra per l'autorizzazione anziché la chiave condivisa, è possibile aggiornare i criteri per impedire il consenso all'accesso con chiave condivisa.

Per altre informazioni sui criteri predefiniti, vedere Gli account di archiviazione devono impedire l'accesso con chiave condivisa in Elenco di definizioni dei criteri predefiniti.

Assegnare il criterio predefinito per un ambito della risorsa

Seguire questa procedura per assegnare i criteri predefiniti per l'ambito appropriato nel portale di Azure:

Nel Portale di Azure, cercare Criteri per visualizzare il dashboard di Criteri di Azure.

Nella sezione Creazione, selezionare Assegnazioni.

Scegliere Assegna criterio.

Nella scheda Dati principali della pagina Assegna criterio, all’interno della sezione Ambito, specificare l'ambito per l'assegnazione del criterio. Selezionare il pulsante Altro (...) per scegliere la sottoscrizione e il gruppo di risorse facoltativo.

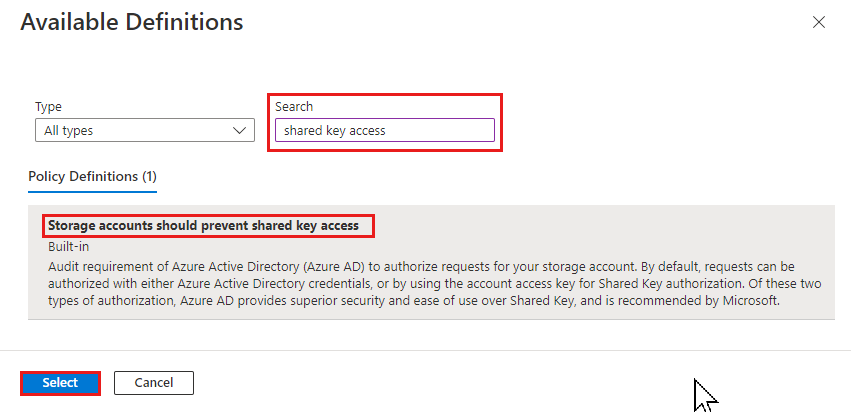

Per il campo Definizione criteri, selezionare il pulsante Altro (...) e immettere accesso con chiave condivisa nel campo Cerca. Selezionare la definizione di criterio denominata Gli account di archiviazione devono impedire l'accesso con chiave condivisa.

Selezionare Rivedi e crea.

Nella scheda Rivedi e crea rivedere l'assegnazione dei criteri e quindi selezionare Crea per assegnare la definizione di criterio all'ambito specificato.

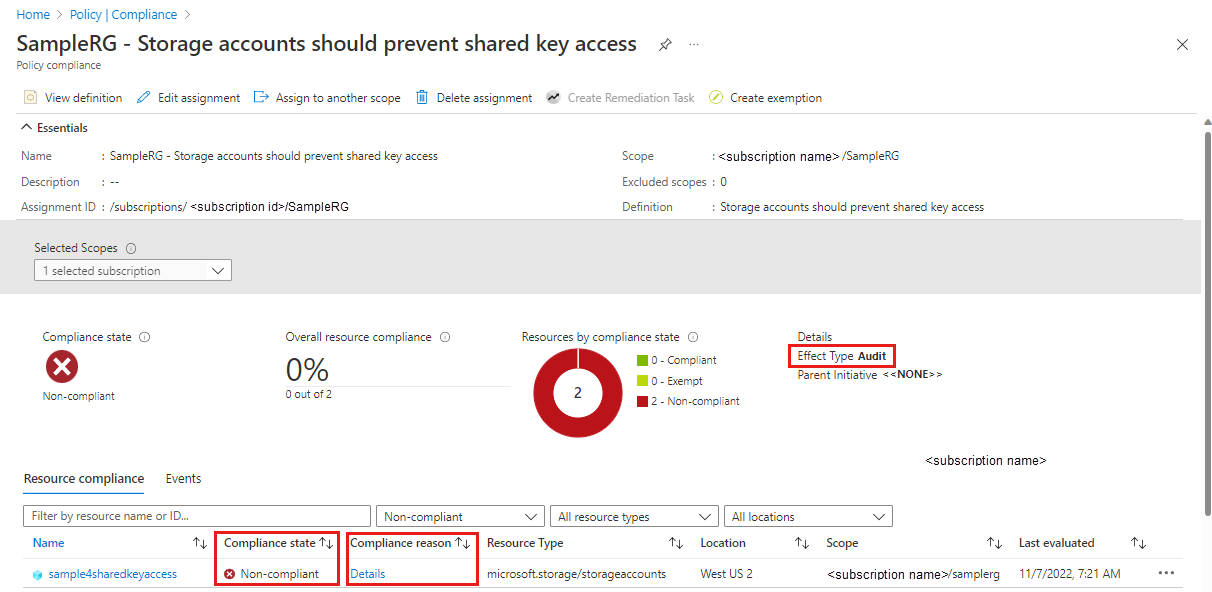

Monitorare la conformità ai criteri

Per monitorare la conformità degli account di archiviazione con i criteri di accesso con chiave condivisa, seguire questa procedura:

Nel dashboard di Criteri di Azure, in Creazione selezionare Assegnazioni.

Individuare e selezionare l'assegnazione di criteri creata nella sezione precedente.

Selezionare la scheda Visualizza conformità.

Tutti gli account di archiviazione nell'ambito dell'assegnazione di criteri che non soddisfano i requisiti dei criteri vengono visualizzati nel report di conformità.

Per ottenere altre informazioni sul motivo per cui un account di archiviazione non è conforme, selezionare Dettagli in Motivo conformità.

Rilevare il tipo di autorizzazione usata dalle applicazioni client

Per comprendere in che modo il mancato consenso all'autorizzazione con chiave condivisa possa influire sulle applicazioni client prima di apportare questa modifica, abilitare la registrazione e le metriche per l'account di archiviazione. In questo modo è possibile analizzare i modelli di richieste all'account in un periodo di tempo per determinare come vengono autorizzate le richieste.

Usare le metriche per determinare il numero di richieste autorizzate con chiave condivisa o con una firma di accesso condiviso (SAS) ricevute dall'account di archiviazione. Usare i log per determinare quali client inviano tali richieste.

Una SAS può essere autorizzata con la chiave condivisa o con Microsoft Entra ID. Per altre informazioni sull'interpretazione delle richieste effettuate con una firma di accesso condiviso, vedere Capire in che modo il mancato consenso alla chiave condivisa influisca sui token SAS.

Determinare il numero e la frequenza delle richieste autorizzate con chiave condivisa

Per tenere traccia delle modalità di autorizzazione delle richieste a un account di archiviazione, usare Esplora metriche di Azure nel portale di Azure. Per altre informazioni su Esplora metriche, vedere Analizzare le metriche con Esplora metriche di Monitoraggio di Azure.

Seguire questa procedura per creare una metrica che tiene traccia delle richieste effettuate con chiave condivisa o SAS:

Passare all'account di archiviazione nel portale di Azure. Nella sezione Monitoraggio selezionare Metriche.

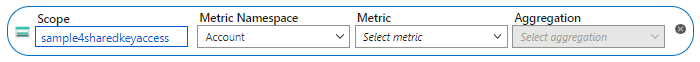

Verrà visualizzata la nuova casella della metrica:

Se non viene visualizzata, selezionare Aggiungi metrica.

Nella finestra di dialogo Metrica specificare i valori seguenti:

- Lasciare il campo Ambito impostato sul nome dell'account di archiviazione.

- Impostare lo Spazio dei nomi della metrica su Account. Questa metrica segnala tutte le richieste all'account di archiviazione.

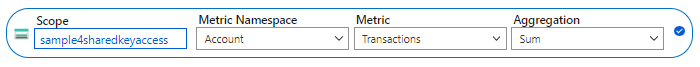

- Impostare il campo Metrica su Transazioni.

- Impostare il campo Aggregazione su Somma.

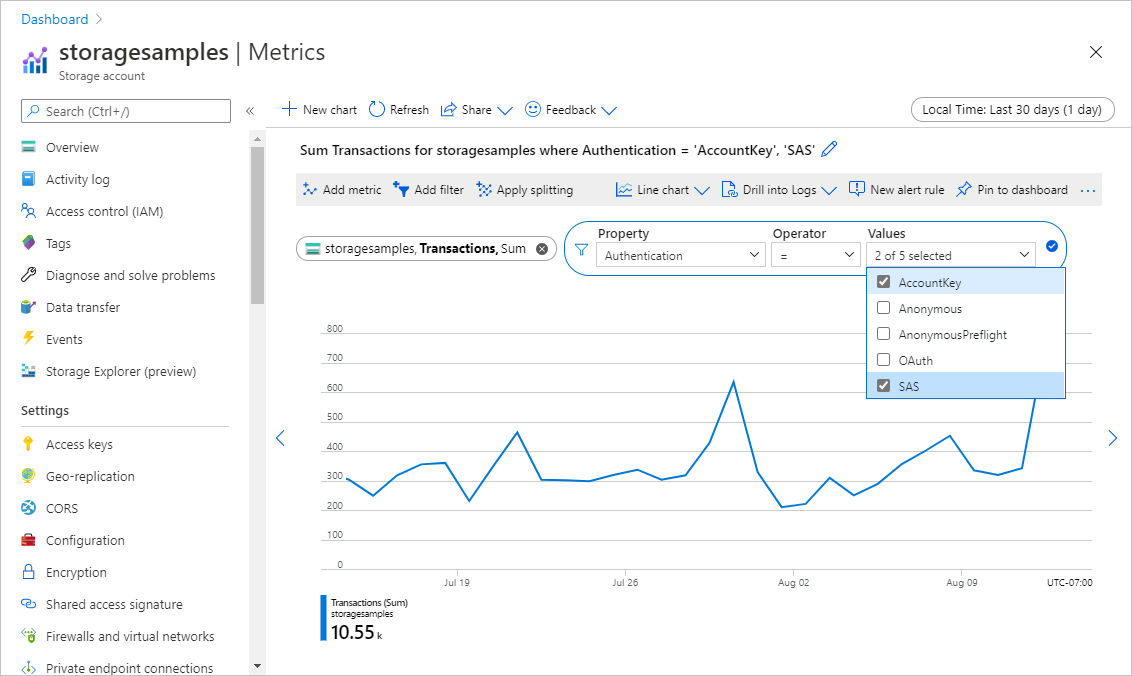

La nuova metrica visualizzerà la somma del numero di transazioni rispetto all'account di archiviazione in un determinato intervallo di tempo. La metrica risultante viene visualizzata come illustrato nell'immagine seguente:

Selezionare quindi il pulsante Aggiungi filtro per creare un filtro sulla metrica per il tipo di autorizzazione.

Nella finestra di dialogo Filtro specificare i valori seguenti:

- Impostare il valore della Proprietà su Autenticazione.

- Impostare il campo Operatore sul segno di uguale (=).

- Nel campo Valori selezionare Chiave dell'account e SAS.

Nell'angolo superiore destro selezionare l'intervallo di tempo per il quale si vuole visualizzare la metrica. È anche possibile indicare come deve essere granulare l'aggregazione delle richieste specificando intervalli da 1 minuto a 1 mese. Ad esempio, impostare Intervallo di tempo su 30 giorni e Granularità temporale su 1 giorno per visualizzare le richieste aggregate in base al giorno negli ultimi 30 giorni.

Dopo aver configurato la metrica, le richieste all'account di archiviazione inizieranno a essere visualizzate nel grafico. L'immagine seguente mostra le richieste autorizzate con chiave condivisa o effettuate con un token SAS. Le richieste vengono aggregate in base al giorno nell'arco degli ultimi trenta giorni.

È anche possibile configurare una regola di avviso per ricevere una notifica quando viene effettuato un determinato numero di richieste autorizzate con chiave condivisa all'account di archiviazione. Per altre informazioni, vedere Creare, visualizzare e gestire gli avvisi delle metriche con Monitoraggio di Azure.

Analizzare i log per identificare i client che autorizzano le richieste con chiave condivisa o SAS

I log di Archiviazione di Azure acquisiscono i dettagli sulle richieste effettuate sull'account di archiviazione, inclusa la modalità di autorizzazione di una richiesta. È possibile analizzare i log per determinare quali client autorizzano le richieste con chiave condivisa o token SAS.

Per registrare le richieste all'account di archiviazione di Azure affinché siano valutate le modalità di autorizzazione, è possibile usare la registrazione di Archiviazione di Azure in Monitoraggio di Azure. Per altre informazioni, vedere Monitoraggio di Archiviazione di Azure.

La registrazione di Archiviazione di Azure in Monitoraggio di Azure supporta l'uso delle query sui log per analizzarne i dati. Per eseguire query sui log, è possibile usare un'area di lavoro Log Analytics di Azure. Per altre informazioni sulle query di log, vedere Esercitazione: Introduzione alle query di Log Analytics.

Creare un'impostazione di diagnostica nel portale di Azure

Per registrare Archiviazione di Azure dati con Monitoraggio di Azure e analizzarli con Analisi dei log di Azure, è prima necessario creare un'impostazione di diagnostica che indica quali tipi di richieste e per quali servizi di archiviazione si vogliono registrare i dati. Dopo aver configurato la registrazione per l'account di archiviazione, i log sono disponibili nell'area di lavoro Log Analytics. Per creare un'area di lavoro, vedere Creare un'area di lavoro Log Analytics nel portale di Azure.

Per informazioni su come creare un'impostazione di diagnostica nel portale di Azure, vedere Creare impostazioni di diagnostica in Monitoraggio di Azure.

Per informazioni di riferimento sui campi disponibili nei log di Archiviazione di Azure in Monitoraggio di Azure, vedere Log delle risorse.

Eseguire query sui log per le richieste effettuate con chiave condivisa o SAS

I log di Archiviazione di Azure in Monitoraggio di Azure includono il tipo di autorizzazione usato per effettuare una richiesta a un account di archiviazione. Per recuperare i log delle richieste effettuate negli ultimi sette giorni e autorizzate con chiave condivisa o SAS, aprire l'area di lavoro Log Analytics. Incollare quindi la query seguente in una nuova query di log ed eseguirla. Questa query visualizza i dieci indirizzi IP che più di frequente hanno inviato richieste autorizzate con chiave condivisa o SAS:

StorageBlobLogs

| where AuthenticationType in ("AccountKey", "SAS") and TimeGenerated > ago(7d)

| summarize count() by CallerIpAddress, UserAgentHeader, AccountName

| top 10 by count_ desc

È anche possibile configurare una regola di avviso basata su questa query in modo da ricevere una notifica per le richieste autorizzate con chiave condivisa o SAS. Per altre informazioni, vedere Creare, visualizzare e gestire i registri utilizzando Monitoraggio di Azure.

Correggere l'autorizzazione tramite chiave condivisa

Dopo aver analizzato in che modo vengono autorizzate le richieste all'account di archiviazione, è possibile intervenire per impedire l'accesso tramite chiave condivisa. Prima di tutto, è necessario aggiornare tutte le applicazioni che usano l'autorizzazione con chiave condivisa affinché usino invece Microsoft Entra ID. È possibile monitorare i log e le metriche come descritto in Rilevare il tipo di autorizzazione usato dalle applicazioni client per tenere traccia della transizione. Per altre informazioni sull'uso di Microsoft Entra ID per accedere ai dati in un account di archiviazione, vedere Autorizzare l'accesso ai dati in Archiviazione di Azure.

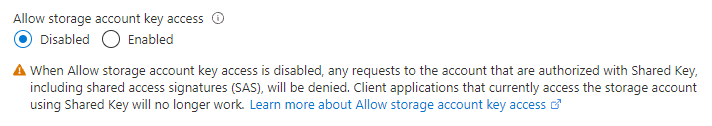

Quando si è certi di poter rifiutare in modo sicuro le richieste autorizzate con chiave condivisa, è possibile impostare la proprietà AllowSharedKeyAccess per l'account di archiviazione su False.

Avviso

Se i client attualmente accedono ai dati nell'account di archiviazione con chiave condivisa, Microsoft consiglia di eseguire la migrazione di tali client a Microsoft Entra ID prima di negare il consenso per l'accesso all'account di archiviazione con chiave condivisa.

Autorizzazioni per consentire o non consentire l'accesso con chiave condivisa

Per impostare la proprietà AllowSharedKeyAccess per l'account di archiviazione, un utente deve disporre delle autorizzazioni per creare e gestire gli account di archiviazione. I ruoli di controllo degli accessi in base al ruolo di Azure che forniscono queste autorizzazioni includono l'azione Microsoft.Storage/storageAccounts/write o Microsoft.Storage/storageAccounts/*. I ruoli predefiniti con questa azione includono:

- Il ruolo di Proprietario Azure Resource Manager

- Il ruolo di Collaboratore Azure Resource Manager

- Il ruolo Collaboratore account di archiviazione

Questi ruoli non forniscono l'accesso ai dati in un account di archiviazione tramite Microsoft Entra ID. Tuttavia, includono Microsoft.Storage/storageAccounts/listkeys/action, che concede l'accesso alle chiavi di accesso dell'account. Con questa autorizzazione, un utente può usare le chiavi di accesso dell'account per accedere a tutti i dati in un account di archiviazione.

Le assegnazioni di ruolo devono avere come ambito minimo il livello dell'account di archiviazione per consentire a un utente di consentire o non consentire l'accesso con chiave condivisa per l'account di archiviazione. Per altre informazioni sull'ambito del ruolo, vedere Informazioni sull'ambito per il controllo degli accessi in base al ruolo di Azure.

Prestare attenzione a limitare l'assegnazione di questi ruoli solo agli utenti che richiedono la possibilità di creare un account di archiviazione o di aggiornarne le proprietà. Usare il principio dei privilegi minimi per assicurarsi che gli utenti abbiano le autorizzazioni minime necessarie per eseguire le attività. Per altre informazioni sulla gestione dell'accesso con il controllo degli accessi in base al ruolo di Azure, vedere Procedure consigliate per il controllo degli accessi in base al ruolo di Azure.

Nota

I ruoli di amministratore della sottoscrizione classica Amministratore del servizio e Coamministratore includono l'equivalente del ruolo di Proprietario di Azure Resource Manager. Il ruolo di Proprietario include tutte le azioni, quindi un utente con uno di questi ruoli amministrativi può anche creare e gestire gli account di archiviazione. Per altre informazioni, vedere Ruoli di Azure, ruoli di Microsoft Entra e ruoli di amministratore della sottoscrizione classica.

Disabilitare l'autorizzazione con chiave condivisa

Usando un account con le autorizzazioni necessarie, disabilitare l'autorizzazione con chiave condivisa nel portale di Azure, con PowerShell o tramite l'interfaccia della riga di comando di Azure.

Per non consentire l'autorizzazione con chiave condivisa per un account di archiviazione nel portale di Azure, seguire questa procedura:

Dopo aver negato il consenso all'autorizzazione con chiave condivisa, l'esecuzione di una richiesta all'account di archiviazione con autorizzazione tramite chiave condivisa avrà esito negativo, con codice di errore 403 (Accesso negato). Archiviazione di Azure restituisce un errore che indica che l'autorizzazione basata su chiave non è consentita nell'account di archiviazione.

La proprietà AllowSharedKeyAccess è supportata per gli account di archiviazione che usano solo il modello di distribuzione Azure Resource Manager. Per informazioni sugli account di archiviazione che usano il modello di distribuzione Azure Resource Manager, vedere Tipi di account di archiviazione.

Verificare che l'accesso con chiave condivisa non sia consentito

Per verificare che l'autorizzazione con chiave condivisa non sia più consentita, è possibile eseguire una query sulle impostazioni dell'account di archiviazione di Azure con il comando seguente. Sostituire i valori dei segnaposto tra parentesi con i valori personalizzati.

az storage account show \

--name <storage-account-name> \

--resource-group <resource-group-name> \

--query "allowSharedKeyAccess"

Il comando restituisce False se l'autorizzazione con chiave condivisa non è consentita per l'account di archiviazione.

Nota

Le richieste anonime non sono autorizzate e procederanno se l'account di archiviazione e il contenitore sono stati configurati per l'accesso in lettura anonimo. Per altre informazioni, vedere Configurare l'accesso in lettura anonimo per contenitori e BLOB.

Monitorare i Criteri di Azure per la conformità

Dopo aver negato il consenso all'accesso con chiave condivisa negli account di archiviazione desiderati, continuare a monitorare i criteri creati in precedenza per la conformità continua. In base ai risultati del monitoraggio, intraprendere l'azione appropriata secondo le esigenze, tra cui la modifica dell'ambito dei criteri, il non consenso all'accesso con chiave condivisa su più account o il consenso dello stesso per gli account che richiedono più tempo per la correzione.

Aggiornare Criteri di Azure per impedire l'accesso con chiave condivisa

Per iniziare ad applicare l'assegnazione di Criteri di Azure creata in precedenza per il criterio Gli account di archiviazione devono impedire l'accesso con chiave condivisa, impostare l'Effetto dell'assegnazione dei criteri su Nega per impedire agli utenti autorizzati di consentire l'accesso con chiave condivisa negli account di archiviazione. Per modificare l'effetto dei criteri, seguire questa procedura:

Nel dashboard di Criteri di Azure individuare e selezionare l'assegnazione dei criteri creata in precedenza.

Selezionare Modifica assegnazione.

Passare alla scheda Parametri.

Deselezionare la casella di controllo Mostra solo i parametri che richiedono input o revisione.

Nell'elenco a discesa Effetto impostare Controllo su Nega, quindi selezionare Rivedi e salva.

Nella scheda Rivedi e salva rivedere le modifiche e quindi selezionare Salva.

Nota

Potrebbero essere necessari fino a 30 minuti affinché la modifica dei criteri abbia effetto.