Configurare la protezione dai bot per il Web application firewall

Web application firewall (WAF) di Azure per Front Door fornisce regole bot per identificare i bot legittimi e proteggere da quelli dannosi. Per altre informazioni sul set di regole di protezione dai bot, vedere Set di regole di protezione dai bot.

Questo articolo illustra come abilitare le regole di protezione dai bot a livello di Frontdoor di Azure Premium.

Prerequisiti

Creare un criterio WAF di base per Front Door seguendo le istruzioni descritte in Creare un criterio WAF per Front Door di Azure usando il portale di Azure.

Abilitare il set di regole di protezione dai bot

Nel portale di Azure, passare al criterio WAF.

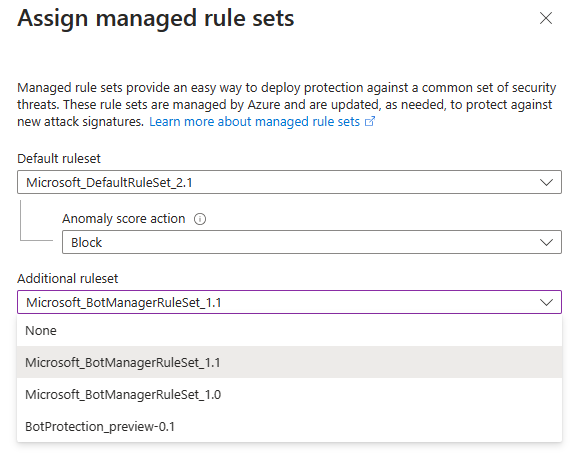

Selezionare Regole gestire, quindi selezionare Assegna.

Nell'elenco a discesa Set di regole aggiuntivo, selezionare la versione del set di regole di protezione dai bot che si vuole usare. In genere, è consigliabile usare la versione più recente del set di regole.

Seleziona Salva.

Ottenere la configurazione corrente del criterio WAF

Usare il cmdlet Get-AzFrontDoorWafPolicy per recuperare la configurazione corrente del criterio WAF. Assicurarsi di usare il nome del gruppo di risorse e il nome del criterio WAF corretti per il proprio ambiente.

$frontDoorWafPolicy = Get-AzFrontDoorWafPolicy `

-ResourceGroupName 'FrontDoorWafPolicy' `

-Name 'WafPolicy'

Aggiungere il set di regole di protezione dai bot

Usare il cmdlet New-AzFrontDoorWafManagedRuleObject per selezionare il set di regole di protezione dai bot, inclusa la versione del set di regole. Quindi, aggiungere il set di regole alla configurazione del WAF.

L'esempio seguente aggiunge la versione 1.0 del set di regole per la protezione dai bot alla configurazione del WAF.

$botProtectionRuleSet = New-AzFrontDoorWafManagedRuleObject `

-Type 'Microsoft_BotManagerRuleSet' `

-Version '1.0'

$frontDoorWafPolicy.ManagedRules.Add($botProtectionRuleSet)

Applicare la configurazione

Usare il cmdlet Update-AzFrontDoorWafPolicy per aggiornare il criterio WAF e includere la configurazione creata in precedenza.

$frontDoorWafPolicy | Update-AzFrontDoorWafPolicy

Abilitare il set di regole di protezione dai bot

Usare il comando az network front-door waf-policy managed-rules add per aggiornare il criterio WAF e aggiungere il set di regole di protezione dai bot.

L'esempio seguente aggiunge la versione 1.0 del set di regole per la protezione dai bot al WAF. Assicurarsi di usare il nome del gruppo di risorse e il nome del criterio WAF corretti per il proprio ambiente.

az network front-door waf-policy managed-rules add \

--resource-group FrontDoorWafPolicy \

--policy-name WafPolicy \

--type Microsoft_BotManagerRuleSet \

--version 1.0

L'esempio seguente di file Bicep mostra come eseguire i passaggi seguenti:

- Creare un criterio WAF Frontdoor.

- Abilitare la versione 1.0 del set di regole di protezione dai bot.

param wafPolicyName string = 'WafPolicy'

@description('The mode that the WAF should be deployed using. In "Prevention" mode, the WAF will block requests it detects as malicious. In "Detection" mode, the WAF will not block requests and will simply log the request.')

@allowed([

'Detection'

'Prevention'

])

param wafMode string = 'Prevention'

resource wafPolicy 'Microsoft.Network/frontDoorWebApplicationFirewallPolicies@2022-05-01' = {

name: wafPolicyName

location: 'Global'

sku: {

name: 'Premium_AzureFrontDoor'

}

properties: {

policySettings: {

enabledState: 'Enabled'

mode: wafMode

}

managedRules: {

managedRuleSets: [

{

ruleSetType: 'Microsoft_BotManagerRuleSet'

ruleSetVersion: '1.0'

}

]

}

}

}

Passaggi successivi

- Informazioni su come monitorare il WAF.