Gestire le impostazioni predefinite per la sicurezza per Azure Stack HCI, versione 23H2

Si applica a: Azure Stack HCI, versione 23H2

Questo articolo descrive come gestire le impostazioni di sicurezza predefinite per il cluster Azure Stack HCI. È anche possibile modificare il controllo della deriva e le impostazioni di sicurezza protette definite durante la distribuzione in modo che il dispositivo venga avviato in uno stato valido noto.

Prerequisiti

Prima di iniziare, assicurarsi di avere accesso a un sistema Azure Stack HCI versione 23H2 distribuito, registrato e connesso ad Azure.

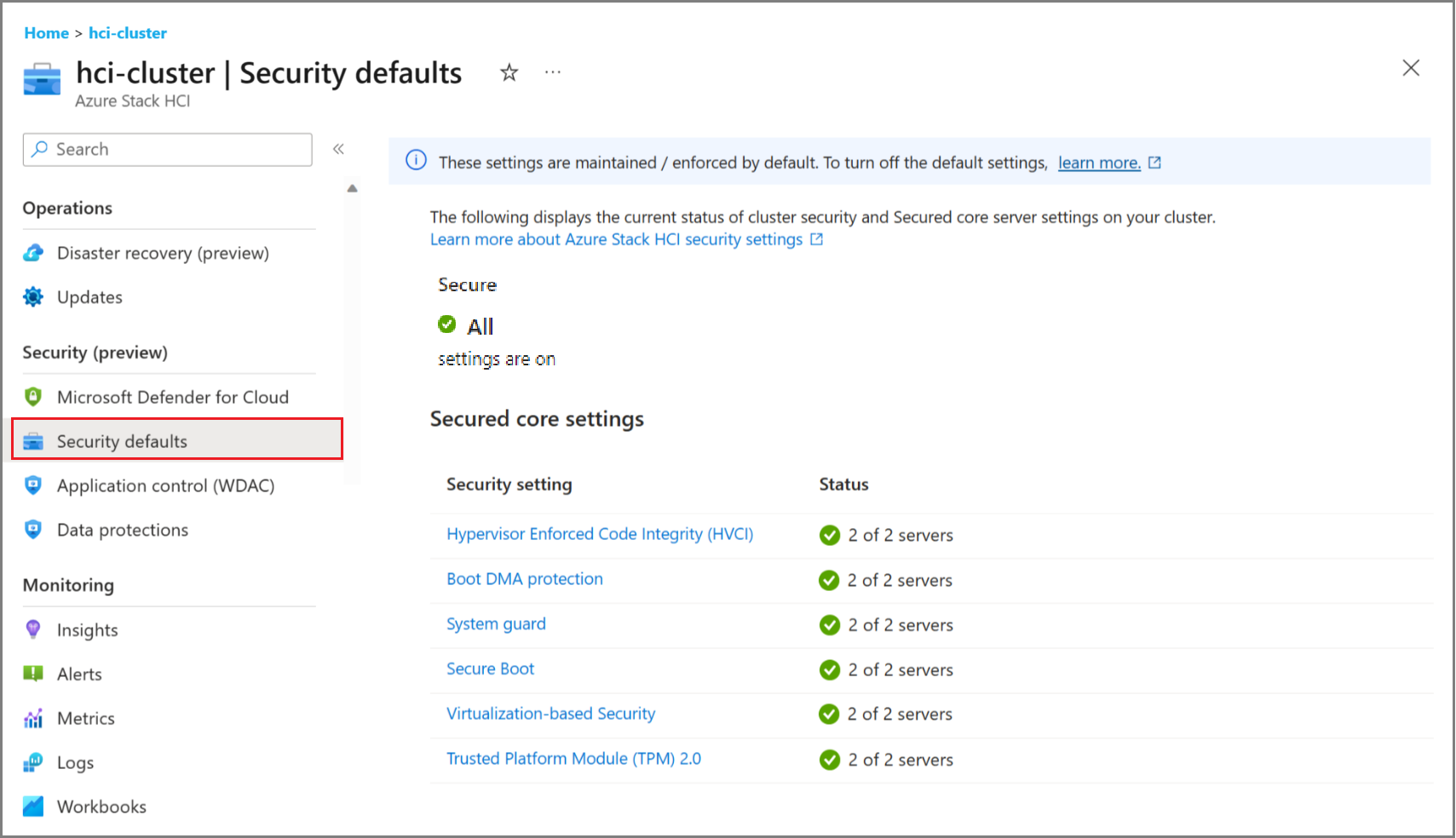

Visualizzare le impostazioni predefinite per la sicurezza nel portale di Azure

Per visualizzare le impostazioni predefinite di sicurezza nella portale di Azure, assicurarsi di aver applicato l'iniziativa MCSB. Per altre informazioni, vedere Applicare l'iniziativa Microsoft Cloud Security Benchmark.

È possibile usare le impostazioni predefinite di sicurezza per gestire le impostazioni di sicurezza del cluster, controllo della deriva e Server principale protetto nel cluster.

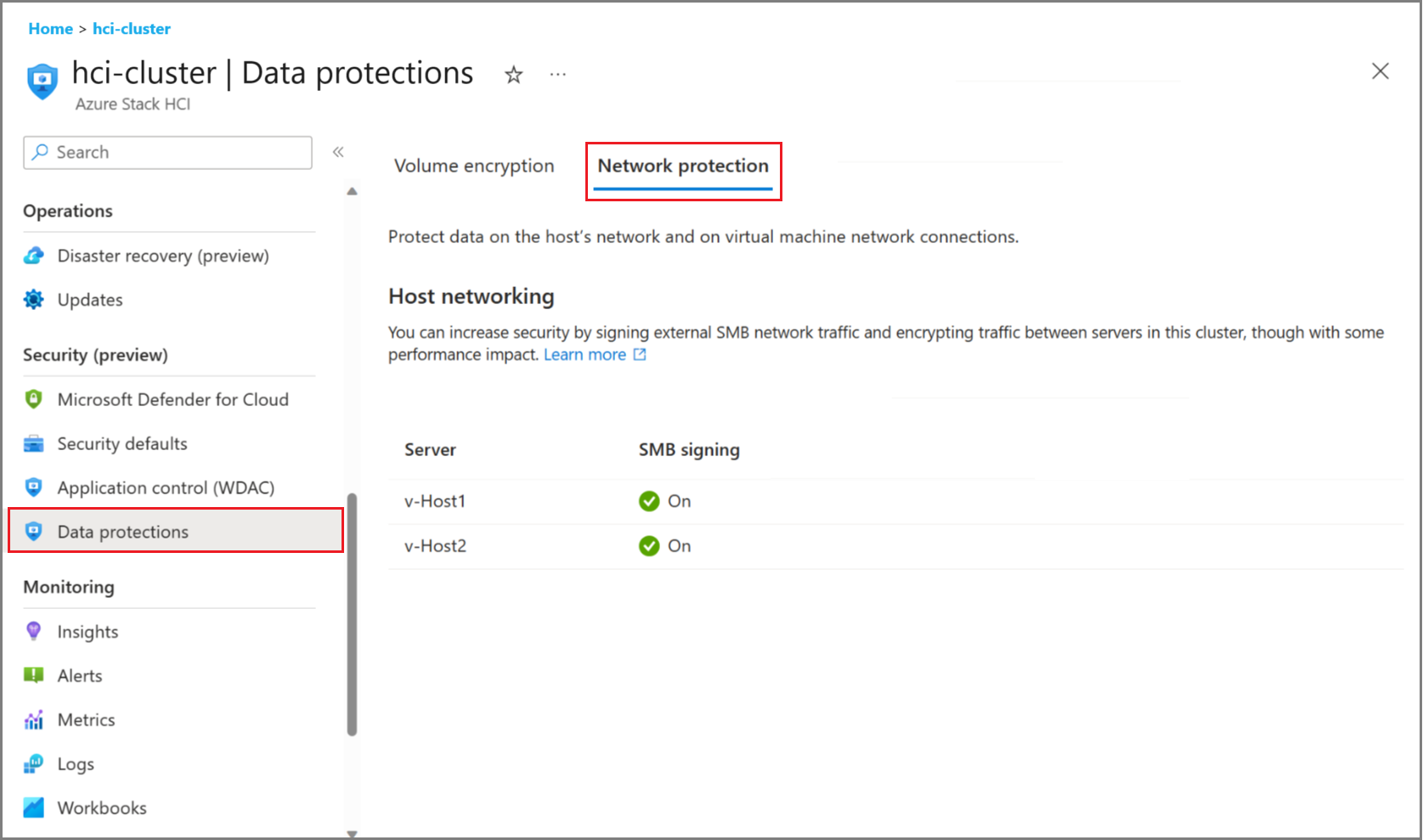

Visualizzare lo stato di firma SMB nella scheda Protezione dati Protezione> rete. La firma SMB consente di firmare digitalmente il traffico SMB tra un sistema Azure Stack HCI e altri sistemi.

Visualizzare la conformità della baseline di sicurezza nella portale di Azure

Dopo aver registrato il sistema Azure Stack HCI con Microsoft Defender per il cloud o assegnare i computer Windows criteri predefiniti devono soddisfare i requisiti della baseline di sicurezza di calcolo di Azure, viene generato un report di conformità. Per l'elenco completo delle regole rispetto al server Azure Stack HCI, vedere Baseline di sicurezza di Windows.

Per il server Azure Stack HCI, quando vengono soddisfatti tutti i requisiti hardware per Secure-Core, il punteggio di conformità è 281 su 288 regole, ovvero 281 su 288 regole conformi.

La tabella seguente illustra le regole che non sono conformi e la logica del gap corrente:

| Nome regola | Previsto | Valore effettivo | Logica | Commenti |

|---|---|---|---|---|

| Accesso interattivo: testo del messaggio per gli utenti che tentano l'accesso | Previsto: | Attuale: | Operatore: NOTEQUALS |

Si prevede di definire questo valore senza alcun controllo di deriva sul posto. |

| Accesso interattivo: titolo del messaggio per gli utenti che tentano l'accesso | Previsto: | Attuale: | Operatore: NOTEQUALS |

Si prevede di definire questo valore senza alcun controllo di deriva sul posto. |

| Lunghezza minima password | Previsto: 14 | Effettivo: 0 | Operatore: GREATEROREQUAL |

Si prevede di definire questo valore senza alcun controllo di deriva che sia allineato ai criteri dell'organizzazione. |

| Impedisci il recupero dei metadati del dispositivo da Internet | Previsto: 1 | Effettivo: (null) | Operatore: EQUALS |

Questo controllo non si applica ad Azure Stack HCI. |

| Impedire agli utenti e alle app di accedere a siti Web pericolosi | Previsto: 1 | Effettivo: (null) | Operatore: EQUALS |

Questo controllo fa parte delle protezioni di Windows Defender, non abilitate per impostazione predefinita. È possibile valutare se si vuole abilitare. |

| Percorsi UNC con protezione avanzata - NETLOGON | Previsto: RequireMutualAuthentication=1 RequireIntegrity=1 |

Actual: RequireMutualAuthentication=1 RequireIntegrity=1 RequirePrivacy=1 |

Operatore: EQUALS |

Azure Stack HCI è più restrittivo. Questa regola può essere ignorata in modo sicuro. |

| Percorsi UNC con protezione avanzata - SYSVOL | Previsto: RequireMutualAuthentication=1 RequireIntegrity=1 |

Attuale: RequireMutualAuthentication=1 RequireIntegrity=1 RequirePrivacy=1 |

Operatore: EQUALS |

Azure Stack HCI è più restrittivo. Questa regola può essere ignorata in modo sicuro. |

Gestire le impostazioni predefinite per la sicurezza con PowerShell

Con la protezione deriva abilitata, è possibile modificare solo le impostazioni di sicurezza non protette. Per modificare le impostazioni di sicurezza protette che formano la linea di base, è prima necessario disabilitare la protezione dalla deriva. Per visualizzare e scaricare l'elenco completo delle impostazioni di sicurezza, vedere Baseline di sicurezza.

Modificare le impostazioni predefinite di sicurezza

Iniziare con la baseline di sicurezza iniziale e quindi modificare il controllo deriva e le impostazioni di sicurezza protette definite durante la distribuzione.

Abilitare il controllo deriva

Per abilitare il controllo deriva, seguire questa procedura:

Connettersi al nodo Azure Stack HCI.

Eseguire il cmdlet seguente:

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Locale : influisce solo sul nodo locale.

- Cluster : influisce su tutti i nodi del cluster usando l'agente di orchestrazione.

Disabilitare il controllo deriva

Per disabilitare il controllo deriva, seguire questa procedura:

Connettersi al nodo Azure Stack HCI.

Eseguire il cmdlet seguente:

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- Locale : influisce solo sul nodo locale.

- Cluster : influisce su tutti i nodi del cluster usando l'agente di orchestrazione.

Importante

Se si disabilita il controllo deriva, è possibile modificare le impostazioni protette. Se si abilita nuovamente il controllo deriva, tutte le modifiche apportate alle impostazioni protette vengono sovrascritte.

Configurare le impostazioni di sicurezza durante la distribuzione

Come parte della distribuzione, è possibile modificare il controllo deriva e altre impostazioni di sicurezza che costituiscono la baseline di sicurezza nel cluster.

La tabella seguente descrive le impostazioni di sicurezza che possono essere configurate nel cluster Azure Stack HCI durante la distribuzione.

| Area funzionalità | Funzionalità di | Descrizione | Supporta il controllo deriva? |

|---|---|---|---|

| Governance | Baseline di sicurezza | Mantiene le impostazioni predefinite di sicurezza in ogni server. Consente di proteggersi dalle modifiche. | Sì |

| Protezione delle credenziali | Windows Defender Credential Guard | Usa la sicurezza basata su virtualizzazione per isolare i segreti dagli attacchi di furto di credenziali. | Sì |

| Controllo delle applicazioni | Controllo delle applicazioni di Windows Defender | Controlla quali driver e app possono essere eseguiti direttamente in ogni server. | No |

| Crittografia dei dati inattivi | BitLocker per il volume di avvio del sistema operativo | Crittografa il volume di avvio del sistema operativo in ogni server. | No |

| Crittografia dei dati inattivi | BitLocker per i volumi di dati | Crittografa i volumi condivisi del cluster in questo cluster | No |

| Protezione dei dati in transito | Firma per il traffico SMB esterno | Firma il traffico SMB tra questo sistema e altri per evitare attacchi di inoltro. | Sì |

| Protezione dei dati in transito | Crittografia SMB per il traffico nel cluster | Crittografa il traffico tra server nel cluster (nella rete di archiviazione). | No |

Modificare le impostazioni di sicurezza dopo la distribuzione

Al termine della distribuzione, è possibile usare PowerShell per modificare le impostazioni di sicurezza mantenendo il controllo della deriva. Alcune funzionalità richiedono un riavvio per rendere effettivo il riavvio.

Proprietà dei cmdlet di PowerShell

Le proprietà del cmdlet seguenti sono relative al modulo AzureStackOSConfigAgent . Il modulo viene installato durante la distribuzione.

Get-AzsSecurity-Scope: <Local | PerNode | AllNodes | Grappolo>- Local : fornisce un valore booleano (true/False) nel nodo locale. Può essere eseguito da una normale sessione remota di PowerShell.

- PerNode : fornisce un valore booleano (true/False) per nodo.

- Report : richiede CredSSP o un server Azure Stack HCI usando una connessione RDP (Remote Desktop Protocol).

- AllNodes: fornisce un valore booleano (true/False) calcolato tra i nodi.

- Cluster: fornisce un valore booleano dall'archivio ECE. Interagisce con l'agente di orchestrazione e agisce su tutti i nodi del cluster.

Enable-AzsSecurity-Scope <Local | Grappolo>Disable-AzsSecurity-Scope <Local | Grappolo>- FeatureName - <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

- Controllo deriva

- Credential Guard

- VBS (Virtualization Based Security): è supportato solo il comando enable.

- DRTM (radice dinamica di attendibilità per la misurazione)

- HVCI (Hypervisor Applicato se l'integrità del codice)

- Mitigazione del canale laterale

- Firma SMB

- Crittografia del cluster SMB

- FeatureName - <CredentialGuard | DriftControl | DRTM | HVCI | SideChannelMitigation | SMBEncryption | SMBSigning | VBS>

La tabella seguente documenta le funzionalità di sicurezza supportate, se supportano il controllo della deriva e se è necessario un riavvio per implementare la funzionalità.

| Nome | Funzionalità | Supporta il controllo deriva | Riavvio richiesto |

|---|---|---|---|

| Abilitare |

Sicurezza basata su virtualizzazione (VBS) | Sì | Sì |

| Abilitare |

Credential Guard | Sì | Sì |

| Abilitare Disabilitazione |

Radice dinamica di attendibilità per la misurazione (DRTM) | Sì | Sì |

| Abilitare Disabilitazione |

Integrità del codice protetto da Hypervisor | Sì | Sì |

| Abilitare Disabilitazione |

Mitigazione del canale laterale | Sì | Sì |

| Abilitare Disabilitazione |

Firma SMB | Sì | Sì |

| Abilitare Disabilitazione |

Crittografia del cluster SMB | No, impostazione del cluster | No |

Passaggi successivi

- Informazioni sulla crittografia BitLocker.