Configurare le impostazioni del gateway VPN per l'hub di Azure Stack

Un gateway VPN è un tipo di gateway di rete virtuale che invia traffico crittografato tra la rete virtuale nell'hub di Azure Stack e un gateway VPN remoto. Il gateway VPN remoto può trovarsi in Azure, in un dispositivo nel data center o in un dispositivo in un altro sito. Se esiste una connettività di rete tra i due endpoint, è possibile stabilire una connessione VPN da sito a sito (S2S) sicura tra le due reti.

Un gateway VPN si basa sulla configurazione di più risorse, ognuna delle quali contiene impostazioni configurabili. Questo articolo descrive le risorse e le impostazioni correlate a un gateway VPN per una rete virtuale creata nel modello di distribuzione Resource Manager. È possibile trovare descrizioni e diagrammi di topologia per ogni soluzione di connessione in Creare gateway VPN per l'hub di Azure Stack.

Impostazioni del gateway VPN

Tipi di gateway

Ogni rete virtuale dell'hub di Azure Stack supporta un singolo gateway di rete virtuale, che deve essere di tipo Vpn. Questo supporto è diverso da Azure, che supporta tipi aggiuntivi.

Quando si crea un gateway di rete virtuale, è necessario assicurarsi che il tipo di gateway sia corretto per la configurazione. Un gateway VPN richiede il -GatewayType Vpn flag , ad esempio:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased

SKU del gateway senza percorso rapido VPN abilitato

Quando si crea un gateway di rete virtuale, è necessario specificare lo SKU da usare. Selezionare gli SKU che soddisfano i requisiti in base ai tipi di carichi di lavoro, velocità effettiva, funzionalità e contratti di servizio.

È possibile avere 10 gateway ad alte prestazioni o 20 basic e standard prima di raggiungere la capacità massima.

L'hub di Azure Stack offre gli SKU del gateway VPN illustrati nella tabella seguente:

| SKU | Velocità effettiva massima della connessione VPN | Numero massimo di connessioni per macchina virtuale gw attiva | Numero massimo di connessioni VPN per timbro |

|---|---|---|---|

| Base | 100 Mbps Tx/Rx | 10 | 20 |

| Standard | 100 Mbps Tx/Rx | 10 | 20 |

| Prestazioni elevate | 200 Mbps Tx/Rx | 5 | 10 |

SKU del gateway con percorso rapido VPN abilitato

Con il rilascio dell'anteprima pubblica del percorso rapido VPN, l'hub di Azure Stack supporta tre nuovi SKU con una velocità effettiva più elevata.

I nuovi limiti e la velocità effettiva verranno abilitati dopo l'abilitazione del percorso rapido VPN nel timbro di Azure Stack.

L'hub di Azure Stack offre gli SKU del gateway VPN illustrati nella tabella seguente:

| SKU | Velocità effettiva massima della connessione VPN | Numero massimo di connessioni per macchina virtuale gw attiva | Numero massimo di connessioni VPN per timbro |

|---|---|---|---|

| Base | 100 Mbps Tx/Rx | 25 | 50 |

| Standard | 100 Mbps Tx/Rx | 25 | 50 |

| Prestazioni elevate | 200 Mbps Tx/Rx | 12 | 24 |

| VPNGw1 | 650 Mbps Tx/Rx | 3 | 6 |

| VPNGw2 | 1000 Mbps Tx/Rx | 2 | 4 |

| VPNGw3 | 1250 Mbps Tx/Rx | 2 | 4 |

Ridimensionamento degli SKU dei gateway di rete virtuale

L'hub di Azure Stack non supporta un ridimensionamento da uno SKU legacy supportato (Basic, Standard e HighPerformance) a uno SKU più recente supportato da Azure (VpnGw1, VpnGw2 e VpnGw3).

Per usare i nuovi SKU abilitati da VPN Fast Path, è necessario creare nuovi gateway di rete virtuale e connessioni.

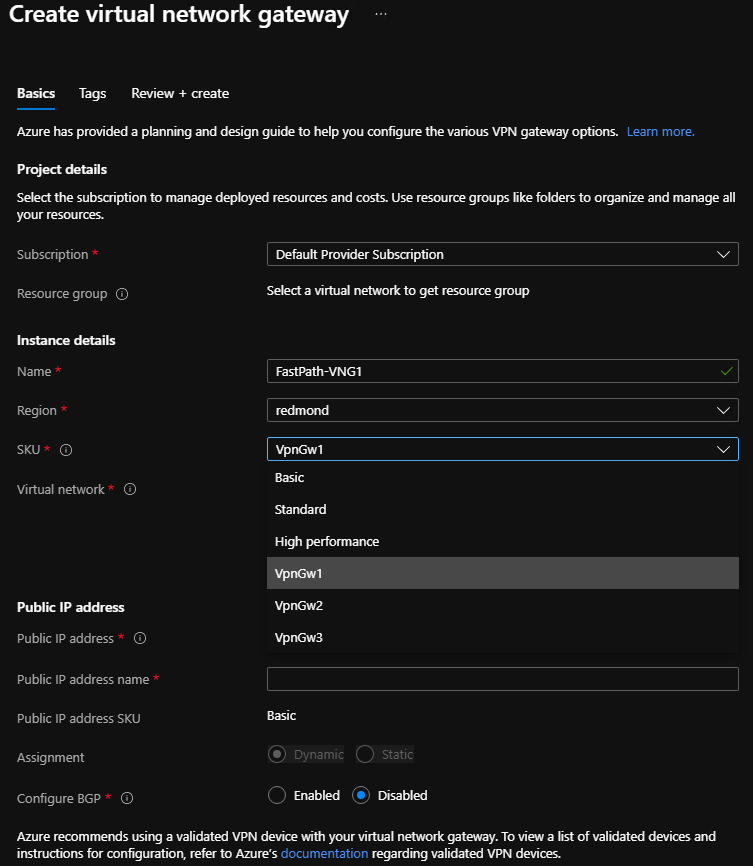

Configurare lo SKU del gateway di rete virtuale

Portale dell'hub di Azure Stack

Se si usa il portale dell'hub di Azure Stack per creare un gateway di rete virtuale, è possibile selezionare lo SKU usando l'elenco a discesa. I nuovi SKU di percorso rapido VPN (VpnGw1, VpnGw2, VpnGw3) saranno visibili solo dopo aver aggiunto il parametro di query "?azurestacknewvpnskus=true" all'URL e all'aggiornamento.

L'esempio di URL seguente rende visibili i nuovi SKU del gateway di rete virtuale nel portale utenti dell'hub di Azure Stack:

https://portal.local.azurestack.local/?azurestacknewvpnskus=true

Prima di creare queste risorse, l'operatore deve avere abilitato il percorso rapido VPN nel timbro dell'hub di Azure Stack. Per altre informazioni, vedere Percorso rapido VPN per gli operatori.

PowerShell

L'esempio di PowerShell seguente specifica il -GatewaySku parametro come Standard:

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig -GatewaySku Standard `

-GatewayType Vpn -VpnType RouteBased

Tipi di connessioni

Nel modello di distribuzione Resource Manager ogni configurazione richiede un tipo di connessione di gateway di rete virtuale specifico. I valori di PowerShell di Resource Manager disponibili per -ConnectionType sono IPsec.

Nell'esempio di PowerShell seguente viene creata una connessione da sito a sito che richiede il tipo di connessione IPsec:

New-AzVirtualNetworkGatewayConnection -Name localtovon -ResourceGroupName testrg `

-Location 'West US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -RoutingWeight 10 -SharedKey 'abc123'

Tipi di VPN

Quando si crea il gateway di rete virtuale per una configurazione di gateway VPN, è necessario specificare un tipo di VPN. Il tipo di VPN scelto dipende dalla topologia di connessione che si desidera creare. Un tipo di VPN può dipendere anche dall'hardware in uso. Le configurazioni S2S richiedono un dispositivo VPN. Alcuni dispositivi VPN supportano solo un determinato tipo di VPN.

Importante

Attualmente, l'hub di Azure Stack supporta solo il tipo di VPN basato su route. Se il dispositivo supporta solo VPN basate su criteri, le connessioni a tali dispositivi dall'hub di Azure Stack non sono supportate.

Inoltre, l'hub di Azure Stack non supporta l'uso di selettori di traffico basati su criteri per i gateway basati su route in questo momento, perché l'hub di Azure Stack non supporta i selettori di traffico basati su criteri, anche se sono supportati in Azure.

PolicyBased: le VPN basate su criteri crittografano e indirizzano i pacchetti tramite tunnel IPsec basati sui criteri IPsec configurati con le combinazioni di prefissi di indirizzi tra la rete locale e la rete virtuale dell'hub di Azure Stack. Il criterio, o selettore di traffico, è in genere un elenco di accesso nella configurazione del dispositivo VPN.

Nota

PolicyBased è supportato in Azure, ma non nell'hub di Azure Stack.

RouteBased: le VPN basate su route usano route configurate nella tabella di inoltro IP o routing per indirizzare i pacchetti alle interfacce di tunnel corrispondenti. Le interfacce tunnel consentono quindi di crittografare o decrittografare i pacchetti all'interno e all'esterno dei tunnel. Il criterio o il selettore di traffico per le VPN RouteBased sono configurati come any-to-any (o usare caratteri jolly). Per impostazione predefinita, non possono essere modificati. Il valore di un tipo VPN RouteBased è RouteBased.

Nel seguente esempio di PowerShell -VpnType viene specificato come RouteBased. Quando si crea un gateway, è necessario assicurarsi che sia -VpnType corretto per la configurazione.

New-AzVirtualNetworkGateway -Name vnetgw1 -ResourceGroupName testrg `

-Location 'West US' -IpConfigurations $gwipconfig `

-GatewayType Vpn -VpnType RouteBased

Configurazioni supportate dai gateway di rete virtuale quando il percorso rapido VPN non è abilitato

| SKU | Tipo di VPN | Tipo di connessione | Supporto del routing attivo (BGP) | Endpoint remoto NAT-T abilitato |

|---|---|---|---|---|

| SKU VNG di base | VPN basata su route | Chiave precondidisa IPSec | Non supportato | Non obbligatorio |

| Standard VNG SKU | VPN basata su route | Chiave precondidisa IPSec | Supportato, fino a 150 route | Non obbligatorio |

| SKU VNG ad alte prestazioni | VPN basata su route | Chiave precondidisa IPSec | Supportato, fino a 150 route | Non obbligatorio |

Configurazioni supportate dai gateway di rete virtuale quando è abilitato il percorso rapido VPN

| SKU | Tipo di VPN | Tipo di connessione | Supporto routing attivo (BGP) | Endpoint remoto NAT-T abilitato |

|---|---|---|---|---|

| SKU VNG di base | VPN basata su route | Chiave precondidisa IPSec | Non supportato | Richiesto |

| Standard VNG SKU | VPN basata su route | Chiave precondidisa IPSec | Supportato, fino a 150 route | Richiesto |

| SKU VNG ad alte prestazioni | VPN basata su route | Chiave precondidisa IPSec | Supportato, fino a 150 route | Richiesto |

| VPNGw1 VNG SKU | VPN basata su route | Chiave precondidisa IPSec | Supportato, fino a 150 route | Richiesto |

| VPNGw2 VNG SKU | VPN basata su route | Chiave precondidisa IPSec | Supportato, fino a 150 route | Richiesto |

| VPNGw2 VNG SKU | VPN basata su route | Chiave precondidisa IPSec | Supportato, fino a 150 route | Richiesto |

Subnet gateway

Prima di creare un gateway VPN, è necessario creare una subnet del gateway. La subnet del gateway ha gli indirizzi IP usati dalle macchine virtuali e dai servizi del gateway di rete virtuale. Quando si crea il gateway di rete virtuale e la connessione, la macchina virtuale gateway proprietaria della connessione verrà collegata alla subnet del gateway e verrà configurata con le impostazioni del gateway VPN necessarie. Non distribuire altro (ad esempio, macchine virtuali aggiuntive) nella subnet del gateway.

Importante

Per poter funzionare correttamente, la subnet del gateway deve essere denominata GatewaySubnet . L'hub di Azure Stack usa questo nome per identificare la subnet in cui distribuire le macchine virtuali e i servizi del gateway di rete virtuale.

Quando si crea la subnet del gateway, si specifica il numero di indirizzi IP inclusi nella subnet. Gli indirizzi IP inclusi nella subnet del gateway sono allocati alle VM del gateway e ai servizi del gateway. Alcune configurazioni richiedono più indirizzi IP di altre. Esaminare le istruzioni per la configurazione da creare e verificare che la subnet del gateway che si vuole creare soddisfi tali requisiti.

È inoltre necessario assicurarsi che la subnet del gateway disponga di indirizzi IP sufficienti per gestire configurazioni future aggiuntive. Sebbene sia possibile creare una subnet del gateway di dimensioni ridotte a /29, è consigliabile creare una subnet del gateway di /28 o superiore (/28, /27, /26 e così via). In questo modo, se si aggiungono funzionalità in futuro, non è necessario eliminare il gateway, quindi eliminare e ricreare la subnet del gateway per consentire più indirizzi IP.

L'esempio di PowerShell di Resource Manager seguente mostra una subnet del gateway denominata GatewaySubnet. La notazione CIDR specifica /27. Questa dimensione ammette un numero di indirizzi IP sufficiente per la maggior parte delle configurazioni attualmente esistenti.

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

Importante

Quando si usano le subnet del gateway, evitare di associare un gruppo di sicurezza di rete (NSG) alla subnet del gateway. L'associazione di un gruppo di sicurezza di rete a questa subnet può causare l'interruzione del funzionamento del gateway VPN come previsto. Per altre informazioni sui gruppi di sicurezza di rete, vedere Che cos'è un gruppo di sicurezza di rete.

Gateway di rete locali

Quando si crea una configurazione del gateway VPN in Azure, il gateway di rete locale rappresenta spesso il percorso locale. Nell'hub di Azure Stack rappresenta qualsiasi dispositivo VPN remoto che si trova all'esterno dell'hub di Azure Stack. Questo dispositivo può essere un dispositivo VPN nel data center (o un data center remoto) o un gateway VPN in Azure.

Assegnare al gateway di rete locale un nome, l'indirizzo IP pubblico del dispositivo VPN remoto e specificare i prefissi di indirizzo presenti nel percorso locale. L'hub di Azure Stack esamina i prefissi degli indirizzi di destinazione per il traffico di rete, consulta la configurazione specificata per il gateway di rete locale e indirizza i pacchetti di conseguenza.

Questo esempio di PowerShell crea un nuovo gateway di rete locale:

New-AzLocalNetworkGateway -Name LocalSite -ResourceGroupName testrg `

-Location 'West US' -GatewayIpAddress '198.51.100.101' -AddressPrefix '10.5.51.0/24'

A volte è necessario modificare le impostazioni del gateway di rete locale; ad esempio, quando si aggiunge o si modifica l'intervallo di indirizzi o se l'indirizzo IP del dispositivo VPN cambia. Per altre informazioni, vedere Modificare le impostazioni del gateway di rete locale con PowerShell.

Parametri IPsec/IKE

Quando si configura una connessione VPN nell'hub di Azure Stack, è necessario configurare la connessione a entrambe le estremità. Se si configura una connessione VPN tra l'hub di Azure Stack e un dispositivo hardware, ad esempio un commutatore o un router che funge da gateway VPN, tale dispositivo potrebbe richiedere impostazioni aggiuntive.

A differenza di Azure, che supporta più offerte sia come iniziatore che come risponditore, l'hub di Azure Stack supporta una sola offerta per impostazione predefinita. Se è necessario usare impostazioni IPSec/IKE diverse per usare il dispositivo VPN, sono disponibili altre impostazioni per configurare la connessione manualmente. Per altre informazioni, vedere Configurare i criteri IPsec/IKE per le connessioni VPN da sito a sito.

Importante

Quando si usa il tunnel S2S, i pacchetti vengono ulteriormente incapsulati con intestazioni aggiuntive che aumentano le dimensioni complessive del pacchetto. In questi scenari, è necessario bloccare TCP MSS a 1350. In alternativa, se i dispositivi VPN non supportano il blocco MSS, in alternativa è possibile impostare MTU sull'interfaccia del tunnel su 1400 byte. Per altre informazioni, vedere Ottimizzazione delle prestazioni TCPIP della rete Virutal.

Parametri della Fase 1 di IKE (Modalità principale)

| Proprietà | valore |

|---|---|

| Versione IKE | IKEv2 |

| Gruppo Diffie-Hellman* | ECP384 |

| Metodo di autenticazione | Chiave precondivisa |

| Algoritmi di crittografia e hash* | AES256, SHA384 |

| Durata dell'associazione di sicurezza (tempo) | 28.800 secondi |

Parametri della Fase 2 di IKE (Modalità rapida)

| Proprietà | valore |

|---|---|

| Versione IKE | IKEv2 |

| Algoritmi di crittografia e hash (crittografia) | GCMAES256 |

| Algoritmi di crittografia e hash (autenticazione) | GCMAES256 |

| Durata dell'associazione di sicurezza (tempo) | 27.000 secondi |

| Durata sa (kilobyte) | 33,553,408 |

| Perfect Forward Secret (PFS)* | ECP384 |

| Rilevamento peer inattivo | Supportata |

* Parametro nuovo o modificato.