Esercitazione: Abilitare l'accesso ibrido sicuro per le applicazioni con Azure Active Directory B2C e F5 BIG-IP

Informazioni su come integrare Azure Active Directory B2C (Azure AD B2C) con F5 BIG-IP Access Policy Manager (APM). È possibile esporre le applicazioni legacy in modo sicuro a Internet tramite la sicurezza BIG-IP, con la preautenticazione di Azure AD B2C, l'accesso condizionale e l'accesso Single Sign-On (SSO). F5 Inc. è incentrata sulla distribuzione, la sicurezza, le prestazioni e la disponibilità dei servizi connessi, tra cui calcolo, archiviazione e risorse di rete. Offre soluzioni hardware, software modularizzato e appliance virtuali pronte per il cloud.

Distribuire F5 BIG-IP Application Delivery Controller (ADC) come gateway sicuro tra reti private e Internet. Sono disponibili funzionalità per l'ispezione a livello di applicazione e i controlli di accesso personalizzabili. Se distribuito come proxy inverso, usare BIG-IP per abilitare l'accesso ibrido sicuro alle applicazioni aziendali, con un livello di accesso alle identità federato gestito da APM.

Passare a f5.com risorse e white paper per: Configurare facilmente l'accesso sicuro a tutte le applicazioni tramite Microsoft Entra ID

Prerequisiti

Per iniziare, è necessario:

- Una sottoscrizione di Azure

- Se non è disponibile, ottenere un account Gratuito di Azure

- Un tenant di Azure AD B2C collegato alla sottoscrizione di Azure

- BIG-IP o una versione di valutazione distribuita di BIG-IP Virtual Environment (VE) in Azure

- Una delle licenze BIG-IP F5 seguenti:

- Bundle F5 BIG-IP® migliore

- Licenza autonoma F5 BIG-IP Access Policy Manager™

- Licenza del componente aggiuntivo F5 BIG-IP Access Policy Manager™ in Big-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licenza di valutazione completa di 90 giorni per BIG-IP

- Un'applicazione Web basata su intestazione o un'app IIS per il test

- Vedere Configurare un'app IIS

- Certificato SSL per pubblicare i servizi tramite HTTPS o usare il valore predefinito durante il test

- Vedere Profilo SSL

Descrizione dello scenario

Lo scenario seguente è basato su intestazione, ma è possibile usare questi metodi per ottenere l'accesso SSO Kerberos.

Per questo scenario, l'accesso per un'applicazione interna si basa sulla ricezione di intestazioni di autorizzazione HTTP da un sistema broker legacy. Gli agenti di vendita possono essere indirizzati alle rispettive aree di contenuto. Il servizio deve essere esteso a una base di consumer più ampia. L'applicazione viene aggiornata per le opzioni di autenticazione consumer o viene sostituita.

Idealmente, un aggiornamento dell'applicazione supporta la gestione diretta e la governance con un piano di controllo moderno. Tuttavia, il tempo e l'impegno per modernizzare introduce costi e potenziali tempi di inattività. Distribuire invece un'edizione virtuale BIG-IP tra la rete Internet pubblica e la rete virtuale di Azure interna per controllare l'accesso con Azure AD B2C. BIG-IP davanti all'applicazione consente la sovrapposizione del servizio con la preautenticazione e l'accesso SSO basato su intestazione di Azure AD B2C, migliorando il comportamento di sicurezza delle app.

La soluzione di accesso ibrido sicuro include i componenti seguenti:

- Applicazione: servizio back-end protetto dall'accesso ibrido sicuro di Azure AD B2C e BIG-IP

- Azure AD B2C - Provider di identità (IdP) e server di autorizzazione OpenID Connect (OIDC) che verifica le credenziali utente, l'autenticazione a più fattori e l'accesso SSO a BIG-IP APM

- BIG-IP : proxy inverso per l'applicazione. Big-IP APM è il client OIDC, delegando l'autenticazione al server di autorizzazione OIDC, prima dell'accesso SSO basato su intestazione al servizio back-end.

Il diagramma seguente illustra il flusso avviato dal provider di servizi (SP) per questo scenario.

- L'utente si connette all'endpoint dell'applicazione. BIG-IP è il provider di servizi.

- Il client OIDC OIDC big-IP reindirizza l'utente all'endpoint tenant di Azure AD B2C, il server di autorizzazione OIDC

- Il tenant di Azure AD B2C preautentica l'utente e applica i criteri di accesso condizionale

- Azure AD B2C reindirizza l'utente al provider di servizi con il codice di autorizzazione

- Il client OIDC chiede al server di autorizzazione di scambiare il codice di autorizzazione per un token ID

- BIG-IP APM concede l'accesso utente e inserisce le intestazioni HTTP nella richiesta client inoltrata all'applicazione

Configurazione di Azure AD B2C

Per abilitare un BIG-IP con l'autenticazione di Azure AD B2C, usare un tenant di Azure AD B2C con un flusso utente o criteri personalizzati.

Vedere Esercitazione: Creare flussi utente e criteri personalizzati in Azure AD B2C

Creare attributi personalizzati

Ottenere attributi personalizzati da oggetti utente di Azure AD B2C, IDP federati, connettori API o iscrizione utente. Includere gli attributi nel token che passa all'applicazione.

Le applicazioni legacy prevedono attributi specifici, quindi includerli nel flusso utente. È possibile sostituirli con gli attributi richiesti dall'applicazione. In alternativa, se si configura un'app di test usando le istruzioni, usare le intestazioni dell'utente.

- Accedere al portale di Azure come amministratore globale.

- Nel riquadro a sinistra selezionare Attributi utente.

- Selezionare Aggiungi per creare due attributi personalizzati.

- Per ID agente selezionare Tipo di dati Stringa.

- Per Agent Geo (Area geografica agente) selezionare String Data Type (Tipo di dati Stringa).

Aggiungere attributi al flusso utente

- Nel menu a sinistra passare a Criteri>Flussi utente.

- Selezionare il criterio, ad esempio B2C_1_SignupSignin.

- Selezionare Attributi utente.

- Aggiungere entrambi gli attributi personalizzati.

- Aggiungere l'attributo Nome visualizzato . Questi attributi vengono raccolti durante l'iscrizione dell'utente.

- Selezionare Attestazioni dell'applicazione.

- Aggiungere entrambi gli attributi personalizzati.

- Aggiungere il nome visualizzato. Questi attributi passano a BIG-IP.

- Selezionare Esegui il flusso utente.

- Nel menu del flusso utente, sulla barra di spostamento a sinistra, verificare le richieste per gli attributi definiti.

Altre informazioni: Esercitazione: Creare flussi utente e criteri personalizzati in Azure AD B2C

Federazione di Azure AD B2C

Eseguire la federazione di BIG-IP e Azure AD B2C per l'attendibilità reciproca. Registrare BIG-IP nel tenant di Azure AD B2C come applicazione OIDC.

- Nel portale selezionare Registrazioni app>Nuova registrazione.

- Immettere un nome dell'app, ad esempio HeaderApp1.

- In Tipi di account supportati selezionare Account in qualsiasi provider di identità o directory dell'organizzazione (per l'autenticazione di utenti con flussi utente) .

- In URI di reindirizzamento selezionare Web.

- Immettere il nome di dominio completo pubblico del servizio protetto.

- Immettere il percorso.

- Lasciare le selezioni rimanenti.

- Selezionare Registra.

- Passare a Certificati & segreti>+ Nuovo segreto client.

- Immettere un nome descrittivo

- Immettere una durata (TTL) per il segreto usato da BIG-IP.

- Si noti il segreto client per la configurazione BIG-IP.

L'URI di reindirizzamento è l'endpoint BIG-IP. Dopo l'autenticazione, il server di autorizzazione (Azure AD B2C) invia gli utenti all'endpoint.

Altre informazioni : Esercitazione: Registrare un'applicazione Web in Azure AD B2C per Azure AD B2C.

Configurazione BIG-IP

Per la configurazione big-IP usare la configurazione guidata v.7/8. Il framework del flusso di lavoro è personalizzato per accedere alle topologie ed esegue una rapida pubblicazione del servizio Web.

Versione della configurazione guidata

- Per confermare la versione, accedere alla configurazione Web BIG-IP con un account amministratore.

- Passare a Configurazioneguidatadi accesso>.

- La versione viene visualizzata nell'angolo superiore destro.

Per aggiornare la configurazione guidata, passare a my.f5.com per K85454683: Aggiornare la configurazione guidata big-IP F5 nel sistema BIG-IP.

Profili SSL

Usare BIG-IP configurato con un profilo SSL client per proteggere il traffico lato client tramite TLS. Importare un certificato corrispondente al nome di dominio usato dall'URL pubblico per l'app. È consigliabile usare un'autorità di certificazione pubblica, ma è possibile usare certificati autofirmato BIG-IP per il test.

Per aggiungere e gestire i certificati in BIG-IP VE, passare a techdocs.f5.com per il sistema BIG-IP: Amministrazione SSL.

Configurazione guidata

- Per avviare la distribuzione guidata, nella configurazione Web passare aConfigurazione guidatadi accesso>.

- Selezionare Federation>F5 come OAuth Client and Resource Server.

- Osservare il riepilogo del flusso per questo scenario.

- Selezionare Avanti.

- Viene avviata la procedura guidata.

Proprietà OAuth

Nelle sezioni seguenti definire le proprietà per abilitare la federazione tra BIG-IP APM e il server di autorizzazione OAuth, il tenant di Azure AD B2C. OAuth viene definito in tutta la configurazione BIG-IP. La soluzione usa OIDC, un livello di identità nel protocollo OAuth 2.0. I client OIDC verificano l'identità utente e ottengono altre informazioni sul profilo.

Nome configurazione

Un nome visualizzato della configurazione consente di distinguere tra le configurazioni di distribuzione nella configurazione guidata. Non è possibile modificare il nome e viene visualizzato solo nella visualizzazione Configurazione guidata.

Modalità

Big-IP APM è un client OIDC, quindi selezionare l'opzione Client.

Resolver DNS

La destinazione specificata deve risolvere gli indirizzi IP pubblici degli endpoint B2C di Azure AD. Selezionare un resolver DNS pubblico oppure crearne uno nuovo.

Impostazioni del provider

Configurare Azure AD B2C come IDP OAuth2. La configurazione guidata include modelli di Azure AD B2C, ma non determinati ambiti.

Aggiungere un nuovo provider e configurarlo:

Proprietà generali OAuth

| Proprietà | Descrizione |

|---|---|

| Tipo di provider OAuth | Personalizzato |

| Scegliere il provider OAuth | Creare nuovi o usare un provider OAuth |

| Nome | Nome visualizzato per l'IDP B2C. Questo nome viene visualizzato agli utenti come opzione provider all'accesso |

| Tipo di token | Token Web JSON |

Impostazioni dei criteri OAuth

| Proprietà | Descrizione |

|---|---|

| Scope | Lasciare vuoto. L'ambito OpenID per l'accesso utente viene aggiunto automaticamente |

| Tipo di concessione | Codice di autorizzazione |

| Abilitare OpenID Connect | Selezionare l'opzione per inserire il client OAuth APM in modalità OIDC |

| Tipo di flusso | Codice di autorizzazione |

Impostazioni del provider OAuth

L'URI OpenID seguente fa riferimento all'endpoint dei metadati usato dai client OIDC per individuare informazioni idP, ad esempio il rollover del certificato di firma.

- Individuare l'endpoint dei metadati per il tenant di Azure AD B2C. Passare a Registrazioni app>Endpoints.

- Copiare l'URI del documento dei metadati openID Connect di Azure AD B2C. Ad esempio,

https://wacketywackb2c .b2clogin.com/<tenantname>.onmicrosoft.com/<policyname>/v2.0/.well-known/openid-configuration. - Aggiornare l'URI con le proprietà,

https://<tenantname>.b2clogin.com/WacketywackB2C.onmicrosoft.com/B2C_1_SignUpIn/v2.0/.well-known/openid-configuration. - Incollare l'URI nel browser.

- Visualizzare i metadati OIDC per il tenant di Azure AD B2C.

| Proprietà | Descrizione |

|---|---|

| Destinatari | ID client dell'applicazione che rappresenta il BIG-IP nel tenant di Azure AD B2C |

| URI di autenticazione | Endpoint di autorizzazione nei metadati OIDC B2C |

| Token URI | Endpoint del token nei metadati di Azure AD B2C |

| URI richiesta Userinfo | Lasciare vuoto. Azure AD B2C non supporta questa funzionalità |

| OpenID URI | Endpoint dei metadati dell'URI OpenID creato |

| Ignorare la convalida del certificato scaduta | Lasciare la casella deselezionata |

| Consenti certificato di configurazione JWK autofirmato | Controllo |

| Bundle CA attendibile | Selezionare ca-bundle.crt per usare le autorità attendibili F5 predefinite |

| Intervallo di individuazione | Specificare un intervallo per il big-IP per eseguire query sul tenant di Azure AD B2C per gli aggiornamenti. L'intervallo minimo in AGC versione 16.1 0.19 è di 5 minuti. |

Impostazioni del server OAuth

Per il server di autorizzazione OIDC, essendo il tenant di Azure AD B2C.

| Proprietà | Descrizioni |

|---|---|

| ID client | ID client dell'applicazione che rappresenta l'IP BIG nel tenant di Azure AD B2C |

| Client Secret | Segreto client dell'applicazione |

| Profilo SSL del server client | Impostare un profilo SSL per assicurarsi che APM comunichi con l'IDP B2C di Azure AD tramite TLS. Selezionare i server predefiniti. |

Impostazioni della richiesta OAuth

Big-IP ha richiesto le richieste di Azure AD B2C nel set di richieste preconfigurate. Tuttavia, le richieste sono state formattate in modo non valido e i parametri importanti mancanti. Quindi, li abbiamo creati manualmente.

Richiesta di token: abilitata

| Proprietà | Descrizione |

|---|---|

| Scegliere la richiesta OAuth | Creare un nuovo gruppo di risorse |

| Metodo HTTP | POST |

| Abilitare le intestazioni | Non selezionato |

| Abilitare i parametri | Selezionata |

| Parametro | Nome parametro | Valore del parametro |

|---|---|---|

| client_id | client_id | N/D |

| nonce | nonce | N/D |

| redirect_uri | redirect_uri | N/D |

| ambito | ambito | N/D |

| response_type | response_type | N/D |

| client_secret | client_secret | N/D |

| custom | grant_type | authorization_code |

Richiesta di reindirizzamento dell'autenticazione: abilitata

| Proprietà | Descrizione |

|---|---|

| Scegliere la richiesta OAuth | Creare un nuovo gruppo di risorse |

| Metodo HTTP | GET |

| Tipo di richiesta | Nessuno |

| Abilitare le intestazioni | Non selezionato |

| Abilitare i parametri | Selezionata |

| Parametro | Nome parametro | Valore del parametro |

|---|---|---|

| client_id | client_id | N/D |

| redirect_uri | redirect_uri | N/D |

| response_type | response_type | N/D |

| ambito | ambito | N/D |

| nonce | nonce | N/D |

Richiesta di aggiornamento del token: disabilitata È possibile abilitare e configurare in base alle esigenze.

Richiesta OpenID UserInfo: disabilitata non supportata nei tenant globali di Azure AD B2C.

Proprietà del server virtuale

Creare un server virtuale BIG-IP per intercettare le richieste client esterne per il servizio back-end protetto dall'accesso ibrido sicuro. Assegnare al server virtuale un indirizzo IP mappato al record DNS pubblico per l'endpoint del servizio BIG-IP che rappresenta l'applicazione. Se disponibile, usare un server virtuale. In caso contrario, specificare le proprietà seguenti.

| Proprietà | Descrizione |

|---|---|

| Indirizzo di destinazione | IP privato o pubblico che diventa l'endpoint del servizio BIG-IP per l'applicazione back-end |

| Porta del servizio | HTTPS |

| Abilitare la porta di reindirizzamento | Selezionare in modo che gli utenti vengano reindirizzati automaticamente da http a https |

| Porta di reindirizzamento | HTTP |

| Profilo SSL client | Scambiare il profilo predefinito clientssl con quello con il certificato SSL. È possibile eseguire il test con il profilo predefinito. ma è probabile che causi un avviso del browser. |

Proprietà del pool

I servizi back-end vengono visualizzati in BIG-IP come pool, con uno o più server applicazioni a cui i server virtuali indirizzano il traffico in ingresso. Selezionare un pool. In caso contrario, crearne uno nuovo.

| Proprietà | Descrizione |

|---|---|

| Metodo di bilanciamento del carico | Selezionare Round Robin |

| Server del pool | IP interno dell'applicazione back-end |

| Porta | Porta del servizio dell'applicazione back-end |

Nota

Verificare che BIG-IP abbia una linea di visualizzazione per l'indirizzo del server del pool.

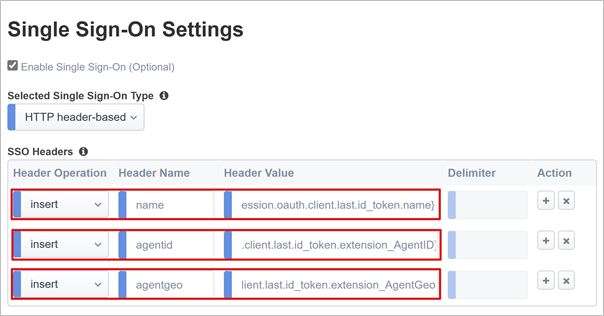

Impostazioni SSO

Big-IP supporta le opzioni SSO, ma in modalità client OAuth la configurazione guidata è limitata alle intestazioni Kerberos o HTTP. Abilitare l'accesso Single Sign-On e usare le informazioni seguenti per APM per eseguire il mapping degli attributi in ingresso definiti alle intestazioni in uscita.

| Proprietà | Descrizione |

|---|---|

| Operazione intestazione | Insert |

| Nome dell'intestazione | name |

| Valore intestazione | %{session.oauth.client.last.id_token.name} |

| Operazione intestazione | Insert |

| Nome dell'intestazione | agentid |

| Valore intestazione | %{session.oauth.client.last.id_token.extension_AgentGeo} |

Nota

Le variabili di sessione APM tra parentesi graffe fanno distinzione tra maiuscole e minuscole. Se si immette agenti, quando il nome dell'attributo di Azure AD B2C viene inviato come AgentID, si verifica un errore di mapping degli attributi. Definire gli attributi in lettere minuscole. In Azure AD B2C, il flusso utente richiede all'utente altri attributi usando il nome dell'attributo nel portale. Usare quindi la distinzione tra maiuscole e minuscole anziché minuscole.

Proprietà di personalizzazione

Personalizzare la lingua e l'aspetto delle schermate visualizzate dagli utenti nel flusso dei criteri di accesso APM. Modificare messaggi e richieste dello schermo, modificare layout dello schermo, colori, immagini e localizzare didascalie, descrizioni e messaggi.

Nel campo di testo Intestazione modulo sostituire la F5 Networks stringa con un nome desiderato.

Proprietà di gestione delle sessioni

Usare le impostazioni di gestione delle sessioni BIG-IP per definire le condizioni che terminano le sessioni o consentono di continuare. Impostare i limiti per utenti e indirizzi IP e pagine di errore. È consigliabile implementare un singolo disconnessione (SLO), che termina le sessioni in modo sicuro, riducendo i rischi di accesso non autorizzato.

Impostazioni di distribuzione

Selezionare Distribuisci per eseguire il commit delle impostazioni e creare oggetti BIG-IP e APM per proteggere l'accesso ibrido all'applicazione. L'applicazione viene visualizzata come risorsa di destinazione nell'accesso condizionale. Per una maggiore sicurezza, bloccare l'accesso diretto all'applicazione, applicando così un percorso tramite BIG-IP.

Altre informazioni: Identity Protection e accesso condizionale per Azure AD B2C

Testare il flusso di iscrizione

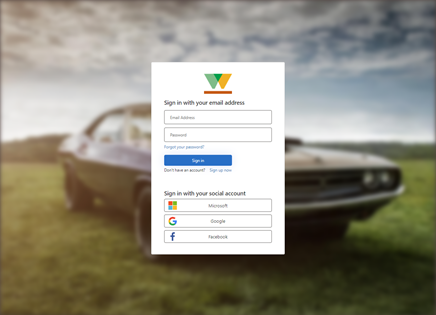

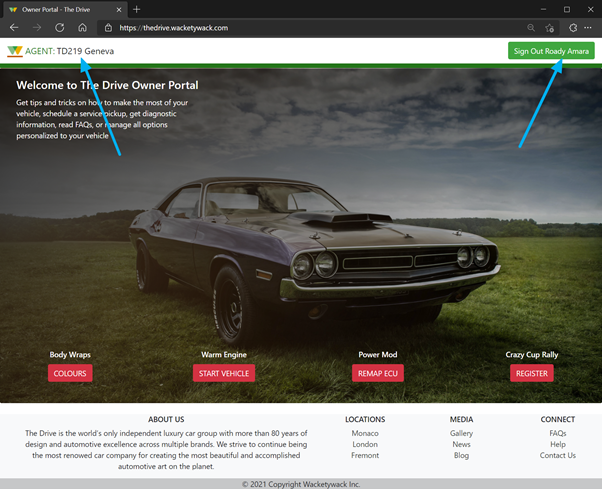

- Come utente, passare all'URL esterno dell'applicazione.

- Viene visualizzata la pagina di accesso del client OAuth di BIG-IP.

- Accedere usando la concessione del codice di autorizzazione. Per rimuovere questo passaggio, vedere la sezione Configurazioni supplementari .

- Iscriversi ed eseguire l'autenticazione nel tenant di Azure AD B2C.

Le immagini seguenti sono la finestra di dialogo di accesso dell'utente e la pagina iniziale di accesso.

Per una maggiore sicurezza, bloccare l'accesso diretto all'applicazione, applicando così un percorso tramite BIG-IP.

Configurazioni supplementari

Disconnessione singola (SLO)

Azure AD B2C supporta il provider di identità (IdP) e la disconnessità dell'applicazione. Vedere Single Sign-Out.

Per ottenere SLO, abilitare la funzione di disconnessione dell'applicazione per chiamare l'endpoint di disconnessione di Azure AD B2C. Azure AD B2C invia quindi un reindirizzamento finale a BIG-IP. Questa azione garantisce che la sessione APM dell'applicazione utente termini.

Un processo SLO alternativo consiste nell'abilitare big-IP per l'ascolto della richiesta, quando si seleziona il pulsante Disconnetti delle applicazioni. Dopo aver rilevato la richiesta, chiama l'endpoint di disconnessione di Azure AD B2C. Questo approccio impedisce di apportare modifiche all'applicazione.

Per altre informazioni su iRules BIG-IP, vedere support.f5.com per K42052145: Configurazione della terminazione automatica della sessione (disconnessione) in base a un nome file a cui si fa riferimento con URI.

Nota

Indipendentemente dall'approccio, assicurarsi che il tenant di Azure AD B2C conosca l'endpoint di disconnesso APM.

- Nel portale passare a Gestisci>manifesto.

- Individuare la proprietà

logoutUrl. Legge null. - Aggiungere l'URI post-disconnessione di APM:

https://<mysite.com>/my.logout.php3

Nota

<mysite.com> è l'FQDN BIG-IP per l'applicazione basata su intestazione.

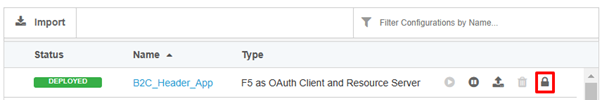

Flusso di accesso ottimizzato

Per migliorare l'esperienza di accesso utente, eliminare la richiesta di accesso utente OAuth visualizzata prima di Microsoft Entra la preautenticazione.

Passare a Configurazioneguidatadi accesso>.

All'estrema destra della riga selezionare l'icona del lucchetto .

L'applicazione basata su intestazione sblocca la configurazione rigorosa.

Lo sblocco della configurazione strict impedisce modifiche con l'interfaccia utente della procedura guidata. Gli oggetti BIG-IP sono associati all'istanza pubblicata dell'applicazione e sono aperti per la gestione diretta.

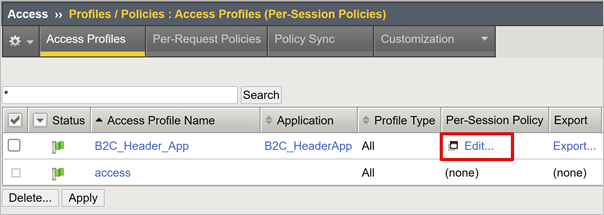

Passare a Profili di accesso>/Profili>di accesso ai criteri (criteri per sessione).

Per l'oggetto criteri dell'applicazione, nella colonna Criteri per sessione selezionare Modifica.

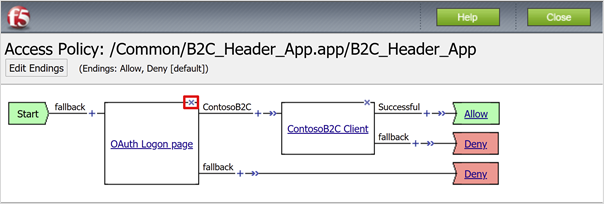

Per eliminare l'oggetto criteri pagina di accesso OAuth , selezionare X.

Al prompt, connettersi al nodo precedente.

Nell'angolo in alto a sinistra selezionare Applica criteri di accesso.

Chiudere la scheda dell'editor visivo.

Quando si tenta di connettersi all'applicazione, viene visualizzata la pagina di accesso di Azure AD B2C.

Nota

Se si riabilita la modalità strict e si distribuisce una configurazione, le impostazioni eseguite all'esterno dell'interfaccia utente della configurazione guidata vengono sovrascritte. Implementare questo scenario creando manualmente oggetti di configurazione per i servizi di produzione.

Risoluzione dei problemi

Usare le indicazioni seguenti per la risoluzione dei problemi se viene impedito l'accesso all'applicazione protetta.

Dettagli dei log

I log BIG-IP contengono informazioni per isolare i problemi di autenticazione e SSO. Aumentare il livello di dettaglio del log.

- Passare a Access Policy Overview Event Logs Settings .Go to Access Policy OverviewEvent Logs Settings.Goto Access Policy>Overview> Event LogsSettings>.

- Selezionare la riga per l'applicazione pubblicata e quindi Modificare>i log di sistema di accesso.

- Nell'elenco SSO selezionare Debug.

- Selezionare OK.

- Prima di esaminare i log, riprodurre il problema.

Al termine, ripristinare le impostazioni precedenti.

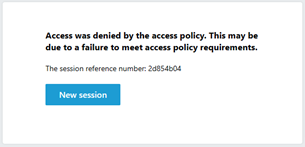

Messaggio di errore BIG-IP

Se viene visualizzato un messaggio di errore BIG-IP dopo l'autenticazione di Azure AD B2C, il problema potrebbe essere correlato all'accesso Single Sign-On da Microsoft Entra ID a BIG-IP.

- Passare aAccess Overview Access Reports (Accedi ai report di accesso>).>

- Eseguire il report per l'ultima ora

- Esaminare i log per gli indizi.

- Selezionare il collegamento Visualizza variabili di sessione .

- Determinare se APM riceve le attestazioni di Microsoft Entra previste.

Nessun messaggio di errore BIG-IP

Se non viene visualizzato alcun messaggio di errore BIG-IP, il problema potrebbe essere correlato alla richiesta back-end o all'accesso SSO dall'indirizzo BIG-IP all'applicazione.

- Passare aPanoramica deicriteri> di > accessoSessioni attive.

- Selezionare il collegamento per la sessione attiva.

- Selezionare il collegamento Visualizza variabili .

- Esaminare per determinare la causa radice, in particolare se big-IP APM ottiene attributi di sessione non accurati.

- Usare i log dell'applicazione per comprendere se ha ricevuto gli attributi come intestazioni.

Problema noto della configurazione guidata v8

Se si usa la configurazione guidata v8, un problema noto genera l'errore seguente dopo l'esito positivo dell'autenticazione di Azure AD B2C. Il problema potrebbe essere AGC che non abilita l'impostazione JWT automatica durante la distribuzione. APM non può ottenere le chiavi di firma del token corrente. La progettazione F5 sta analizzando la causa radice.

Lo stesso log di accesso fornisce dettagli.

Abilitare manualmente l'impostazione

- Passare a Configurazioneguidatadi accesso>.

- A destra della riga per l'applicazione basata su intestazione selezionare il lucchetto.

- Passare a Access>FederationOAuth Client/Resource Server>Provider>.

- Selezionare il provider per la configurazione di Azure AD B2C.

- Selezionare la casella Usa JWT automatico .

- Selezionare Individua.

- Selezionare Salva.

- Il campo Key (JWT) ha l'ID chiave del certificato di firma del token (KID) dai metadati dell'URI OpenID.

- Nell'angolo in alto a sinistra selezionare Applica criteri di accesso.

- Selezionare Applica.

Per altre informazioni, passare a techdocs.f5.com per la risoluzione dei problemi del client OAuth e del server di risorse