Identità gestite per le risorse del linguaggio

Le identità gestite per le risorse di Azure sono entità servizio che creano un'identità Microsoft Entra e autorizzazioni specifiche per le risorse gestite di Azure. Le identità gestite sono un modo più sicuro per concedere l'accesso ai dati di archiviazione e sostituire il requisito per includere i token di firma di accesso condiviso con gli URL di origine e di destinazione del contenitore.

È possibile usare le identità gestite per concedere l'accesso a qualsiasi risorsa che supporti l'autenticazione di Microsoft Entra, incluse le proprie applicazioni.

Per concedere l'accesso a una risorsa di Azure, assegnare un ruolo di Azure a un'identità gestita usando il Controllo degli accessi in base al ruolo di Azure (

Azure RBAC) .Non sono previsti costi aggiuntivi per l'uso di identità gestite in Azure.

Importante

Quando si usano identità gestite, non includere un URL del token di firma di accesso condiviso con le richieste HTTP, altrimenti le richieste avranno esito negativo. L'uso di identità gestite sostituisce il requisito per includere token di firma di accesso condiviso con gli URL di origine e di destinazione.

Per usare le identità gestite per le operazioni di linguaggio, è necessario creare la risorsa lingua in un'area geografica specifica di Azure, ad esempio Stati Uniti orientali. Se l'area delle risorse della lingua è impostata su Globale, non è possibile usare l'autenticazione dell'identità gestita. Tuttavia, è comunque possibile usare token di firma di accesso condiviso.

Prerequisiti

Per iniziare, sono necessarie le risorse seguenti:

Un account Azure attivo. Se non si ha un account, è possibile crearne uno gratuito.

Una risorsa del linguaggio di intelligenza artificiale di Azure a servizio singolo creata in una località a livello di area.

Una breve conoscenza del controllo degli accessi in base al ruolo di Azure (

Azure RBAC) tramite il portale di Azure.Un account di Archiviazione BLOB di Azure nella stessa area della risorsa Traduttore. È anche necessario creare contenitori per archiviare e organizzare i dati BLOB all'interno dell'account di archiviazione.

Se l'account di archiviazione si trova dietro un firewall, è necessario abilitare la configurazione seguente:

Passare al portale di Azure e accedere all'account Azure.

Selezionare l'account di archiviazione.

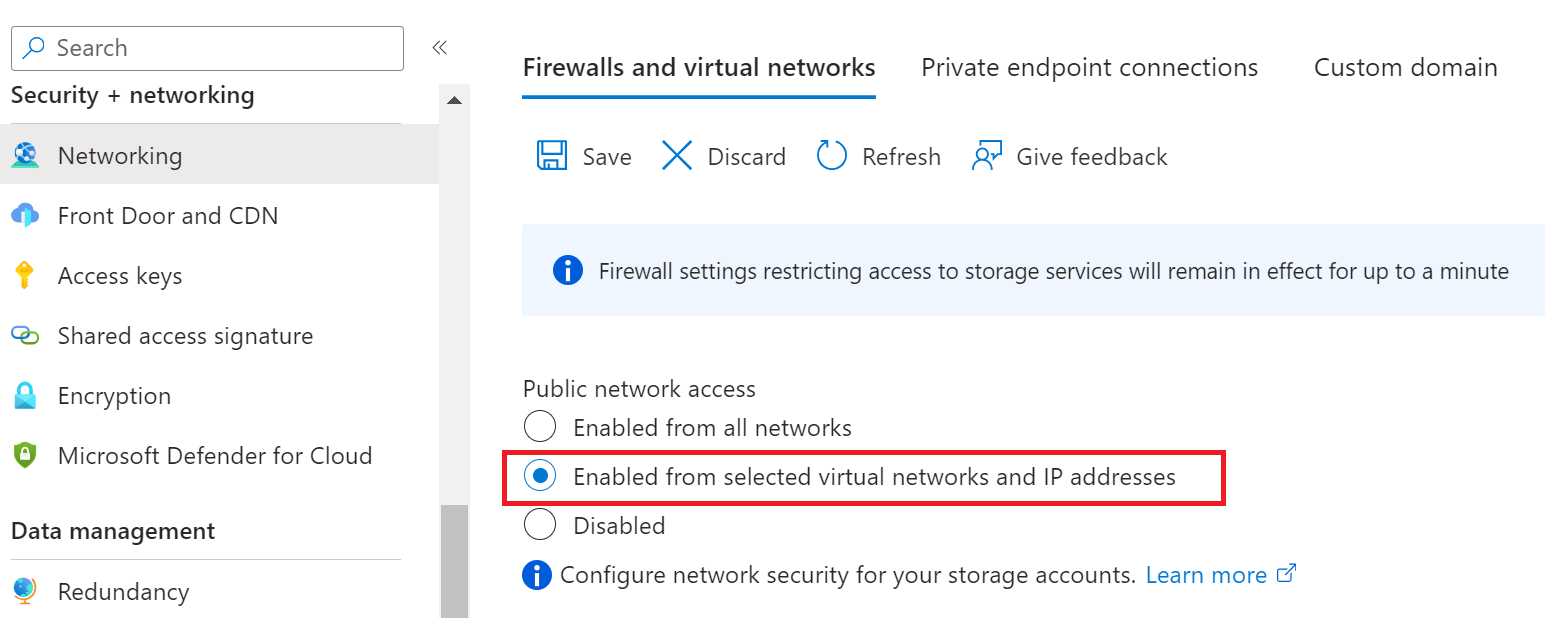

Nel gruppo Sicurezza e rete nel riquadro sinistro selezionare Rete.

Nella scheda Firewall e reti virtuali seleziona Abilitato da reti virtuali e indirizzi IP selezionati.

Deseleziona tutte le caselle di controllo.

Assicurati che Routing di rete Microsoft sia selezionato.

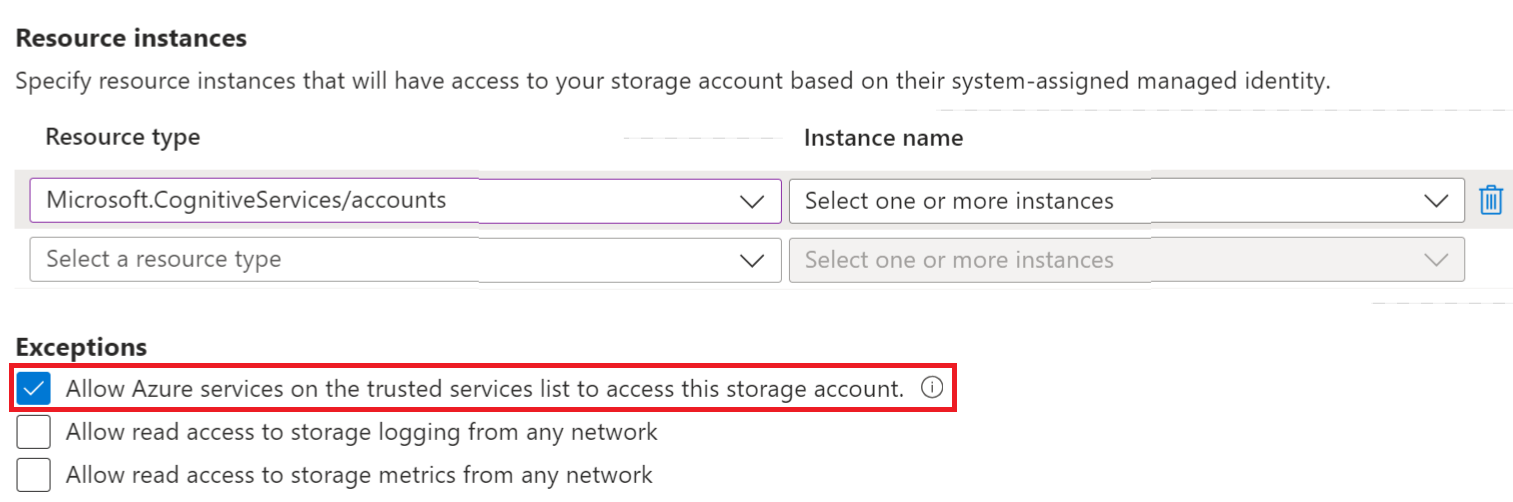

Nella sezione Istanze di risorse, selezionare Microsoft.CognitiveServices/accounts come tipo di risorsa e selezionare la risorsa Lingua come nome dell'istanza.

Assicurarsi che sia selezionata la casella di controllo Consenti ai servizi di Azure nell'elenco servizi attendibili di accedere a questo account di archiviazione. Per altre informazioni sulla gestione delle eccezioni, vedere Configurare i firewall e le reti virtuali di Archiviazione di Azure.

Seleziona Salva.

Nota

La propagazione delle modifiche di rete potrebbe richiedere fino a 5 minuti.

Anche se l'accesso alla rete è ora consentito, la risorsa lingua non è ancora in grado di accedere ai dati nell'account di archiviazione. È necessario creare un'identità gestita e assegnare un ruolo di accesso specifico alla risorsa Traduttore.

Assegnazioni di identità gestite

Esistono due tipi di identità gestita: assegnata dal sistema e assegnata dall'utente. Attualmente, Traduzione di documenti supporta l'identità gestita assegnata dal sistema:

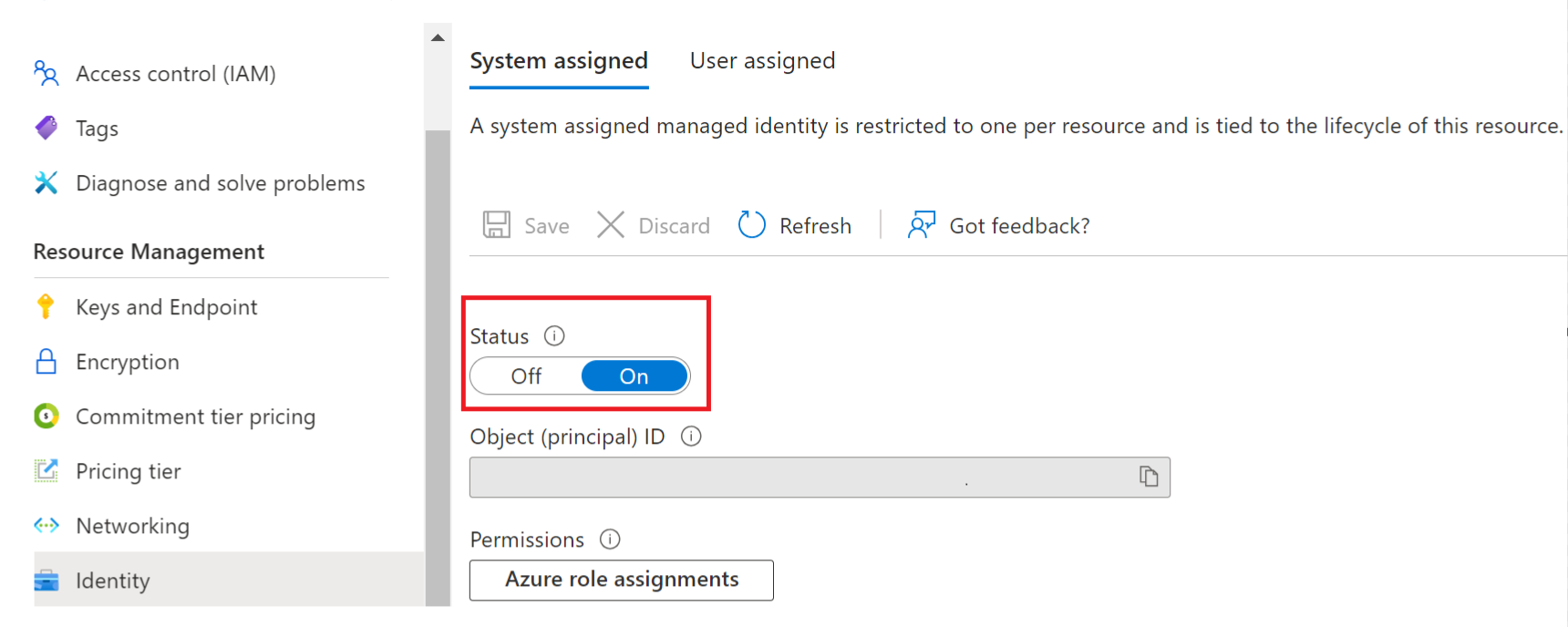

Un'identità gestita assegnata dal sistema viene abilitata direttamente in un'istanza del servizio. Non è abilitata per impostazione predefinita; è necessario passare alla risorsa e aggiornare l'impostazione di identità.

L'identità gestita assegnata dal sistema è associata alla risorsa per tutto il ciclo di vita. Se si elimina la risorsa, viene eliminata anche l'identità gestita.

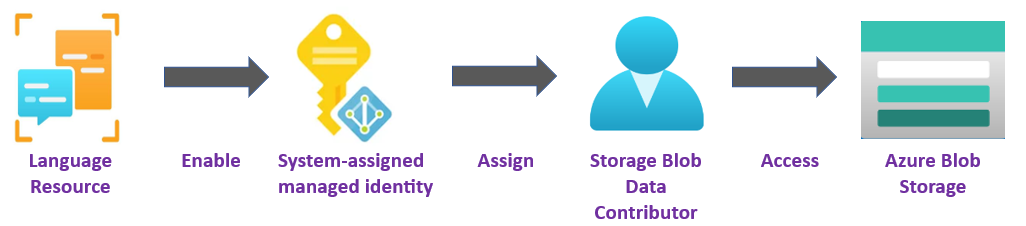

Nei passaggi seguenti si abilita un'identità gestita assegnata dal sistema e si concede alla risorsa lingua l'accesso limitato all'account di archiviazione BLOB di Azure.

Abilitare un'identità gestita assegnata dal sistema

Prima di poter creare, leggere o eliminare BLOB, è necessario concedere alla risorsa lingua l'accesso all'account di archiviazione. Dopo aver abilitato la risorsa Lingua con un'identità gestita assegnata dal sistema, è possibile usare il controllo degli accessi in base al ruolo di Azure (Azure RBAC), per concedere alle funzionalità del linguaggio l'accesso ai contenitori di archiviazione di Azure.

Passare al portale di Azure e accedere all'account Azure.

Selezionare la risorsa linguistica.

Nel gruppo Gestione risorse nel riquadro sinistro seleziona Identità. Se la risorsa è stata creata nell'area globale, la scheda Identità non è visibile. È comunque possibile usare token di firma di accesso condiviso (SAS) per l'autenticazione.

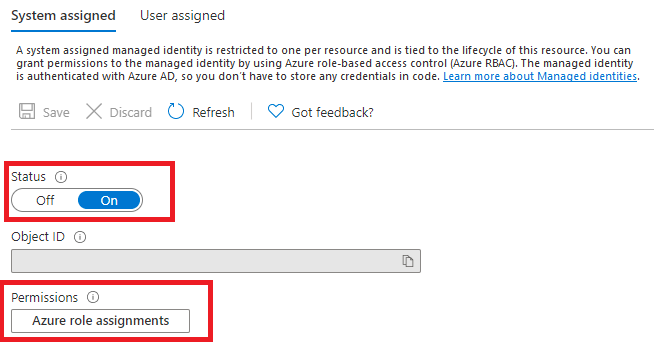

All'interno della scheda Assegnata dal sistema attivare l'interruttore Stato.

Importante

Le identità gestite assegnate dall'utente non soddisfano i requisiti per lo scenario dell'account di archiviazione per l'elaborazione batch. Assicurarsi di abilitare l'identità gestita assegnata dal sistema.

Seleziona Salva.

Concedere l'accesso all'account di archiviazione per la risorsa lingua

Importante

Per assegnare un ruolo di identità gestita assegnata dal sistema, sono necessarie le autorizzazioni Microsoft.Authorization/roleAssignments/write, ad esempio Proprietario o Amministratore accesso utenti, nell'ambito di archiviazione per la risorsa di archiviazione.

Passare al portale di Azure e accedere all'account Azure.

Selezionare la risorsa linguistica.

Nel gruppo Gestione risorse nel riquadro sinistro selezionare Identità.

In Autorizzazioni selezionare Assegnazioni di ruolo di Azure:

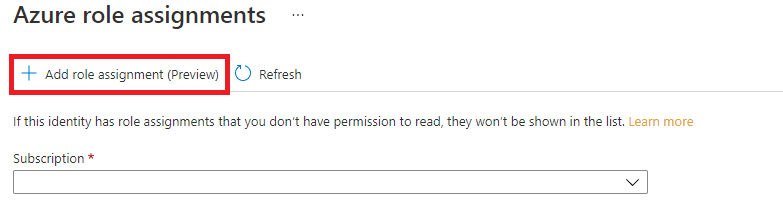

Nella pagina Assegnazioni di ruolo di Azure aperta scegliere la sottoscrizione dal menu a discesa e quindi selezionare + Aggiungi assegnazione di ruolo.

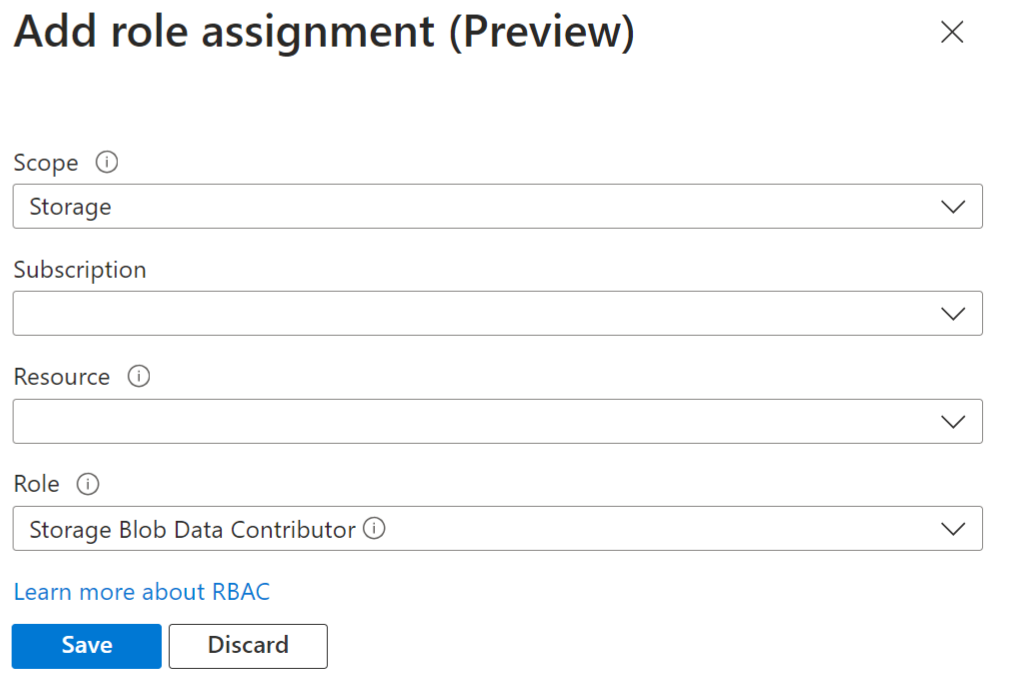

Assegnare quindi un ruolo Collaboratore ai dati del BLOB di archiviazione alla risorsa del servizio Lingua. Il ruolo Collaboratore ai dati dei BLOB di archiviazione assegna a Lingua (rappresentato dall'identità gestita assegnata dal sistema) l'accesso in lettura, scrittura ed eliminazione al contenitore BLOB e ai dati. Nella finestra popup Aggiungi assegnazione di ruolo completare i campi come indicato di seguito e selezionare Salva:

Campo Valore Scope Archiviazione. Abbonamento Sottoscrizione associata alla risorsa di archiviazione. Conto risorse Nome della risorsa di archiviazione. Ruolo Collaboratore ai dati del BLOB di archiviazione.

Dopo la visualizzazione del messaggio di conferma Assegnazione di ruolo aggiunta, aggiornare la pagina per visualizzarla.

Se non viene visualizzata subito la nuova assegnazione di ruolo, attendere e provare ad aggiornare nuovamente la pagina. Quando si assegnano o si rimuovono le assegnazioni di ruolo, l'applicazione delle modifiche può richiedere fino a 30 minuti.

Richieste HTTP

Una richiesta di operazione del servizio Lingua del documento nativo viene inviata all'endpoint del servizio Lingua tramite una richiesta POST.

Con l'identità gestita e

Azure RBAC, non è più necessario includere gli URL di firma di accesso condiviso.In caso di esito positivo, il metodo POST restituisce un

202 Acceptedcodice di risposta e il servizio crea una richiesta.I documenti elaborati vengono visualizzati nel contenitore di destinazione.