Procedura: Connettere origini dati diverse

Importante

A partire dal 20 settembre 2023 non sarà possibile creare nuove risorse di Advisor metriche. Il servizio Advisor metriche verrà ritirato il 1° ottobre 2026.

Importante

Microsoft consiglia di usare il flusso di autenticazione più sicuro disponibile. Alcuni dei flussi di autenticazione descritti in questo articolo richiedono un livello di attendibilità molto elevato nell'applicazione e comportano rischi che non sono presenti in altri flussi più sicuri. Si consiglia di usare questo flusso solo quando altri flussi più sicuri, come le identità gestite, non sono validi.

Usare questo articolo per trovare le impostazioni e i requisiti per la connessione di diversi tipi di origini dati ad Advisor metriche di Azure AI. Per informazioni sull'uso dei dati con Advisor metriche, vedere Eseguire l'onboarding dei dati.

Tipi di autenticazione supportati

| Tipi di autenticazione | Descrizione |

|---|---|

| Base | È necessario fornire parametri di base per l'accesso alle origini dati. Ad esempio, è possibile usare una stringa di connessione o una password. Gli amministratori del feed di dati possono visualizzare queste credenziali. |

| Identità gestita di Azure | Identità gestite per le risorse di Azure è una funzionalità di Microsoft Entra ID. Offrono ai servizi di Azure un'identità gestita automaticamente in Microsoft Entra ID. È possibile usare l’identità per eseguire l'autenticazione a qualsiasi servizio che supporti l'autenticazione di Microsoft Entra. |

| Stringa di connessione SQL di Azure | Archiviare la stringa di connessione SQL di Azure come entità credenziali in Advisor metriche e usarla direttamente ogni volta che si importano i dati delle metriche. Solo gli amministratori dell'entità credenziali possono visualizzare queste credenziali, ma i visualizzatori autorizzati possono creare feed di dati senza dover conoscere i dettagli delle credenziali. |

| Chiave condivisa di Azure Data Lake Storage Gen2 | Archiviare la chiave dell’account Data Lake come entità credenziali in Advisor metriche e usarla direttamente ogni volta che si importano i dati delle metriche. Solo gli amministratori dell'entità credenziali possono visualizzare queste credenziali, ma i visualizzatori autorizzati possono creare feed di dati senza dover conoscere i dettagli delle credenziali. |

| Entità servizio | Archiviare l’entità servizio come entità credenziali in Advisor metriche e usarla direttamente ogni volta che si importano i dati delle metriche. Solo gli amministratori dell'entità credenziali possono visualizzare le credenziali, ma i visualizzatori autorizzati possono creare feed di dati senza dover conoscere i dettagli delle credenziali. |

| Entità servizio da Key Vault | Archiviare l’entità servizio in un insieme di credenziali delle chiavi come entità credenziali in Advisor metriche e usarla direttamente ogni volta che si importano i dati delle metriche. Solo gli amministratori dell'entità credenziali possono visualizzare le credenziali, ma i visualizzatori possono creare feed di dati senza dover conoscere i dettagli delle credenziali. |

Origini dati e tipi di autenticazione corrispondenti

| Origini dati | Tipi di autenticazione |

|---|---|

| Application Insights | Di base |

| Archiviazione BLOB di Azure (JSON) | Di base Identità gestita |

| Azure Cosmos DB (SQL) | Di base |

| Esplora dati di Azure (Kusto) | Di base Identità gestita Entità servizio Entità servizio da Key Vault |

| Azure Data Lake Storage Gen2 | Di base Chiave condivisa Data Lake Storage Gen2 Entità servizio Entità servizio da Key Vault |

| Hub eventi di Azure | Di base |

| Log di Monitoraggio di Azure | Di base Entità servizio Entità servizio da Key Vault |

| Database SQL di Azure/SQL Server | Di base Identità gestita Entità servizio Entità servizio da Key Vault Stringa di connessione SQL di Azure |

| Archiviazione tabelle di Azure | Di base |

| InfluxDB (InfluxQL) | Di base |

| MongoDB | Di base |

| MySQL | Di base |

| PostgreSQL | Di base |

Le sezioni seguenti specificano i parametri necessari per tutti i tipi di autenticazione all'interno di diversi scenari di origine dati.

Application Insights

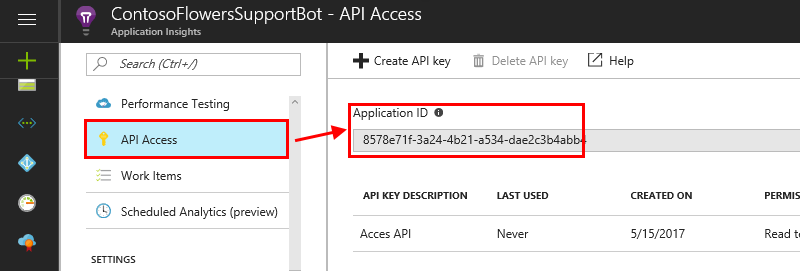

ID applicazione: consente di identificare questa applicazione quando si usa Application Insights API. Per ottenere l'ID applicazione, seguire questa procedura:

Dalla risorsa di Application Insights selezionare Accesso all'API.

Copiare l'ID applicazione generato nel campo ID applicazione in Advisor metriche.

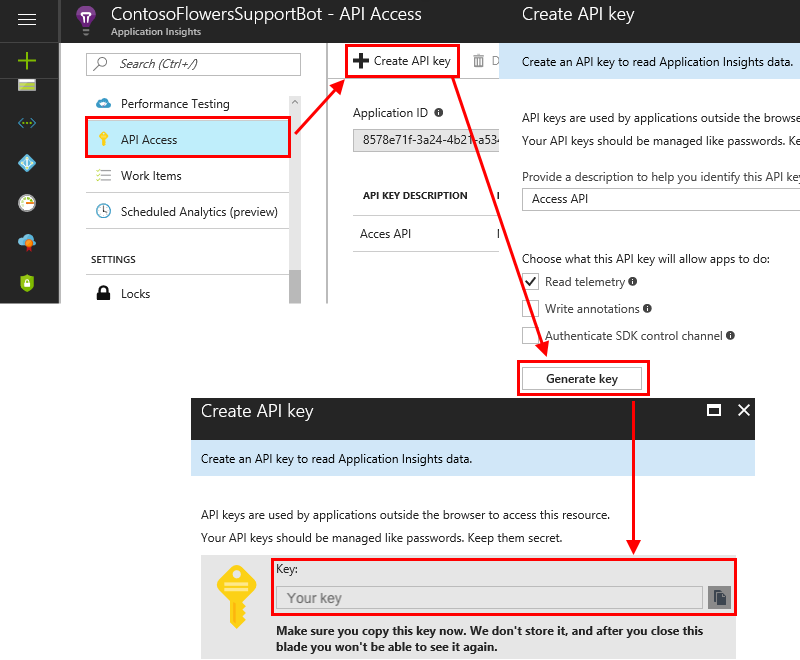

Chiave API: le chiavi API vengono usate da applicazioni esterne al browser per accedere a questa risorsa. Per ottenere la chiave API, seguire questa procedura:

Dalla risorsa di Application Insights selezionare Accesso all'API.

Selezionare Crea chiave API.

Immettere una breve descrizione, selezionare l'opzione Leggi dati di telemetria e selezionare Genera chiave.

Importante

Copiare e salvare questa chiave API. Non ti verrà mai più mostrata. Se si smarrisce la chiave, sarà necessario crearne una nuova.

Copiare la chiave API nel campo Chiave API in Advisor metriche.

Query: i log di Application Insights si basano su Esplora dati, mentre le query di log di Monitoraggio di Azure usano una versione dello stesso linguaggio di query Kusto. La documentazione del linguaggio di query Kusto deve essere la risorsa primaria per la scrittura di una query in Application Insights.

Query di esempio:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);È anche possibile fare riferimento all'Esercitazione: scrivere una query valida per esempi più specifici.

Archiviazione BLOB di Azure (JSON)

Stringa di connessione: esistono due tipi di autenticazione per Archiviazione BLOB di Azure (JSON):

Basic: vedere configurare le stringhe di connessione di Archiviazione di Azure per informazioni su come recuperare la stringa. È anche possibile visitare il portale di Azure per la risorsa di Archiviazione BLOB di Azure e trovare la stringa di connessione direttamente in Impostazioni>Chiavi di accesso.

Identità gestita: le identità gestite per le risorse di Azure possono autorizzare l'accesso ai dati BLOB e code. La funzionalità usa le credenziali di Microsoft Entra dalle applicazioni in esecuzione in macchine virtuali di Azure, app per le funzioni, set di scalabilità di macchine virtuali di Azure e altri servizi.

È possibile creare un'identità gestita nel portale di Azure per la risorsa di Archiviazione BLOB di Azure. In Controllo di accesso (IAM), selezionare Assegnazioni di ruolo, quindi Aggiungi. Un tipo di ruolo suggerito è: Lettore dei dati del BLOB di archiviazione. Per altre informazioni, vedere Usare l'identità gestita per accedere ad Archiviazione di Azure.

Contenitore: Advisor metriche prevede che i dati delle serie temporali vengano archiviati come file BLOB (un BLOB per timestamp), in un singolo contenitore. Questo è il campo nome contenitore.

Modello BLOB: Advisor metriche usa un percorso per trovare il file JSON nell'archiviazione BLOB. Questo è un esempio di modello di file BLOB, usato per trovare il file JSON nell'archiviazione BLOB:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%mè il percorso e, se nel percorso è%dpresente, è possibile aggiungerlo dopo%m. Se il file JSON è denominato per data, è anche possibile usare%Y-%m-%d-%h-%M.json.Sono supportati i seguenti parametri:

%Yè l'anno, formattato comeyyyy.%mè il mese, formattato comeMM.%dè il giorno, formattato comedd.%hè l'ora, formattata comeHH.%Mè il minuto, formattato comemm.

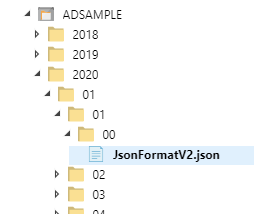

Nel set di dati seguente, ad esempio, il modello BLOB deve essere

%Y/%m/%d/00/JsonFormatV2.json.

Versione del formato JSON: definisce lo schema dei dati nei file JSON. Advisor metriche supporta le versioni seguenti. È possibile sceglierne uno per compilare il campo:

v1

Vengono accettate solo le metriche nome e valore. Ad esempio:

{"count":11, "revenue":1.23}v2

Vengono accettate anche le metriche Dimensioni e timestamp. Ad esempio:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

È consentito un solo timestamp per ogni file JSON.

Azure Cosmos DB (SQL)

Stringa di connessione: la stringa di connessione per accedere all'istanza di Azure Cosmos DB. Questa opzione è disponibile nella risorsa di Azure Cosmos DB nel portale di Azure, in Chiavi. Per altre informazioni, vedere Proteggere l'accesso ai dati in Azure Cosmos DB.

Database: database su cui eseguire query. Nel portale di Azure, in Contenitori, passare a Sfoglia per trovare il database.

ID raccolta: l’ID raccolta su cui eseguire query. Nel portale di Azure, in Contenitori, passare a Sfoglia per trovare l’ID raccolta.

Query SQL: una query SQL per ottenere e formulare dati in dati di serie temporali multidimensionali. È possibile usare le variabili

@IntervalStarte@IntervalEndnella query. Devono essere formattate come segue:yyyy-MM-ddTHH:mm:ssZ.Query di esempio:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndPer altre informazioni, vedere l'esercitazione sulla scrittura di una query valida.

Esplora dati di Azure (Kusto)

Stringa di connessione: esistono quattro tipi di autenticazione per Esplora dati di Azure (Kusto): base, entità servizio, entità servizio dall'insieme di credenziali delle chiavi e identità gestita. L'origine dati nella stringa di connessione deve essere nel formato URI (inizia con "https"). L’URI è reperibile nel portale di Azure.

Basic: Advisor metriche supporta l'accesso a Esplora dati di Azure (Kusto) usando l'autenticazione dell'applicazione Microsoft Entra. È necessario creare e registrare un'applicazione Microsoft Entra e quindi autorizzarla ad accedere a un database di Esplora dati di Azure. Per altre informazioni, vedere Creare una registrazione dell'app Microsoft Entra in Esplora dati di Azure. Di seguito è riportato un esempio di stringa di connessione:

Data Source=<URI Server>;Initial Catalog=<Database>;AAD Federated Security=True;Application Client ID=<Application Client ID>;Application Key=<Application Key>;Authority ID=<Tenant ID>Entità servizio: un'entità servizio è un'istanza concreta creata dall'oggetto applicazione. L'entità servizio eredita determinate proprietà dall'oggetto applicazione. L'oggetto entità servizio definisce il comportamento dell'app nello specifico tenant, ad esempio le risorse che accedono all'app e le risorse a cui l'app può accedere. Per usare un'entità servizio in Advisor metriche:

Creare la registrazione dell'applicazione Microsoft Entra. Per altre informazioni, vedere Creare una registrazione dell'app Microsoft Entra in Esplora dati di Azure.

Gestire le autorizzazioni per database di Esplora dati di Azure. Per altre informazioni, vedere Gestire le autorizzazioni per database di Esplora dati di Azure.

Creare un'entità credenziali in Advisor metriche. Vedere come creare un'entità credenziali in Advisor metriche, in modo da poter scegliere l'entità quando si aggiunge un feed di dati per il tipo di autenticazione dell'entità servizio.

Di seguito è riportato un esempio di stringa di connessione:

Data Source=<URI Server>;Initial Catalog=<Database>Entità servizio dall'insieme di credenziali delle chiavi: Azure Key Vault consente di proteggere le chiavi crittografiche e i valori segreti usati da app e servizi cloud. Usando Key Vault, è possibile crittografare chiavi e valori segreti. È necessario creare prima un'entità servizio e quindi archiviare l'entità servizio all'interno di Key Vault. Per altre informazioni, vedere Creare un'entità credenziali per l'entità servizio da Key Vault per seguire la procedura dettagliata per impostare l'entità servizio dall'insieme di credenziali delle chiavi. Di seguito è riportato un esempio di stringa di connessione:

Data Source=<URI Server>;Initial Catalog=<Database>Identità gestita: l'identità gestita per le risorse di Azure può autorizzare l'accesso ai dati BLOB e code. La funzionalità Identità gestita usa le credenziali di Microsoft Entra dalle applicazioni in esecuzione in macchine virtuali di Azure, app per le funzioni, set di scalabilità di macchine virtuali di Azure e altri servizi. Usando l’identità gestita per le risorse di Azure e l'autenticazione di Microsoft Entra, è possibile evitare di archiviare le credenziali con le applicazioni eseguite nel cloud. Informazioni su come eseguire un’autorizzazione con un'identità gestita.

È possibile creare un'identità gestita nel portale di Azure per Esplora dati di Azure (Kusto). Selezionare Autorizzazioni>Aggiungi. Il tipo di ruolo suggerito è: admin/viewer.

Di seguito è riportato un esempio di stringa di connessione:

Data Source=<URI Server>;Initial Catalog=<Database>

Query: per ottenere e formulare dati in dati di serie temporali multidimensionali, vedere Linguaggio di query Kusto. È possibile usare le variabili

@IntervalStarte@IntervalEndnella query. Devono essere formattate come segue:yyyy-MM-ddTHH:mm:ssZ.Query di esempio:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Per altre informazioni, vedere l'esercitazione sulla scrittura di una query valida.

Azure Data Lake Storage Gen2

Nome account: i tipi di autenticazione per Azure Data Lake Storage Gen2 sono basic, chiave condivisa di Azure Data Lake Storage Gen2, entità servizio ed entità servizio da Key Vault.

Basic: il nome dell'account di Azure Data Lake Storage Gen2. È disponibile nell’account di archiviazione di Azure (Azure Data Lake Storage Gen2) nell'impostazione Chiavi di accesso.

Chiave condivisa di Azure Data Lake Storage Gen2: in primo luogo, si specifica la chiave dell'account per accedere ad Azure Data Lake Storage Gen2 (corrisponde alla chiave dell'account nel tipo di autenticazione di base. È disponibile nell’account di archiviazione di Azure (Azure Data Lake Storage Gen2) nell'impostazione Chiavi di accesso. Si crea quindi un'entità credenziali per il tipo di chiave condivisa di Azure Data Lake Storage Gen2 e si compila la chiave dell'account.

Il nome dell'account corrisponde al tipo di autenticazione di base.

Entità servizio: un'entità servizio è un'istanza concreta creata dall'oggetto applicazione che eredita determinate proprietà dall'oggetto applicazione. Un'entità servizio viene creata in ogni tenant in cui viene usata l'applicazione e fa riferimento all'oggetto app univoco a livello globale. L'oggetto entità servizio definisce il comportamento dell'app nello specifico tenant, ad esempio le risorse che accedono all'app e le risorse a cui l'app può accedere.

Il nome dell'account corrisponde al tipo di autenticazione di base.

Passaggio 1: creare e registrare un'applicazione Microsoft Entra e quindi autorizzarla ad accedere al database. Per altre informazioni, vedere Creare una registrazione dell'app Microsoft Entra.

Passaggio 2: assegnare i ruoli.

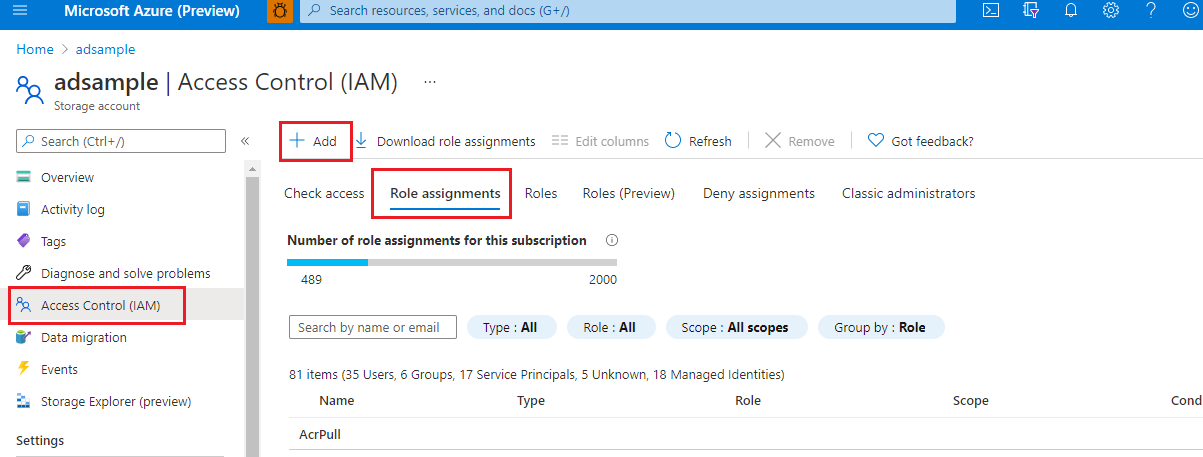

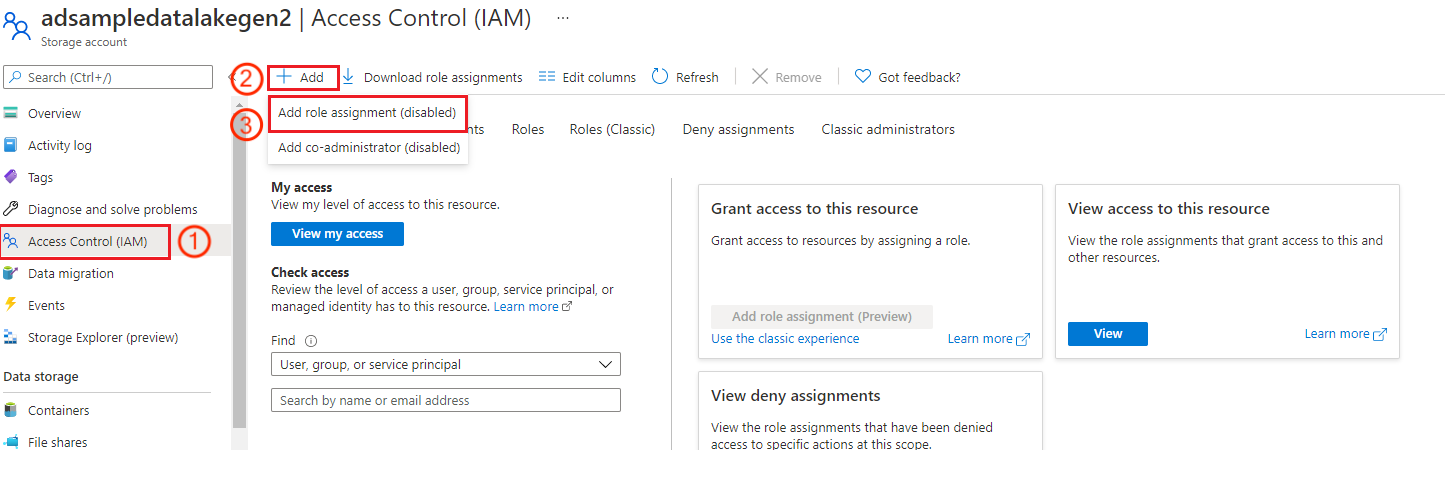

Nel portale di Azure passare al servizio Account di archiviazione.

Selezionare l'account Azure Data Lake Storage Gen2 da usare con questa registrazione dell'applicazione.

Seleziona Controllo di accesso (IAM).

Selezionare + Aggiungi , quindi selezionare Aggiungi assegnazione di ruolo dal menu.

Impostare il campo Seleziona sul nome dell'applicazione Microsoft Entra e impostare il ruolo su Collaboratore ai dati del BLOB di archiviazione. Quindi selezionare Salva.

Passaggio 3: creare un'entità credenziali in Advisor metriche, in modo da poter scegliere l'entità quando si aggiunge un feed di dati per il tipo di autenticazione dell'entità servizio.

Entità servizio dall'insieme di credenziali delle chiavi: Key Vault consente di proteggere le chiavi crittografiche e i valori segreti usati da app e servizi cloud. Usando Key Vault, è possibile crittografare chiavi e valori segreti. Creare prima un'entità servizio e quindi archiviare l'entità servizio all'interno di un insieme di credenziali delle chiavi. Per altre informazioni, vedere Creare un'entità credenziale per l'entità servizio da Key Vault. Il nome dell'account corrisponde al tipo di autenticazione di base.

Chiave dell'account (necessaria solo per il tipo di autenticazione di base): specificare la chiave dell'account per accedere ad Azure Data Lake Storage Gen2. È disponibile nell’account di archiviazione di Azure (Azure Data Lake Storage Gen2) nell'impostazione Chiavi di accesso.

Nome file system (contenitore): per Advisor metriche, i dati delle serie temporali vengono archiviati come file BLOB (un BLOB per timestamp), in un singolo contenitore. Questo è il campo nome contenitore. È disponibile nell’istanza dell’account di archiviazione di Azure (Azure Data Lake Storage Gen2). In Data Lake Storage, selezionare Contenitori, quindi visualizzare il nome del contenitore.

Modello di directory: è il modello di directory del file BLOB. Sono supportati i seguenti parametri:

%Yè l'anno, formattato comeyyyy.%mè il mese, formattato comeMM.%dè il giorno, formattato comedd.%hè l'ora, formattata comeHH.%Mè il minuto, formattato comemm.

Esempio di query per una metrica giornaliera:

%Y/%m/%d.Esempio di query per una metrica oraria:

%Y/%m/%d/%h.Modello di file: Advisor metriche usa un percorso per trovare il file JSON nell'archiviazione BLOB. Di seguito è riportato un esempio di modello di file BLOB, usato per trovare il file JSON nell'archiviazione BLOB:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%mè il percorso e, se nel percorso è%dpresente, è possibile aggiungerlo dopo%m.Sono supportati i seguenti parametri:

%Yè l'anno, formattato comeyyyy.%mè il mese, formattato comeMM.%dè il giorno, formattato comedd.%hè l'ora, formattata comeHH.%Mè il minuto, formattato comemm.

Advisor metriche supporta lo schema dei dati nei file JSON, come nell'esempio seguente:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

Hub eventi di Azure

Limitazioni: tenere presenti le limitazioni seguenti con l'integrazione.

L'integrazione di Advisor metriche con Hub eventi attualmente non supporta più di tre feed di dati attivi in un'istanza di Advisor metriche in anteprima pubblica.

Advisor metriche inizierà sempre a usare i messaggi dall'offset più recente, anche quando si riattiva un feed di dati sospeso.

- I messaggi durante il periodo di sospensione del feed di dati andranno persi.

- L'ora di inizio dell'inserimento dei feed di dati viene impostata automaticamente sul timestamp UTC (Coordinated Universal Time) corrente quando viene creato il feed di dati. Questa volta è solo a scopo di riferimento.

È possibile usare un solo feed di dati per gruppo di consumer. Per riutilizzare un gruppo di consumer da un altro feed di dati eliminato, è necessario attendere almeno dieci minuti dopo l'eliminazione.

La stringa di connessione e il gruppo di consumer non possono essere modificati dopo la creazione del feed di dati.

Per i messaggi dell’Hub eventi, è supportato solo JSON e i valori JSON non possono essere un oggetto JSON annidato. L'elemento di primo livello può essere un oggetto JSON o una matrice JSON.

I messaggi validi sono i seguenti:

Singolo oggetto JSON:

{ "metric_1": 234, "metric_2": 344, "dimension_1": "name_1", "dimension_2": "name_2" }Matrice JSON:

[ { "timestamp": "2020-12-12T12:00:00", "temperature": 12.4, "location": "outdoor" }, { "timestamp": "2020-12-12T12:00:00", "temperature": 24.8, "location": "indoor" } ]

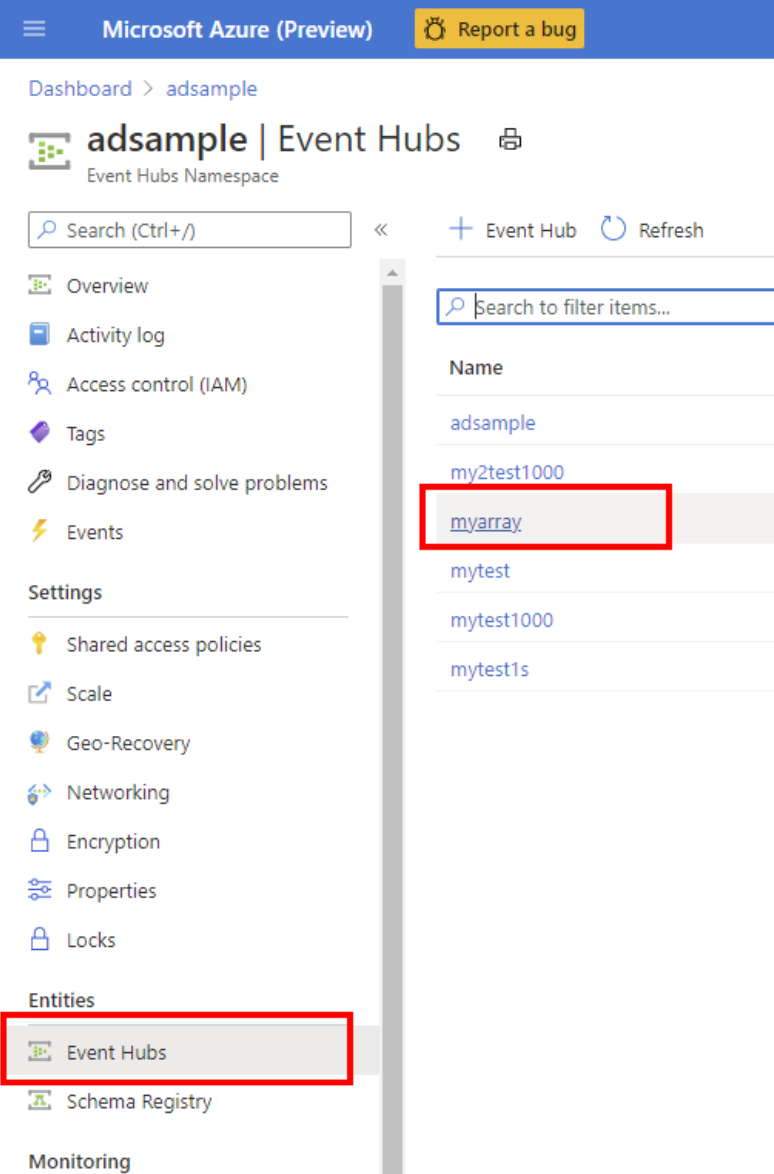

Stringa di connessione: passare all'istanza di Hub eventi. Aggiungere quindi un nuovo criterio o scegliere un criterio di accesso condiviso esistente. Copiare la stringa di connessione nel pannello popup.

Di seguito è riportato un esempio di stringa di connessione.

Endpoint=<Server>;SharedAccessKeyName=<SharedAccessKeyName>;SharedAccessKey=<SharedAccess Key>;EntityPath=<EntityPath>Gruppo di consumer: un gruppo di consumer è una vista (stato, posizione o offset) di un intero Hub eventi. È disponibile nel menu Gruppi di consumer di un'istanza di Hub eventi di Azure. Un gruppo di consumer può gestire un solo feed di dati. Creare un nuovo gruppo di consumer per ogni feed di dati.

Timestamp (facoltativo): Advisor metriche usa il timestamp di Hub eventi come timestamp dell'evento, se l'origine dati utente non contiene un campo timestamp. Il campo timestamp è facoltativo. Se non viene scelta alcuna colonna timestamp, il servizio usa l'ora di accodamento come timestamp.

Il campo timestamp deve corrispondere a uno dei due formati seguenti:

YYYY-MM-DDTHH:MM:SSZ- mumero di secondi o millisecondi dall'epoca di

1970-01-01T00:00:00Z.

Il timestamp verrà allineato a sinistra alla granularità. Ad esempio, se il timestamp è

2019-01-01T00:03:00Z, la granularità è di 5 minuti e Metrics Advisor allinea il timestamp a2019-01-01T00:00:00Z. Se il timestamp dell'evento è2019-01-01T00:10:00Z, Advisor metriche usa direttamente il timestamp, senza alcun allineamento.

Log di Monitoraggio di Azure

I log di Monitoraggio di Azure hanno i tipi di autenticazione seguenti: basic, entità servizio ed entità servizio da Key Vault.

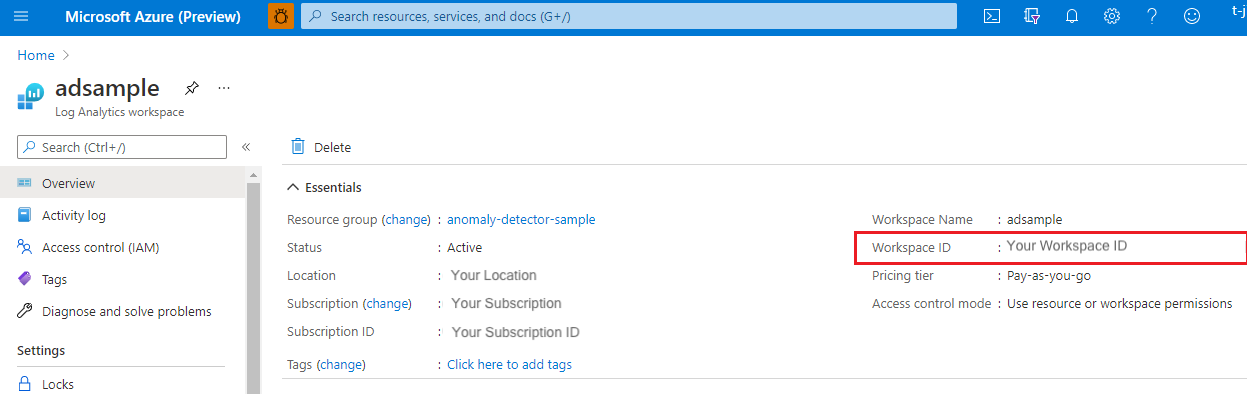

Basic: è necessario immettere ID tenant, ID client, segreto client e ID area di lavoro. Per ottenere ID tenant, ID client e segreto client, vedere Registrare l'app o l'API Web. È possibile trovare l'ID area di lavoro nel portale di Azure.

Entità servizio: un'entità servizio è un'istanza concreta creata dall'oggetto applicazione che eredita determinate proprietà dall'oggetto applicazione. Un'entità servizio viene creata in ogni tenant in cui viene usata l'applicazione e fa riferimento all'oggetto app univoco a livello globale. L'oggetto entità servizio definisce il comportamento dell'app nello specifico tenant, ad esempio le risorse che accedono all'app e le risorse a cui l'app può accedere.

Passaggio 1: creare e registrare un'applicazione Microsoft Entra e quindi autorizzarla ad accedere a un database. Per altre informazioni, vedere Creare una registrazione dell'app Microsoft Entra.

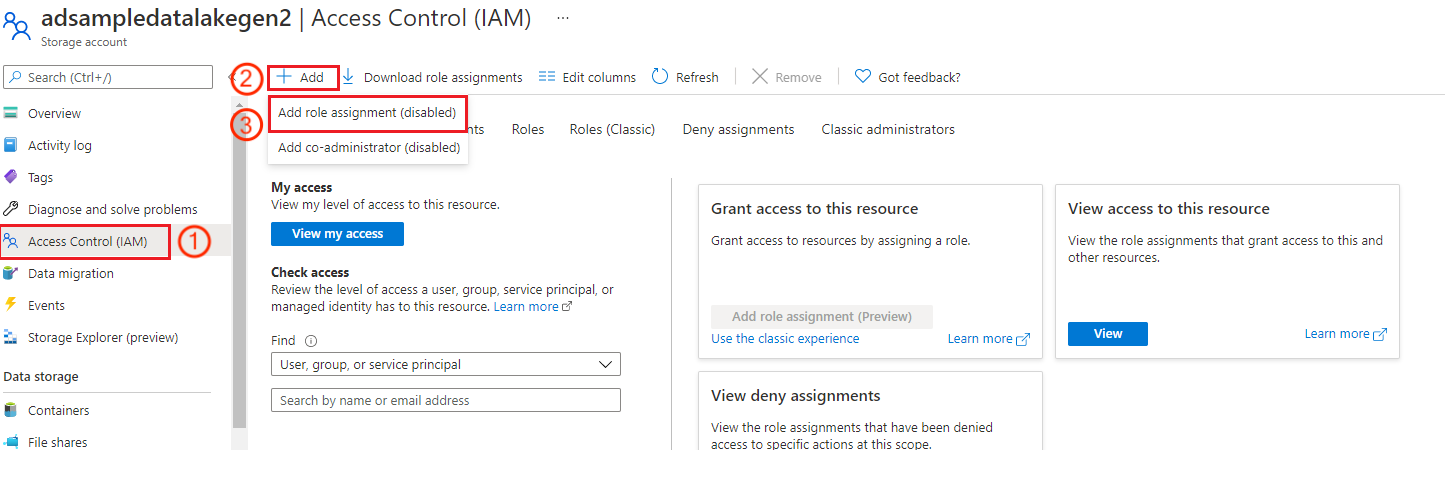

Passaggio 2: assegnare i ruoli.

Nel portale di Azure passare al servizio Account di archiviazione.

Seleziona Controllo di accesso (IAM).

Selezionare + Aggiungi , quindi selezionare Aggiungi assegnazione di ruolo dal menu.

Impostare il campo Seleziona sul nome dell'applicazione Microsoft Entra e impostare il ruolo su Collaboratore ai dati del BLOB di archiviazione. Quindi selezionare Salva.

Passaggio 3: creare un'entità credenziali in Advisor metriche, in modo da poter scegliere l'entità quando si aggiunge un feed di dati per il tipo di autenticazione dell'entità servizio.

Entità servizio dall'insieme di credenziali delle chiavi: Key Vault consente di proteggere le chiavi crittografiche e i valori segreti usati da app e servizi cloud. Usando Key Vault, è possibile crittografare chiavi e valori segreti. Creare prima un'entità servizio e quindi archiviare l'entità servizio all'interno di un insieme di credenziali delle chiavi. Per altre informazioni, vedere Creare un'entità credenziale per l'entità servizio da Key Vault.

Query: specificare la query. Per altre informazioni, vedere Log di query in Monitoraggio di Azure.

Query di esempio:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd) | summarize [count_per_dimension]=count() by [Dimension]Per altre informazioni, vedere l'esercitazione sulla scrittura di una query valida.

Database SQL di Azure | SQL Server

Stringa di connessione: i tipi di autenticazione per il database SQL di Azure e SQL Server sono basic, identità gestita, stringa di connessione SQL di Azure, entità servizio ed entità servizio dall'insieme di credenziali delle chiavi.

Basic: Advisor metriche accetta una stringa di connessione di tipo ADO.NET per un'origine dati di SQL Server. Di seguito è riportato un esempio di stringa di connessione:

Data Source=<Server>;Initial Catalog=<db-name>;User ID=<user-name>;Password=<password>Identità gestita: l'identità gestita per le risorse di Azure può autorizzare l'accesso ai dati BLOB e code. Per farlo, usa le credenziali di Microsoft Entra dalle applicazioni in esecuzione in macchine virtuali di Azure, app per le funzioni, set di scalabilità di macchine virtuali di Azure e altri servizi. Usando l’identità gestita per le risorse di Azure e l'autenticazione di Microsoft Entra, è possibile evitare di archiviare le credenziali con le applicazioni eseguite nel cloud. Per abilitare l'entità gestita, seguire questa procedura:

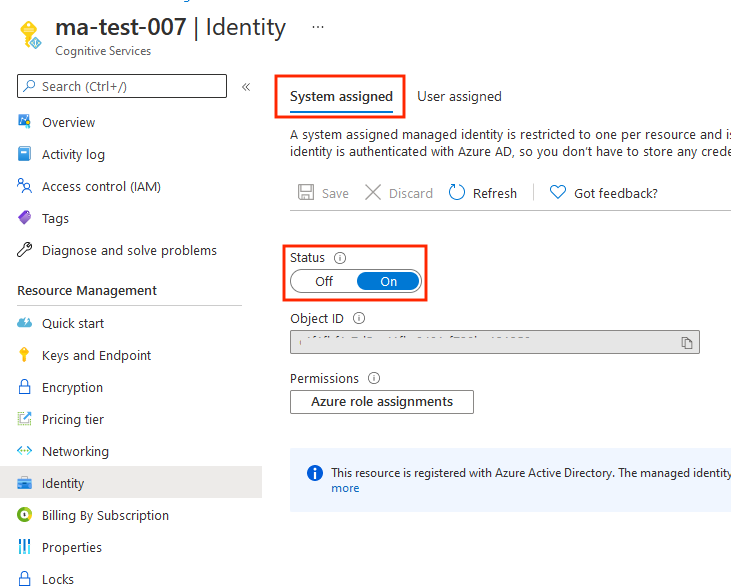

L'abilitazione di un'identità gestita assegnata dal sistema si esegue con un semplice clic del mouse. Nel portale di Azure, per l'area di lavoro Advisor metriche, passare a Impostazioni>Identità>Assegnata dal sistem. Impostare quindi lo stato su attivato.

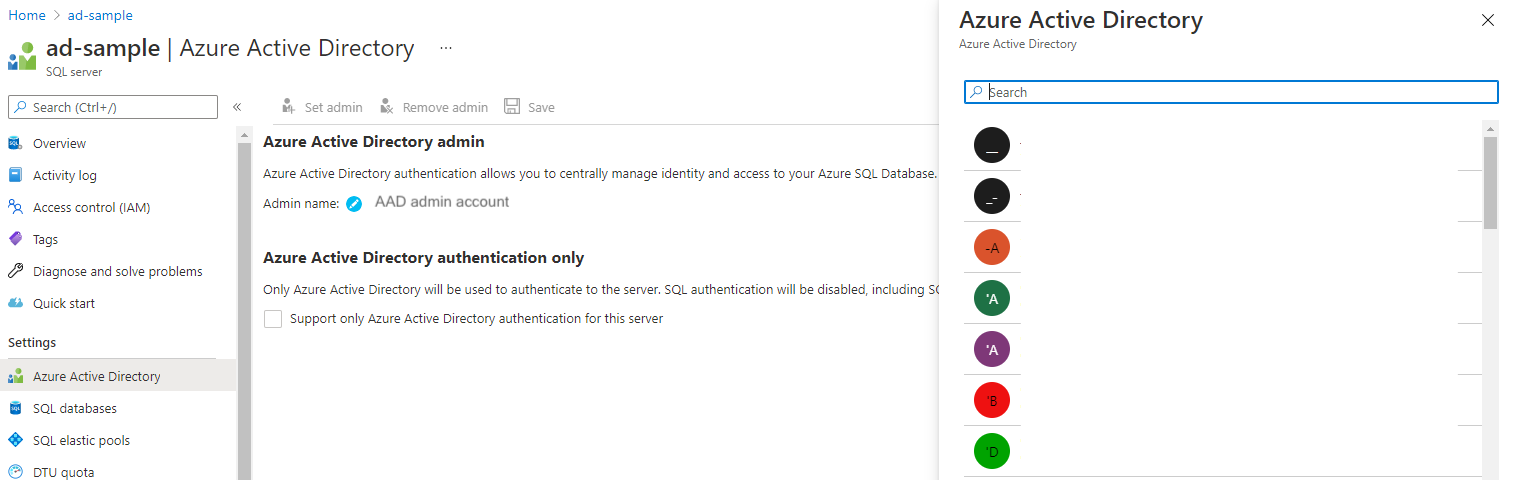

Abilitare l'autenticazione di Microsoft Entra. Nel portale di Azure, per l'origine dati, passare a Impostazioni>Amministratore di Active Directory. Selezionare Imposta amministratore, quindi selezionare un account utente di Microsoft Entra da rendere amministratore del server. Scegliere, quindi, Seleziona.

Abilitare l'identità gestita in Advisor metriche. È possibile modificare una query nello strumento di gestione del database o nel portale di Azure.

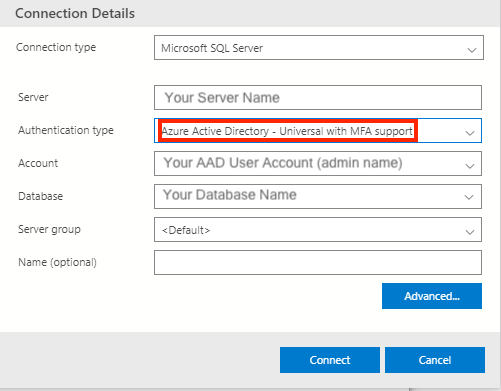

Strumento di gestione: nello strumento di gestione del database selezionare Active Directory - Universale con supporto MFA nel campo autenticazione. Nel campo Nome utente immettere il nome dell'account di Microsoft Entra impostato come amministratore del server nel passaggio 2. Ad esempio, questa potrebbe essere

test@contoso.com.

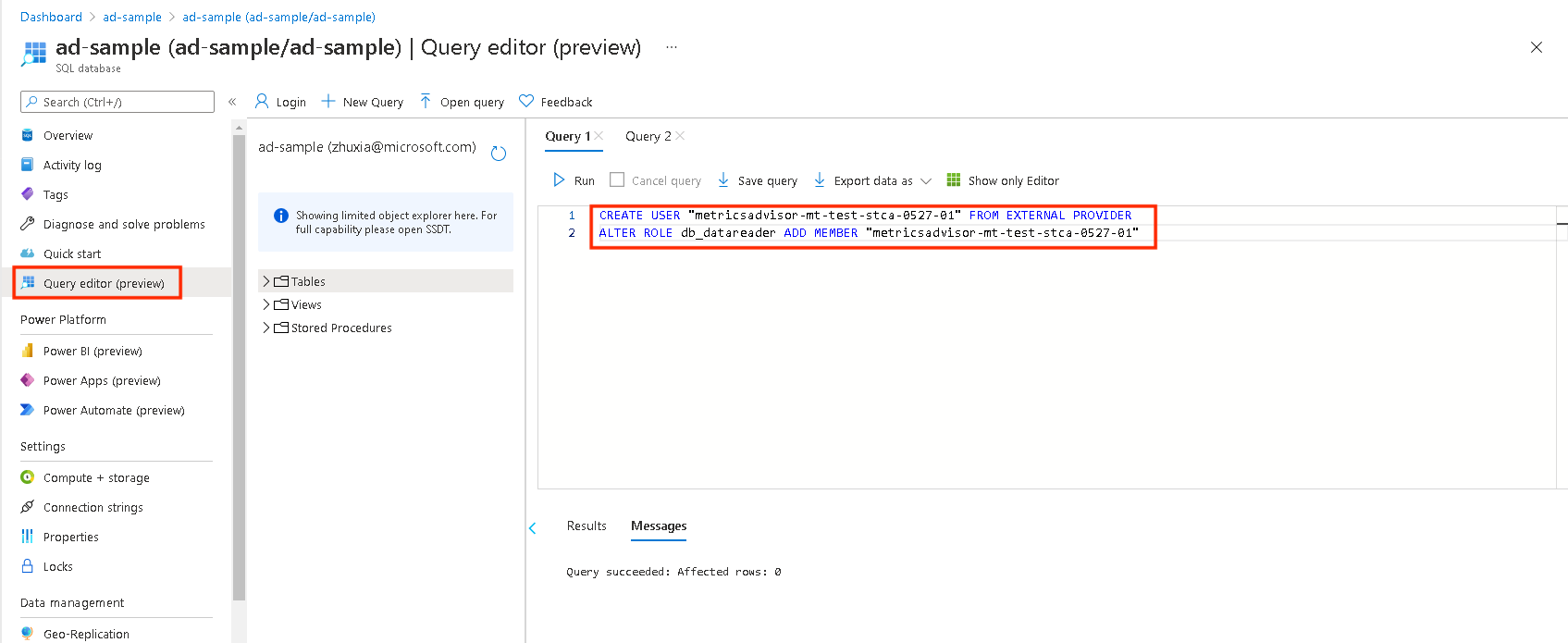

Portale di Azure: nel database SQL selezionare Editor di query e accedere all'account amministratore.

Quindi, nella finestra di query eseguire quanto segue (si noti che si tratta dello stesso per il metodo dello strumento di gestione):

CREATE USER [MI Name] FROM EXTERNAL PROVIDER ALTER ROLE db_datareader ADD MEMBER [MI Name]Nota

MI Nameè il nome dell'identità gestita in Advisor metriche (per l'entità servizio, deve essere sostituito con il nome dell'entità servizio). Per altre informazioni, vedere Autorizzazione con identità gestita.Di seguito è riportato un esempio di stringa di connessione.

Data Source=<Server>;Initial Catalog=<Database>

Stringa di connessione SQL di Azure:

Di seguito è riportato un esempio di stringa di connessione.

Data Source=<Server>;Initial Catalog=<Database>;User ID=<user-name>;Password=<password>Entità servizio: un'entità servizio è un'istanza concreta creata dall'oggetto applicazione che eredita determinate proprietà dall'oggetto applicazione. Un'entità servizio viene creata in ogni tenant in cui viene usata l'applicazione e fa riferimento all'oggetto app univoco a livello globale. L'oggetto entità servizio definisce il comportamento dell'app nello specifico tenant, ad esempio le risorse che accedono all'app e le risorse a cui l'app può accedere.

Passaggio 1: creare e registrare un'applicazione Microsoft Entra e quindi autorizzarla ad accedere a un database. Per altre informazioni, vedere Creare una registrazione dell'app Microsoft Entra.

Passaggio 2: seguire i passaggi descritti in precedenza, in Identità gestita in SQL Server.

Passaggio 3: creare un'entità credenziali in Advisor metriche, in modo da poter scegliere l'entità quando si aggiunge un feed di dati per il tipo di autenticazione dell'entità servizio.

Di seguito è riportato un esempio di stringa di connessione.

Data Source=<Server>;Initial Catalog=<Database>Entità servizio dall'insieme di credenziali delle chiavi: Key Vault consente di proteggere le chiavi crittografiche e i valori segreti usati da app e servizi cloud. Usando Key Vault, è possibile crittografare chiavi e valori segreti. Creare prima un'entità servizio e quindi archiviare l'entità servizio all'interno di un insieme di credenziali delle chiavi. Per altre informazioni, vedere Creare un'entità credenziale per l'entità servizio da Key Vault. È anche possibile trovare la stringa di connessione nella risorsa di SQL Server di Azure, in Impostazioni>Stringhe di connessione.

Di seguito è riportato un esempio di stringa di connessione:

Data Source=<Server>;Initial Catalog=<Database>

Query: usare una query SQL per ottenere e formulare dati in dati di serie temporali multidimensionali. È possibile usare

@IntervalStarte@IntervalEndnella query per ottenere un valore di metrica previsto in un intervallo. Devono essere formattate come segue:yyyy-MM-ddTHH:mm:ssZ.Query di esempio:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Archiviazione tabelle di Azure

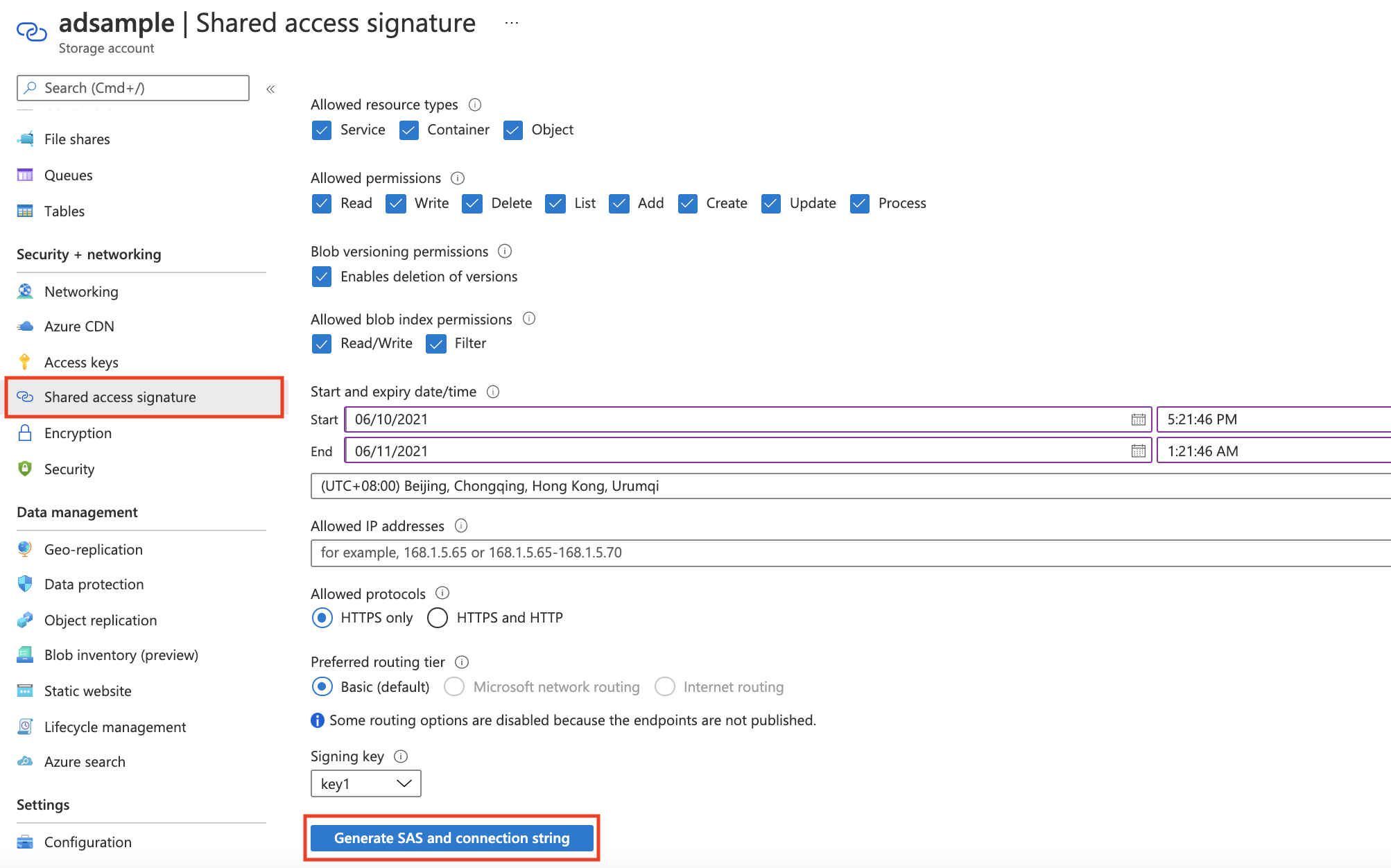

Stringa di connessione: creare un URL di firma di accesso condiviso (SAS) e compilarlo qui. Il modo più semplice per generare un URL di firma di accesso condiviso consiste nell'usare il portale di Azure. Prima di tutto, in Impostazioni, passare all'account di archiviazione a cui si vuole accedere. Quindi, selezionare Firma di accesso condiviso. Selezionare le caselle di controllo Tabella e Oggetto, quindi selezionare Genera firma di accesso condiviso e stringa di connessione. Nell'area di lavoro Advisor metriche copiare e incollare l'URL della firma di accesso condiviso del servizio tabella nella casella di testo.

Nome tabella: specificare una tabella su cui eseguire una query. È possibile trovarla nell'istanza dell'account di archiviazione di Azure. Nella sezione Servizio tabelle, selezionare Tabelle.

Query: è possibile usare

@IntervalStarte@IntervalEndnella query per ottenere un valore di metrica previsto in un intervallo. Devono essere formattate come segue:yyyy-MM-ddTHH:mm:ssZ.Query di esempio:

PartitionKey ge '@IntervalStart' and PartitionKey lt '@IntervalEnd'Per altre informazioni, vedere l'esercitazione sulla scrittura di una query valida.

InfluxDB (InfluxQL)

Stringa di connessione: la stringa di connessione per accedere a InfluxDB.

Database: database su cui eseguire query.

Query: una query per ottenere e formulare dati in dati di serie temporali multidimensionali per l’inserimento.

Query di esempio:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Per altre informazioni, vedere l'esercitazione sulla scrittura di una query valida.

- Nome utente: questa opzione è facoltativa per l'autenticazione.

- Password: questa opzione è facoltativa per l'autenticazione.

MongoDB

Stringa di connessione: la stringa di connessione per accedere a MongoDB.

Database: database su cui eseguire query.

Query: comando per ottenere e formulare dati in dati di serie temporali multidimensionali per l'inserimento. Verificare il comando in db.runCommand().

Query di esempio:

{"find": "[TableName]","filter": { [Timestamp]: { $gte: ISODate(@IntervalStart) , $lt: ISODate(@IntervalEnd) }},"singleBatch": true}

MySQL

Stringa di connessione: la stringa di connessione per accedere al database MySQL.

Query: una query per ottenere e formulare dati in dati di serie temporali multidimensionali per l’inserimento.

Query di esempio:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn]< @IntervalEndPer altre informazioni, vedere l'esercitazione sulla scrittura di una query valida.

PostgreSQL

Stringa di connessione: stringa di connessione per accedere al database PostgreSQL.

Query: una query per ottenere e formulare dati in dati di serie temporali multidimensionali per l’inserimento.

Query di esempio:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndPer altre informazioni, vedere l'esercitazione sulla scrittura di una query valida.

Passaggi successivi

- Durante l'attesa dell'inserimento dei dati delle metriche nel sistema, vedere come gestire le configurazioni dei feed di dati.

- Quando i dati delle metriche vengono inseriti, è possibile configurare le metriche e ottimizzare la configurazione del rilevamento.