Questa guida descrive in che modo le soluzioni di sicurezza Microsoft possono proteggere e proteggere l'accesso e gli ambienti degli account Amazon Web Services (AWS).

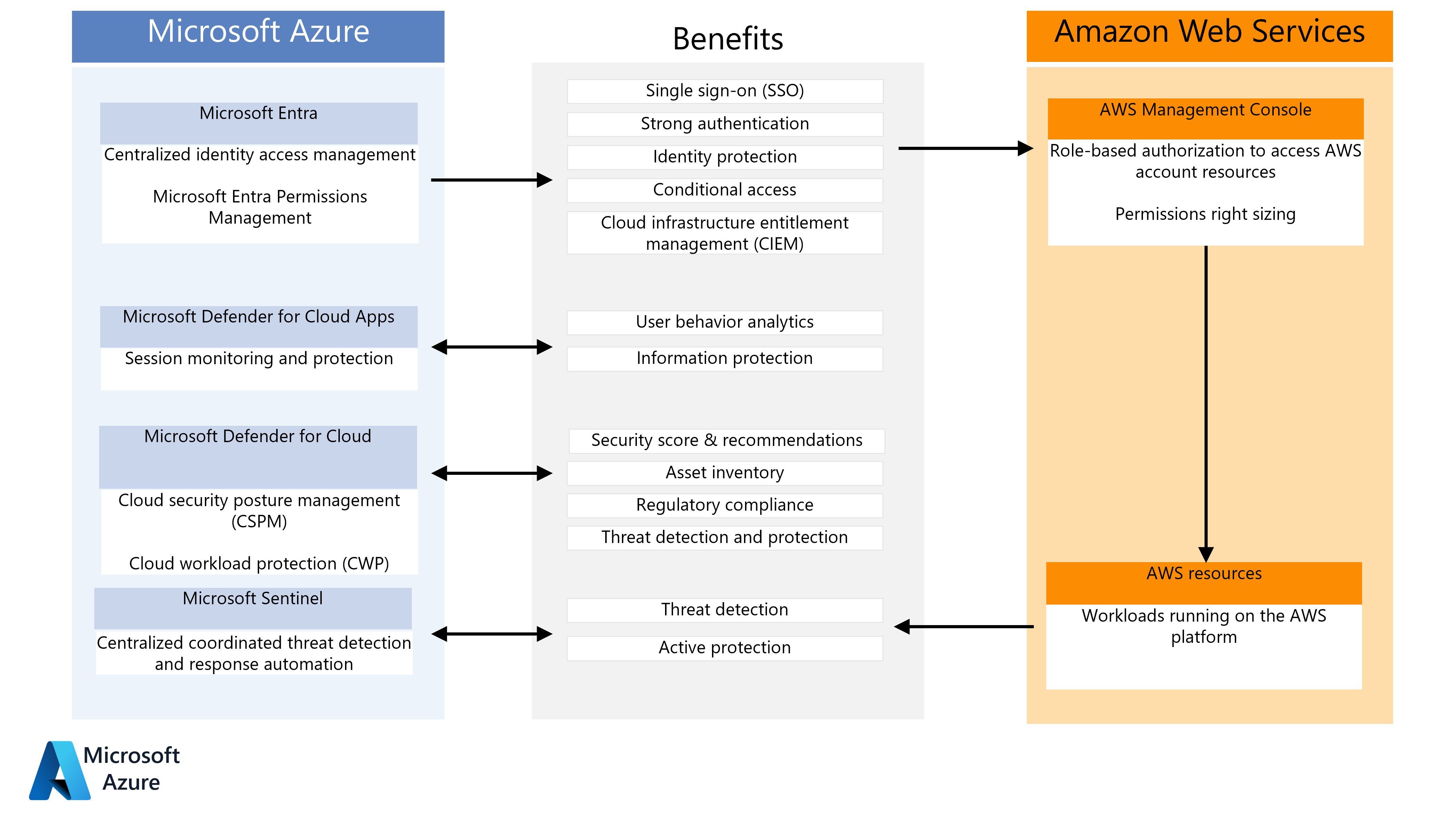

Questo diagramma riepiloga il modo in cui le installazioni AWS possono trarre vantaggio dai principali componenti di sicurezza Microsoft:

Scaricare un file di PowerPoint di questo diagramma.

Microsoft Entra

Gestione centralizzata delle identità e degli accessi

Microsoft Entra ID è una soluzione completa di gestione centralizzata delle identità e degli accessi basata sul cloud che consente di proteggere e proteggere gli account e gli ambienti AWS.

Microsoft Entra ID fornisce un'autenticazione SSO avanzata a quasi tutte le app o le piattaforme che seguono standard di autenticazione Web comuni, tra cui AWS. Gli account AWS che supportano carichi di lavoro critici e informazioni altamente sensibili necessitano di una protezione avanzata delle identità e del controllo di accesso. Aws Identity Management viene migliorato quando viene combinato con Microsoft Entra ID.

Le organizzazioni AWS che usano Microsoft Entra ID per Microsoft 365 o la protezione dell'accesso cloud ibrido possono distribuire rapidamente e facilmente Microsoft Entra ID per gli account AWS, spesso senza incorrere in costi aggiuntivi. Microsoft Entra ID offre diverse funzionalità per l'integrazione diretta con AWS:

Integrazione con AWS IAM Identity Center per migliorare la sicurezza, migliorare l'esperienza utente, il controllo degli accessi centralizzato e l'accesso Single Sign-On tra soluzioni di autenticazione legacy, tradizionali e moderne.

Autenticazione a più fattori Microsoft Entra, inclusa l'integrazione con diverse soluzioni di terze parti dei partner Microsoft Intelligent Security Association .

Potenti funzionalità di accesso condizionale per l'autenticazione avanzata e la governance rigorosa. Microsoft Entra ID usa criteri di accesso condizionale e valutazioni basate sui rischi per autenticare e autorizzare l'accesso degli utenti alle risorse AWS Management Console e AWS.

È stata migliorata la protezione dagli attacchi basati sull'identità tramite il rilevamento in tempo reale e la correzione degli accessi a rischio e il comportamento insolito degli utenti.

Privileged Identity Management (PIM) per abilitare il provisioning JIT di risorse specifiche. È possibile espandere PIM a qualsiasi autorizzazione delegata controllando l'accesso a gruppi personalizzati, ad esempio i gruppi creati per l'accesso ai ruoli AWS.

Per altre informazioni e istruzioni dettagliate, vedere Gestione delle identità e degli accessi di Microsoft Entra per AWS.

Gestione delle autorizzazioni di Microsoft Entra

Gestione delle autorizzazioni è una soluzione di gestione entitlement dell'infrastruttura cloud che offre visibilità completa e controllo sulle autorizzazioni per identità, azioni e risorse nell'infrastruttura multicloud in Azure, AWS e Google Cloud Platform. È possibile usare Gestione autorizzazioni per:

Individuare il numero di autorizzazioni inutilizzate o eccessive in tutti gli account AWS per identificare i rischi tramite una visualizzazione multidimensionale di identità, autorizzazioni e risorse.

Correggere e correggere le autorizzazioni di dimensioni corrette tramite l'applicazione del principio dei privilegi minimi in tutti gli account AWS.

Monitorare e avvisare le attività anomale per evitare violazioni dei dati causate da uso improprio e sfruttamento dannoso delle autorizzazioni.

Per altre informazioni e istruzioni dettagliate sull'onboarding, vedere Onboarding di un account Amazon Web Services (AWS).

Microsoft Defender for Cloud Apps

Quando diversi utenti o ruoli apportano modifiche amministrative, la configurazione si allontana dall'architettura e dagli standard di sicurezza previsti. Gli standard di sicurezza possono anche cambiare nel tempo. Il personale addetto alla sicurezza deve rilevare costantemente nuovi rischi, valutare le opzioni di mitigazione e aggiornare l'architettura di sicurezza per prevenire potenziali violazioni. La gestione della sicurezza in più ambienti di infrastruttura pubblica e privata può diventare onerosa.

Defender per il cloud App offre una protezione avanzata per le applicazioni SaaS (Software as a Service). Offre le funzionalità seguenti che consentono di monitorare e proteggere i dati delle app cloud:

Funzionalità fondamentali di Cloud Access Security Broker, tra cui l'individuazione shadow IT, la visibilità sull'utilizzo delle app cloud, la protezione avanzata dalle minacce basate su app ovunque nel cloud e le valutazioni di protezione e conformità delle informazioni.

Funzionalità di gestione del comportamento di sicurezza SaaS che consentono ai team di sicurezza di migliorare il comportamento di sicurezza dell'organizzazione.

Protezione avanzata dalle minacce, come parte della soluzione di rilevamento e risposta estesa di Microsoft, che consente una potente correlazione di segnali e visibilità attraverso la catena completa di attacchi informatici avanzati.

Protezione da app a app, che estende gli scenari di minaccia principali alle app abilitate per OAuth con autorizzazioni e privilegi per i dati e le risorse critiche.

La connessione di AWS alle app di Defender per il cloud consente di proteggere gli asset e rilevare potenziali minacce monitorando le attività amministrative e di accesso. Si ricevono notifiche di possibili attacchi di forza bruta, uso dannoso di account utente con privilegi, eliminazioni insolite di macchine virtuali e bucket di archiviazione esposti pubblicamente. Defender per il cloud App consente di proteggere gli ambienti AWS da abusi di risorse cloud, account compromessi e minacce interne, perdita di dati e configurazione errata delle risorse e controllo di accesso insufficiente. Le funzionalità di app Defender per il cloud seguenti sono particolarmente utili quando si lavora con ambienti AWS.

Rilevare minacce cloud, account compromessi, insider dannosi e ransomware. Defender per il cloud i criteri di rilevamento anomalie delle app vengono attivati quando sono presenti attività insolite eseguite dagli utenti in AWS. Defender per il cloud App monitora continuamente le attività degli utenti e usa UEBA e Machine Learning per apprendere e comprendere il comportamento tipico degli utenti e attivare avvisi su eventuali deviazioni.

Limitare l'esposizione dei dati condivisi e applicare i criteri di collaborazione. Automatizzare i controlli di governance tramite azioni come notificare agli utenti avvisi, richiedere la ri-autenticazione o sospendere gli utenti, rendere privato un bucket S3 o rimuovere collaboratori da un bucket S3.

Attività di controllo. Connettere il controllo AWS alle app di Defender per il cloud per ottenere visibilità sulle attività utente, amministrative e di accesso.

Ottenere una protezione avanzata in tempo reale per AWS. Usare Defender per il cloud controllo delle app per l'accesso condizionale per bloccare e proteggere i download di dati AWS sensibili da parte di utenti rischiosi.

Per altre informazioni su come connettere gli ambienti AWS alle app di Defender per il cloud, vedere Proteggere l'ambiente di Amazon Web Services.

Microsoft Defender for Cloud

Defender per il cloud è una piattaforma di protezione delle applicazioni nativa del cloud costituita da misure e procedure di sicurezza progettate per proteggere le applicazioni basate sul cloud da varie minacce informatiche e vulnerabilità. Defender per il cloud offre le funzionalità seguenti:

Soluzione per le operazioni di sicurezza di sviluppo che unifica la gestione della sicurezza a livello di codice in ambienti multicloud e con più pipeline

Una soluzione di gestione del comportamento di sicurezza cloud (CSPM) che illustra le azioni che è possibile eseguire per prevenire le violazioni

Piattaforma CWPP (Cloud Workload Protection Platform) che fornisce protezione per server, contenitori, archiviazione, database e altri carichi di lavoro

Defender per il cloud supporto AWS nativo offre diversi vantaggi:

CsPM di base per le risorse AWS

Defender CSPM per le risorse AWS

Supporto CWPP per i cluster Amazon EKS

Supporto CWPP per le istanze DI AWS EC2

Supporto CWPP per i server SQL in esecuzione in AWS EC2 e RdS Custom per SQL Server

Il CPSM di base e Defender CSPM sono entrambi completamente senza agente. CsPM di base fornisce consigli su come rafforzare al meglio le risorse AWS e correggere errori di configurazione. Defender per il cloud offre gratuitamente funzionalità CSPM multicloud fondamentali.

Defender CSPM offre funzionalità avanzate di gestione del comportamento, come l'analisi del percorso di attacco, Esplora sicurezza cloud, la ricerca avanzata delle minacce e le funzionalità di governance della sicurezza. Fornisce anche strumenti per valutare la conformità alla sicurezza con un'ampia gamma di benchmark, standard normativi e qualsiasi criterio di sicurezza personalizzato richiesto nell'organizzazione, nel settore o nell'area geografica.

Il supporto CWPP per le istanze di AWS EC2 offre funzionalità come il provisioning automatico dei prerequisiti nei computer esistenti e nuovi, la valutazione delle vulnerabilità, una licenza integrata per Microsoft Defender per endpoint, il monitoraggio dell'integrità dei file e altro ancora.

Il supporto CWPP per i cluster Amazon EKS offre funzionalità come l'individuazione di cluster non protetti, il rilevamento avanzato delle minacce per il piano di controllo e il livello del carico di lavoro, le raccomandazioni del piano dati Kubernetes (tramite l'estensione Criteri di Azure) e altro ancora.

Il supporto CWPP per i server SQL in esecuzione in AWS EC2 e AWS RDS Custom per SQL Server offre funzionalità come la protezione avanzata dalle minacce, l'analisi della valutazione delle vulnerabilità e altro ancora.

Gli standard di sicurezza forniscono supporto per la valutazione di risorse e carichi di lavoro in AWS rispetto agli standard di conformità alle normative, ad esempio Center for Internet Security (CIS) e pci (Payment Card Industry) standard e per lo standard AWS Foundational Security Best Practices.

Per altre informazioni sulla protezione dei carichi di lavoro in AWS, vedere Connettere l'account AWS e Assegnare standard di conformità alle normative in Microsoft Defender per il cloud.

Microsoft Sentinel

Microsoft Sentinel è un sistema SIEM (Security Information and Event Management) scalabile nativo del cloud che offre una soluzione intelligente e completa per l'orchestrazione siem e la sicurezza, l'automazione e la risposta. Microsoft Sentinel offre rilevamento, indagine, risposta e ricerca proattiva. Ti dà una vista a volo d'uccello in tutta l'azienda.

È possibile usare i connettori AWS per eseguire il pull dei log del servizio AWS in Microsoft Sentinel. Questi connettori funzionano concedendo a Microsoft Sentinel l'accesso ai log delle risorse AWS. La configurazione del connettore stabilisce una relazione di trust tra AWS e Microsoft Sentinel. Questa relazione viene creata in AWS creando un ruolo che concede a Microsoft Sentinel l'autorizzazione ad accedere ai log AWS.

Il connettore può inserire i log dai servizi AWS seguenti eseguendo il pull da un bucket S3:

| Service | Origine dati |

|---|---|

| Amazon Virtual Private Cloud (VPC) | VPC Flow Logs |

| Amazon GuardDuty | Risultati di GuardDuty |

| AWS CloudTrail | Eventi di gestione e dati |

| AWS CloudWatch | Log di CloudWatch |

Per altre informazioni su come installare e configurare il connettore AWS in Microsoft Sentinel, vedere Connettere Microsoft Sentinel ad Amazon Web Services per inserire i dati di log del servizio AWS.

Consigli

Usare le soluzioni di sicurezza Microsoft e le raccomandazioni di base per la sicurezza di AWS per proteggere gli account AWS.

Sicurezza dell'account AWS di base

Per informazioni sull'igiene della sicurezza di base per account e risorse AWS, vedere le linee guida sulla sicurezza di AWS in Procedure consigliate per la protezione di account e risorse AWS.

Ridurre il rischio di caricare e scaricare malware e altri contenuti dannosi controllando attivamente tutti i trasferimenti di dati tramite AWS Management Console. Il contenuto caricato o scaricato direttamente nelle risorse all'interno della piattaforma AWS, ad esempio server Web o database, potrebbe richiedere una protezione aggiuntiva.

Garantire la sicurezza per le chiavi di accesso ruotando periodicamente le chiavi. Evitare di incorporarli nel codice. Usare i ruoli IAM anziché le chiavi di accesso a lungo termine laddove possibile.

Usare gruppi di sicurezza e ACL di rete per controllare il traffico in ingresso e in uscita verso le risorse. Implementare VPC per isolare le risorse.

Crittografare i dati sensibili inattivi e in transito usando Servizio di gestione delle chiavi AWS.

Proteggere i dispositivi usati da amministratori e sviluppatori per accedere a AWS Management Console.

Collaboratori

Questo articolo viene gestito da Microsoft. Originariamente è stato scritto dai seguenti contributori.

Autore principale:

- Lavanya Murthy | Principal Cloud Solution Architect

Per visualizzare i profili LinkedIn non pubblici, accedere a LinkedIn.

Passaggi successivi

- Monitorare e proteggere le attività amministrative e di accesso di AWS

- Proteggere i carichi di lavoro in AWS

- Connettere Microsoft Sentinel ad Amazon Web Services per inserire dati di log del servizio AWS