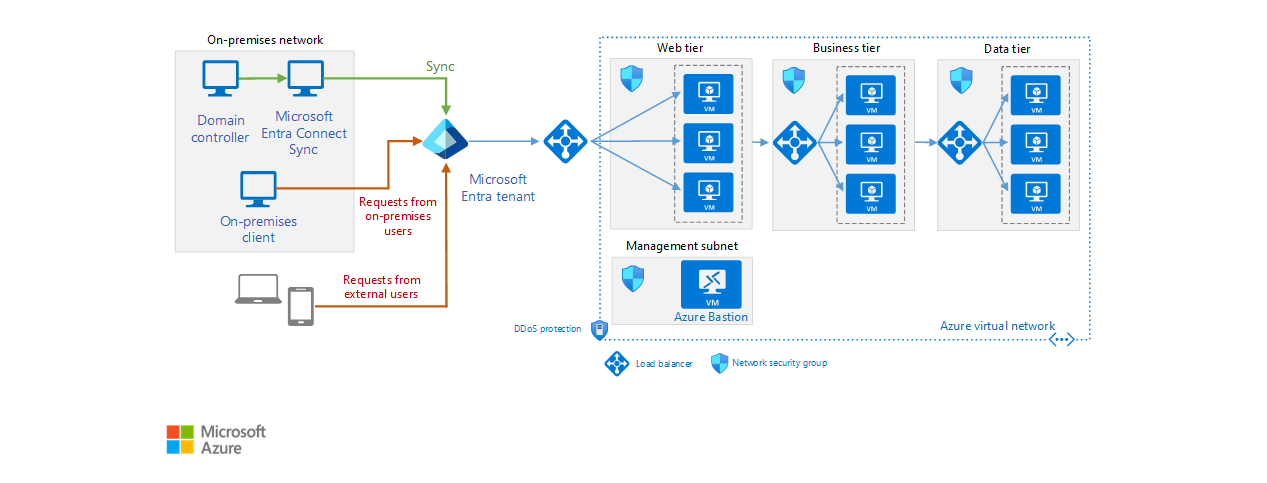

Microsoft Entra ID è un servizio di identità e directory basato sul cloud. Questa architettura di riferimento illustra le procedure consigliate per l'integrazione di domini Active Directory locale con Microsoft Entra ID per fornire l'autenticazione dell'identità basata sul cloud.

Architettura

Accedere al diagramma di Visio online tramite Microsoft 365. Si noti che per accedere a questo diagramma è necessario disporre di una licenza di Visio. In alternativa, scaricare un file di Visio di questa architettura (vedere la scheda "Microsoft Entra ID").

Nota

Per semplicità, questo diagramma mostra solo le connessioni direttamente correlate all'ID Microsoft Entra e non il traffico correlato al protocollo che può verificarsi come parte dell'autenticazione e della federazione delle identità. Ad esempio, un'applicazione Web può reindirizzare il Web browser per autenticare la richiesta tramite Microsoft Entra ID. Una volta autenticata, la richiesta può essere passata nuovamente all'applicazione Web, con le informazioni sull'identità appropriate.

Per altre considerazioni, vedere l'articolo su come scegliere una soluzione per l'integrazione di Active Directory locale con Azure.

Componenti

L'architettura include i componenti indicati di seguito.

Tenant di Microsoft Entra. Istanza dell'ID Microsoft Entra creato dall'organizzazione. Funge da servizio di directory per le applicazioni cloud archiviando oggetti copiati da Active Directory locale e fornisce servizi di identità.

Subnet di livello Web. Questa subnet include macchine virtuali che eseguono un'applicazione Web. Microsoft Entra ID può fungere da gestore di identità per questa applicazione.

Server Active Directory Domain Services locale. Un servizio di identità e directory locale. La directory di Active Directory Domain Services può essere sincronizzata con Microsoft Entra ID per abilitarla per autenticare gli utenti locali.

Server di sincronizzazione Microsoft Entra Connect. Un computer locale che esegue il servizio di sincronizzazione Microsoft Entra Connect . Questo servizio sincronizza le informazioni contenute nella Active Directory locale con Microsoft Entra ID. Ad esempio, se si effettua il provisioning o il deprovisioning di gruppi e utenti in locale, queste modifiche vengono propagate all'ID Microsoft Entra.

Nota

Per motivi di sicurezza, Microsoft Entra ID archivia le password dell'utente come hash. Se un utente richiede una reimpostazione della password, deve essere eseguito in locale e il nuovo hash deve essere inviato a Microsoft Entra ID. Le edizioni Microsoft Entra ID P1 o P2 includono funzionalità che consentono di apportare modifiche alle password nel cloud e quindi di essere riscritto in Active Directory Domain Services locale.

Macchine virtuali per l'applicazione a più livelli. Per altre informazioni su queste risorse, vedere [Eseguire macchine virtuali per un'architettura a più livelli][implementing-a-multi-tier-architecture-on-Azure].

Dettagli dello scenario

Potenziali casi d'uso

Gli usi tipici di questa architettura di riferimento includono:

- Le applicazioni Web distribuite in Azure che forniscono l'accesso agli utenti remoti che appartengono all'organizzazione.

- L'implementazione delle capacità self-service per gli utenti finali, ad esempio la reimpostazione della password e la delega della gestione dei gruppi. È necessaria l'edizione P1 o P2 di Microsoft Entra ID.

- Architetture in cui la rete locale e la rete virtuale di Azure dell'applicazione non sono connesse tramite un tunnel VPN o un circuito ExpressRoute.

Nota

Microsoft Entra ID può autenticare l'identità di utenti e applicazioni presenti nella directory di un'organizzazione. Alcune applicazioni e alcuni servizi, ad esempio SQL Server, potrebbero richiedere l'autenticazione computer. In questo caso questa soluzione non è appropriata.

Consigli

Le raccomandazioni seguenti sono valide per la maggior parte degli scenari. Seguire queste indicazioni, a meno che non si disponga di un requisito specifico che le escluda.

Configurare il servizio di sincronizzazione Microsoft Entra Connect

Il servizio di sincronizzazione Microsoft Entra Connect garantisce che le informazioni sull'identità archiviate nel cloud siano coerenti con le informazioni sull'identità archiviate in locale. Installare questo servizio usando il software Microsoft Entra Connect.

Prima di implementare Microsoft Entra Connect Sync, determinare i requisiti di sincronizzazione dell'organizzazione. Ad esempio, cosa sincronizzare, da quali domini e con quale frequenza. Per altre informazioni, vedere Determinare i requisiti di sincronizzazione delle directory.

È possibile eseguire il servizio di sincronizzazione Microsoft Entra Connect in una macchina virtuale o in un computer ospitato in locale. A seconda della volatilità delle informazioni nella directory di Active Directory, è improbabile che il carico sul servizio di sincronizzazione Microsoft Entra Connect sia elevato dopo la sincronizzazione iniziale con Microsoft Entra ID. L'esecuzione del servizio su una macchina virtuale rende più semplice scalare il server, se necessario. Monitorare l'attività nella macchina virtuale come descritto nella sezione Considerazioni di monitoraggio per determinare se è necessario scalare.

Se si dispone di più domini locali in una foresta, è consigliabile archiviare e sincronizzare le informazioni per l'intera foresta in un singolo tenant di Microsoft Entra. Filtrare le informazioni per le identità che si verificano in più domini, in modo che ogni identità venga visualizzata una sola volta nell'ID Microsoft Entra, anziché essere duplicata. La duplicazione può determinare incoerenze quando i dati vengono sincronizzati. Per altre informazioni, vedere la sezione Topologia di seguito.

Usare il filtro in modo che vengano archiviati solo i dati necessari in Microsoft Entra ID. Ad esempio, l'organizzazione potrebbe non voler archiviare informazioni sugli account inattivi in Microsoft Entra ID. I filtri possono essere basati sui gruppi, sui domini, sull'unità organizzativa (OU) o sugli attributi. È possibile combinare i filtri per generare regole più complesse. Ad esempio, è possibile sincronizzare gli oggetti inclusi in un dominio che presentano un valore specifico in un attributo selezionato. Per informazioni dettagliate, vedere Sincronizzazione Microsoft Entra Connect: Configurare il filtro.

Per implementare la disponibilità elevata per il servizio di sincronizzazione AD Connect, eseguire un server di gestione temporanea secondario. Per altre informazioni, vedere la sezione relativa alle raccomandazioni sulla topologia di seguito.

Nota

La sincronizzazione cloud di Microsoft Entra Connect è una nuova offerta di Microsoft progettata per soddisfare e raggiungere gli obiettivi di gestione delle identità ibride per la sincronizzazione di utenti, gruppi e contatti con Microsoft Entra ID. Con la sincronizzazione cloud di Microsoft Entra Connect, il provisioning da AD a Microsoft Entra ID viene orchestrato in Microsoft Online Services.

Convalidare la configurazione e i criteri di sicurezza

Gestione delle password utente. Le edizioni Microsoft Entra ID P1 o P2 supportano il writeback delle password, consentendo agli utenti locali di eseguire la reimpostazione della password self-service dall'interno del portale di Azure. Questa funzionalità deve essere abilitata solo dopo aver esaminato i criteri di sicurezza delle password dell'organizzazione. Ad esempio, è possibile limitare gli utenti che possono modificare la password e personalizzare l'esperienza di gestione delle password. Per altre informazioni, vedere Personalizzare la funzionalità di Azure AD per la reimpostazione della password self-service.

Proteggere le applicazioni locali accessibili dall'esterno. Usare il proxy dell'applicazione Microsoft Entra per fornire l'accesso controllato alle applicazioni Web locali agli utenti esterni alla rete tramite Microsoft Entra ID. Solo gli utenti che dispongono di credenziali valide nella directory di Azure sono autorizzati a usare l'applicazione. Per altre informazioni, vedere l'articolo Attività iniziali del proxy di applicazione e installazione del connettore.

Monitorare attivamente Microsoft Entra ID per i segni di attività sospette. Prendere in considerazione l'uso dell'edizione Microsoft Entra ID P2, che include Microsoft Entra ID Protection. Identity Protection usa l'euristica e algoritmi di apprendimento automatico adattivi per rilevare anomalie ed eventi di rischio che possono indicare la compromissione di un'identità. Ad esempio, è possibile rilevare attività potenzialmente insolite, come attività di accesso irregolari, accessi da origini sconosciute o da indirizzi IP con attività sospette oppure accessi da dispositivi che potrebbero essere infetti. Identity Protection usa questi dati per generare report e avvisi che consentono di analizzare questi eventi di rischio ed eseguire azioni appropriate. Per altre informazioni, vedere Microsoft Entra ID Protection.

È possibile usare la funzionalità di creazione di report di Microsoft Entra ID nel portale di Azure per monitorare le attività correlate alla sicurezza che si verificano nel sistema. Per altre informazioni sull'uso di questi report, vedere Microsoft Entra ID Reporting Guide.

Convalidare la topologia di rete

Configurare Microsoft Entra Connect per implementare una topologia che soddisfi maggiormente i requisiti dell'organizzazione. Le topologie supportate da Microsoft Entra Connect includono:

Foresta singola, singola directory di Microsoft Entra. In questa topologia, Microsoft Entra Connect sincronizza gli oggetti e le informazioni sull'identità da uno o più domini in una singola foresta locale in un singolo tenant di Microsoft Entra. Questa topologia è l'implementazione predefinita tramite l'installazione rapida di Microsoft Entra Connect.

Nota

Non usare più server di sincronizzazione Microsoft Entra Connect per connettere domini diversi nella stessa foresta locale allo stesso tenant di Microsoft Entra, a meno che non si esegua un server in modalità di gestione temporanea, descritto di seguito.

Più foreste, singola directory Microsoft Entra. In questa topologia, Microsoft Entra Connect sincronizza gli oggetti e le informazioni sull'identità da più foreste in un singolo tenant di Microsoft Entra. Usare questa topologia se l'organizzazione dispone di più di una foresta locale. È possibile consolidare le informazioni sull'identità in modo che ogni utente univoco sia rappresentato una volta nella directory Microsoft Entra, anche se l'utente esiste in più foreste. Tutte le foreste usano lo stesso server di sincronizzazione Microsoft Entra Connect. Il server di sincronizzazione Microsoft Entra Connect non deve far parte di alcun dominio, ma deve essere raggiungibile da tutte le foreste.

Nota

In questa topologia non usare server di sincronizzazione Microsoft Entra Connect separati per connettere ogni foresta locale a un singolo tenant di Microsoft Entra. Ciò può comportare informazioni sull'identità duplicate in Microsoft Entra ID se gli utenti sono presenti in più foreste.

Più foreste, topologie separate. Questa topologia unisce le informazioni sull'identità da foreste separate in un singolo tenant di Microsoft Entra, trattando tutte le foreste come entità separate. Questa topologia è utile se si combinano foreste di organizzazioni diverse e le informazioni sull'identità per ogni utente vengono mantenute in una sola foresta.

Nota

Se gli elenchi di indirizzi globali in ogni foresta sono sincronizzati, è possibile che un utente in una foresta sia presente in un'altra come contatto. Ciò può verificarsi se l'organizzazione ha implementato GALSync con Forefront Identity Manager 2010 o Microsoft Identity Manager 2016. In questo scenario è possibile specificare che gli utenti devono essere identificati dal proprio attributo Mail. È inoltre possibile associare le identità usando gli attributi ObjectSID e msExchMasterAccountSID. Questo approccio risulta utile in presenza di una o più foreste risorse con account disabilitati.

Server di gestione temporanea. In questa configurazione si esegue una seconda istanza del server di sincronizzazione Microsoft Entra Connect in parallelo con la prima. Questa struttura supporta scenari come quelli illustrati di seguito.

Disponibilità elevata.

Test e distribuzione di una nuova configurazione del server di sincronizzazione Microsoft Entra Connect.

Introduzione di un nuovo server e rimozione di una configurazione precedente.

In questi scenari la seconda istanza viene eseguita in modalità di gestione temporanea. Il server registra gli oggetti importati e i dati di sincronizzazione nel database, ma non passa i dati all'ID Microsoft Entra. Se si disabilita la modalità di gestione temporanea, il server inizia a scrivere i dati in Microsoft Entra ID e inizia anche a eseguire writeback delle password nelle directory locali, se appropriato. Per altre informazioni, vedere Microsoft Entra Connect Sync: Operational tasks and considerations .For more information, see Microsoft Entra Connect Sync: Operational tasks and considerations.

Più directory di Microsoft Entra. In genere si crea una singola directory di Microsoft Entra per un'organizzazione, ma potrebbero esserci situazioni in cui è necessario partizionare le informazioni tra directory di Microsoft Entra separate. In questo caso, evitare problemi di sincronizzazione e writeback delle password assicurandosi che ogni oggetto della foresta locale venga visualizzato in una sola directory di Microsoft Entra. Per implementare questo scenario, configurare server di sincronizzazione Microsoft Entra Connect separati per ogni directory di Microsoft Entra e usare i filtri in modo che ogni server di sincronizzazione Microsoft Entra Connect funzioni su un set di oggetti che si escludono a vicenda.

Per altre informazioni su queste topologie, vedere Topologie per Microsoft Entra Connect.

Configurare il metodo di autenticazione utente

Per impostazione predefinita, il server di sincronizzazione Microsoft Entra Connect configura la sincronizzazione dell'hash delle password tra il dominio locale e l'ID Microsoft Entra. Il servizio Microsoft Entra presuppone che gli utenti eseguano l'autenticazione fornendo la stessa password usata in locale. Per molte organizzazioni, questa strategia è appropriata, ma è consigliabile considerare i criteri e l'infrastruttura esistenti dell'organizzazione. Ad esempio:

- I criteri di sicurezza dell'organizzazione potrebbero non consentire la sincronizzazione degli hash delle password nel cloud. In questo caso, l'organizzazione deve prendere in considerazione l'autenticazione pass-through.

- Quando si accede alle risorse del cloud da computer appartenenti al dominio nella rete aziendale, è necessario che gli utenti non vadano incontro ad alcun problema nell’uso dell’SSO.

- L'organizzazione potrebbe avere già distribuito Active Directory Federation Services (AD FS) o un provider federativo di terze parti. È possibile configurare Microsoft Entra ID per l'uso di questa infrastruttura per implementare l'autenticazione e l'accesso SSO anziché usare le informazioni sulla password contenute nel cloud.

Per altre informazioni, vedere Opzioni di accesso utente di Microsoft Entra Connect.

Configurare il proxy dell'applicazione Microsoft Entra

Usare Microsoft Entra ID per fornire l'accesso alle applicazioni locali.

Esporre le applicazioni Web locali usando i connettori proxy dell'applicazione gestiti dal componente proxy dell'applicazione Microsoft Entra. Il connettore proxy dell'applicazione apre una connessione di rete in uscita al proxy dell'applicazione Microsoft Entra. Le richieste degli utenti remoti vengono instradate dall'ID Microsoft Entra tramite questa connessione proxy alle app Web. Questa configurazione rimuove la necessità di aprire le porte in ingresso nel firewall locale e riduce la superficie di attacco esposta dall'organizzazione.

Per altre informazioni, vedere Pubblicare applicazioni con il proxy dell'applicazione Microsoft Entra.

Configurare la sincronizzazione degli oggetti Microsoft Entra

La configurazione predefinita per Microsoft Entra Connect sincronizza gli oggetti dalla directory di Active Directory locale in base alle regole specificate nell'articolo Sincronizzazione Microsoft Entra Connect: Informazioni sulla configurazione predefinita. Gli oggetti che soddisfano queste regole vengono sincronizzati mentre tutti gli altri oggetti vengono ignorati. Alcune regole di esempio:

- Gli oggetti utente devono avere un attributo sourceAnchor univoco e l'attributo accountEnabled.

- Gli oggetti utente devono avere un attributo sAMAccountName e non possono iniziare con il testo Azure AD_ o MSOL_.

Microsoft Entra Connect applica diverse regole agli oggetti User, Contact, Group, ForeignSecurityPrincipal e Computer. Usare l'Editor regole di sincronizzazione installato con Microsoft Entra Connect se è necessario modificare il set predefinito di regole. Per altre informazioni, vedere Sincronizzazione Microsoft Entra Connect: Informazioni sulla configurazione predefinita.

È inoltre possibile definire filtri personalizzati per limitare gli oggetti che devono essere sincronizzati dal dominio o dall'unità organizzativa. In alternativa, è possibile implementare filtri personalizzati più complessi, ad esempio quelli descritti in Sincronizzazione Microsoft Entra Connect: Configurare il filtro.

Configurare gli agenti di monitoraggio

Il monitoraggio dell'integrità viene eseguito dagli agenti elencati di seguito installati in locale:

- Microsoft Entra Connect installa un agente che acquisisce informazioni sulle operazioni di sincronizzazione. Usare il pannello Microsoft Entra Connect Health nel portale di Azure per monitorarne l'integrità e le prestazioni. Per altre informazioni, vedere Uso di Microsoft Entra Connect Health per la sincronizzazione.

- Per monitorare l'integrità dei domini e delle directory di Active Directory Domain Services da Azure, installare l'agente Microsoft Entra Connect Health per Active Directory Domain Services in un computer all'interno del dominio locale. Usare il pannello Integrità di Microsoft Entra Connect nel portale di Azure per il monitoraggio dell'integrità. Per altre informazioni, vedere Uso di Microsoft Entra Connect Health con Active Directory Domain Services

- Installare l'agente Microsoft Entra Connect Health per AD FS per monitorare l'integrità dei servizi in esecuzione in locale e usare il pannello Microsoft Entra Connect Health nel portale di Azure per monitorare AD FS. Per altre informazioni, vedere Uso di Microsoft Entra Connect Health con AD FS

Per altre informazioni sull'installazione degli agenti di AD Connect Health e sui relativi requisiti, vedere Installazione dell'agente di Integrità Microsoft Entra Connect.

Considerazioni

Queste considerazioni implementano i pilastri di Azure Well-Architected Framework, che è un set di principi guida che possono essere usati per migliorare la qualità di un carico di lavoro. Per altre informazioni, vedere Microsoft Azure Well-Architected Framework.

Affidabilità

L'affidabilità garantisce che l'applicazione possa soddisfare gli impegni che l'utente ha preso con i clienti. Per altre informazioni, vedere Panoramica del pilastro dell'affidabilità.

Il servizio Microsoft Entra è distribuito geograficamente ed è in esecuzione in più data center distribuiti in tutto il mondo con failover automatizzato. Se un data center non è più disponibile, Microsoft Entra ID garantisce che i dati della directory siano disponibili per l'accesso ad esempio in almeno due data center più distribuiti a livello di area.

Nota

Il contratto di servizio (SLA) per il livello di Microsoft 365 Apps AD e i servizi Premium garantisce almeno il 99,9% di disponibilità. Non esiste alcun contratto di servizio per il livello gratuito di Microsoft Entra ID. Per altre informazioni, vedere Contratto di servizio per Microsoft Entra ID.

Prendere in considerazione il provisioning di una seconda istanza del server di sincronizzazione Microsoft Entra Connect in modalità di gestione temporanea per aumentare la disponibilità, come descritto nella sezione raccomandazioni per la topologia.

Se non si usa l'istanza di SQL Server Express LocalDB fornita con Microsoft Entra Connect, è consigliabile usare il clustering SQL per ottenere una disponibilità elevata. Le soluzioni come il mirroring e Always On non sono supportate da Microsoft Entra Connect.

Per considerazioni aggiuntive sul raggiungimento della disponibilità elevata del server di sincronizzazione Microsoft Entra Connect e su come eseguire il ripristino dopo un errore, vedere Microsoft Entra Connect Sync: attività operative e considerazioni - Ripristino di emergenza.

Sicurezza

La sicurezza offre garanzie contro attacchi intenzionali e l'abuso di dati e sistemi preziosi. Per altre informazioni, vedere Panoramica del pilastro della sicurezza.

Usare il controllo di accesso condizionale per negare le richieste di autenticazione provenienti da origini impreviste:

Attivare l'autenticazione a più fattori (MFA) di Microsoft Entra se un utente tenta di connettersi da una posizione non attendibile, ad esempio attraverso Internet anziché da una rete attendibile.

Usare il tipo di piattaforma del dispositivo dell'utente (iOS, Android, Windows Mobile, Windows) per determinare i criteri di accesso alle applicazioni e alle funzionalità.

Registrare lo stato di abilitazione/disabilitazione dei dispositivi degli utenti e incorporare le informazioni nei controlli dei criteri di accesso. Ad esempio, se il telefono di un utente viene smarrito o rubato, deve essere registrato come disabilitato per evitare che venga usato per ottenere l'accesso.

Controllare l'accesso utente alle risorse in base all'appartenenza al gruppo. Usare le regole di appartenenza dinamica di Microsoft Entra per semplificare l'amministrazione dei gruppi. Per una breve panoramica del funzionamento, vedere Introduction to Dynamic Memberships for Groups.

Usare i criteri di rischio di accesso condizionale con Microsoft Entra ID Protection per fornire protezione avanzata in base ad attività di accesso insolite o ad altri eventi.

Per altre informazioni, vedere Accesso condizionale di Microsoft Entra.

Ottimizzazione dei costi

L'ottimizzazione dei costi riguarda l'analisi dei modi per ridurre le spese non necessarie e migliorare l'efficienza operativa. Per altre informazioni, vedere Panoramica del pilastro di ottimizzazione dei costi.

Usare il calcolatore dei prezzi di Azure per stimare i costi.

Le considerazioni relative ai costi includono:

Microsoft Entra Connect: la funzionalità di sincronizzazione Microsoft Entra Connect è disponibile in tutte le edizioni di Microsoft Entra ID.

Non sono previsti requisiti di licenza aggiuntivi per l'uso di Microsoft Entra Connect ed è incluso nella sottoscrizione di Azure.

Per informazioni sui prezzi delle edizioni di Microsoft Entra ID, vedere Prezzi di Microsoft Entra.

Macchine virtuali per un'applicazione a più livelli: per informazioni sui costi su queste risorse, vedere [Eseguire macchine virtuali per un'architettura a più livelli][implementing-a-multi-tier-architecture-on-Azure].

Eccellenza operativa

L'eccellenza operativa copre i processi operativi che distribuiscono un'applicazione e la mantengono in esecuzione nell'ambiente di produzione. Per altre informazioni, vedere Panoramica del pilastro dell'eccellenza operativa.

Gestione

Esistono due aspetti per la gestione di Microsoft Entra ID:

- Amministrazione dell'ID Microsoft Entra nel cloud.

- Gestione dei server di sincronizzazione Microsoft Entra Connect.

Microsoft Entra ID offre le opzioni seguenti per la gestione di domini e directory nel cloud:

- Modulo di Microsoft Graph PowerShell: usato per creare script comuni attività amministrative di Microsoft Entra, ad esempio la gestione degli utenti, la gestione del dominio e la configurazione dell'accesso Single Sign-On.

- Pannello di gestione di Microsoft Entra nel portale di Azure: offre una visualizzazione di gestione interattiva della directory e consente di controllare e configurare la maggior parte degli aspetti di Microsoft Entra ID.

Microsoft Entra Connect installa gli strumenti seguenti per gestire i servizi di sincronizzazione Microsoft Entra Connect dai computer locali:

- Console di Microsoft Entra Connect: consente di modificare la configurazione del server di Azure AD Sync, personalizzare la modalità di sincronizzazione, abilitare o disabilitare la modalità di gestione temporanea e cambiare la modalità di accesso dell'utente. È possibile abilitare l'accesso ad Active Directory FS usando l'infrastruttura locale.

- Synchronization Service Manager : usare la scheda Operazioni in questo strumento per gestire il processo di sincronizzazione e rilevare se alcune parti del processo non sono riuscite. È possibile attivare le sincronizzazioni manualmente usando questo strumento. La scheda Connettori consente di controllare le connessioni per i domini a cui è collegato il motore di sincronizzazione.

- Editor regole di sincronizzazione: consente di personalizzare il modo in cui gli oggetti vengono trasformati quando vengono copiati tra una directory locale e l'ID Microsoft Entra. Questo strumento consente di specificare attributi e oggetti aggiuntivi per la sincronizzazione, quindi esegue filtri per determinare quali oggetti devono o non devono essere sincronizzati. Per altre informazioni, vedere la sezione Editor regole di sincronizzazione nel documento Sincronizzazione Microsoft Entra Connect Sync: Informazioni sulla configurazione predefinita.

Per altre informazioni e suggerimenti per la gestione di Microsoft Entra Connect, vedere Microsoft Entra Connect Sync: Procedure consigliate per la modifica della configurazione predefinita.

DevOps

Per considerazioni su DevOps, vedere Eccellenza operativa nell'estensione di Servizi di Dominio di Active Directory (AD DS) ad Azure.

Efficienza prestazionale

L'efficienza delle prestazioni è la capacità di dimensionare il carico di lavoro per soddisfare in modo efficiente le richieste poste dagli utenti. Per altre informazioni, vedere Panoramica del pilastro dell'efficienza delle prestazioni.

Il servizio Microsoft Entra supporta la scalabilità in base alle repliche, con una singola replica primaria che gestisce le operazioni di scrittura e più repliche secondarie di sola lettura. Microsoft Entra ID reindirizza in modo trasparente le scritture tentate eseguite nelle repliche secondarie nella replica primaria e garantisce la coerenza finale. Tutte le modifiche apportate alla replica primaria vengono propagate alle repliche secondarie. Questa architettura viene ridimensionata correttamente perché la maggior parte delle operazioni rispetto all'ID Microsoft Entra sono letture anziché scritture. Per altre informazioni, vedere Che cos'è l'architettura di Microsoft Entra?

Per il server di sincronizzazione Microsoft Entra Connect, determinare il numero di oggetti che è probabile sincronizzare dalla directory locale. Se si dispone di meno di 100.000 oggetti, è possibile usare il software SQL Server Express LocalDB predefinito fornito con Microsoft Entra Connect. Se si dispone di un numero maggiore di oggetti, è necessario installare una versione di produzione di SQL Server ed eseguire un'installazione personalizzata di Microsoft Entra Connect, specificando che deve usare un'istanza esistente di SQL Server.

Collaboratori

Questo articolo viene gestito da Microsoft. Originariamente è stato scritto dai seguenti contributori.

Autore principale:

- Eric Woodruff | Specialista tecnico del prodotto

Per visualizzare i profili LinkedIn non pubblici, accedere a LinkedIn.

Passaggi successivi

- Esaminare le considerazioni sulla progettazione di identità ibride di Microsoft Entra, che include altre informazioni sulle decisioni relative all'identità ibrida.

- Vedere Topologie per Microsoft Entra Connect per assicurarsi che la topologia ibrida per Microsoft Entra Connect sia distribuita in una configurazione supportata.

- Informazioni sull'uso dell'accesso condizionale per proteggere l'accesso alle applicazioni, con Pianificare una distribuzione dell'accesso condizionale.

- Per altre informazioni sull'offerta di Servizi di dominio Active Directory in Azure come infrastruttura, vedere Integrazione di AD locale con Azure.

- Vedere Microsoft Entra application proxy se si intende fornire integrazioni di Microsoft Entra con applicazioni IaaS locali o cloud.

- Poiché l'identità è il nuovo piano di controllo per la sicurezza, vedere Procedure consigliate per La gestione delle identità.

- Inoltre, poiché la distribuzione di questa soluzione richiede account con privilegi elevati, vedere Protezione dell'accesso con privilegi per comprendere i controlli di sicurezza per gli account con privilegi.