Prerequisiti dell'agente di Connected Machine

Questo articolo descrive i requisiti di base per l'installazione dell'agente di Connected Machine per eseguire l'onboarding di un server fisico o di una macchina virtuale in server abilitati per Azure Arc. Alcuni metodi di onboarding potrebbero avere più requisiti.

Ambienti supportati

I server abilitati per Azure Arc supportano l'installazione dell'agente Connected Machine nei server fisici e nelle macchine virtuali ospitate all'esterno di Azure, incluse le piattaforme come:

- VMware (inclusa la soluzione Azure VMware)

- Azure Stack HCI

- Altri ambienti cloud

Non è consigliabile installare Azure Arc nelle macchine virtuali ospitate in Azure, nell'hub di Azure Stack o in Azure Stack Edge, perché hanno già funzionalità simili. È tuttavia possibile usare una macchina virtuale di Azure per simulare un ambiente locale solo a scopo di test.

Prestare particolare attenzione quando si usa Azure Arc nei sistemi che sono:

- Clonati

- Ripristinati dal backup come seconda istanza del server

- Usati per creare un'"immagine d'oro" da cui vengono create altre macchine virtuali

Se due agenti usano la stessa configurazione, si verificano comportamenti incoerenti quando entrambi gli agenti provano a fungere da risorsa di Azure. La procedura consigliata per queste situazioni consiste nell'usare uno strumento o uno script di automazione per eseguire l'onboarding del server in Azure Arc dopo che è stato clonato, ripristinato dal backup o creato da un'immagine Golden.

Nota

Per altre informazioni sull'uso di server abilitati per Azure Arc negli ambienti VMware, vedere le domande frequenti su VMware.

Sistemi operativi supportati

Azure Arc supporta i sistemi operativi Windows e Linux elencati nella tabella. L'architettura x86-64 (a 64 bit) è completamente supportata, mentre solo alcune funzionalità sono supportate in Arm64 come indicato nella tabella. L'agente di Azure Connected Machine non viene eseguito in architetture basate su ARM o x86 (32 bit).

| Sistema operativo | Versione | x86-64 | ARM64 | Note |

|---|---|---|---|---|

| AlmaLinux | 8 | ✅ | ✅ | |

| AlmaLinux | 9 | ✅ | ❌ | |

| Amazon Linux | 2 | ✅ | ✅ | |

| Amazon Linux | 2023 | ✅ | ✅ | vedere Supporto dell'architettura ARM64 |

| Azure Linux (CBL-Mariner) | 1.0 | ⚠️ | ❌ | Supporto limitato, vedere Sistemi operativi con supporto limitato |

| Azure Linux (CBL-Mariner) | 2.0 | ✅ | ✅ | |

| Azure Linux (CBL-Mariner) | 3.0 | ✅ | ❌ | |

| Azure Stack HCI | ||||

| Centos | 7 | ⚠️ | ❌ | Supporto limitato, vedere Sistemi operativi con supporto limitato |

| Centos | 8 | ⚠️ | ❌ | Supporto limitato, vedere Sistemi operativi con supporto limitato |

| Debian | 10 | ⚠️ | ❌ | Supporto limitato, vedere Sistemi operativi con supporto limitato |

| Debian | 11 | ✅ | ❌ | |

| Debian | 12 | ✅ | ❌ | |

| Oracle Linux | 7 | ✅ | ❌ | |

| Oracle Linux | 8 | ✅ | ❌ | |

| Oracle Linux | 9 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 7 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 8 | ✅ | ❌ | |

| Red Hat Enterprise Linux (RHEL) | 9 | ✅ | ❌ | |

| Rocky Linux | 8 | ✅ | ❌ | |

| Rocky Linux | 9 | ✅ | ❌ | |

| SUSE Linux Enterprise Server (SLES) | 12 SP3-SP5 | ✅ | ❌ | |

| SUSE Linux Enterprise Server (SLES) | 15 | ✅ | ✅ | vedere Supporto dell'architettura ARM64 |

| Ubuntu | 16.04 | ⚠️ | ❌ | Supporto limitato, vedere Sistemi operativi con supporto limitato |

| Ubuntu | 18,04 | ✅ | ❌ | |

| Ubuntu | 20.04 | ✅ | ✅ | |

| Ubuntu | 22.04 | ✅ | ✅ | |

| Ubuntu | 24.04 | ✅ | ✅ | |

| Client Windows | 10 | ✅ | ❌ | vedere Indicazioni sul sistema operativo client |

| Client Windows | 11 | ✅ | ❌ | vedere Indicazioni sul sistema operativo client |

| Windows IoT Enterprise | 10 (22H2) | ✅ | ❌ | vedere Indicazioni sul sistema operativo client |

| Windows IoT Enterprise | 11 | ✅ | ❌ | vedere Indicazioni sul sistema operativo client |

| Windows IoT Enterprise LTSC | 10 (2021) | ✅ | ❌ | vedere Indicazioni sul sistema operativo client |

| Windows IoT Enterprise LTSC | 11 (2024) | ✅ | ❌ | vedere Indicazioni sul sistema operativo client |

| Windows Server | 2008 R2 SP1 | ⚠️ | ❌ | Supporto limitato, vedere Sistemi operativi con supporto limitato |

| Windows Server | 2012 | ✅ | ❌ | |

| Windows Server | 2012 R2 | ✅ | ❌ | |

| Windows Server | 2016 | ✅ | ❌ | |

| Windows Server | 2019 | ✅ | ❌ | |

| Windows Server | 2022 | ✅ | ❌ |

Per Windows Server, sono supportate le esperienze Desktop e Server Core. Le edizioni di Azure sono supportate in Azure Stack HCI.

L'agente di Azure Connected Machine non è stato testato nei sistemi operativi con protezione avanzata dal Benchmark di Center for Information Security (CIS).

Supporto dell'architettura arm64

Non tutte le funzionalità, le estensioni delle macchine virtuali e i servizi sono supportati in Arm64 a questo punto. Per informazioni dettagliate sulla compatibilità arm64 o per verificare se sono supportati altri servizi, vedere la documentazione relativa al servizio che si vuole usare. Di seguito sono riportate alcune funzionalità note per essere supportate in Arm64:

- RunCommand

- CustomScriptExtension

- Agente di Monitoraggio di Azure

Nota

La configurazione del computer non è attualmente compatibile con Arm64.

Sistemi operativi con supporto limitato

Le versioni del sistema operativo seguenti hanno un supporto limitato. In ogni caso, le versioni più recenti dell'agente non supporterà questi sistemi operativi. L'ultima versione dell'agente che supporta il sistema operativo è elencata e le versioni più recenti dell'agente non verranno rese disponibili per tale sistema. La versione elencata è supportata fino alla Data di fine del supporto arc. Se vengono identificati problemi di sicurezza critici che interessano queste versioni dell'agente, è possibile eseguire il backporting delle correzioni all'ultima versione supportata, ma non saranno presenti nuove funzionalità o altre correzioni di bug.

| Sistema operativo | Ultima versione dell'agente supportata | Data di fine del supporto arc | Note |

|---|---|---|---|

| Windows Server 2008 R2 SP1 | 1.39 download | 31/03/2025 | Il supporto per Windows Server 2008 e 2008 R2 è terminato a gennaio 2020. Vedere Fine del supporto per Windows Server 2008 e Windows Server 2008 R2. |

| CentOS 7 | 1,44 | 07/15/2025 | |

| CentOS 8 | 1,44 | 07/15/2025 | |

| Debian 10 | 1,44 | 07/15/2025 | |

| Ubuntu 16.04 | 1,44 | 07/15/2025 | |

| Azure Linux (CBL-Mariner) 1.0 | 1,44 | 07/15/2025 |

Connettere nuovi server di supporto limitati

Per connettere un nuovo server che esegue un sistema operativo a Supporto Limitato ad Azure Arc, è necessario apportare alcune modifiche allo script di inserimento.

Per Windows, modificare lo script di installazione per specificare la versione necessaria, usando il parametro -AltDownload.

Anziché

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1";

Utilizzo

# Install the hybrid agent

& "$env:TEMP\install_windows_azcmagent.ps1" -AltDownload https://aka.ms/AzureConnectedMachineAgent-1.39;

Per Linux, l’archivio di pacchetti pertinente conterrà solo le versioni applicabili, pertanto non sono necessarie considerazioni speciali.

Indicazioni sul sistema operativo client

Il servizio Azure Arc e l'agente di Azure Connected Machine sono supportati nei sistemi operativi client Windows 10 e 11 solo quando si usano tali computer in un ambiente simile a un server, ovvero il computer deve essere sempre:

- Connesso a Internet

- Connesso a una fonte di alimentazione

- Acceso

Ad esempio, un computer che esegue Windows 11 ed è responsabile della segnaletica digitale, delle soluzioni point-of-sale e delle attività generali di gestione del back office è un buon candidato per Azure Arc. I computer per la produttività degli utenti finali, ad esempio un portatile, che possono andare offline per lunghi periodi di tempo, non devono usare Azure Arc e devono invece prendere in considerazione Microsoft Intune o Microsoft Configuration Manager.

Server di breve durata e infrastruttura desktop virtuale

Microsoft non consiglia di eseguire Azure Arc in server di breve durata (temporanei) o macchine virtuali VDI (Virtual Desktop Infrastructure). Azure Arc è progettato per la gestione a lungo termine dei server e non è ottimizzato per scenari in cui si creano ed eliminano regolarmente i server. Ad esempio, Azure Arc non sa se l'agente è offline a causa della manutenzione pianificata del sistema o se la macchina virtuale è stata eliminata, quindi non pulisce automaticamente le risorse del server che hanno interrotto l'invio di heartbeat. Di conseguenza, è possibile riscontrare un conflitto se si ricrea la macchina virtuale con lo stesso nome ed è presente una risorsa di Azure Arc esistente con lo stesso nome.

Desktop virtuale Azure in Azure Stack HCI non usa macchine virtuali di breve durata e supporta l'esecuzione di Azure Arc nelle macchine virtuali desktop.

Requisiti software

Sistemi operativi Windows:

- Windows Server 2008 R2 SP1 richiede PowerShell 4.0 o versione successiva. Microsoft consiglia di eseguire la versione più recente, Windows Management Framework 5.1.

Sistemi operativi Linux:

- systemd

- wget (per scaricare lo script di installazione)

- openssl

- gnupg (solo sistemi basati su Debian)

Accesso utente locale adatto ai sistemi Windows

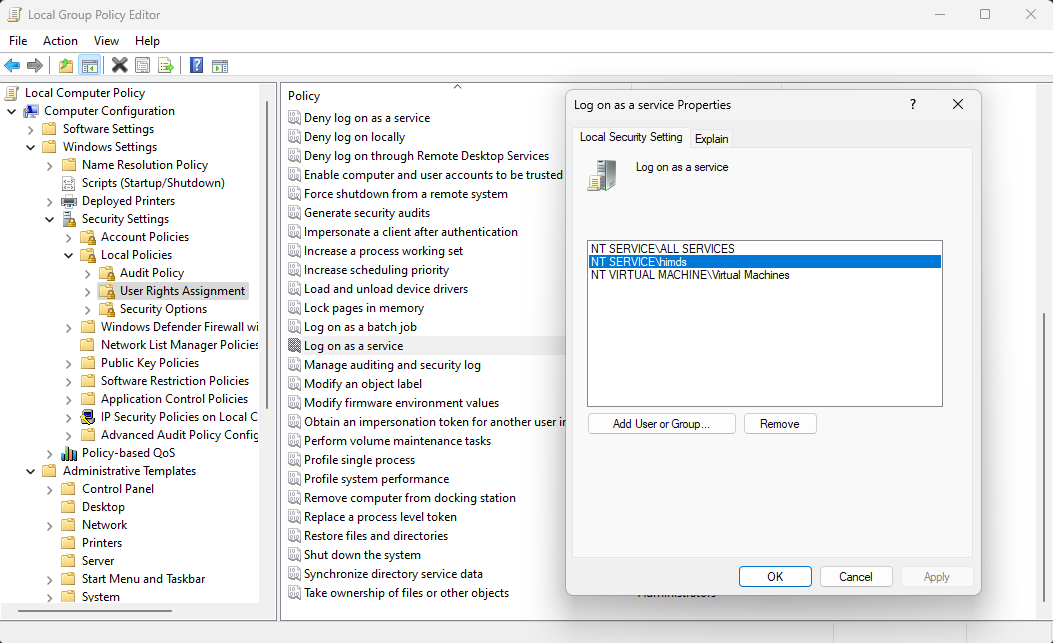

Azure Hybrid Instance Metadata Service viene eseguito con un account virtuale con privilegi limitati, NT SERVICE\himds. Per l'esecuzione di questo account è necessario il diritto "Accesso come servizio" in Windows. Nella maggior parte dei casi non è necessario eseguire alcuna operazione perché questo diritto viene concesso agli account virtuali per impostazione predefinita. Se tuttavia l'organizzazione usa Criteri di gruppo per personalizzare questa impostazione, sarà necessario aggiungere NT SERVICE\himds all'elenco di account autorizzati ad accedere come servizio.

È possibile controllare i criteri correnti nel computer aprendo l'Editor Criteri di gruppo locali (gpedit.msc) dal menu Start e passando all'elemento di criteri seguente:

Configurazione computer > Impostazioni di Windows > Impostazioni di sicurezza > Criteri locali > Assegnazione diritti utente > Accesso come servizio

Controllare se uno di NT SERVICE\ALL SERVICES, NT SERVICE\himds o S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083 (identificatore di sicurezza statico per NT SERVICE\himds) è presente nell'elenco. Se nessuno di questi elementi è presente nell'elenco, sarà necessario collaborare con l'amministratore di Criteri di gruppo per aggiungere NT SERVICE\himds a tutti i criteri che configurano le assegnazioni dei diritti utente nei server. L'amministratore di Criteri di gruppo dovrà apportare la modifica in un computer con l'agente di Azure Connected Machine installato in modo che la selezione oggetti risolva correttamente l'identità. L'agente non deve essere configurato o connesso ad Azure per apportare questa modifica.

Autorizzazioni necessarie

Per diversi aspetti della gestione dei computer connessi, saranno necessari i ruoli predefiniti di Azure seguenti:

- Per eseguire l'onboarding dei computer, è necessario avere il ruolo Onboarding di Azure Connected Machine o Collaboratore per il gruppo di risorse in cui si gestiscono i server.

- Per le operazioni di lettura, modifica ed eliminazione di un computer, è necessario avere il ruolo di Amministratore delle risorse di Azure Connected Machine per il gruppo di risorse.

- Per selezionare un gruppo di risorse dall'elenco a discesa quando si usa il metodo Generazione script, è necessario anche il ruolo Lettore per tale gruppo di risorse (o un altro ruolo che includa l'accesso Lettore).

- Quando si associa un Ambito Collegamento Privato a un server Arc, è necessario disporre dell'autorizzazione Microsoft.HybridCompute/privateLinkScopes/read per la risorsa Ambito Collegamento Privato.

Limiti del servizio e della sottoscrizione di Azure

Non esistono limiti al numero di server abilitati per Azure Arc che è possibile registrare in qualsiasi singolo gruppo di risorse, sottoscrizione o tenant.

Ogni server abilitato per Azure Arc è associato a un oggetto Microsoft Entra e viene conteggiato ai fini della quota di directory. Per informazioni sul numero massimo di oggetti consentiti in una directory di Microsoft Entra, vedereLimiti e restrizioni del servizio Microsoft Entra.

Provider di risorse di Azure

Per usare i server abilitati per Azure Arc, i provider di risorse di Azure seguenti devono essere registrati nella sottoscrizione:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (se si prevede di abilitare server SQL per Arc)

- Microsoft.Compute (per Gestione aggiornamenti di Azure e aggiornamenti automatici delle estensioni)

È possibile registrare i provider di risorse con i comandi seguenti:

Azure PowerShell:

Connect-AzAccount

Set-AzContext -SubscriptionId [subscription you want to onboard]

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridCompute

Register-AzResourceProvider -ProviderNamespace Microsoft.GuestConfiguration

Register-AzResourceProvider -ProviderNamespace Microsoft.HybridConnectivity

Register-AzResourceProvider -ProviderNamespace Microsoft.AzureArcData

Interfaccia della riga di comando di Azure:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

az provider register --namespace 'Microsoft.AzureArcData'

È anche possibile registrare i provider di risorse nel portale di Azure.

Passaggi successivi

- Esaminare i requisiti di rete per la distribuzione di server abilitati per Azure Arc.

- Prima di distribuire l'agente di Azure Connected Machine e di integrarlo con altri servizi di gestione e monitoraggio di Azure, vedere la Guida alla pianificazione e alla distribuzione.* Per risolvere i problemi, vedere la Guida alla risoluzione dei problemi di connessione dell'agente.