Configurare le chiavi gestite dal cliente con il modulo di protezione hardware gestito per la crittografia del volume di Azure NetApp Files

La crittografia del volume di Azure NetApp Files con chiavi gestite dal cliente con il modulo HSM (Hardware Security Module) gestito è un'estensione per chiavi gestite dal cliente per la funzionalità di crittografia dei volumi di Azure NetApp Files. Le chiavi gestite dal cliente con HSM consentono di archiviare le chiavi di crittografia in un modulo di protezione hardware FIPS 140-2 di livello 3 più sicuro anziché il servizio FIPS 140-2 livello 1 o livello 2 usato da Azure Key Vault (AKV).

Requisiti

- Le chiavi gestite dal cliente con HSM gestito sono supportate quando si usa la versione dell'API 2022.11 o successiva.

- Le chiavi gestite dal cliente con modulo di protezione hardware gestito sono supportate solo per gli account Azure NetApp Files che non hanno una crittografia esistente.

- Prima di creare un volume usando la chiave gestita dal cliente con un volume HSM gestito, è necessario:

- aver creato un insieme di credenziali delle chiavi di Azure contenente almeno una chiave.

- L'eliminazione temporanea e la protezione dall'eliminazione devono essere abilitate per l'insieme di credenziali delle chiavi.

- La chiave deve essere di tipo RSA.

- che sia stata creata una rete virtuale con una subnet delegata a Microsoft.Netapp/volumes.

- che sia presente un'identità assegnata dall'utente o dal sistema per l'account Azure NetApp Files.

- che sia stato effettuato il provisioning e l'attivazione di un modulo di protezione hardware gestito.

- aver creato un insieme di credenziali delle chiavi di Azure contenente almeno una chiave.

Aree geografiche supportate

- Australia centrale

- Australia centrale 2

- Australia orientale

- Australia sud-orientale

- Brasile meridionale

- Brasile meridionale

- Canada centrale

- Canada orientale

- India centrale

- Stati Uniti centrali

- Asia orientale

- Stati Uniti orientali

- Stati Uniti orientali 2

- Francia centrale

- Germania settentrionale

- Germania centro-occidentale

- Israele centrale

- Italia settentrionale

- Giappone orientale

- Giappone occidentale

- Corea centrale

- Stati Uniti centro-settentrionali

- Europa settentrionale

- Norvegia orientale

- Norvegia occidentale

- Qatar centrale

- Sudafrica settentrionale

- Stati Uniti centro-meridionali

- India meridionale

- Asia sud-orientale

- Spagna centrale

- Svezia centrale

- Svizzera settentrionale

- Svizzera occidentale

- Emirati Arabi Uniti centrali

- Emirati Arabi Uniti settentrionali

- Regno Unito meridionale

- Europa occidentale

- Stati Uniti occidentali

- West US 2

- Stati Uniti occidentali 3

Registrare la funzionalità

Questa funzionalità è attualmente disponibile solo in anteprima. È necessario registrare la funzionalità prima di usarla per la prima volta. Dopo la registrazione, la funzionalità è abilitata e funziona in background. Non è necessario alcun controllo dell'interfaccia utente.

Registrare la funzionalità :

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryptionVerificare lo stato della registrazione della funzionalità:

Nota

Il RegistrationState può trovarsi nello stato di

Registeringper un massimo di 60 minuti prima di passare aRegistered. Attendere che lo stato sia Registrato prima di continuare.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption

È anche possibile usare i comandi dell'interfaccia della riga di comando di Azure az feature register e az feature show per registrare la funzionalità e visualizzare lo stato della registrazione.

Configurare le chiavi gestite dal cliente con HSM gestito per l'identità assegnata dal sistema

Quando si configurano chiavi gestite dal cliente con un'identità assegnata dal sistema, Azure configura automaticamente l'account NetApp aggiungendo un'identità assegnata dal sistema. Il criterio di accesso viene creato nell'insieme di credenziali delle chiavi di Azure con le autorizzazioni delle chiavi Get, Encrypt e Decrypt.

Requisiti

Per usare un'identità assegnata dal sistema, Azure Key Vault deve essere configurato per l'uso dei criteri di accesso di Vault come modello di autorizzazione. In caso contrario, è necessario usare un'identità assegnata dall'utente.

Passaggi

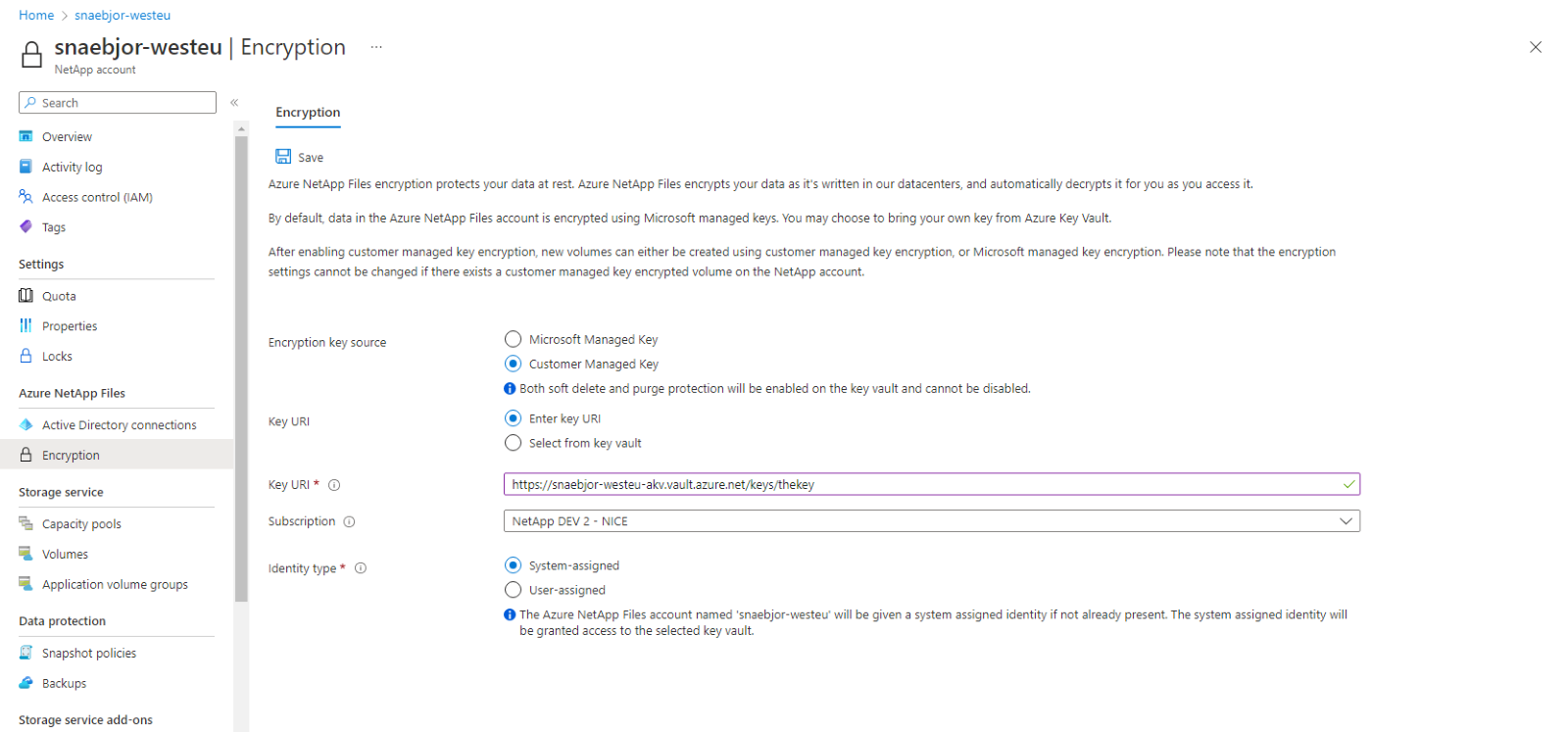

Nel portale di Azure, passare ad Azure NetApp Files e selezionare Crittografia.

Nel menu Crittografia, specificare i valori seguenti:

- Per l'origine della chiave di crittografia, selezionare Chiave gestita dal cliente.

- Per URI chiave, selezionare Immettere l'URI della chiave quindi specificare l'URI per il modulo di protezione hardware gestito.

- Selezionare la sottoscrizione NetApp.

- Per Tipo di identità, selezionare Assegnato dal sistema.

Seleziona Salva.

Configurare le chiavi gestite dal cliente con HSM gestito per l'identità assegnata dall’utente

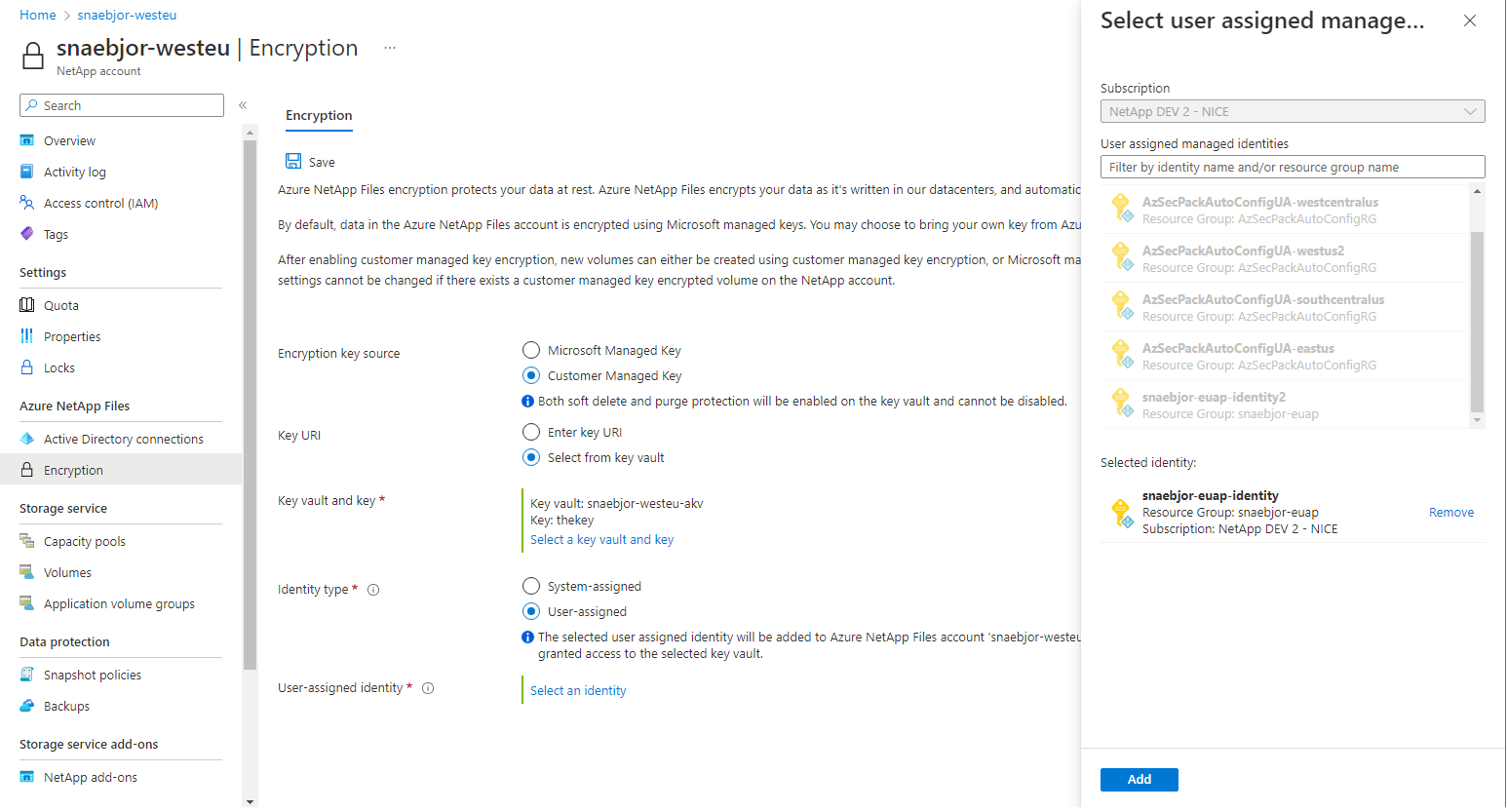

Nel portale di Azure, passare ad Azure NetApp Files e selezionare Crittografia.

Nel menu Crittografia, specificare i valori seguenti:

- Per l'origine della chiave di crittografia, selezionare Chiave gestita dal cliente.

- Per URI chiave, selezionare Immettere l'URI della chiave quindi specificare l'URI per il modulo di protezione hardware gestito.

- Selezionare la sottoscrizione NetApp.

- Per Tipo di identità, selezionare Assegnato dall'utente.

Quando si seleziona Assegnata dall'utente, viene aperto un riquadro di contesto per selezionare l'identità.

- Se Azure Key Vault è configurato per l'uso di un criterio di accesso dell'insieme di credenziali, Azure configura automaticamente l'account NetApp e aggiunge l'identità assegnata dall'utente all'account NetApp. Il criterio di accesso viene creato nell'insieme di credenziali delle chiavi di Azure con le autorizzazioni delle chiavi Get, Encrypt e Decrypt.

- Se è stato configurato Azure Key Vault per l'uso del controllo degli accessi in base al ruolo di Azure (RBAC), è necessario assicurarsi che l'identità assegnata dall'utente selezionato abbia un'assegnazione di ruolo nell'insieme di credenziali delle chiavi con autorizzazioni per le azioni sui dati:

- Microsoft.KeyVault/vaults/keys/read

- Microsoft.KeyVault/vaults/keys/encrypt/action

- Microsoft.KeyVault/vaults/keys/decrypt/action L'identità assegnata dall'utente che è stata selezionata viene aggiunta all'account NetApp. In seguito alla possibilità di personalizzare il controllo degli accessi in base al ruolo, il portale di Azure non configura l'accesso all'insieme di credenziali delle chiavi. Per altre informazioni, vedere Uso delle autorizzazioni per segreti, chiavi e certificati in base al controllo degli accessi in base al ruolo di Azure con Key Vault

Seleziona Salva.