Autenticazione esclusiva di Microsoft Entra-con Azure SQL

Si applica a: Database SQL di Azure

Istanza gestita di SQL di Azure

Azure Synapse Analytics (solo pool SQL dedicati)

L'autenticazione basata solo su Microsoft Entra è una funzionalità all'interno di Azure SQL che consente al servizio di supportare solo l'autenticazione di Microsoft Entra ed è supportata per database SQL di Azure e Istanza gestita di SQL di Azure.

Nota

Microsoft Entra ID era precedentemente conosciuto come Azure Active Directory (Azure AD).

L'autenticazione basata solo su Microsoft Entra è disponibile anche per i pool SQL dedicati (in precedenza SQL Data Warehouse) su server autonomi. L'autenticazione basata solo su Microsoft Entra può essere abilitata per l'area di lavoro di Azure Synapse. Per altre informazioni, vedere Autenticazione basata solo su Microsoft Entra con le aree di lavoro di Azure Synapse.

L'autenticazione SQL è disabilitata quando si abilita l'autenticazione basata solo su Microsoft Entra nell'ambiente di Azure SQL, incluse le connessioni da amministratori del server SQL, account di accesso e utenti. Solo gli utenti che usano l'autenticazione Microsoft Entra sono autorizzati a connettersi al server o al database.

L'autenticazione basata solo su Microsoft Entra può essere abilitata o disabilitata usando il portale di Azure, l'interfaccia della riga di comando di Azure, PowerShell o API REST. L'autenticazione basata solo su Microsoft Entra può essere configurata anche durante la creazione del server con un modello di Azure Resource Manager (ARM).

Per altre informazioni sull'autenticazione Azure SQL, vedere Autenticazione e autorizzazione.

Descrizione delle funzionalità

Quando si abilita l'autenticazione basata solo su Microsoft Entra, l'autenticazione SQL viene disabilitata a livello di server o di istanza gestita e impedisce qualsiasi autenticazione basata su credenziali di autenticazione SQL. Gli utenti con autenticazione SQL non potranno connettersi al server logico per database SQL di Azure o istanza gestita, inclusi tutti i relativi database. Anche se l'autenticazione SQL è disabilitata, i nuovi account di accesso e utenti di autenticazione SQL possono comunque essere creati dagli account Microsoft Entra con autorizzazioni appropriate. I nuovi account di autenticazione SQL appena creati non potranno connettersi al server. L'abilitazione dell'autenticazione basata solo su Microsoft Entra non rimuove gli account utente e l'account di accesso di autenticazione SQL esistenti. La funzionalità impedisce solo a tali account di connettersi al server e a qualsiasi database creato per questo server.

È anche possibile forzare la creazione dei server con l'autenticazione basata solo su Microsoft Entra abilitata tramite Criteri di Azure. Per altre informazioni, vedere Criteri di Azure per l'autenticazione basata solo su Microsoft Entra con Azure SQL.

Autorizzazioni

L'autenticazione basata solo su Microsoft Entra può essere abilitata o disabilitata dagli utenti di Microsoft Entra membri di ruoli predefiniti di Microsoft Entra con privilegi elevati, ad esempio proprietari di sottoscrizioni di Azure, collaboratori e amministratori globali. Inoltre, anche il ruolo Gestore sicurezza SQL può abilitare o disabilitare la funzionalità di autenticazione basata solo su Microsoft Entra.

I ruoli collaboratore di SQL Server e collaboratore di Istanza gestita di SQL non avranno le autorizzazioni per abilitare o disabilitare la funzionalità di autenticazione basata solo su Microsoft Entra. Questo approccio è coerente con l'approccio Separazione dei compiti, in cui gli utenti che possono creare un server SQL di Azure o creare un amministratore di Microsoft Entra non possono abilitare o disabilitare le funzionalità di sicurezza.

Azioni richieste

Le azioni seguenti vengono aggiunte al ruolo Gestore sicurezza SQL per consentire la gestione della funzionalità di autenticazione basata solo su Microsoft Entra.

- Microsoft.Sql/servers/azureADOnlyAuthentications/*

- Microsoft.Sql/servers/administrators/read: obbligatorio solo per gli utenti che accedono al menu del portale di Azure Microsoft Entra ID

- Microsoft.Sql/managedInstances/azureADOnlyAuthentications/*

- Microsoft.Sql/managedInstances/read

Le azioni precedenti possono anche essere aggiunte a un ruolo personalizzato per gestire l'autenticazione basata solo su Microsoft Entra. Per altre informazioni, vedere Creare e assegnare un ruolo personalizzato in Microsoft Entra ID.

Gestire l'autenticazione basata solo su Microsoft Entra tramite le API

Importante

L'amministratore di Microsoft Entra deve essere impostato prima di abilitare l'autenticazione basata solo su Microsoft Entra.

È necessaria la versione 2.14.2 o versioni successive dell'interfaccia della riga di comando di Azure.

name corrisponde al prefisso del nome del server o dell'istanza (ad esempio, myserver) e resource-group corrisponde alla risorsa a cui appartiene il server (ad esempio, myresource).

Database SQL di Azure

Per altre informazioni, vedere az sql server ad-only-auth.

Abilitare o disabilitare nel database SQL

Abilitazione

az sql server ad-only-auth enable --resource-group myresource --name myserver

Disabilita

az sql server ad-only-auth disable --resource-group myresource --name myserver

Controllare lo stato nel database SQL

az sql server ad-only-auth get --resource-group myresource --name myserver

Istanza gestita di SQL di Azure

Per altre informazioni, vedere az sql mi ad-only-auth.

Abilitazione

az sql mi ad-only-auth enable --resource-group myresource --name myserver

Disabilita

az sql mi ad-only-auth disable --resource-group myresource --name myserver

Controllare lo stato in Istanza gestita di SQL

az sql mi ad-only-auth get --resource-group myresource --name myserver

Controllare l'autenticazione basata solo su Microsoft Entra tramite T-SQL

La SERVERPROPERTY IsExternalAuthenticationOnly è stata aggiunta per verificare se l'autenticazione basata solo su Microsoft Entra è abilitata per il server o l'istanza gestita. 1 indica che la funzionalità è abilitata, 0 rappresenta la funzionalità disabilitata.

SELECT SERVERPROPERTY('IsExternalAuthenticationOnly')

Osservazioni:

- Un collaboratore di SQL Server può impostare o rimuovere un amministratore di Microsoft Entra, ma non può configurare l'impostazione Autenticazione basata solo su Microsoft Entra. Il Gestore sicurezza SQL non può impostare o rimuovere un amministratore di Microsoft Entra, ma può configurare l'impostazione Autenticazione basata solo su Microsoft Entra. Solo gli account con ruoli Controllo degli accessi in base al ruolo di Azure superiori o ruoli personalizzati che contengono entrambe le autorizzazioni possono impostare o rimuovere un amministratore di Microsoft Entra e configurare l'impostazione Autenticazione basata solo su Microsoft Entra. Uno di questi è il ruolo Collaboratore.

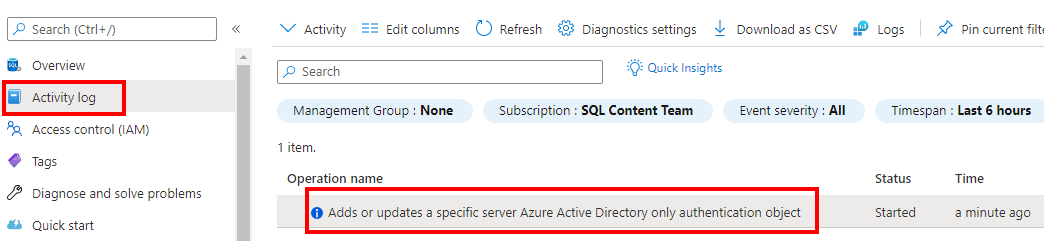

- Dopo aver abilitato o disabilitato l'Autenticazione basata solo su Microsoft Entra nel portale di Azure, è possibile visualizzare una voce del Log attività nel menu SQL Server.

- L'impostazione Autenticazione basata solo su Microsoft Entra può essere abilitata o disabilitata solo dagli utenti con le autorizzazioni appropriate se è specificato l'amministratore di Microsoft Entra. Se l'amministratore di Microsoft Entra non è impostato, l'impostazione Autenticazione basata solo su Microsoft Entra rimane inattiva e non può essere abilitata o disabilitata. L'uso delle API per abilitare l'autenticazione basata solo su Microsoft Entra avrà esito negativo anche se l'amministratore di Microsoft Entra non è stato impostato.

- La modifica di un amministratore di Microsoft Entra quando è abilitata l'autenticazione basata solo su Microsoft Entra è supportata per gli utenti con le autorizzazioni appropriate.

- La modifica di un amministratore di Microsoft Entra e l'abilitazione o la disabilitazione dell'autenticazione basata solo su Microsoft Entra è consentita nel portale di Azure per gli utenti con le autorizzazioni appropriate. Entrambe le operazioni possono essere completate facendo un clic su Salva nel portale di Azure. L'amministratore di Microsoft Entra deve essere impostato per abilitare l'autenticazione basata solo su Microsoft Entra.

- La rimozione di un amministratore di Microsoft Entra quando la funzionalità di autenticazione basata solo su Microsoft Entra è abilitata non è supportata. Se l'autenticazione basata solo su Microsoft Entra è abilitata, l'uso di una API per rimuovere un amministratore di Microsoft Entra avrà esito negativo.

- Se l'impostazione autenticazione basata solo su Microsoft Entra è abilitata, il pulsante Rimuovi amministratore è inattivo nel portale di Azure.

- Rimuovere un amministratore di Microsoft Entra e disabilitare l'impostazione autenticazione basata solo su Microsoft Entra è consentito, ma richiede l'autorizzazione utente appropriata per completare le operazioni. Entrambe le operazioni possono essere completate facendo un clic su Salva nel portale di Azure.

- Gli utenti di Microsoft Entra con autorizzazioni appropriate possono rappresentare utenti SQL esistenti.

- La rappresentazione continua a funzionare tra gli utenti con autenticazione SQL anche quando è abilitata la funzionalità di autenticazione basata solo su Microsoft Entra.

Limitazioni per l'autenticazione basata solo su Microsoft Entra nel database SQL

Quando l'autenticazione basata solo su Microsoft Entra è abilitata per il database SQL, le funzionalità seguenti non sono supportate:

- I ruoli del server di database SQL di Azure per la gestione delle autorizzazioni sono supportati per le entità di sicurezza del server Microsoft Entra, ma non se l'account di accesso di Microsoft Entra è un gruppo.

- Processi elastici per il database SQL di Azure

- Sincronizzazione dati SQL

- Change Data Capture (CDC): se si crea un database in database SQL di Azure come utente di Microsoft Entra e si abilita Change Data Capture, un utente SQL non potrà disabilitare o modificare gli artefatti CDC. Tuttavia, un altro utente Microsoft Entra potrà abilitare o disabilitare CDC nello stesso database. Analogamente, se si crea un database SQL di Azure come utente di SQL, l'abilitazione o disabilitazione di CDC come utente di Microsoft Entra non funzionerà

- Replica transazionale con Istanza gestita di SQL di Azure: poiché l'autenticazione SQL è necessaria per la connettività tra i partecipanti alla replica, quando è abilitata l'autenticazione basata solo su Microsoft Entra, la replica transazionale non è supportata per database SQL per scenari in cui viene usata la replica transazionale per eseguire il push delle modifiche apportate in un'Istanza gestita di SQL di Azure, SQL Server locale o un'istanza di SQL Server della VM di Azure in un database in database SQL di Azure

- Informazioni dettagliate SQL (anteprima)

- Istruzione

EXEC ASper gli account membro di gruppo Microsoft Entra

Limitazioni per l'autenticazione basata solo su Microsoft Entra in Istanza gestita di SQL di Azure

Quando l'autenticazione basata solo su Microsoft Entra è abilitata per Istanza gestita di SQL, le funzionalità seguenti non sono supportate:

- Replica transazionale con Istanza gestita di SQL di Azure

- L’automatizzazione delle attività di gestione usando i processi di SQL Agent in Istanza gestita di SQL di Azure supporta l’autenticazione solo con Microsoft Entra. Tuttavia, l'utente di Microsoft Entra membro di un gruppo Microsoft Entra che ha accesso all'istanza gestita non può avere processi SQL Agent.

- Informazioni dettagliate SQL (anteprima)

- Istruzione

EXEC ASper gli account membro di gruppo Microsoft Entra

Per altre limitazioni, vedere Differenze di T-SQL tra SQL Server e Istanza gestita di SQL di Azure.