Configurare la crittografia della chiave gestita dal cliente inattivi in soluzione Azure VMware

Questo articolo illustra come crittografare le chiavi di crittografia della chiave VMware vSAN (KEK) con chiavi gestite dal cliente gestite da un'istanza di Azure Key Vault di proprietà del cliente.

Quando le crittografie cmk sono abilitate nel cloud privato soluzione Azure VMware, soluzione Azure VMware usa la chiave cmk dall'insieme di credenziali delle chiavi per crittografare le chiavi KEK vSAN. Ogni host ESXi che partecipa al cluster vSAN usa chiavi di crittografia del disco generate in modo casuale che ESXi usa per crittografare i dati dei dischi inattivi. vSAN crittografa tutti i DEK con una chiave di crittografia della chiave fornita dal sistema di gestione delle chiavi soluzione Azure VMware. Il soluzione Azure VMware cloud privato e l'insieme di credenziali delle chiavi non devono trovarsi nella stessa sottoscrizione.

Quando si gestiscono chiavi di crittografia personalizzate, è possibile:

- Controllare l'accesso di Azure alle chiavi vSAN.

- Gestire centralmente il ciclo di vita dei cmk.

- Revocare l'accesso di Azure alla chiave kek.

La funzionalità cmk supporta i tipi di chiave seguenti e le relative dimensioni delle chiavi:

- RSA: 2048, 3072, 4096

- RSA-HSM: 2048, 3072, 4096

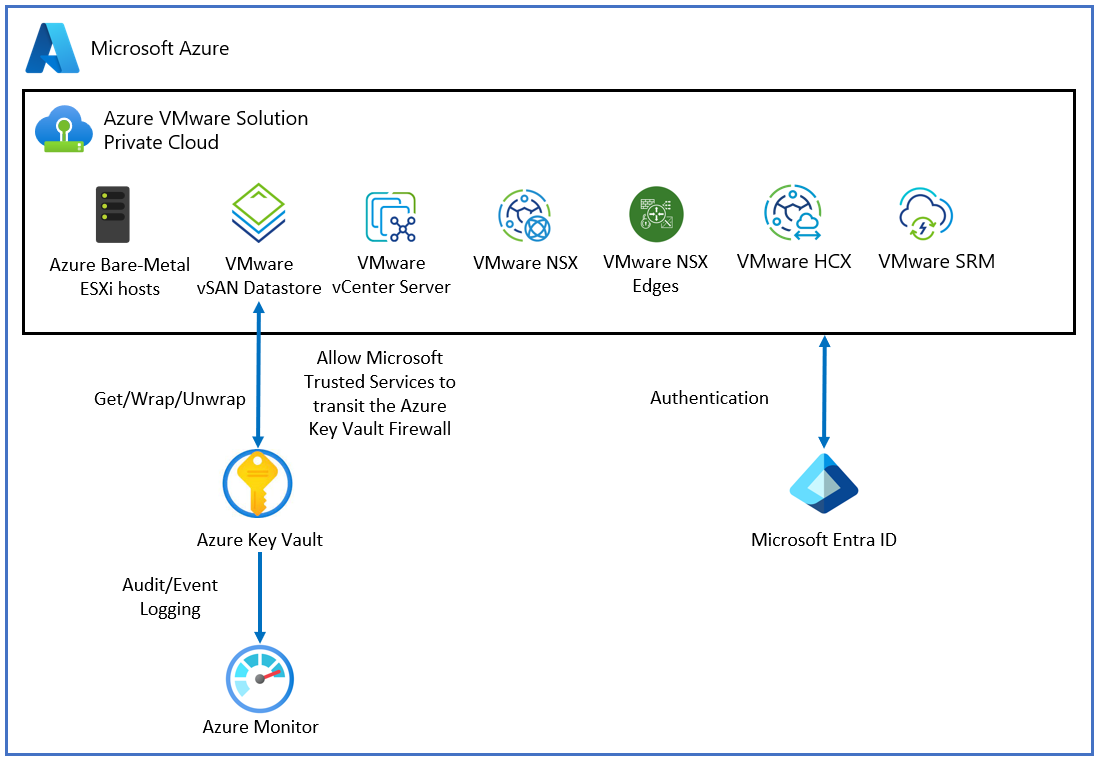

Topologia

Il diagramma seguente illustra come soluzione Azure VMware usa Microsoft Entra ID e un insieme di credenziali delle chiavi per distribuire la chiave gestita dal cliente.

Prerequisiti

Prima di iniziare ad abilitare la funzionalità cmk, assicurarsi che siano soddisfatti i requisiti seguenti:

È necessario un insieme di credenziali delle chiavi per usare la funzionalità della chiave gestita dal cliente. Se non si ha un insieme di credenziali delle chiavi, è possibile crearne uno usando Avvio rapido: Creare un insieme di credenziali delle chiavi usando il portale di Azure.

Se è stato abilitato l'accesso limitato a Key Vault, è necessario consentire a Servizi attendibili Microsoft di ignorare il firewall di Key Vault. Per altre informazioni, vedere Configurare le impostazioni di rete di Azure Key Vault.

Nota

Dopo che le regole del firewall sono attive, gli utenti possono eseguire operazioni sul piano dati di Key Vault solo quando le richieste provengono da macchine virtuali consentite o intervalli di indirizzi IPv4. Questa restrizione si applica anche all'accesso a Key Vault dal portale di Azure. Influisce anche sullo strumento di selezione dell'insieme di credenziali delle chiavi soluzione Azure VMware. Gli utenti potrebbero essere in grado di visualizzare un elenco di insiemi di credenziali delle chiavi, ma non di elencare le chiavi, se le regole del firewall impediscono il computer client o l'utente non dispone dell'autorizzazione elenco in Key Vault.

Abilitare l'identità assegnata dal sistema nel cloud privato soluzione Azure VMware se non è stata abilitata durante il provisioning del data center software-defined( SDDC).

Per abilitare l'identità assegnata dal sistema:

Accedere al portale di Azure.

Passare a soluzione Azure VMware e individuare il cloud privato.

Nel riquadro più a sinistra aprire Gestisci e selezionare Identità.

In System Assigned (Assegnato sistema) selezionare Enable Save (Abilita>salva). L'identità assegnata dal sistema dovrebbe ora essere abilitata.

Dopo l'abilitazione dell'identità assegnata dal sistema, viene visualizzata la scheda ID oggetto. Prendere nota dell'ID oggetto da usare in un secondo momento.

Configurare i criteri di accesso dell'insieme di credenziali delle chiavi per concedere le autorizzazioni all'identità gestita. Viene usato per autorizzare l'accesso all'insieme di credenziali delle chiavi.

- Accedere al portale di Azure.

- Passare a Insiemi di credenziali delle chiavi e individuare l'insieme di credenziali delle chiavi che si vuole usare.

- Nel riquadro all'estrema sinistra, in Impostazioni selezionare Criteri di accesso.

- In Criteri di accesso selezionare Aggiungi criteri di accesso e quindi:

- Nell'elenco a discesa Autorizzazioni chiave scegliere Seleziona, Ottieni, A capo della chiave e Annulla il wrapping della chiave.

- In Selezionare un'entità selezionare Nessuna selezione. Verrà visualizzata una nuova finestra Principale con una casella di ricerca.

- Nella casella di ricerca incollare l'ID oggetto del passaggio precedente. In alternativa, cercare il nome del cloud privato che si vuole usare. Scegliere Seleziona al termine.

- Selezionare AGGIUNGI.

- Verificare che il nuovo criterio venga visualizzato nella sezione Applicazione del criterio corrente.

- Selezionare Salva per eseguire il commit delle modifiche.

Ciclo di vita della versione della chiave gestita dal cliente

È possibile modificare la chiave cmk creando una nuova versione della chiave. La creazione di una nuova versione non interrompe il flusso di lavoro della macchina virtuale.The creation of a new version doesn't interrupt the virtual machine (VM) workflow.

In soluzione Azure VMware la rotazione della versione della chiave cmk dipende dall'impostazione di selezione della chiave scelta durante l'installazione della chiave cmk.

Impostazione selezione chiave 1

Un cliente abilita la crittografia cmk senza specificare una versione della chiave specifica per la chiave gestita dal cliente. soluzione Azure VMware seleziona la versione della chiave più recente per cmk dall'insieme di credenziali delle chiavi del cliente per crittografare i kek vSAN. soluzione Azure VMware tiene traccia della chiave gestita dal cliente per la rotazione della versione. Quando viene creata una nuova versione della chiave cmk in Key Vault, viene acquisita da soluzione Azure VMware automaticamente per crittografare le chiavi KEK vSAN.

Nota

soluzione Azure VMware possono essere necessari fino a 10 minuti per rilevare una nuova versione della chiave autorotata.

Impostazione selezione chiave 2

Un cliente può abilitare la crittografia cmk per una versione della chiave CMK specificata per fornire l'URI della versione della chiave completa nell'opzione Invio chiave dall'URI. Quando la chiave corrente del cliente scade, è necessario estendere la scadenza della chiave cmk o disabilitare la chiave cmk.

Abilitare la chiave gestita dal cliente con identità assegnata dal sistema

L'identità assegnata dal sistema è limitata a una per risorsa ed è associata al ciclo di vita della risorsa. È possibile concedere autorizzazioni all'identità gestita nella risorsa di Azure. L'identità gestita viene autenticata con l'ID Microsoft Entra, quindi non è necessario archiviare credenziali nel codice.

Importante

Assicurarsi che Key Vault si trova nella stessa area del cloud privato soluzione Azure VMware.

Passare all'istanza di Key Vault e fornire l'accesso a SDDC in Key Vault usando l'ID entità acquisito nella scheda Abilita identità del servizio gestito.

Nel cloud privato soluzione Azure VMware, in Gestisci selezionare Crittografia. Selezionare quindi Chiavi gestite dal cliente (CMK).

La chiave gestita dal cliente offre due opzioni per la selezione delle chiavi da Key Vault:

Opzione 1:

- In Chiave di crittografia scegliere tra Key Vault.

- Selezionare il tipo di crittografia. Selezionare quindi l'opzione Seleziona insieme di credenziali delle chiavi e chiave .

- Selezionare l'insieme di credenziali delle chiavi e la chiave nell'elenco a discesa. Quindi, scegli Seleziona.

Opzione 2:

- In Chiave di crittografia selezionare Immetti chiave dall'URI.

- Immettere un URI chiave specifico nella casella URI chiave.

Importante

Se si vuole selezionare una versione chiave specifica anziché la versione più recente selezionata automaticamente, è necessario specificare l'URI chiave con la versione della chiave. Questa scelta influisce sul ciclo di vita della versione della chiave cmk.

L'opzione Key Vault Managed Hardware Security Module (HSM) è supportata solo con l'opzione URI della chiave.

Selezionare Salva per concedere l'accesso alla risorsa.

Passare da una chiave gestita dal cliente a una chiave gestita da Microsoft

Quando un cliente vuole passare da una chiave gestita da Microsoft a una chiave gestita da Microsoft, il carico di lavoro della macchina virtuale non viene interrotto. Per apportare la modifica da cmk a MMK:

- In Gestisci selezionare Crittografia dal cloud privato soluzione Azure VMware.

- Selezionare Chiavi gestite da Microsoft (MMK).

- Seleziona Salva.

Limiti

Key Vault deve essere configurato come ripristinabile. Dovrai:

- Configurare Key Vault con l'opzione Eliminazione temporanea.

- Attivare Purge Protection per evitare l'eliminazione forzata dell'insieme di credenziali dei segreti, anche dopo l'eliminazione temporanea.

L'aggiornamento delle impostazioni della chiave gestita dal cliente non funziona se la chiave è scaduta o la chiave di accesso soluzione Azure VMware è stata revocata.

Risoluzione dei problemi e procedure consigliate

Ecco i suggerimenti per la risoluzione dei problemi comuni che possono verificarsi e anche le procedure consigliate da seguire.

Eliminazione accidentale di una chiave

Se si elimina accidentalmente la chiave nell'insieme di credenziali delle chiavi, il cloud privato non può eseguire alcune operazioni di modifica del cluster. Per evitare questo scenario, è consigliabile mantenere abilitate le eliminazioni temporaneamente nell'insieme di credenziali delle chiavi. Questa opzione garantisce che, se una chiave viene eliminata, può essere recuperata entro un periodo di 90 giorni come parte della conservazione predefinita per l'eliminazione temporanea. Se si è entro il periodo di 90 giorni, è possibile ripristinare la chiave per risolvere il problema.

Ripristinare l'autorizzazione dell'insieme di credenziali delle chiavi

Se si ha un cloud privato che ha perso l'accesso alla chiave gestita, verificare se l'identità del sistema gestito (MSI) richiede autorizzazioni nell'insieme di credenziali delle chiavi. La notifica di errore restituita da Azure potrebbe non indicare correttamente l'identità del servizio gestito che richiede autorizzazioni nell'insieme di credenziali delle chiavi come causa radice. Tenere presente che le autorizzazioni necessarie sono get, wrapKeye unwrapKey. Vedere il passaggio 4 in Prerequisiti.

Correzione di una chiave scaduta

Se non si usa la funzione autorotate e la chiave cmk è scaduta in Key Vault, è possibile modificare la data di scadenza nella chiave.

Ripristinare l'accesso all'insieme di credenziali delle chiavi

Assicurarsi che l'identità del servizio gestito venga usata per fornire l'accesso al cloud privato all'insieme di credenziali delle chiavi.

Eliminazione dell'identità del servizio gestito

Se si elimina accidentalmente l'identità del servizio gestito associata a un cloud privato, è necessario disabilitare la chiave gestita. Seguire quindi i passaggi per abilitare la chiave gestita dal cliente dall'avvio.

Passaggi successivi

- Informazioni sul backup e il ripristino di Azure Key Vault.

- Informazioni sul ripristino di Azure Key Vault.