Utilizzo dell'accesso del gruppo di sicurezza di rete e di Azure Bastion

Quando si usa Azure Bastion, è possibile usare i gruppi di sicurezza di rete. Per altre informazioni, vedere Gruppi di sicurezza.

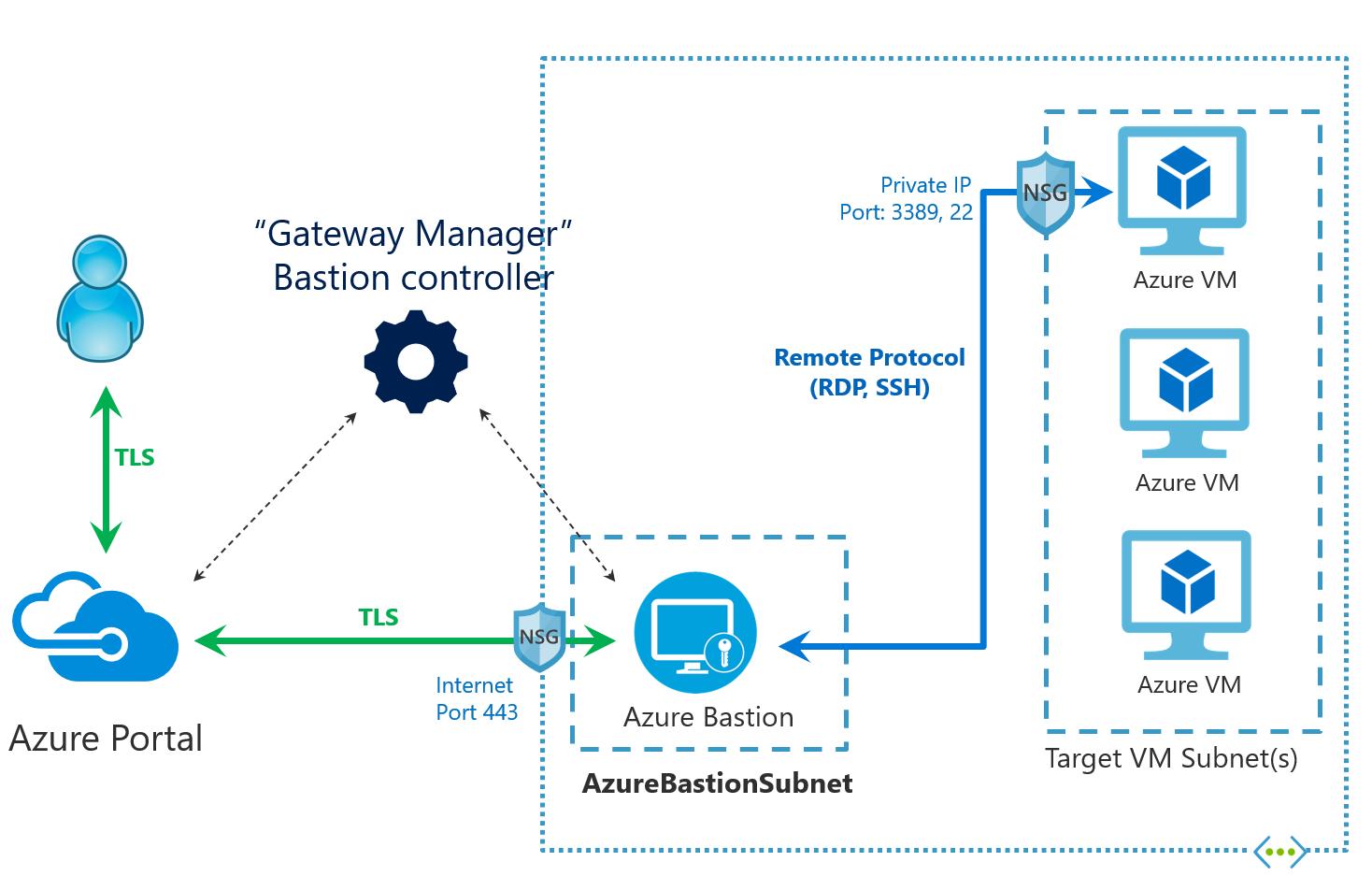

In questo diagramma:

- L'host Bastion viene distribuito nella rete virtuale.

- L'utente si connette al portale di Azure tramite qualsiasi browser HTML5.

- L'utente passa alla macchina virtuale di Azure a RDP/SSH.

- integrazione Connessione - Sessione RDP/SSH a clic singolo nel browser

- Non è richiesto alcun indirizzo IP pubblico nella macchina virtuale di Azure.

Gruppi di sicurezza di rete

Questa sezione illustra il traffico di rete tra l'utente e Azure Bastion e le macchine virtuali di destinazione nella rete virtuale:

Importante

Se si sceglie di usare un gruppo di sicurezza di rete con la risorsa Azure Bastion, è necessario creare tutte le regole di traffico in ingresso e in uscita seguenti. Omettendo una delle regole seguenti nel gruppo di sicurezza di rete, la risorsa Azure Bastion non riceverà gli aggiornamenti necessari in futuro e quindi aprirà la risorsa a future vulnerabilità di sicurezza.

AzureBastionSubnet

Azure Bastion viene distribuito in modo specifico in AzureBastionSubnet.

Traffico in ingresso:

- Traffico in ingresso da Internet pubblico: Azure Bastion creerà un indirizzo IP pubblico che richiede la porta 443 abilitata nell'indirizzo IP pubblico per il traffico in ingresso. La porta 3389/22 non deve essere aperta in AzureBastionSubnet. Si noti che l'origine può essere Internet o un set di indirizzi IP pubblici specificati.

- Traffico in ingresso dal piano di controllo di Azure Bastion: per la connettività del piano di controllo, abilitare la porta 443 in ingresso dal tag di servizio GatewayManager . In questo modo, il piano di controllo, ovvero Gestione gateway, può comunicare con Azure Bastion.

- Traffico in ingresso dal piano dati di Azure Bastion: per la comunicazione del piano dati tra i componenti sottostanti di Azure Bastion, abilitare le porte 8080, 5701 in ingresso dal tag del servizio VirtualNetwork al tag del servizio VirtualNetwork. Ciò consente ai componenti di Azure Bastion di comunicare tra loro.

- Traffico in ingresso da Azure Load Balancer: per i probe di integrità, abilitare la porta 443 in ingresso dal tag del servizio AzureLoadBalancer . Ciò consente ad Azure Load Balancer di rilevare la connettività

Traffico in uscita:

- Traffico in uscita verso macchine virtuali di destinazione: Azure Bastion raggiungerà le macchine virtuali di destinazione tramite IP privato. I gruppi di sicurezza di rete devono consentire il traffico in uscita ad altre subnet di macchine virtuali di destinazione per la porta 3389 e 22. Se si usa la funzionalità di porta personalizzata all'interno dello SKU Standard, assicurarsi che i gruppi di sicurezza di rete consentano il traffico in uscita al tag del servizio VirtualNetwork come destinazione.

- Traffico in uscita verso il piano dati di Azure Bastion: per la comunicazione del piano dati tra i componenti sottostanti di Azure Bastion, abilitare le porte 8080, 5701 in uscita dal tag del servizio VirtualNetwork al tag del servizio VirtualNetwork. Ciò consente ai componenti di Azure Bastion di comunicare tra loro.

- Traffico in uscita verso altri endpoint pubblici in Azure: Azure Bastion deve essere in grado di connettersi a vari endpoint pubblici in Azure, ad esempio per archiviare i log di diagnostica e i log di misurazione. Per questo motivo, Azure Bastion deve essere in uscita fino a 443 al tag del servizio AzureCloud .

- Traffico in uscita verso Internet: Azure Bastion deve essere in grado di comunicare con Internet per la sessione, il collegamento condivisibile bastion e la convalida del certificato. Per questo motivo, è consigliabile abilitare la porta 80 in uscita verso Internet.

Subnet della macchina virtuale di destinazione

Si tratta della subnet che contiene la macchina virtuale di destinazione a cui si vuole eseguire RDP/SSH.

- Traffico in ingresso da Azure Bastion: Azure Bastion raggiungerà la macchina virtuale di destinazione tramite IP privato. Le porte RDP/SSH (rispettivamente le porte 3389/22 o i valori di porta personalizzati se si usa la funzionalità di porta personalizzata come parte dello SKU Standard o Premium) devono essere aperte sul lato macchina virtuale di destinazione su IP privato. Come procedura consigliata, è possibile aggiungere l'intervallo di indirizzi IP della subnet Azure Bastion in questa regola per consentire solo a Bastion di aprire queste porte nelle macchine virtuali di destinazione nella subnet della macchina virtuale di destinazione.

Passaggi successivi

Per altre informazioni su Azure Bastion, vedere le domande frequenti.