Crittografia servizio Bot di intelligenza artificiale di Azure per i dati inattivi

SI APPLICA A: SDK v4

L'intelligenza artificiale di Azure servizio Bot crittografa automaticamente i dati quando viene salvato in modo permanente nel cloud per proteggere i dati e soddisfare gli impegni di sicurezza e conformità dell'organizzazione.

La crittografia e la decrittografia sono trasparenti, ovvero la crittografia e l'accesso vengono gestiti per l'utente. I dati sono protetti per impostazione predefinita e non è necessario modificare il codice o le applicazioni per sfruttare la crittografia.

Informazioni sulla gestione delle chiavi di crittografia

Per impostazione predefinita, la sottoscrizione usa chiavi di crittografia gestite da Microsoft. È possibile gestire la risorsa bot con chiavi personalizzate denominate chiavi gestite dal cliente. Le chiavi gestite dal cliente offrono maggiore flessibilità per creare, ruotare, disabilitare e revocare i controlli di accesso agli archivi di azure per intelligenza artificiale di Azure servizio Bot. È anche possibile controllare le chiavi di crittografia usate per proteggere i dati.

Durante la crittografia dei dati, l'intelligenza artificiale di Azure servizio Bot crittografa con due livelli di crittografia. Nel caso in cui le chiavi gestite dal cliente non siano abilitate, entrambe le chiavi usate sono chiavi gestite da Microsoft. Quando le chiavi gestite dal cliente sono abilitate, i dati vengono crittografati con la chiave gestita dal cliente e una chiave gestita da Microsoft.

Chiavi gestite dal cliente con Azure Key Vault

Per usare la funzionalità chiavi gestite dal cliente, è necessario archiviare e gestire le chiavi in Azure Key Vault. È possibile creare chiavi personalizzate e archiviarle in un insieme di credenziali delle chiavi oppure usare le API Azure Key Vault per generare chiavi. La risorsa di Azure Bot e l'insieme di credenziali delle chiavi devono trovarsi nello stesso tenant di Microsoft Entra ID, ma possono trovarsi in sottoscrizioni diverse. Per altre informazioni su Azure Key Vault, vedere Che cos'è Azure Key Vault?.

Quando si usa una chiave gestita dal cliente, Azure AI servizio Bot crittografa i dati nella risorsa di archiviazione. Se l'accesso a tale chiave viene revocato o la chiave viene eliminata, il bot non sarà in grado di usare l'intelligenza artificiale di Azure servizio Bot per inviare o ricevere messaggi e non sarà possibile accedere o modificare la configurazione del bot nel portale di Azure.

Quando si crea una risorsa di Azure Bot tramite il portale, Azure genera un ID app e una password, ma non li archivia in Azure Key Vault. È possibile usare Key Vault con servizio Bot di intelligenza artificiale di Azure. Per informazioni, vedere Configurare l'app Web per connettersi a Key Vault. Per un esempio su come archiviare e recuperare segreti con Key Vault, vedere Avvio rapido: Libreria client dei segreti di Azure Key Vault per .NET (SDK v4).

Importante

Il team di azure per intelligenza artificiale servizio Bot non riesce a ripristinare un bot di chiave di crittografia gestito dal cliente senza accedere alla chiave.

Quali dati vengono crittografati?

Azure AI servizio Bot archivia i dati dei clienti relativi al bot, i canali usati, le impostazioni di configurazione dei set di sviluppatori e, se necessario, un record delle conversazioni attualmente attive. Inoltre, per meno di 24 ore, archivia i messaggi inviati tramite Direct Line o chat Web canali e tutti gli allegati caricati.

Tutti i dati dei clienti vengono crittografati con due livelli di crittografia in Azure AI servizio Bot, con chiavi di crittografia gestite da Microsoft o chiavi di crittografia gestite dal cliente e Microsoft. Azure AI servizio Bot crittografa i dati archiviati temporaneamente usando le chiavi di crittografia gestite da Microsoft e, a seconda della configurazione della risorsa di Azure Bot, crittografa i dati a lungo termine usando le chiavi di crittografia gestite dal cliente o Microsoft.

Nota

Poiché l'servizio Bot di intelligenza artificiale di Azure esiste per offrire ai clienti la possibilità di recapitare messaggi da e verso utenti di altri servizi all'esterno del servizio Bot di Intelligenza artificiale di Azure, la crittografia non si estende a tali servizi. Ciò significa che, mentre in Azure AI servizio Bot controllo, i dati verranno archiviati crittografati in base alle indicazioni fornite in questo articolo. Tuttavia, quando si lascia il servizio per il recapito a un altro servizio, i dati vengono decrittografati e quindi inviati usando la crittografia TLS 1.2 al servizio di destinazione.

Come configurare l'istanza di Azure Key Vault

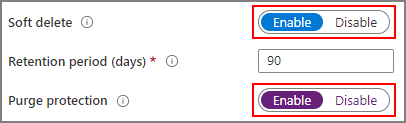

L'uso delle chiavi gestite dal cliente con Azure AI servizio Bot richiede l'abilitazione di due proprietà nell'istanza di Azure Key Vault che si prevede di usare per ospitare le chiavi di crittografia: eliminazione temporanea e protezione dall'eliminazione. Queste funzionalità assicurano che, se per qualche motivo la chiave viene eliminata accidentalmente, è possibile recuperarla. Per altre informazioni sull'eliminazione temporanea e sulla protezione dall'eliminazione temporanea, vedere Panoramica dell'eliminazione temporanea di Azure Key Vault.

Se si usa un'istanza di Azure Key Vault esistente, è possibile verificare che queste proprietà siano abilitate nella sezione Proprietà del portale di Azure. Se una di queste proprietà non è abilitata, vedere la sezione Key Vault in Come abilitare l'eliminazione temporanea e la protezione dall'eliminazione temporanea.

Concedere all'intelligenza artificiale di Azure servizio Bot l'accesso a un insieme di credenziali delle chiavi

Affinché l'servizio Bot di intelligenza artificiale di Azure abbia accesso all'insieme di credenziali delle chiavi creato a questo scopo, è necessario impostare un criterio di accesso, che fornisce all'entità servizio di Azure ai servizio Bot il set corrente di autorizzazioni. Per altre informazioni su Azure Key Vault, tra cui come creare un insieme di credenziali delle chiavi, vedere Informazioni su Azure Key Vault.

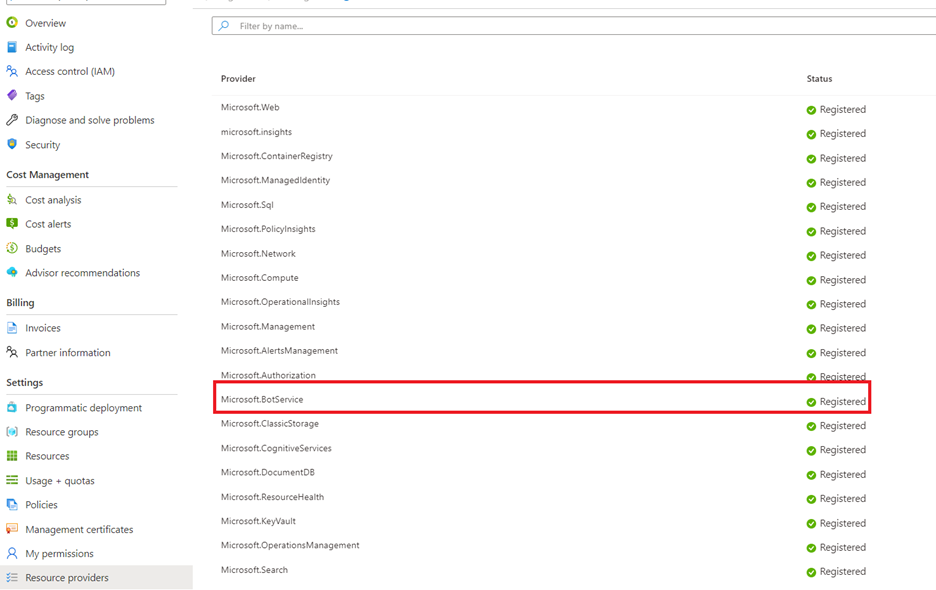

Registrare il provider di risorse azure per intelligenza artificiale servizio Bot nella sottoscrizione contenente l'insieme di credenziali delle chiavi.

- Vai al portale di Azure.

- Aprire il pannello Sottoscrizioni e selezionare la sottoscrizione che contiene l'insieme di credenziali delle chiavi.

- Aprire il pannello Provider di risorse e registrare il provider di risorse Microsoft.BotService .

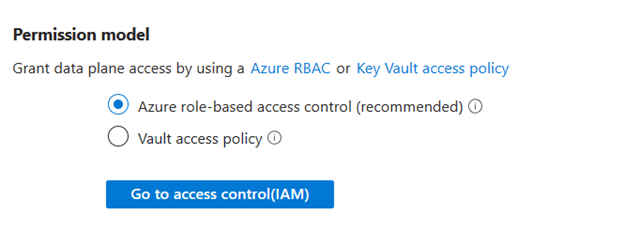

Azure Key Vault supporta due modelli di autorizzazione: controllo degli accessi in base al ruolo di Azure o criteri di accesso dell'insieme di credenziali. È possibile scegliere di usare uno dei due modelli di autorizzazione. Assicurarsi che firewall e reti virtuali nel pannello Rete dell'insieme di credenziali delle chiavi sia impostato su Consenti l'accesso pubblico da tutte le reti in questo passaggio. Assicurarsi inoltre che all'operatore sia stata concessa l'autorizzazione Operazioni di gestione delle chiavi.

Per configurare il modello di autorizzazione controllo degli accessi in base al ruolo di Azure nell'insieme di credenziali delle chiavi:

- Aprire il pannello Insiemi di credenziali delle chiavi e selezionare l'insieme di credenziali delle chiavi.

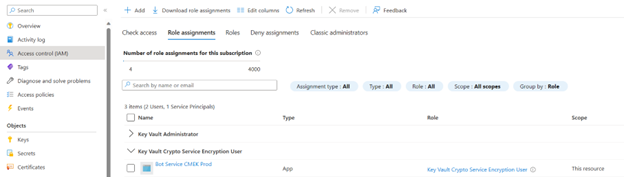

- Passare al pannello Controllo di accesso (IAM) e assegnare il ruolo Utente crittografia crittografia servizio di crittografia dell'insieme di credenziali delle chiavi a servizio Bot CMEK Prod. Solo un utente con il ruolo proprietario della sottoscrizione può apportare questa modifica.

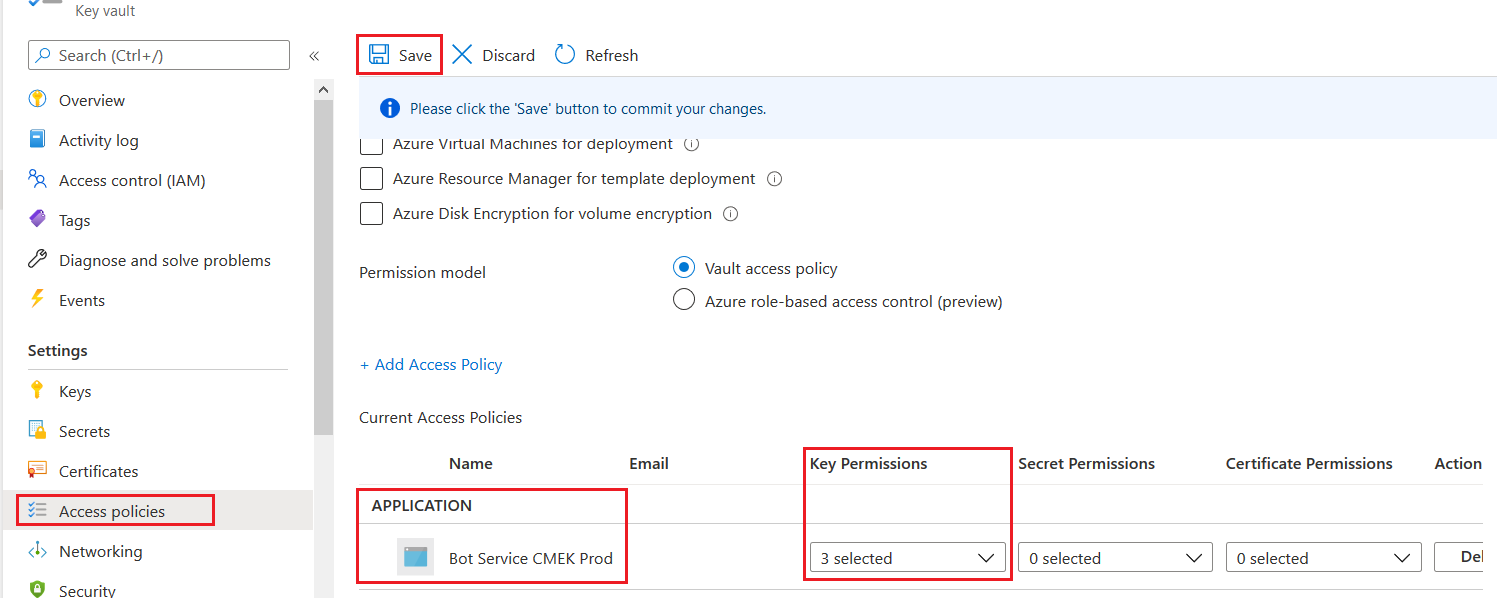

Per configurare il modello di autorizzazione dei criteri di accesso di Key Vault nell'insieme di credenziali delle chiavi:

- Aprire il pannello Insiemi di credenziali delle chiavi e selezionare l'insieme di credenziali delle chiavi.

- Aggiungere l'servizio Bot'applicazione CMEK Prod come criterio di accesso e assegnargli le autorizzazioni seguenti:

- Get (dalle operazioni di gestione delle chiavi)

- Annullare il wrapping della chiave (dalle operazioni di crittografia)

- Eseguire il wrapping della chiave (dalle operazioni di crittografia)

- Selezionare Salva per salvare le modifiche apportate.

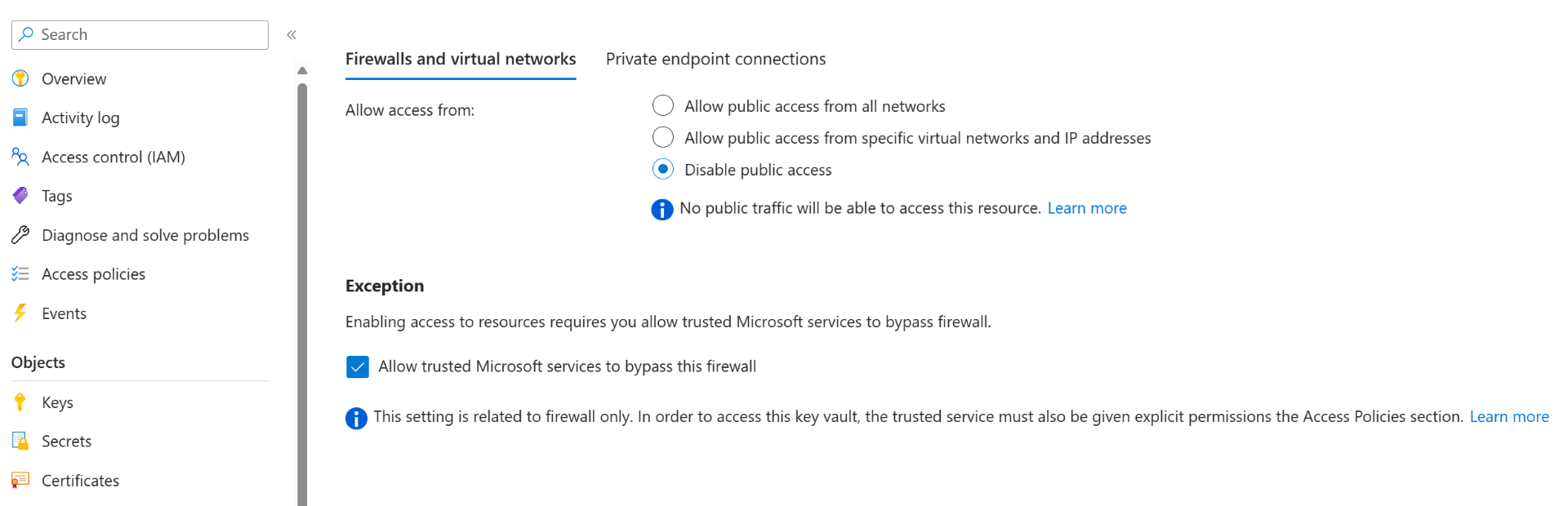

Consentire a Key Vault di ignorare il firewall.

- Aprire il pannello Insiemi di credenziali delle chiavi e selezionare l'insieme di credenziali delle chiavi.

- Aprire il pannello Rete e passare alla scheda Firewall e reti virtuali.

- Se l'opzione Consenti l'accesso da è impostata su Disabilita l'accesso pubblico, assicurarsi che l'opzione Consenti servizi Microsoft attendibile di ignorare il firewall sia selezionata.

- Selezionare Salva per salvare le modifiche apportate.

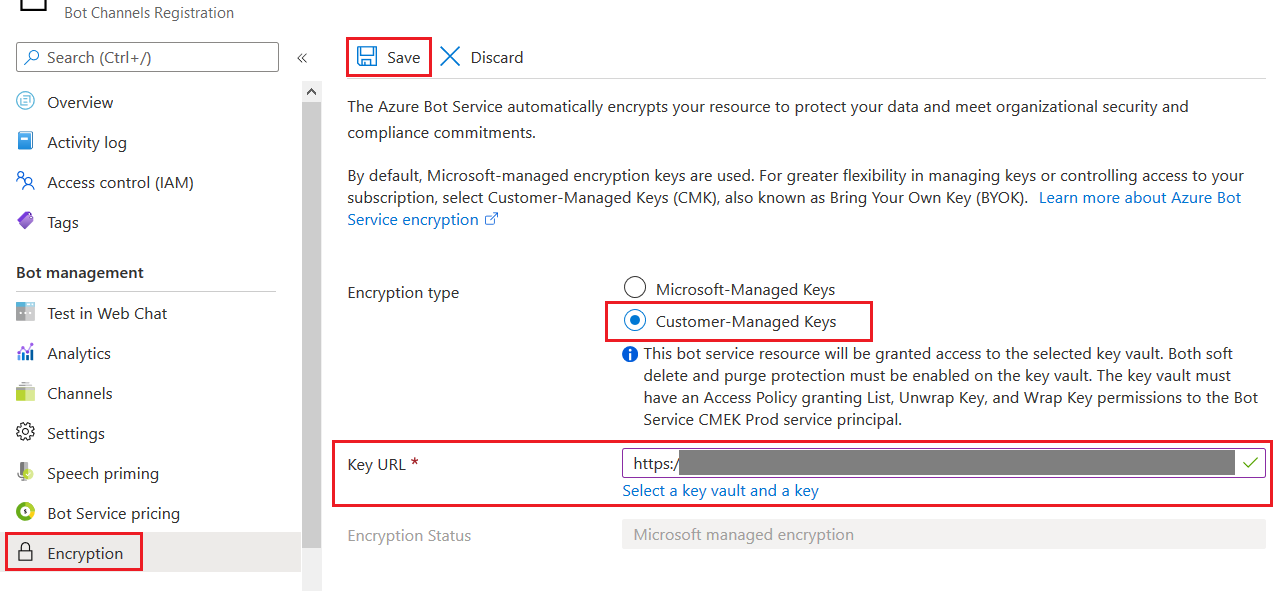

Abilitare chiavi gestite dal cliente

Per crittografare il bot con una chiave di crittografia gestita dal cliente, seguire questa procedura:

Aprire il pannello delle risorse di Azure Bot per il bot.

Aprire il pannello Crittografia del bot e selezionare Chiavi gestite dal cliente per il tipo di crittografia.

Immettere l'URI completo della chiave, inclusa la versione, oppure fare clic su Selezionare un insieme di credenziali delle chiavi e una chiave per trovare la chiave.

Fare clic su Salva nella parte superiore del pannello.

Al termine di questi passaggi, azure ai servizio Bot avvierà il processo di crittografia, che può richiedere fino a 24 ore. Il bot rimane funzionante durante questo periodo di tempo.

Ruotare le chiavi gestite dal cliente

Per ruotare una chiave di crittografia gestita dal cliente, è necessario aggiornare la risorsa servizio Bot di intelligenza artificiale di Azure per usare il nuovo URI per la nuova chiave (o la nuova versione della chiave esistente).

Poiché la nuova crittografia con la nuova chiave viene eseguita in modo asincrono, assicurarsi che la chiave precedente rimanga disponibile in modo che i dati possano continuare a essere decrittografati; in caso contrario, il bot potrebbe smettere di funzionare. È consigliabile conservare la chiave precedente per almeno una settimana.

Revocare l'accesso alle chiavi gestite dal cliente

Per revocare l'accesso, rimuovere i criteri di accesso per l'servizio Bot'entità servizio di Gestione certificati CMEK dall'insieme di credenziali delle chiavi.

Nota

La revoca dell'accesso interromperà la maggior parte delle funzionalità associate al bot. Per disabilitare la funzionalità chiavi gestite dal cliente, disattivare la funzionalità prima di revocare l'accesso per assicurarsi che il bot possa continuare a funzionare.