Maiuscole/minuscole

Usando le tecnologie di confidential computing, è possibile rafforzare l'ambiente virtualizzato dall'host, dall'hypervisor, dall'amministratore host e persino dall'amministratore della macchina virtuale. A seconda del modello di minaccia, sono disponibili diverse tecnologie che consentono di:

Impedire l'accesso non autorizzato: eseguire dati sensibili nel cloud. Azure offre la migliore protezione possibile per i dati, senza la necessità di cambiare completamente le attuali procedure.

Ottenere la conformità alle normative: eseguire la migrazione al cloud e mantenere il controllo completo dei dati per soddisfare le normative statali in merito alla protezione delle informazioni personali e alla protezione della proprietà intellettuale dell'organizzazione.

Garantire la collaborazione sicura e non attendibile: affrontare i problemi lavorativi a livello di settore combinando i dati tra organizzazioni, anche concorrenti, per ampliare l'analisi e ricavare informazioni più approfondite.

Isolare l'elaborazione: offrire una nuova categoria di prodotti che rimuovono la responsabilità sui dati privati con l'elaborazione nascosta. I dati degli utenti non possono essere recuperati neanche dal provider di servizi.

Scenari

Il confidential computing può essere applicato a vari scenari per la protezione dei dati in settori regolamentati, ad esempio enti pubblici, servizi finanziari e istituti sanitari. Ad esempio, impedire l'accesso ai dati sensibili consente di proteggere l'identità digitale dei cittadini da tutte le parti coinvolte, incluso il provider di servizi cloud che li archivia. Gli stessi dati sensibili potrebbero contenere dati biometrici usati per trovare e rimuovere immagini note di sfruttamento minorile, prevenire il traffico di esseri umani e collaborare a indagini forensi digitali.

Questo articolo offre una panoramica di diversi scenari comuni. I consigli forniti sono un punto di partenza per sviluppare applicazioni con i servizi e i framework di confidential computing.

Alla fine della lettura, si avranno le risposte alle domande seguenti:

- Quali sono alcuni scenari per il confidential computing di Azure?

- Quali sono i vantaggi dell'uso del confidential computing di Azure per scenari che coinvolgono più parti, la privacy avanzata dei dati dei clienti e le reti blockchain?

Calcolo a parti multiple sicuro

Le transazioni aziendali e la collaborazione a progetti richiedono la condivisione di informazioni tra più parti. Spesso, i dati condivisi sono riservati. I dati possono essere informazioni personali, registri finanziari, cartelle cliniche, dati privati dei cittadini e così via. Le organizzazioni pubbliche e private richiedono che i dati siano protetti da accessi non autorizzati. In certi casi, queste organizzazioni vogliono anche proteggere i dati da operatori o tecnici dell'infrastruttura di elaborazione, architetti della sicurezza, consulenti aziendali e scienziati dei dati.

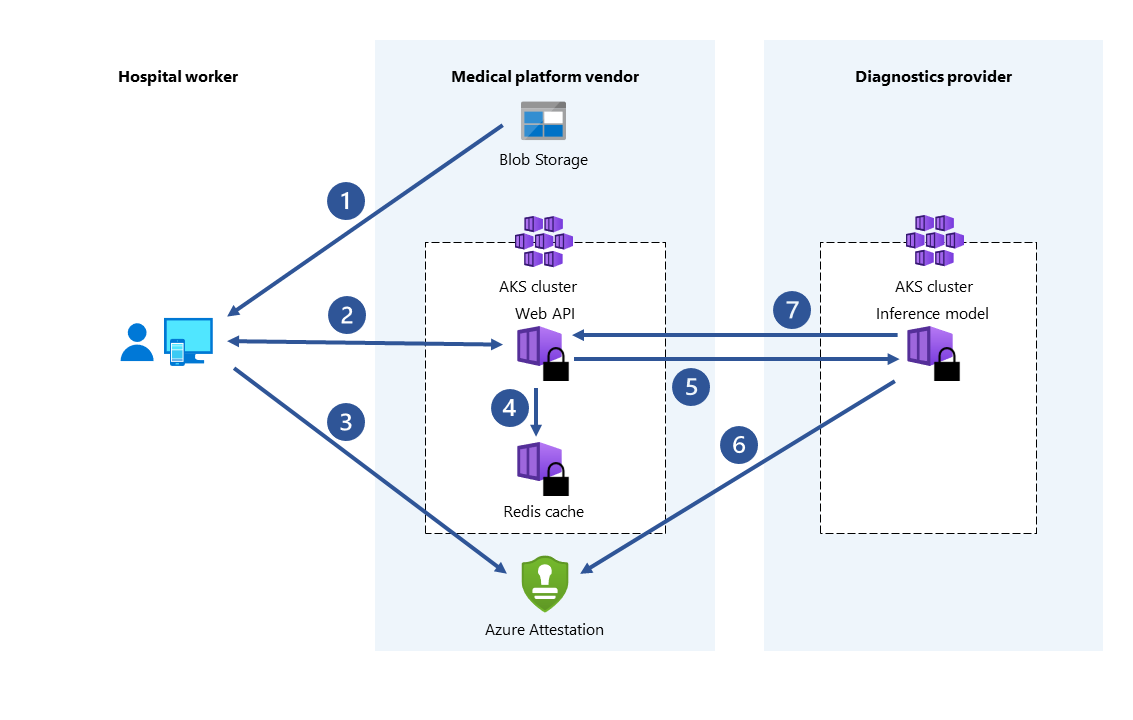

Ad esempio, l'uso del Machine Learning per i servizi sanitari è cresciuto notevolmente man mano che abbiamo ottenuto l'accesso a set più grandi di dati e immagini dei pazienti acquisiti dai dispositivi medici. La diagnostica medica e lo sviluppo di farmaci traggono vantaggio da più origini dati. Gli ospedali e gli istituti sanitari possono collaborare condividendo le cartelle cliniche dei pazienti con un ambiente di esecuzione attendibile (TEE) centralizzato. I servizi di Machine Learning in esecuzione nell'ambiente TEE aggregano e analizzano i dati. Questa analisi aggregata dei dati può garantire una maggiore precisione delle previsioni grazie al training dei modelli su set di dati consolidati. Con il confidential computing, gli ospedali possono ridurre al minimo i rischi di compromettere la privacy dei pazienti.

Il confidential computing di Azure consente di elaborare i dati provenienti da più origini senza esporre i dati di input ad altre parti. Questo tipo di elaborazione sicura supporta diversi scenari, come l'antiriciclaggio di denaro, il rilevamento delle frodi e l'analisi sicura dei dati sanitari.

Più origini possono caricare i propri dati in un'unica enclave in una macchina virtuale. Una parte indica all'enclave di eseguire operazioni di calcolo o elaborazione sui dati. Nessuna parte (neanche quella che esegue l'analisi) può effettivamente visualizzare i dati dell'altra parte caricati nell'enclave.

Nell'elaborazione che coinvolge più parti sicura, i dati crittografati passano all'enclave. L'enclave decrittografa i dati usando una chiave, esegue l'analisi, ottiene un risultato e restituisce un risultato crittografato che una parte può decrittografare con la chiave designata.

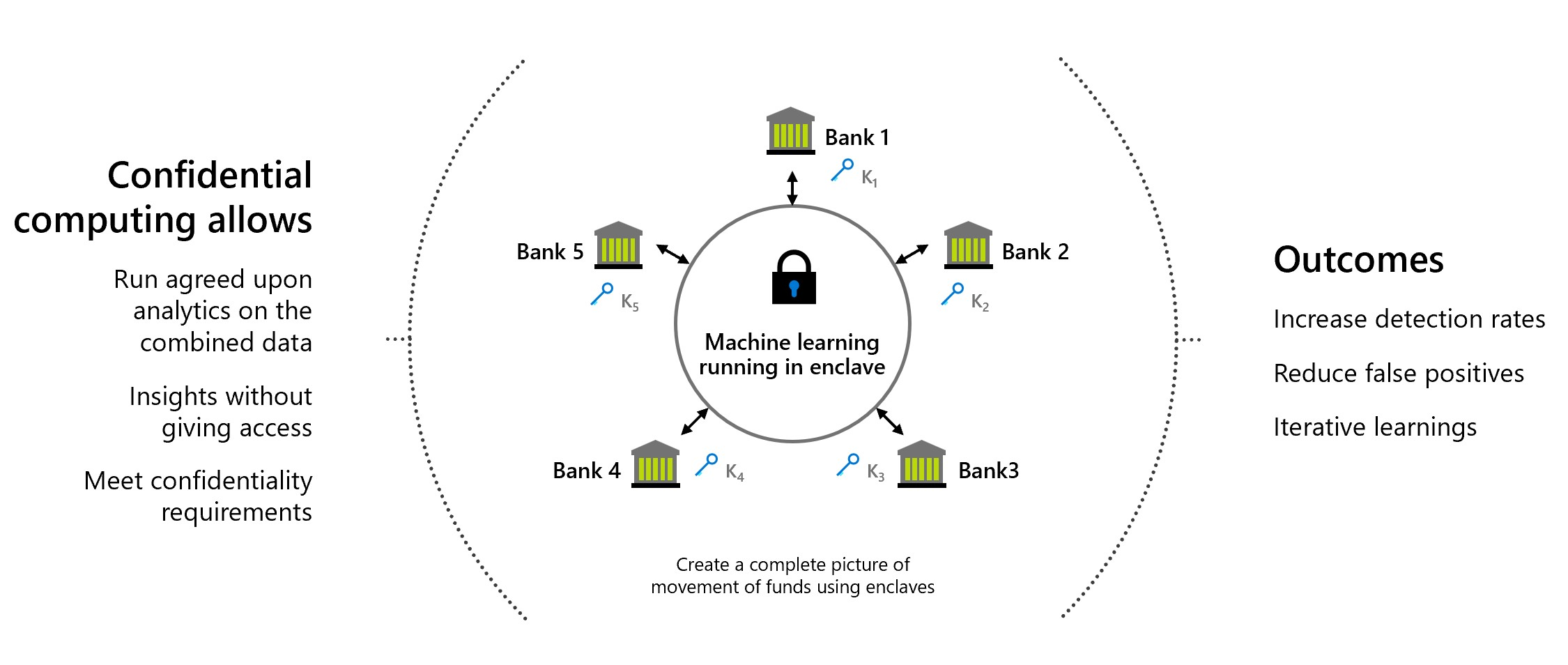

Antiriciclaggio di denaro

In questo esempio di calcolo a parti multiple sicuro, più banche condividono dati tra loro senza esporre i dati personali dei clienti. Le banche eseguono analisi concordate sul set di dati sensibili combinati. L'analisi del set di dati aggregati può rilevare trasferimenti di denaro da parte di un utente tra più banche, senza che una banca acceda ai dati di un'altra banca.

Grazie al confidential computing, questi istituti finanziari possono aumentare i tassi di rilevamento delle frodi, risolvere gli scenari di riciclaggio di denaro, ridurre i falsi positivi e continuare a raccogliere informazioni utili dai set di dati più grandi.

Sviluppo di farmaci nel settore sanitario

Le strutture sanitarie partner contribuiscono a fornire set di dati sanitari privati per il training di un modello di Machine Learning. Ogni struttura può visualizzare solo il proprio set di dati. Nessun'altra struttura, e nemmeno il provider di servizi cloud, può visualizzare i dati o il modello di training. Tutte le strutture traggono vantaggio dall'utilizzo del modello sottoposto a training. Più sono i dati con cui si crea il modello e più il modello diventa accurato. Ogni struttura che ha contribuito al training del modello può usarlo e ricevere risultati utili.

Protezione della privacy con soluzioni IoT e per l'edilizia intelligente

Molti paesi/aree geografiche hanno rigide leggi sulla privacy che regolamentano la raccolta e l'uso dei dati sulla presenza e sugli spostamenti delle persone all'interno degli edifici. Questi dati possono includere dati personali identificabili direttamente da TV a circuito chiuso o scansioni dei badge di sicurezza. I dati possono anche essere identificabili indirettamente, come nel caso di diversi set di dati dei sensori che potrebbero essere considerati dati personali identificabili se raggruppati.

Occorre trovare un equilibrio tra privacy, costi ed esigenze ambientali, in quanto le organizzazioni desiderano comprendere meglio le consuetudini di occupazione/spostamenti per ottenere la massima efficienza di impiego dell'energia per riscaldare e illuminare un edificio.

Determinare quali aree degli immobili aziendali sono sotto o sovraoccupate dal personale dei singoli reparti richiede in genere l'elaborazione di alcuni dati personali identificabili insieme a dati meno individuali, ad esempio sensori di temperatura e luce.

In questo caso d'uso, l'obiettivo principale è consentire l'analisi dei dati di occupazione e l'elaborazione dei sensori di temperatura insieme ai sensori di movimento delle telecamere a circuito chiuso e ai dati dei badge per comprendere l'utilizzo senza esporre i dati aggregati non elaborati a chiunque.

In questo scenario, il confidential computing viene usato inserendo l'applicazione di analisi (in questo esempio in esecuzione in istanze di contenitori riservati) all'interno di un ambiente di esecuzione attendibile in cui i dati in uso sono protetti dalla crittografia.

I set di dati aggregati da molti tipi di sensori e feed di dati vengono gestiti in un database Always Encrypted di Azure SQL con enclavi, che consente di proteggere le query in uso crittografandole in memoria. Ciò impedisce a un amministratore del server di accedere al set di dati di aggregazione durante l'esecuzione di query e l'analisi.

Requisiti legali o di giurisdizione

Comunemente applicabili al settore finanziario e alla sanità in cui sono previsti requisiti legali o normativi che limitano la posizione in cui determinati carichi di lavoro possono essere elaborati e archiviati nello stato inattivo.

In questo caso d'uso viene usata una combinazione di tecnologie di confidential computing di Azure con Criteri di Azure, gruppi di sicurezza di rete (NSG) e accesso condizionale di Microsoft Entra per garantire che gli obiettivi di protezione seguenti siano soddisfatti per il "lift-and-shift" di un'applicazione esistente:

- L'applicazione è protetta dall'operatore del cloud durante l'uso con il confidential computing

- Le risorse dell'applicazione possono essere distribuite solo nell'area di Azure Europa occidentale

- I consumer dell'applicazione che eseguono l'autenticazione con protocolli di autenticazione moderni possono essere mappati all'area sovrana da cui si connettono e l'accesso verrà negato, a meno che non si trovino in un'area consentita.

- L'accesso tramite protocolli amministrativi (RDP, SSH e così via) è limitato all'accesso dal servizio Azure Bastion integrato con Privileged Identity Management (PIM). I criteri PIM richiedono criteri di accesso condizionale che convalidano l'area sovrana da cui l'amministratore accede.

- Tutti i servizi registrano le azioni in Monitoraggio di Azure.

Produzione - Protezione della proprietà intellettuale

Le organizzazioni manifatturiere proteggono la proprietà intellettuale per i processi e le tecnologie di produzione. Spesso la produzione viene esternalizzata a terze parti che gestiscono i processi di produzione fisici, che potrebbero essere considerati ambienti 'ostili' in cui ci sono minacce attive per il furto della proprietà intellettuale.

In questo esempio Tailspin Toys sta sviluppando una nuova linea di giocattoli, le dimensioni specifiche e i design innovativi dei loro giocattoli sono di proprietà dell'azienda ed è importante mantenerli al sicuro, pur mantenendo flessibilità nella scelta dell'azienda a cui affidare la produzione fisica dei prototipi.

Contoso, un'azienda che si occupa di stampa 3D di alta qualità e testing, fornisce i sistemi che stampano fisicamente prototipi su larga scala e li sottopongono ai test di sicurezza necessari per le approvazioni di sicurezza.

Contoso distribuisce i dati e le applicazioni in contenitori gestiti dal cliente all'interno del tenant Contoso, che usa i macchinari di stampa 3D tramite un'API di tipo IoT.

Contoso usa i dati di telemetria dai sistemi di produzione fisici per guidare i sistemi di fatturazione, pianificazione e ordine dei materiali, mentre Tailspin Toys usa i dati di telemetria dalla sua famiglia di applicazioni per determinare le modalità di produzione ottimali e le percentuali di difetti.

Gli operatori di Contoso sono in grado di caricare la famiglia di applicazioni Tailspin Toys nel tenant Contoso usando le immagini del contenitore fornite tramite Internet.

I criteri di configurazione di Tailspin Toys impongono la distribuzione su hardware abilitato per il confidential computing in modo che tutti i server applicazioni e i database Tailspin siano protetti durante l'uso da parte degli amministratori di Contoso anche se sono in esecuzione nel tenant Contoso.

Ad esempio, se un amministratore non autorizzato di Contoso tenta di spostare i contenitori forniti da Tailspin Toys nell'hardware di calcolo x86 generico che non è in grado di fornire un ambiente di esecuzione attendibile, ciò potrebbe rappresentare una potenziale esposizione di proprietà intellettuali riservate.

In questo caso, il motore dei criteri dell'istanza di Azure Container si rifiuterebbe di rilasciare le chiavi di decrittografia o di avviare i contenitori se la chiamata di attestazione rivela che i requisiti dei criteri non possono essere soddisfatti, garantendo che la proprietà intellettuale di Tailspin Toys sia protetta sia in uso che nello stato inattivo.

L'applicazione Tailspin Toys stessa è codificata per effettuare periodicamente una chiamata al servizio di attestazione e restituire i risultati a Tailspin Toys tramite Internet per garantire che ci sia un heartbeat continuo dello stato di sicurezza.

Il servizio di attestazione restituisce i dettagli con firma crittografica dall'hardware che supporta il tenant Contoso per verificare che il carico di lavoro sia in esecuzione all'interno di un'enclave riservata come previsto. L'attestazione non è sotto il controllo degli amministratori di Contoso e si basa sulla radice di fiducia hardware fornita dal confidential computing.

Privacy dei dati dei clienti migliorata

Nonostante il livello di sicurezza fornito da Microsoft Azure stia diventando rapidamente una delle principali motivazioni per l'adozione del cloud computing, i clienti considerano attendibile il proprio provider su diversi livelli. Il cliente richiede:

- Hardware, software e TCB (Trusted Computing Base) operativi minimi per carichi di lavoro sensibili.

- Applicazione tecnica, anziché solo criteri e processi aziendali.

- Trasparenza sulle garanzie, sui rischi residui e sulle mitigazioni che ottengono.

Il confidential computing va in questa direzione consentendo ai clienti di controllare in modo incrementale la TCB usata per eseguire i carichi di lavoro del cloud. Il confidential computing di Azure consente ai clienti di definire con precisione tutti i componenti hardware e software che hanno accesso ai carichi di lavoro (dati e codice) e fornisce i meccanismi tecnici per imporre in modo verificabile questa garanzia. In breve, i clienti mantengono il pieno controllo sui loro segreti.

Sovranità dei dati

Nella pubblica amministrazione e per gli enti pubblici, il confidential computing di Azure è una soluzione per aumentare il livello di fiducia per la capacità di proteggere la sovranità dei dati nel cloud pubblico. Inoltre, grazie all'adozione crescente delle funzionalità di confidential computing nei servizi PaaS in Azure, è possibile ottenere un livello di fiducia più elevato con un impatto ridotto sulla capacità di innovazione offerta dai servizi cloud pubblici. Questa combinazione di protezione della sovranità dei dati con un impatto ridotto sulla capacità di innovazione rende il confidential computing di Azure una risposta molto efficace alle esigenze di sovranità e trasformazione digitale dei servizi della pubblica amministrazione.

Catena ridotta di attendibilità

Enormi investimenti e iniziative di innovazione rivoluzionarie per il confidential computing hanno consentito la rimozione del provider di servizi cloud dalla catena di attendibilità a un livello senza precedenti. Il confidential computing di Azure offre oggi il massimo livello di sovranità disponibile nel mercato. Ciò consente ai clienti e alla pubblica amministrazione di soddisfare le loro esigenze di sovranità oggi e anche di sfruttare l'innovazione per il futuro.

Il confidential computing può espandere il numero di carichi di lavoro idonei per la distribuzione del cloud pubblico. Ciò può comportare una rapida adozione di servizi pubblici per le migrazioni e nuovi carichi di lavoro, migliorando rapidamente il comportamento di sicurezza dei clienti e rendendo rapidamente possibili scenari innovativi.

Scenari BYOK (Bring Your Own Key)

L'adozione di moduli di protezione hardware (HSM, Hardware Secure Modules) consente il trasferimento sicuro di chiavi e certificati in uno spazio di archiviazione nel cloud protetto, ovvero il modulo di protezione hardware gestito di Azure Key Vault, senza consentire al provider di servizi cloud di accedere a tali informazioni sensibili. I segreti trasferiti non esistono mai all'esterno di un modulo di protezione hardware in formato non crittografato, abilitando scenari per la sovranità delle chiavi e dei certificati generati e gestiti dal cliente, ma usando ancora uno spazio di archiviazione sicuro basato sul cloud.

Proteggere la blockchain

Una rete blockchain è una rete di nodi decentralizzata. Questi nodi vengono eseguiti e gestiti da operatori o validator che vogliono garantire l'integrità e raggiungere il consenso sullo stato della rete. I nodi stessi sono repliche di libri mastro e vengono usati per tenere traccia delle transazioni blockchain. Ogni nodo dispone di una copia completa della cronologia delle transazioni, in modo da garantire l'integrità e la disponibilità in una rete distribuita.

Le tecnologie blockchain basate sul confidential computing possono usare la privacy basata su hardware per abilitare la riservatezza dei dati e l'elaborazione sicura. In alcuni casi, l'intero libro mastro viene crittografato per salvaguardare l'accesso ai dati. A volte la transazione stessa può essere eseguita all'interno di un modulo di calcolo all'interno dell'enclave nel nodo.