Gestire l'accesso pubblico per Azure Cosmos DB for PostgreSQL

SI APPLICA A: Azure Cosmos DB for PostgreSQL (con tecnologia basata sull'estensione di database Citus per PostgreSQL)

Le regole del firewall a livello di server possono essere usate per gestire l'accesso pubblico a un nodo coordinatore da un indirizzo IP specificato (o da un intervallo di indirizzi IP) nell'Internet pubblico.

Prerequisiti

Per proseguire con questa guida, si richiedono:

Creare una regola del firewall a livello di server nel portale di Azure

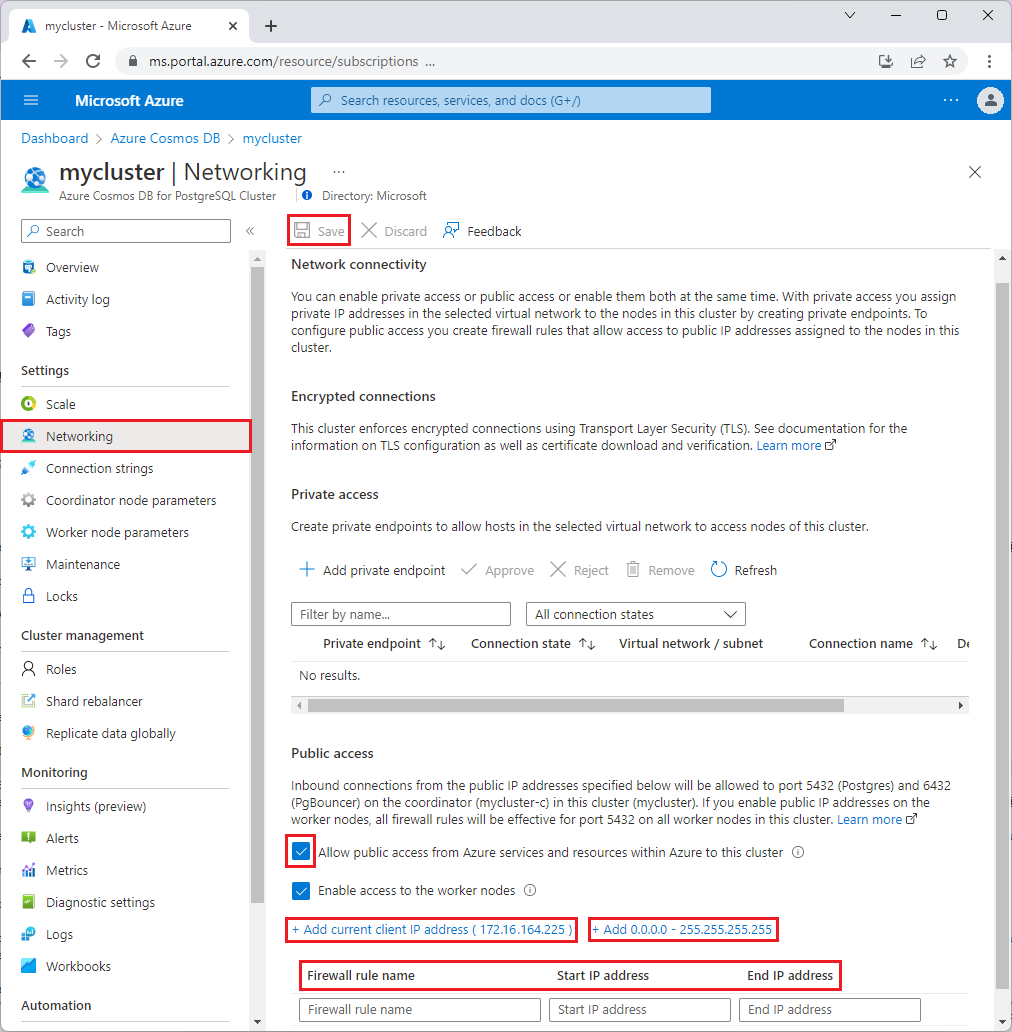

Nella pagina del cluster PostgreSQL, in Impostazioni, selezionare Networking.

Dalla pagina Networking, selezionare Consenti accesso pubblico dai servizi e le risorse Azure all'interno di Azure per questo cluster.

Se desiderato, abilitare l'accesso ai nodi di lavoro. Con questa opzione, le regole del firewall consentono l'accesso a tutti i nodi di lavoro e al nodo coordinatore.

Selezionare Aggiungi indirizzo IP del client corrente per creare una regola del firewall con l'indirizzo IP pubblico del computer rilevato dal sistema Azure.

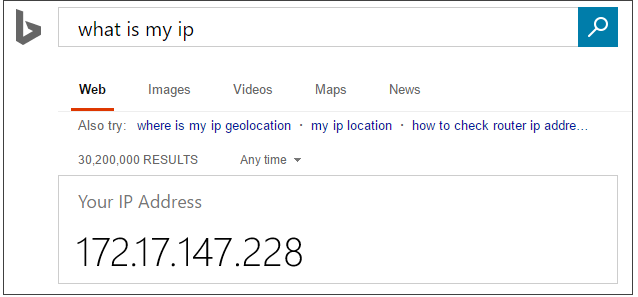

Verificare l'indirizzo IP prima di salvare questa configurazione. In alcuni casi, l'indirizzo IP individuato dal portale di Azure è diverso da quello usato per l'accesso a Internet e ai server Azure, Quindi potrebbe essere necessario modificare l'indirizzo IP iniziale e l'indirizzo IP finale per fare in modo che la regola funzioni come previsto. Usare un motore di ricerca o un altro strumento online per controllare l'indirizzo IP. Ad esempio, cercare qual è il mio indirizzo IP.

È anche possibile selezionare Aggiungi 0.0.0.0 - 255.255.255.255 per consentire non solo all'indirizzo IP, ma a tutto Internet di accedere alla porta del nodo coordinatore 5432 (e 6432 per il pool di connessione). In questa situazione, i client devono ancora accedere con il nome utente e la password corretti per usare il cluster. Tuttavia, si consiglia di consentire l'accesso a livello globale solo per brevi periodi di tempo e solo per i database non di produzione.

Per aggiungere regole del firewall, digitare Nome della regola del firewall, Indirizzo IP iniziale e Indirizzo IP finale. L'apertura del firewall consente agli amministratori, agli utenti e alle applicazioni di accedere al nodo coordinatore sulle porte 5432 e 6432. È possibile specificare un singolo indirizzo IP o un intervallo di indirizzi. Per limitare la regola a un solo indirizzo IP, digitare lo stesso indirizzo nei campi Indirizzo IP iniziale e Indirizzo IP finale.

Fare clic su Salva sulla barra degli strumenti per salvare le impostazioni e le regole del firewall a livello di server. Attendere la conferma che l'aggiornamento abbia avuto esito positivo.

Nota

Queste impostazioni sono accessibili anche durante la creazione di un cluster Azure Cosmos DB for PostgreSQL. Nella scheda Networking, per Metodo di connettività selezionare Accesso pubblico (indirizzo IP consentito).

Connessione da Azure

Esiste un modo semplice per autorizzare il cluster ad accedere alle applicazioni ospitate in Azure, ad esempio un'applicazione App Web di Azure o quelle in esecuzione in una macchina virtuale di Azure. Nella pagina del portale per il cluster, in Networkingselezionare la casella di controllo Consenti ai servizi e alle risorse di Azure di accedere a questo cluster, quindi selezionare Salva.

Importante

Questa opzione configura il firewall in maniera tale da consentire tutte le connessioni da Azure, incluse le connessioni dalle sottoscrizioni di altri clienti. Quando si seleziona questa opzione, verificare che l'account di accesso e le autorizzazioni utente limitino l'accesso ai soli utenti autorizzati.

Gestione delle regole del firewall a livello di server esistenti tramite il portale di Azure

Ripetere i passaggi per gestire le regole del firewall.

- Per aggiungere il computer corrente, selezionare Aggiungi indirizzo IP client corrente. Seleziona Salva per salvare le modifiche.

- Per aggiungere altri indirizzi IP, digitare Nome della regola del firewall, Indirizzo IP iniziale e Indirizzo IP finale. Seleziona Salva per salvare le modifiche.

- Per modificare una regola esistente, fare clic su uno dei campi nella regola e apportare le modifiche. Seleziona Salva per salvare le modifiche.

- Per eliminare una regola esistente, fare clic sui puntini di sospensione ... e selezionare Elimina per rimuovere la regola. Seleziona Salva per salvare le modifiche.

Passaggi successivi

Per altre informazioni sulle regole del firewall, tra cui come risolvere i problemi di connessione, vedere Accesso pubblico in Azure Cosmos DB for PostgreSQL.