Eventi

Ottieni gratuitamente la certificazione in Microsoft Fabric.

19 nov, 23 - 10 dic, 23

Per un periodo di tempo limitato, il team della community di Microsoft Fabric offre buoni per esami DP-600 gratuiti.

Prepara oraQuesto browser non è più supportato.

Esegui l'aggiornamento a Microsoft Edge per sfruttare i vantaggi di funzionalità più recenti, aggiornamenti della sicurezza e supporto tecnico.

SI APPLICA A: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Suggerimento

Provare Data Factory in Microsoft Fabric, una soluzione di analisi all-in-one per le aziende. Microsoft Fabric copre tutto, dallo spostamento dati al data science, all'analisi in tempo reale, alla business intelligence e alla creazione di report. Vedere le informazioni su come iniziare una nuova prova gratuita.

Nota

La funzionalità express virtual network injection non è ancora supportata per il runtime di integrazione SSIS nelle aree seguenti:

Quando si usa SQL Server Integration Services (SSIS) in Azure Data Factory (ADF) o nelle pipeline di Synapse, sono disponibili due metodi per aggiungere il runtime di integrazione SSIS di Azure a una rete virtuale: standard ed express. Se si usa il metodo express, è necessario configurare la rete virtuale per soddisfare questi requisiti:

Assicurarsi che Microsoft.Batch sia un provider di risorse registrato nella sottoscrizione di Azure con la rete virtuale per l'aggiunta del runtime di integrazione Azure-SSIS. Per istruzioni dettagliate, vedere la sezione Registrare Azure Batch come provider di risorse .

Assicurarsi che nella rete virtuale non sia presente alcun blocco delle risorse.

Selezionare una subnet appropriata nella rete virtuale per aggiungere il runtime di integrazione Azure-SSIS. Per altre informazioni, vedere la sezione Selezionare una subnet di seguito.

Assicurarsi che all'utente che crea Azure-SSIS IR siano concesse le autorizzazioni necessarie per il controllo degli accessi in base al ruolo per l'aggiunta alla rete virtuale o alla subnet. Per altre informazioni, vedere la sezione Selezionare le autorizzazioni di rete virtuale di seguito.

A seconda dello scenario specifico, è possibile configurare facoltativamente quanto segue:

Per usare un indirizzo IP pubblico statico per il traffico in uscita del runtime di integrazione Azure-SSIS, vedere la sezione Configurare un indirizzo IP pubblico statico di seguito.

Se si vuole usare il proprio server DNS (Domain Name System) nella rete virtuale, vedere la sezione Configurare un server DNS personalizzato di seguito.

Per usare un gruppo di sicurezza di rete (NSG) per limitare il traffico in uscita nella subnet, vedere la sezione Configurare un gruppo di sicurezza di rete di seguito.

Se si vogliono usare route definite dall'utente per controllare/controllare il traffico in uscita, vedere la sezione Configurare le route definite dall'utente di seguito.

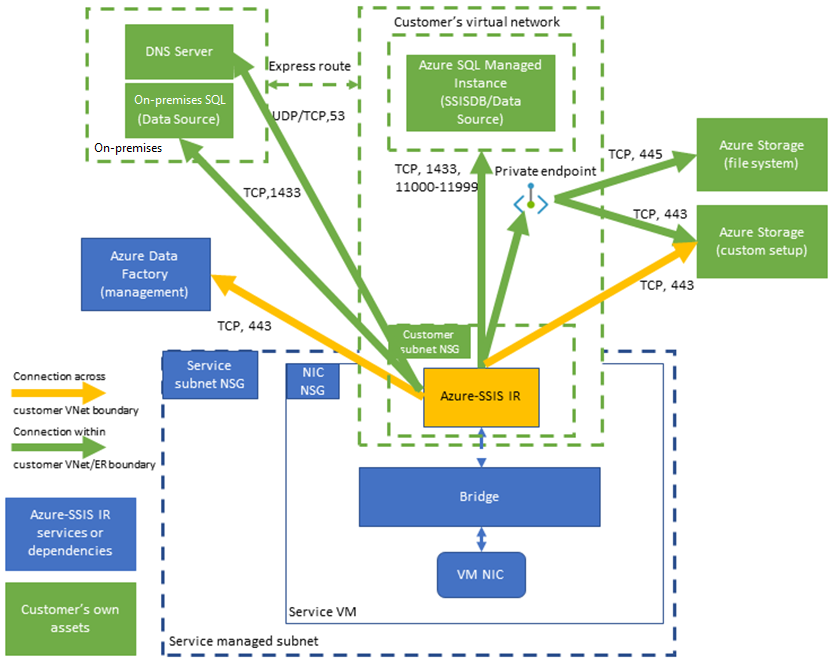

Questo diagramma mostra le connessioni necessarie per il runtime di integrazione Azure-SSIS:

Per abilitare l'inserimento rapido della rete virtuale, è necessario selezionare una subnet appropriata per il runtime di integrazione Azure-SSIS da aggiungere:

Non selezionare GatewaySubnet, perché è dedicato per i gateway di rete virtuale.

Assicurarsi che la subnet selezionata abbia indirizzi IP disponibili per almeno due volte il numero del nodo azure-SSIS IR. Questi sono necessari per evitare interruzioni durante l'implementazione di patch/aggiornamenti per il runtime di integrazione Azure-SSIS. Azure riserva anche alcuni indirizzi IP che non possono essere usati in ogni subnet. Il primo e l'ultimo indirizzo IP sono riservati per la conformità del protocollo, mentre altri tre indirizzi sono riservati per i servizi di Azure. Per altre informazioni, vedere la sezione Restrizioni relative agli indirizzi IP della subnet.

Non usare una subnet occupata esclusivamente da altri servizi di Azure, ad esempio Istanza gestita di SQL di Azure, servizio app e così via.

La subnet selezionata deve essere delegata al servizio Microsoft.Batch/batchAccounts . Per altre informazioni, vedere l'articolo Panoramica della delega della subnet. Per istruzioni dettagliate, vedere la sezione Delegare una subnet ad Azure Batch .

Per abilitare l'inserimento rapido della rete virtuale, all'utente che crea Azure-SSIS IR deve essere concessa le autorizzazioni di controllo degli accessi in base al ruolo necessarie per l'aggiunta alla rete virtuale o alla subnet. è possibile procedere in due modi:

Usare il ruolo predefinito Collaboratore di rete. Questo ruolo include l'autorizzazione Microsoft.Network/* che ha un ambito molto più ampio del necessario.

Creare un ruolo personalizzato che includa solo l'autorizzazione Microsoft.Network/virtualNetworks/subnets/join/action necessaria.

Per istruzioni dettagliate, vedere la sezione Concedere le autorizzazioni di rete virtuale.

Se si vuole usare un indirizzo IP pubblico statico per il traffico in uscita del runtime di integrazione Azure-SSIS, in modo da consentirlo nei firewall, è necessario configurare nat (Virtual Network Address Translation) per configurarlo.

Se si vuole usare il proprio server DNS nella rete virtuale per risolvere i nomi host privati, assicurarsi che possa risolvere anche i nomi host globali di Azure( ad esempio, il Archiviazione BLOB di Azure denominato <your storage account>.blob.core.windows.).

È consigliabile configurare il proprio server DNS per inoltrare richieste DNS non risolte all'indirizzo IP dei resolver ricorsivi di Azure (168.63.129.16).

Per altre informazioni, vedere la sezione Risoluzione dei nomi del server DNS.

Attualmente, affinché Azure-SSIS IR usi il proprio server DNS, è necessario configurarlo con una configurazione personalizzata standard seguendo questa procedura:

Scaricare uno script di installazione personalizzato main.cmd + il file associato setupdnsserver.ps1.

Sostituire "your-dns-server-ip" in main.cmd con l'indirizzo IP del proprio server DNS.

Caricare main.cmd + setupdnsserver.ps1 nel proprio contenitore BLOB Archiviazione di Azure per la configurazione personalizzata standard e immettere il relativo URI di firma di accesso condiviso durante il provisioning di Azure-SSIS IR, vedere l'articolo Personalizzazione di Azure-SSIS IR.

Nota

Usare un nome di dominio completo (FQDN) per il nome host privato, ad esempio usare <your_private_server>.contoso.com anziché <your_private_server>. In alternativa, è possibile usare una configurazione personalizzata standard nel runtime di integrazione Azure-SSIS per aggiungere automaticamente il proprio suffisso DNS (ad esempio contoso.com) a qualsiasi nome di dominio di etichetta singola non qualificato e trasformarlo in un nome di dominio completo prima di usarlo nelle query DNS, vedere la sezione Standard custom setup samples (Esempi di installazione personalizzata standard).

Se si vuole usare un gruppo di sicurezza di rete nella subnet aggiunta dal runtime di integrazione Azure-SSIS, consentire il traffico in uscita seguente:

| Protocollo di trasporto | Origine | Porte di origine | Destinazione | Porte di destinazione | Commenti |

|---|---|---|---|---|---|

| TCP | VirtualNetwork | * | DataFactoryManagement | 443 | Obbligatorio per il runtime di integrazione Azure-SSIS per accedere ai servizi di Azure Data Factory. Per il momento, il traffico in uscita usa solo l'endpoint pubblico di Azure Data Factory. |

| TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Facoltativo) Obbligatorio solo se si usa database SQL di Azure server/Istanza gestita per ospitare il catalogo SSIS (SSISDB). Se l'database SQL di Azure server/Istanza gestita è configurato con un endpoint pubblico o un endpoint servizio di rete virtuale, usare il tag del servizio Sql come destinazione. Se il server/Istanza gestita database SQL di Azure è configurato con un endpoint privato, usare il tag del servizio VirtualNetwork come destinazione. Se i criteri di connessione del server sono impostati su Proxy invece di Reindirizzamento, è necessaria solo la porta 1433 . |

| TCP | VirtualNetwork | * | Archiviazione/VirtualNetwork | 443 | (Facoltativo) Obbligatorio solo se si usa Archiviazione di Azure contenitore BLOB per archiviare lo script o i file di installazione personalizzati standard. Se il Archiviazione di Azure è configurato con un endpoint pubblico o un endpoint servizio di rete virtuale, usare Archiviazione tag di servizio come destinazione. Se il Archiviazione di Azure è configurato con un endpoint privato, usare il tag del servizio VirtualNetwork come destinazione. |

| TCP | VirtualNetwork | * | Archiviazione/VirtualNetwork | 445 | (Facoltativo) Obbligatorio solo se è necessario accedere alle File di Azure. Se il Archiviazione di Azure è configurato con un endpoint pubblico o un endpoint servizio di rete virtuale, usare Archiviazione tag di servizio come destinazione. Se il Archiviazione di Azure è configurato con un endpoint privato, usare il tag del servizio VirtualNetwork come destinazione. |

Se si vuole controllare o controllare il traffico in uscita dal runtime di integrazione Azure-SSIS, è possibile usare route definite dall'utente (UDR) per reindirizzarlo a un'appliance firewall locale tramite il tunneling forzato di Azure ExpressRoute che annuncia una route BGP (Border Gateway Protocol) 0.0.0.0/0 alla rete virtuale, a un'appliance virtuale di rete (NVA) configurata come firewall o per Firewall di Azure servizio.

Seguendo le indicazioni riportate nella sezione Configurare un gruppo di sicurezza di rete precedente, è necessario implementare regole simili nell'appliance/servizio firewall per consentire il traffico in uscita dal runtime di integrazione Azure-SSIS:

Se si usa Firewall di Azure:

È necessario aprire la porta 443 per il traffico TCP in uscita con il tag del servizio DataFactoryManagement come destinazione.

Se si usa database SQL di Azure server/Istanza gestita per ospitare SSISDB, è necessario aprire le porte 1433, 11000-11999 per il traffico TCP in uscita con tag del servizio Sql/VirtualNetwork come destinazione.

Se si usa Archiviazione di Azure contenitore BLOB per archiviare lo script o i file di installazione personalizzati standard, è necessario aprire la porta 443 per il traffico TCP in uscita con tag del servizio Archiviazione/VirtualNetwork come destinazione.

Se è necessario accedere a File di Azure, è necessario aprire la porta 445 per il traffico TCP in uscita con tag del servizio Archiviazione/VirtualNetwork come destinazione.

Se si usa un'altra appliance/servizio firewall:

È necessario aprire la porta 443 per il traffico TCP in uscita con 0.0.0.0/0 o il nome di dominio completo specifico dell'ambiente di Azure seguente come destinazione:

| Ambiente Azure | FQDN |

|---|---|

| Pubblico di Azure | *.frontend.clouddatahub.net |

| Azure Government | *.frontend.datamovement.azure.us |

| Microsoft Azure gestito da 21Vianet | *.frontend.datamovement.azure.cn |

Se si usa database SQL di Azure server/Istanza gestita per ospitare SSISDB, è necessario aprire le porte 1433, 11000-11999 per il traffico TCP in uscita con 0.0.0.0/0 o il server database SQL di Azure/Istanza gestita FQDN come destinazione.

Se si usa Archiviazione di Azure contenitore BLOB per archiviare lo script/i file di installazione personalizzati standard, è necessario aprire la porta 443 per il traffico TCP in uscita con 0.0.0.0/0 o il nome di dominio completo Archiviazione BLOB di Azure come destinazione.

Se è necessario accedere a File di Azure, è necessario aprire la porta 445 per il traffico TCP in uscita con 0.0.0.0/0 o il nome di dominio completo File di Azure come destinazione.

Per altre informazioni su Azure-SSIS IR, vedere gli articoli seguenti:

Eventi

Ottieni gratuitamente la certificazione in Microsoft Fabric.

19 nov, 23 - 10 dic, 23

Per un periodo di tempo limitato, il team della community di Microsoft Fabric offre buoni per esami DP-600 gratuiti.

Prepara ora