Configurare le credenziali Git & per connettere un repository remoto ad Azure Databricks

Questo articolo descrive come configurare le credenziali Git in Databricks in modo da poter connettere un repository remoto usando le cartelle Git di Databricks (in precedenza Repos).

Per un elenco dei provider Git supportati (cloud e in locale), leggi provider Git supportati.

- Autenticare un account GitHub usando OAuth 2.0

- Autenticare un account GitHub usando un token di accesso personale

- Autenticare un account GitHub usando un token di accesso personale con granularità fine

- Autenticare un account GitLab usando un token di accesso personale

- Autenticare l'accesso a un repository DevOps di Microsoft Azure

- Autenticare l'accesso a un repository Atlassian BitBucket

GitHub e GitHub AE

Le informazioni seguenti si applicano agli utenti di GitHub e GitHub AE.

Perché usare l'app GitHub di Databricks anziché un token di accesso personale?

Le cartelle Git di Databricks consentono di scegliere l'app GitHub di Databricks per l'autenticazione utente anziché i token di accesso personale se si usa un account GitHub ospitato. L'uso dell'app GitHub offre i vantaggi seguenti rispetto ai token di accesso personale:

- Si serve di OAuth 2.0 per l’autenticazione utente. Il traffico del repository OAuth 2.0 viene crittografato per una sicurezza avanzata.

- È più semplice da integrare (vedere la procedura seguente) e non richiede il rilevamento individuale dei token.

- Il rinnovo del token viene gestito automaticamente.

- L'integrazione può essere inserita nell'ambito di specifici repository Git collegati, consentendo un controllo più dettagliato sull'accesso.

Importante

In base all'integrazione standard di OAuth 2.0, Databricks archivia i token di accesso e aggiornamento di un utente: tutti gli altri controlli di accesso vengono gestiti da GitHub. I token di accesso e aggiornamento seguono le regole di scadenza predefinite di GitHub con token di accesso scaduti dopo 8 ore (riducendo al minimo il rischio in caso di perdita di credenziali). Se non usato, i token di aggiornamento hanno una durata di 6 mesi. Le credenziali collegate scadono dopo 6 mesi di inattività, richiedendo all'utente di riconfigurarle.

Facoltativamente, è possibile crittografare i token di Databricks usando le chiavi gestite dal cliente (CMK).

Collegare l'account GitHub usando l'app GitHub di Databricks

Nota

- Questa funzionalità non è supportata in GitHub Enterprise Server. Usare invece un token di accesso personale.

In Azure Databricks, collegare l'account GitHub nella pagina Impostazioni utente:

Nell'angolo superiore destro di qualsiasi pagina fare clic sul nome utente e quindi selezionare Impostazioni.

Fare clic sulla scheda Account collegati.

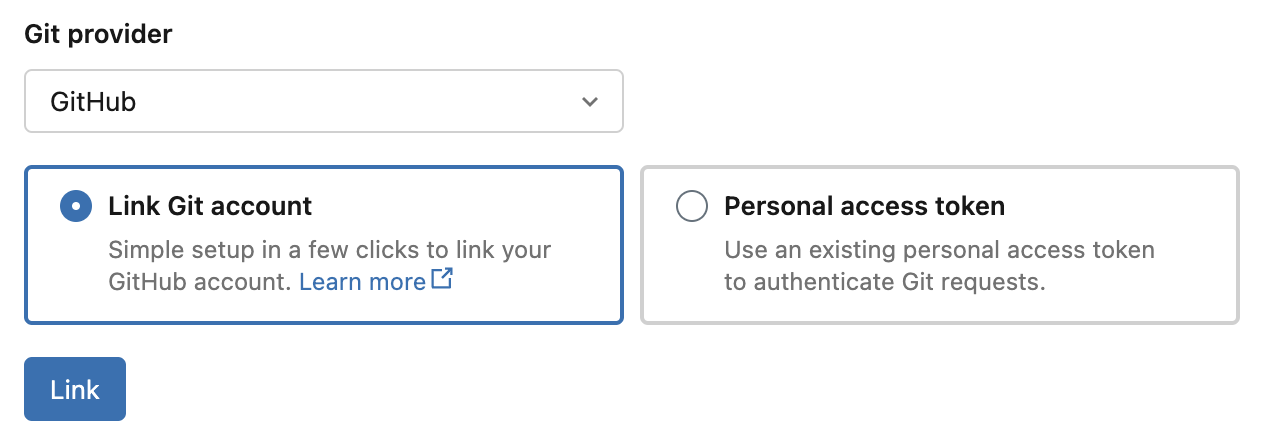

Modificare il provider in GitHub, selezionare Collega account Gite fare clic su Collega.

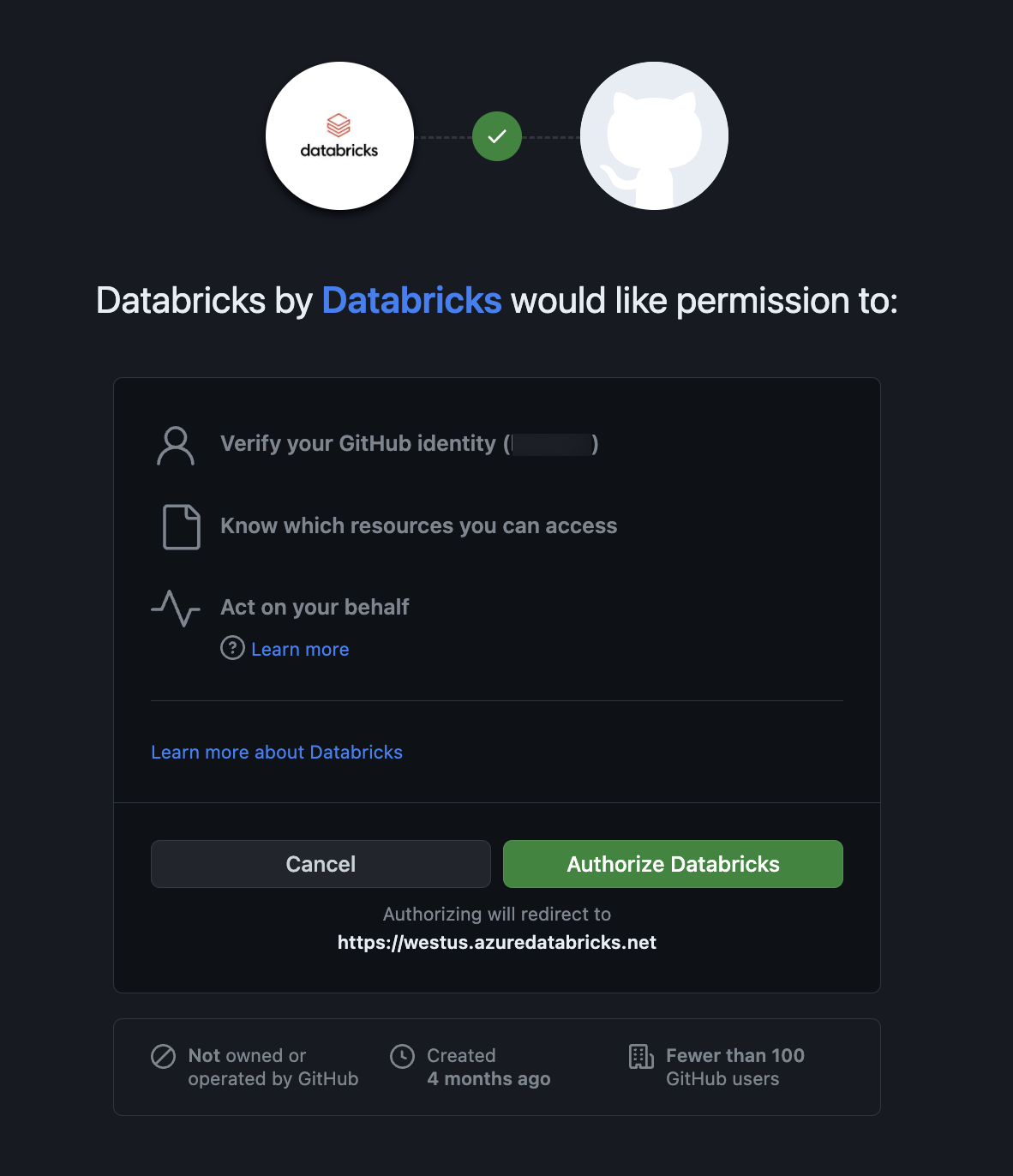

Viene visualizzata la pagina di autorizzazione dell'app GitHub di Databricks. Autorizzare l'app GitHub a completare la configurazione, il che consente a Databricks di agire per conto dell'utente quando si eseguono operazioni Git nelle cartelle Git, ad esempio la clonazione di un repository. Per altre informazioni sull'autorizzazione dell'app, vedere la documentazione di GitHub.

Per consentire l'accesso ai repository GitHub, seguire questa procedura per installare e configurare l'app GitHub di Databricks.

Installare e configurare l'app GitHub di Databricks per consentire l'accesso ai repository

È possibile installare e configurare l'app GitHub di Databricks nei repository GitHub a cui si vuole accedere dalle cartelle Git di Databricks. Per altre informazioni sull'installazione dell'app, vedere la documentazione di GitHub.

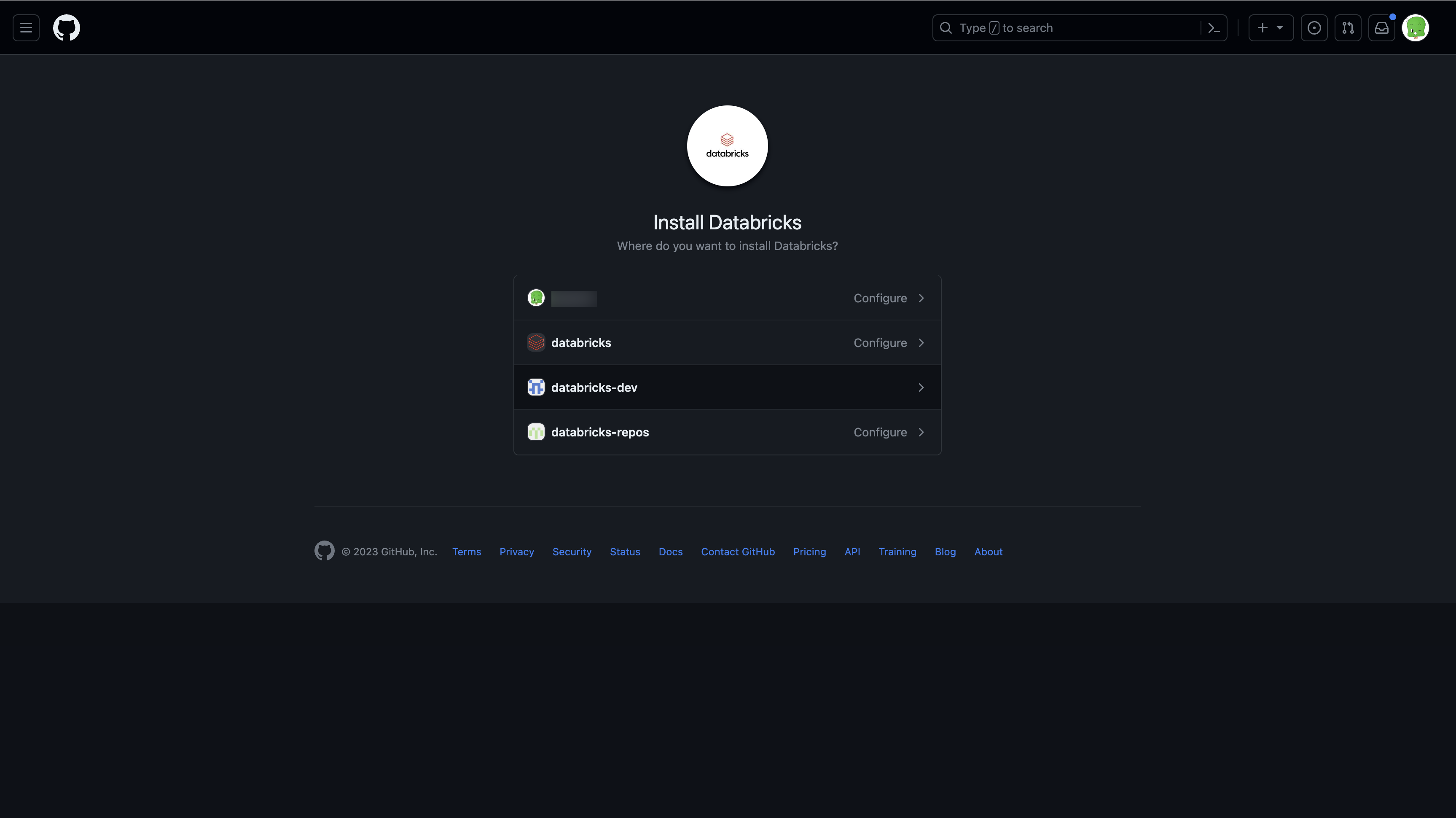

Aprire la pagina di installazione dell'app GitHub di Databricks.

Selezionare l'account proprietario dei repository a cui si vuole accedere.

Se non si è proprietari dell'account, è necessario che il proprietario dell'account installi e configuri l'app.

Se si è proprietari dell'account, installare l'app GitHub. L'installazione consente l'accesso in lettura e scrittura al codice. Il codice è accessibile solo per conto degli utenti, ad esempio quando un utente clona un repository nelle cartelle Git di Databricks.

Facoltativamente, è possibile concedere l'accesso solo a un subset di repository selezionando l'opzione Selezionare solo i repository.

Connettersi a un repository GitHub usando un token di accesso personale

In GitHub, seguire questa procedura per creare un token di accesso personale che consenta l'accesso ai repository:

- Nell'angolo in alto a destra di qualsiasi pagina fare clic sulla foto del profilo, quindi su Impostazioni.

- Fare clic su Impostazioni sviluppatore.

- Fare clic sulla scheda Token di accesso personali nel riquadro a sinistra, quindi su Token (versione classica).

- Fare clic sul pulsante Genera nuovo token.

- Immettere una descrizione del token.

- Selezionare l'ambito del repository

e l'ambito del flusso di lavoro e fare clic sul pulsante genera token . L'ambito del flusso di lavoro è necessario nel caso in cui il repository disponga di flussi di lavoro GitHub Action. - Copiare il token negli appunti. Immettere questo token in Azure Databricks in Impostazioni utente > Account collegati.

Per usare l'accesso Single Sign-On, vedere Autorizzazione di un token di accesso personale da usare con l'accesso Single Sign-On SAML.

Nota

Problemi durante l'installazione dell'app GitHub di Databricks nell'account o nell'organizzazione? Per indicazioni sulla risoluzione dei problemi, vedere la documentazione sull’installazione dell’app GitHub.

Connettersi a un repository GitHub usando un token di accesso personale con granularità fine

Come procedura consigliata, usare un token di accesso personale con granularità fine che concede l'accesso alle sole risorse a cui si accederà nel progetto. In GitHub, seguire questa procedura per creare un token di accesso personale con granularità fine che consenta l'accesso ai repository:

Nell'angolo in alto a destra di qualsiasi pagina fare clic sulla foto del profilo, quindi su Impostazioni.

Fare clic su Impostazioni sviluppatore.

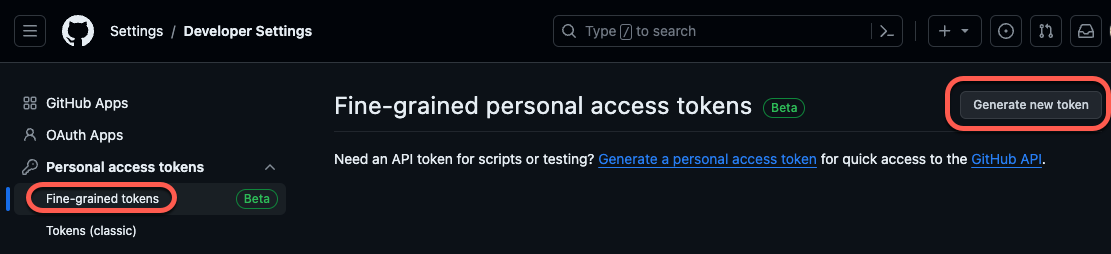

Fare clic sulla scheda Token di accesso personali nel riquadro a sinistra, quindi su Token a granularità fine.

Fare clic sul pulsante Genera nuovo token nell'angolo in alto a destra della pagina per aprire la pagina Nuovo token di accesso personale con granularità fine.

Configurare il nuovo token con granularità fine dalle impostazioni seguenti:

Nome token: specificare un nome di token univoco. Annotarlo da qualche parte in modo da non dimenticare o perderlo!

Scadenza: selezionare il periodo di tempo per la scadenza del token. L'impostazione predefinita è “30 giorni”.

Descrizione: aggiungere un breve testo che descrive lo scopo del token.

Proprietario della risorsa: il valore predefinito è l'ID GitHub corrente. Impostare questa opzione sull'organizzazione GitHub proprietaria dei repository a cui si accederà.

In Accesso al repository scegliere l'ambito dell’accesso per il token. Come procedura consigliata, selezionare solo i repository che verranno usati per il controllo della versione della cartella Git.

In Autorizzazioni configurare i livelli di accesso specifici concessi da questo token per i repository e l'account con cui si lavorerà. Per altre informazioni sui gruppi di autorizzazioni, vedere Autorizzazioni necessarie per i token di accesso personali con granularità fine nella documentazione di GitHub.

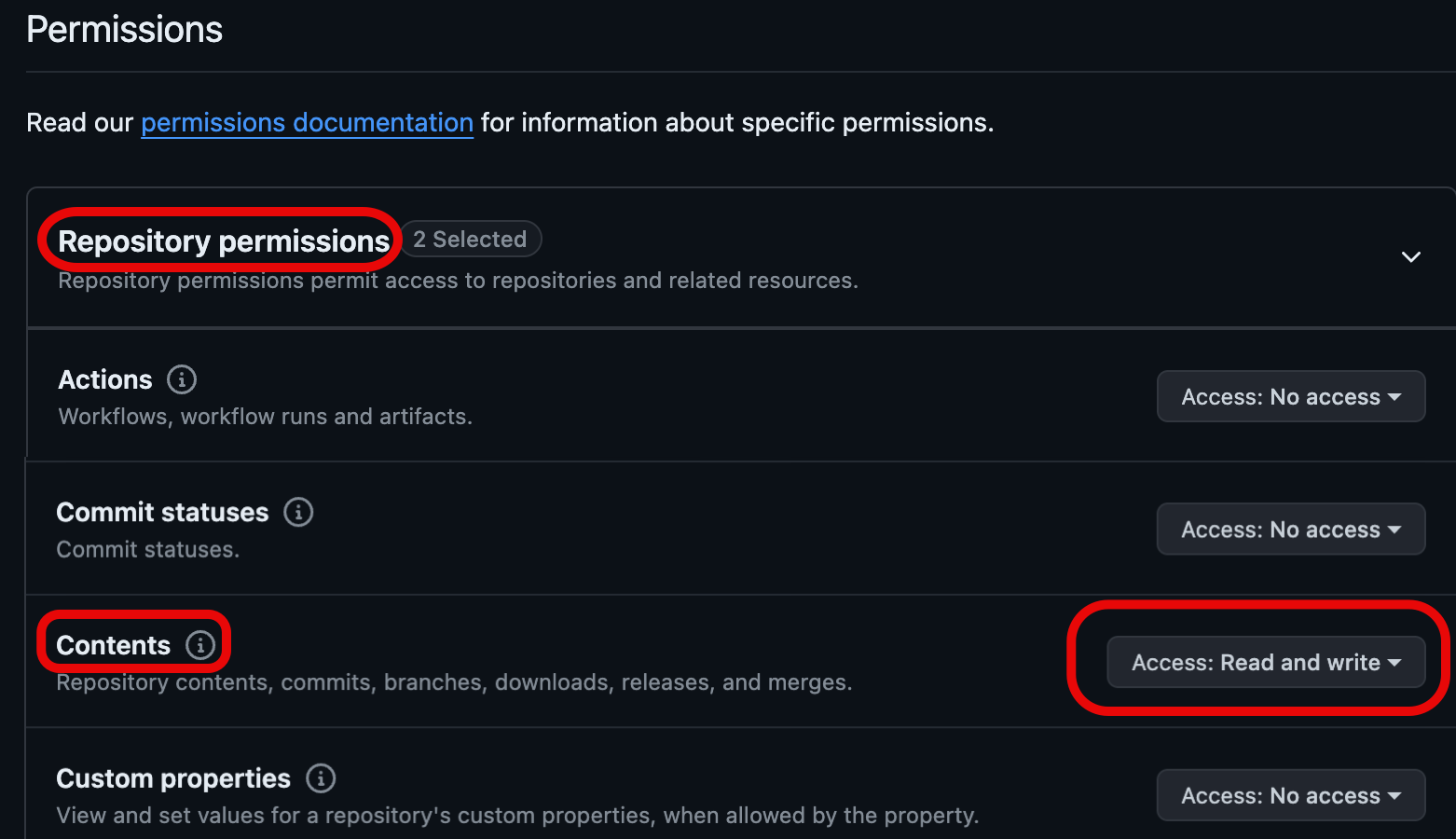

Impostare le autorizzazioni di accesso per Contenuti a Lettura e scrittura. (L'ambito Contenuti è disponibile in Autorizzazioni repository.) Per informazioni dettagliate su questo ambito, vedere la documentazione di GitHub sull'ambito Contenuti.

Fare clic sul pulsante Genera token.

Copiare il token negli appunti. Immettere questo token in Azure Databricks in Impostazioni utente > Account collegati.

GitLab

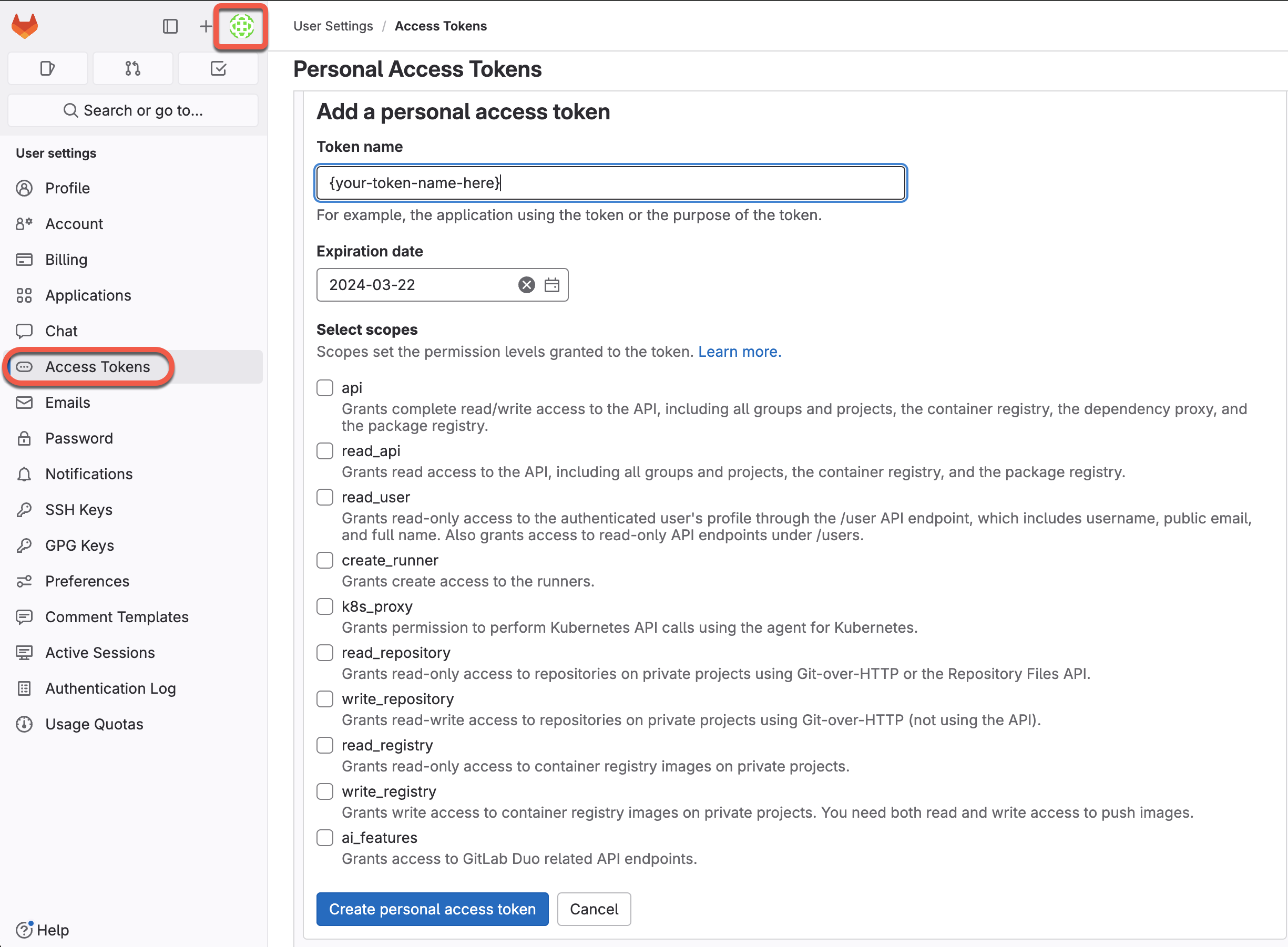

In GitLab, seguire questa procedura per creare un token di accesso personale che consenta l'accesso ai repository:

In GitLab fare clic sull'icona dell'utente nell'angolo superiore sinistro della schermata e selezionare Preferenze.

Nella barra laterale fare clic su Token di accesso.

Fare clic su Aggiungi nuovo token nella sezione Token di accesso personale della pagina.

Immettere un nome per il token.

Selezionare gli ambiti specifici per fornire l'accesso selezionando le caselle per i livelli di autorizzazione desiderati. Per altre informazioni sulle opzioni dell’ambito, vedere la documentazione di GitLab sugli ambiti del token di accesso personale.

Cliccare su Creare un token di accesso personale.

Copiare il token negli appunti. Immettere questo token in Azure Databricks in Impostazioni utente > Account collegati.

Per altre informazioni su come creare e gestire i token di accesso personali, vedere la documentazione di GitLab.

GitLab offre anche il supporto per l'accesso con granularità tramite "Token di accesso al progetto". È possibile usare i token di accesso al progetto per definire l'ambito dell'accesso a un progetto GitLab. Per altre informazioni, vedere la documentazione di GitLab sui token di accesso al progetto.

Azure DevOps Services

Connettersi a un repository di Azure DevOps usando Microsoft Entra ID

L'autenticazione con Azure DevOps Services viene eseguita automaticamente quando si esegue l'autenticazione tramite Microsoft Entra ID. L'organizzazione Azure DevOps Services deve essere collegata allo stesso tenant Microsoft Entra ID di Databricks. L'endpoint servizio per Microsoft Entra ID deve essere accessibile sia dalle subnet private che pubbliche dell'area di lavoro di Databricks. Per altre informazioni, vedere Distribuire Azure Databricks nella rete virtuale di Azure (VNet injection).

In Azure Databricks impostare il provider Git su Azure DevOps Services nella pagina Impostazioni utente:

Nell'angolo superiore destro di qualsiasi pagina fare clic sul nome utente e quindi selezionare Impostazioni.

Fare clic sulla scheda Account collegati.

Cambiare il provider in Azure DevOps Services.

Connettersi a un repository di Azure DevOps usando un token

La procedura seguente illustra come connettere un repository di Azure Databricks a un repository di Azure DevOps quando non si trovano nello stesso tenancy di Microsoft Entra ID.

L'endpoint servizio per Microsoft Entra ID deve essere accessibile dalla subnet privata e pubblica dell'area di lavoro di Databricks. Per altre informazioni, vedere Distribuire Azure Databricks nella rete virtuale di Azure (VNet injection).

Ottenere un token di accesso per il repository in Azure DevOps:

- Passare a dev.azure.com, quindi accedere all'organizzazione DevOps contenente il repository a cui si vuole connettere Azure Databricks.

- In alto a destra fare clic sull'icona Impostazioni utente e selezionare Token di accesso personali.

- Fare clic su + Nuovo token.

- Immettere le informazioni nel modulo:

- Dare un nome al token.

- Selezionare il nome dell'organizzazione, ovvero il nome del repository.

- Impostare una data di scadenza.

- Scegliere l'ambito richiesto, ad esempio Accesso completo.

- Copiare il token di accesso visualizzato.

- Immettere questo token in Azure Databricks in Impostazioni utente > Account collegati.

- In Nome utente o indirizzo e-mail del provider Git immettere l'indirizzo di posta elettronica usato per accedere all'organizzazione DevOps.

Bitbucket

Nota

Databricks non supporta token di accesso al repository Bitbucket o token di accesso al progetto.

In Bitbucket seguire questa procedura per creare una password dell'app che consenta l'accesso ai repository:

- Passare a Bitbucket Cloud e creare una password dell'app che consenta l'accesso ai repository. Vedere la documentazione di Bitbucket Cloud.

- Registrare la password in modo sicuro.

- In Azure Databricks, immettere questa password in Impostazioni utente > Account collegati.

Altri provider Git

Se il proprio provider Git non è elencato, selezionando "GitHub" e specificando il token di accesso personale ottenuto dal provider Git spesso funziona, ma non ne è garantito il funzionamento.