Architetture di riferimento di Protezione DDoS di Azure

Protezione DDoS di Azure è progettata per i servizi distribuiti in una rete virtuale. Le architetture di riferimento seguenti sono indicate per scenari, con i modelli di architettura raggruppati.

Risorse protette

Le risorse supportate includono:

- Indirizzi IP pubblici collegati a:

- Una macchina virtuale IaaS.

- gateway applicazione (incluso il cluster WAF).

- Azure Gestione API (solo livello Premium).

- Bastion.

- Connesso a una rete virtuale (VNet) in modalità esterna.

- Firewall.

- Appliance virtuale di rete basata su IaaS.

- Load Balancer (classic & Load Balancer Standard s).

- Service Fabric.

- Gateway VPN

- La protezione copre anche gli intervalli IP pubblici portati in Azure tramite prefissi IP personalizzati (BYOIPs).

Le risorse non supportate includono:

- Rete WAN virtuale di Azure.

- Azure Gestione API in modalità di distribuzione diverse dalle modalità supportate.

- Servizi PaaS (multi-tenant) inclusi app Azure Ambiente del servizio per Power Apps.

- Risorse protette che includono indirizzi IP pubblici creati dal prefisso dell'indirizzo IP pubblico.

- Gateway NAT.

Nota

Per i carichi di lavoro Web, è consigliabile usare la Protezione DDoS di Azure e un web application firewall per proteggersi dagli attacchi DDoS emergenti. Un'altra opzione consiste nell'usare Frontdoor di Azure insieme a un web application firewall. Frontdoor di Azure offre protezione a livello di piattaforma contro gli attacchi DDoS a livello di rete. Per altre informazioni, vedere la baseline di sicurezza per i servizi di Azure.

Carichi di lavoro della macchina virtuale (Windows/Linux)

Applicazione in esecuzione in macchine virtuali con carico bilanciato

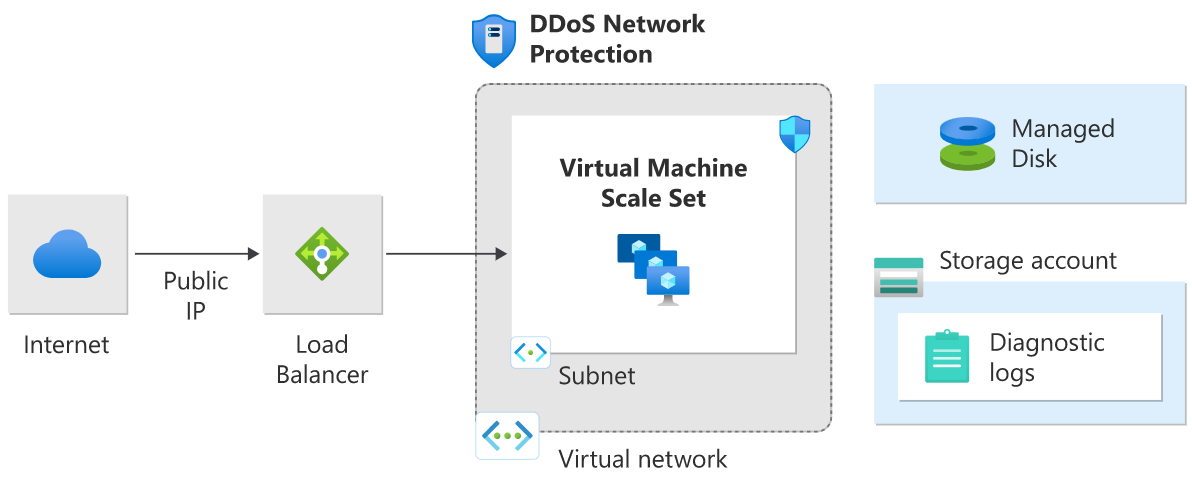

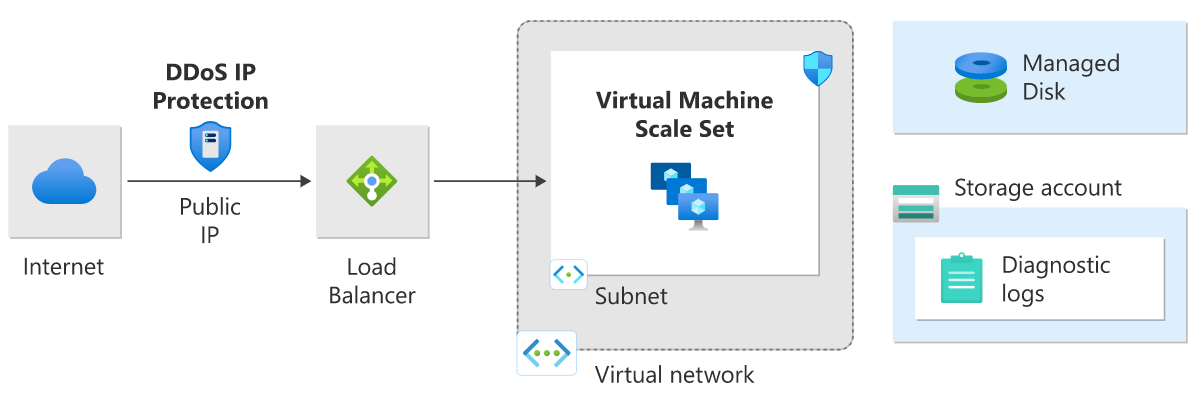

Questa architettura di riferimento mostra un set di procedure comprovate per l'esecuzione di più macchine virtuali Windows in un set di scalabilità dietro un servizio di bilanciamento del carico, per migliorare la disponibilità e la scalabilità. Questa architettura può essere usata per qualsiasi carico di lavoro senza stato, ad esempio un server web.

In questa architettura un carico di lavoro viene distribuito tra più istanze di macchina virtuale. È presente un singolo indirizzo IP pubblico e il traffico Internet viene distribuito alla macchina virtuale tramite un servizio di bilanciamento del carico.

Il servizio di bilanciamento del carico distribuisce le richieste Internet in ingresso alle istanze delle macchine virtuali. I set di scalabilità di macchine virtuali consentono di aumentare o ridurre il numero di macchine virtuali manualmente o automaticamente in base a regole predefinite. Questo è importante se la risorsa è sotto attacco DDoS. Per altre informazioni su questa architettura di riferimento, vedere Applicazione a più livelli di Windows in Azure.

Architettura della macchina virtuale protezione di rete DDoS

Protezione di rete DDoS è abilitata nella rete virtuale del servizio di bilanciamento del carico di Azure (Internet) a cui è associato l'INDIRIZZO IP pubblico.

Architettura della macchina virtuale protezione IP DDoS

Protezione IP DDoS è abilitata nell'indirizzo IP pubblico front-end di un servizio di bilanciamento del carico pubblico.

Applicazione in esecuzione in una VM Windows a più livelli

È possibile implementare un'architettura a più livelli in diversi modi. I diagrammi seguenti illustrano una tipica applicazione Web a tre livelli. Questa architettura è basata sull'architettura descritta nell'articolo Eseguire macchine virtuali con carico bilanciato per la scalabilità e la disponibilità. I livelli Web e business usano macchine virtuali con carico bilanciato.

Architettura a più livelli di Protezione di rete DDoS di Windows

In questo diagramma dell'architettura La protezione di rete DDoS è abilitata nella rete virtuale. Tutti gli indirizzi IP pubblici nella rete virtuale sono protetti da DDoS per il livello 3 e 4. Per la protezione di livello 7, distribuire il gateway applicazione nello SKU del Web application firewall. Per altre informazioni su questa architettura di riferimento, vedere Applicazione a più livelli di Windows in Azure.

Architettura a più livelli di Protezione IP DDoS di Windows

In questo diagramma dell'architettura la protezione IP DDoS è abilitata nell'indirizzo IP pubblico.

Nota

Gli scenari in cui una singola macchina virtuale è in esecuzione dietro un indirizzo IP pubblico non è consigliata. La mitigazione DDoS potrebbe non iniziare immediatamente quando viene rilevato un attacco DDoS. Di conseguenza, una singola distribuzione di macchine virtuali che non può aumentare il numero di istanze passerà in questi casi.

Applicazione Web PaaS

Questa architettura di riferimento mostra l'esecuzione di un'applicazione di servizio App di Azure in una singola area. Questa architettura mostra dei set di procedure collaudate per un'applicazione Web che usa il servizio app di Azure e Database SQL di Azure. Viene configurata un'area di stand-by per gli scenari di failover.

Gestione traffico di Azure indirizza le richieste in ingresso al gateway applicazione in una delle aree. Durante il normale funzionamento, le richieste vengono indirizzate al gateway applicazione nell'area attiva. Se quell'area non è più disponibile, Gestione traffico effettua il failover al gateway applicazione nell'area di stand-by.

Tutto il traffico da Internet destinato all'applicazione Web viene incanalato verso l'indirizzo IP pubblico del gateway applicazione tramite Gestione traffico. In questo scenario, il servizio app (app Web) non è direttamente esposto all'esterno ed è protetto da gateway applicazione.

È consigliabile configurare lo SKU WAF del gateway applicazioni (modalità di prevenzione) per proteggersi dagli attacchi di livello 7 (HTTP/HTTPS/Web Socket). Le app Web sono inoltre configurate per accettare il traffico solo dall'indirizzo IP del gateway applicazione.

Per altre informazioni su questa architettura di riferimento, vedere Applicazione Web multi-area a disponibilità elevata.

Protezione di rete DDoS con architettura dell'applicazione Web PaaS

In questo diagramma dell'architettura protezione di rete DDoS è abilitata nella rete virtuale del gateway app Web.

Protezione IP DDoS con architettura dell'applicazione Web PaaS

In questo diagramma dell'architettura la protezione IP DDoS è abilitata nell'indirizzo IP pubblico associato al gateway applicazione Web.

Mitigazione dei rischi per Servizi PaaS non web

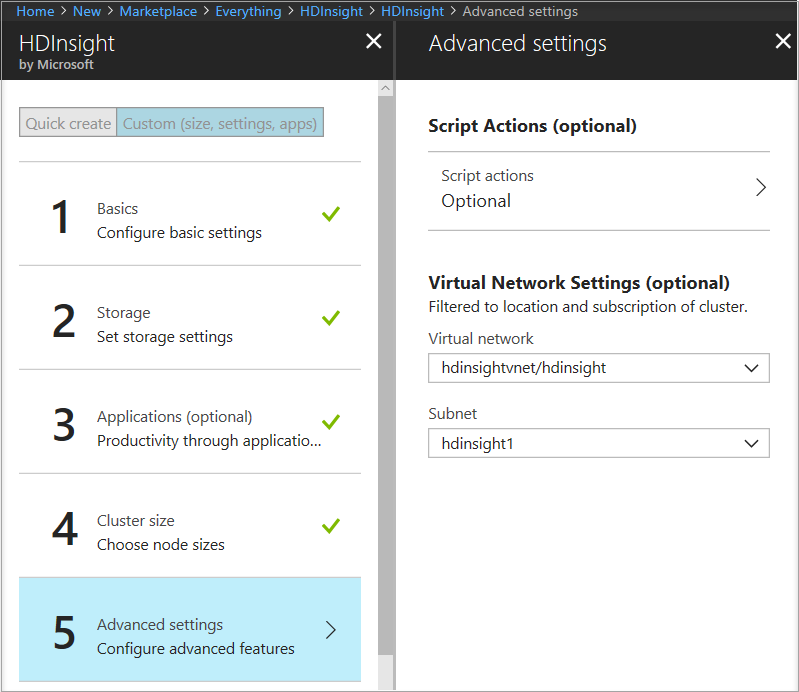

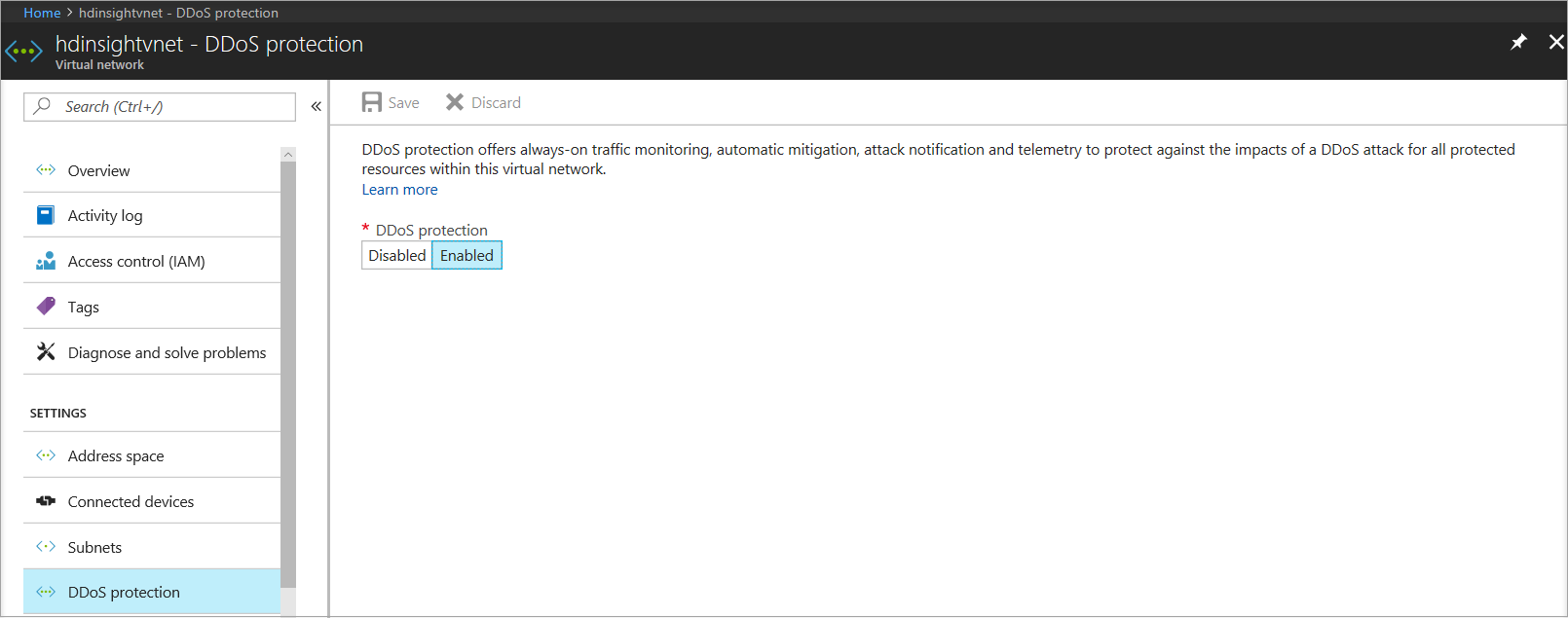

HDInsight in Azure

Questa architettura di riferimento illustra la configurazione della protezione DDoS per un cluster Azure HDInsight. Assicurarsi che il cluster HDInsight sia collegato a una rete virtuale e che Protezione DDoS sia abilitato sulla rete virtuale.

In questa architettura, il traffico destinato al cluster HDInsight da Internet viene indirizzato all'indirizzo IP pubblico associato al servizio di bilanciamento del carico del gateway di HDInsight. Il bilanciamento del carico di gateway invia quindi il traffico ai nodi head o direttamente ai nodi di lavoro. Poiché protezione DDoS è abilitata nella rete virtuale HDInsight, tutti gli INDIRIZZI IP pubblici nella rete virtuale ottengono la protezione DDoS per il livello 3 e 4. Questa architettura di riferimento può essere combinata con le architetture di riferimento a più livelli e a più areee.

Per altre informazioni su questa architettura di riferimento, vedere la documentazione Estendere Azure HDInsight usando Rete virtuale di Azure.

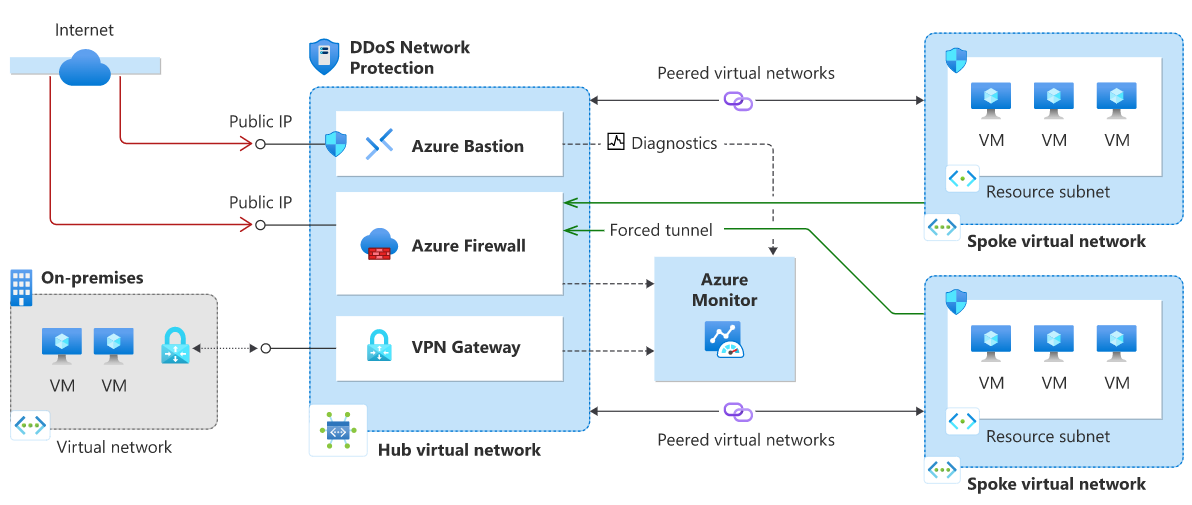

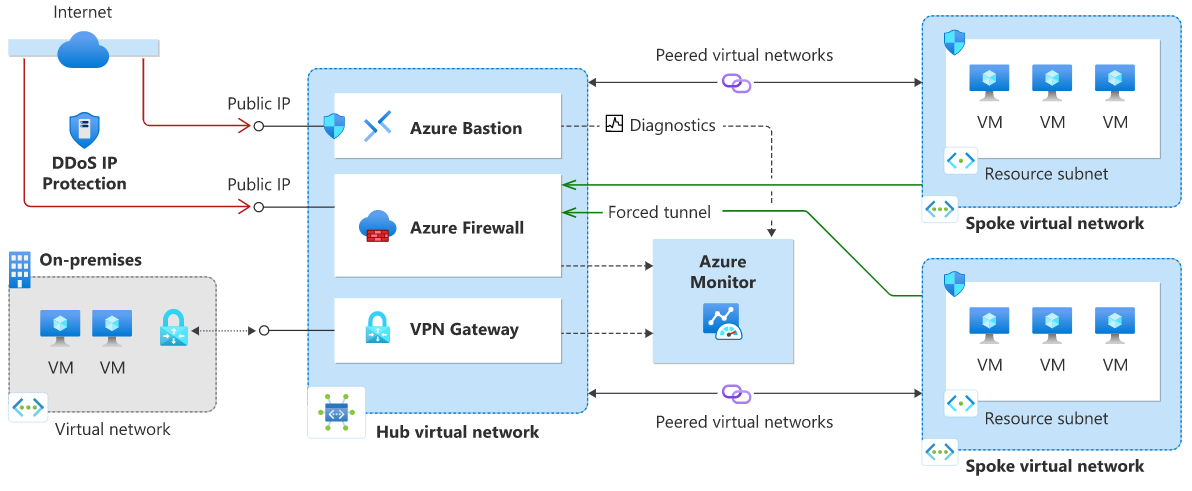

Topologia di rete hub-spoke con Firewall di Azure e Azure Bastion

Questa architettura di riferimento descrive in dettaglio una topologia hub-spoke con Firewall di Azure all'interno dell'hub come rete perimetrale per scenari che richiedono il controllo centrale sugli aspetti di sicurezza. Firewall di Azure è un firewall gestito come servizio e viene inserito nella propria subnet. Azure Bastion viene distribuito e inserito nella propria subnet.

Esistono due spoke connessi all'hub usando il peering reti virtuali e non esiste alcuna connettività spoke-to-spoke. Se è necessaria la connettività spoke-to-spoke, è necessario creare route per inoltrare il traffico da uno spoke al firewall, che può quindi instradarlo all'altro spoke. Tutti gli INDIRIZZI IP pubblici all'interno dell'hub sono protetti da Protezione DDoS. In questo scenario, il firewall nell'hub consente di controllare il traffico in ingresso da Internet, mentre l'INDIRIZZO IP pubblico del firewall è protetto. Protezione DDoS di Azure protegge anche l'indirizzo IP pubblico del bastion.

Protezione DDoS è progettata per i servizi distribuiti in una rete virtuale. Per altre informazioni, vedere Distribuire un servizio di Azure dedicato in reti virtuali.

Rete DDoS Network Protection hub-spoke

In questo diagramma dell'architettura la protezione di rete DDoS di Azure è abilitata nella rete virtuale hub.

Rete hub-spoke di protezione IP DDoS

In questo diagramma dell'architettura la protezione IP DDoS di Azure è abilitata nell'indirizzo IP pubblico.

Nota

Senza costi aggiuntivi, la protezione dell'infrastruttura DDoS di Azure protegge ogni servizio di Azure che usa indirizzi IPv4 e IPv6 pubblici. Questo servizio di Protezione DDoS aiuta a proteggere tutti i servizi di Azure, inclusi i servizi PaaS (Platform as a service), ad esempio DNS di Azure. Per altre informazioni, vedere Panoramica di Protezione DDoS di Azure Standard. Per altre informazioni sulla topologia hub-spoke, vedere Topologia di rete hub-spoke.

Passaggi successivi

- Informazioni su come configurare Protezione di rete.