Connettere account AWS a Microsoft Defender for Cloud

I carichi di lavoro in genere si estendono su più piattaforme cloud. I servizi di sicurezza del cloud devono eseguire le stesse operazioni. Microsoft Defender per il cloud consente di proteggere i carichi di lavoro in Amazon Web Services (AWS), ma è necessario configurare la connessione tra di essi e Defender per il cloud.

Lo screenshot seguente mostra gli account AWS visualizzati nel dashboard di panoramica di Defender per il cloud.

Per altre informazioni, guardare il video Nuovo connettore AWS in Defender per il cloud della serie Defender per il cloud nel campo.

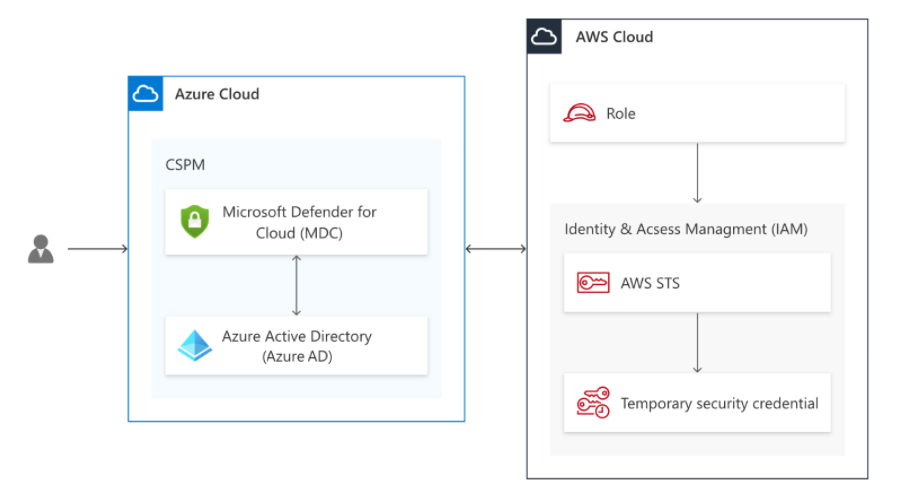

Processo di autenticazione AWS

L'autenticazione federata viene usata tra Microsoft Defender per il cloud e AWS. Tutte le risorse correlate all'autenticazione vengono create come parte della distribuzione del modello CloudFormation, tra cui:

Provider di identità (OpenID connect)

Ruoli IAM (Identity and Access Management) con un'entità federata (connessa ai provider di identità).

L'architettura del processo di autenticazione tra cloud è la seguente:

Il servizio CSPM di Microsoft Defender per il cloud acquisisce un token Microsoft Entra con un tempo di validità di 1 ora firmato dall'ID Microsoft Entra usando l'algoritmo RS256.

Il token Microsoft Entra viene scambiato con le credenziali di vita breve di AWS e il servizio CSPM di Defender per il cloud assume il ruolo IAM CSPM (assunto con l'identità Web).

Poiché il principio del ruolo è un'identità federata come definita in un criterio di relazione di trust, il provider di identità AWS convalida il token di Microsoft Entra rispetto all'ID Microsoft Entra tramite un processo che include:

convalida del gruppo di destinatari

convalida della firma digitale del token

identificazione personale del certificato

Il ruolo CSPM di Microsoft Defender per il cloud viene assunto solo dopo che sono state soddisfatte le condizioni di convalida definite nella relazione di trust. Le condizioni definite per il livello di ruolo vengono usate per la convalida all'interno di AWS e consentono solo all'applicazione Microsoft Defender per il cloud CSPM (gruppo di destinatari convalidato) di accedere al ruolo specifico (e non ad altri token Microsoft).

Dopo che il token Microsoft Entra viene convalidato dal provider di identità AWS, il servizio token di sicurezza AWS scambia il token con le credenziali di breve durata AWS usate dal servizio CSPM per analizzare l'account AWS.

Prerequisiti

Per completare le procedure descritte in questo articolo, sono necessari:

Una sottoscrizione di Microsoft Azure. Se non si ha una sottoscrizione di Azure, è possibile iscriversi per ottenerne una gratuita.

Microsoft Defender per il cloud configurato nella sottoscrizione di Azure.

Accesso a un account AWS.

Autorizzazione a livello di collaboratore per la sottoscrizione di Azure pertinente.

Se CIEM è abilitato come parte di Defender per CSPM, l'utente che abilita il connettore richiederà anche il ruolo di amministratore della sicurezza e l'autorizzazione Application.ReadWrite.All per il tenant.

Nota

Il connettore AWS non è disponibile nei cloud nazionali per enti pubblici (Azure per enti pubblici, Microsoft Azure gestito da 21Vianet).

Requisiti del piano del connettore nativo

Ogni piano ha i propri requisiti per il connettore nativo.

Defender per contenitori

Se si sceglie il piano Microsoft Defender per contenitori, sono necessari:

- Almeno un cluster Amazon EKS con l'autorizzazione per accedere al server API Kubernetes di EKS. Se è necessario creare un nuovo cluster EKS, seguire le istruzioni in Introduzione ad Amazon EKS - eksctl.

- Capacità della risorsa per creare una nuova coda Amazon SQS, un flusso di recapito

Kinesis Data Firehosee un bucket Amazon S3 nell'area del cluster.

Defender per SQL

Se si sceglie il piano Microsoft Defender per SQL, sono necessari:

- Microsoft Defender per SQL abilitato nella sottoscrizione. Informazioni su come proteggere i database.

- Un account AWS attivo, con istanze EC2 che eseguono SQL Server o RDS Custom per SQL Server.

- Azure Arc per server installato nelle istanze EC2 o in Servizi Desktop remoto personalizzati per SQL Server.

È consigliabile usare il processo di provisioning automatico per installare Azure Arc in tutte le istanze EC2 esistenti e future. Per abilitare il provisioning automatico di Azure Arc, è necessaria l'autorizzazione Proprietario per la sottoscrizione di Azure pertinente.

AWS Systems Manager (SSM) usa l'agente SSM per gestire il provisioning automatico. Alcune immagini di Amazon Machine includono già l'Agente SSM preinstallato. Se le istanze EC2 non hanno l'agente SSM, installarlo usando queste istruzioni di Amazon: Installare L'agente SSM per un ambiente ibrido e multi-cloud (Windows).

Assicurarsi che l'agente SSM abbia il criterio gestito AmazonSSMManagedInstanceCore. Tale criterio abilita le funzionalità di base del servizio AWS Systems Manager.

Abilitare le ulteriori estensioni seguenti nei computer connessi ad Azure Arc:

- Microsoft Defender per endpoint

- Soluzione di valutazione della vulnerabilità (TVM o Qualys)

- Agente di Log Analytics nei computer connessi ad Azure Arc o agente di Monitoraggio di Azure

Assicurarsi che nell'area di lavoro Log Analytics selezionata sia installata una soluzione di sicurezza. L'agente di Log Analytics e l'agente di Monitoraggio di Azure sono attualmente configurati a livello di sottoscrizione. Tutti gli account AWS e i progetti Google Cloud Platform (GCP) all’interno della stessa sottoscrizione ereditano le impostazioni di sottoscrizione per l'agente di Log Analytics e l'agente di Monitoraggio di Azure.

Altre informazioni sul monitoraggio dei componenti per Defender per il cloud.

Defender per database open source (anteprima)

Se si sceglie il piano Defender per database relazionali open source, è necessario:

È necessaria una sottoscrizione di Microsoft Azure . Se non si ha una sottoscrizione di Azure, è possibile iscriversi per ottenere una sottoscrizione gratuita.

È necessario abilitare Microsoft Defender per il cloud nella sottoscrizione di Azure.

Connettere l'account Azure o l'account AWS.

Disponibilità dell'area: tutte le aree AWS pubbliche (escluse Tel Aviv, Milano, Giacarta, Spagna e Bahrein).

Defender per server

Se si sceglie il piano Microsoft Defender per server, sono necessari:

- Microsoft Defender per server abilitato nella sottoscrizione. Informazioni su come abilitare i piani in Abilitare le funzionalità di sicurezza avanzate.

- Un account AWS attivo, con istanze EC2.

- Azure Arc per server installato nelle istanze EC2.

È consigliabile usare il processo di provisioning automatico per installare Azure Arc in tutte le istanze EC2 esistenti e future. Per abilitare il provisioning automatico di Azure Arc, è necessaria l'autorizzazione Proprietario per la sottoscrizione di Azure pertinente.

AWS Systems Manager effettua automaticamente il provisioning usando l'agente SSM. Alcune immagini di Amazon Machine includono già l'Agente SSM preinstallato. Se le istanze EC2 non dispongono dell'agente SSM, installarlo seguendo le istruzioni seguenti fornite da Amazon:

- Installare L'agente SSM per un ambiente ibrido e multi-cloud (Windows)

- Installare L'agente SSM per un ambiente ibrido e multi-cloud (Linux)

Assicurarsi che l'agente SSM abbia il criterio gestito AmazonSSMManagedInstanceCore, che abilita le funzionalità di base per il servizio AWS Systems Manager.

È necessario disporre dell'agente SSM per il provisioning automatico dell'agente Arc nei computer EC2. Se il modulo SSM non esiste o viene rimosso da EC2, il provisioning Arc non sarà in grado di procedere.

Nota

Come parte del modello CloudFormation eseguito durante il processo di onboarding, viene creato e attivato un processo di automazione ogni 30 giorni, in tutti gli EC2 esistenti durante l'esecuzione iniziale di CloudFormation. L'obiettivo di questa analisi pianificata è garantire che tutti gli EC2 pertinenti abbiano un profilo IAM con i criteri IAM necessari che consentono a Defender per il cloud di accedere, gestire e fornire le funzionalità di sicurezza pertinenti (incluso il provisioning dell'agente Arc). L'analisi non si applica a EC2s creati dopo l'esecuzione di CloudFormation.

Se si desidera installare manualmente Azure Arc nelle istanze di EC2 esistenti e future, usare la raccomandazione Le istanze EC2 devono essere connesse ad Azure Arc per identificare le istanze in cui Azure Arc non è installato.

Abilitare le ulteriori estensioni seguenti nei computer connessi ad Azure Arc:

- Microsoft Defender per endpoint

- Soluzione di valutazione della vulnerabilità (TVM o Qualys)

- Agente di Log Analytics nei computer connessi ad Azure Arc o agente di Monitoraggio di Azure

Assicurarsi che nell'area di lavoro Log Analytics selezionata sia installata una soluzione di sicurezza. L'agente di Log Analytics e l'agente di Monitoraggio di Azure sono attualmente configurati a livello di sottoscrizione. Tutti gli account AWS e i progetti GPC all’interno della stessa sottoscrizione ereditano le impostazioni di sottoscrizione per l'agente di Log Analytics e l'agente di Monitoraggio di Azure.

Altre informazioni sul monitoraggio dei componenti per Defender per il cloud.

Nota

Poiché l'agente di Log Analytics (noto anche come MMA) è impostato su ritiro in agosto 2024, tutte le funzionalità e capacità di sicurezza di Defender per server che attualmente dipendono da esso, incluse quelle descritte in questa pagina, saranno disponibili tramite l'integrazione di Microsoft Defender per endpoint o analisi senza agente, prima della data di ritiro. Per altre informazioni sulla roadmap per ognuna delle funzionalità attualmente basate sull'agente di Log Analytics, vedere questo annuncio.

Defender per server assegna tag alle risorse di Azure ARC oltre alle istanze ec2 per gestire il processo di provisioning automatico. È necessario che i tag seguenti vengano assegnati correttamente alle risorse in modo che Defender per il cloud possa gestirli: AccountId, Cloud, InstanceId e MDFCSecurityConnector.

Defender CSPM

Se si sceglie il piano CSPM di Microsoft Defender, è necessario:

- una sottoscrizione di Microsoft Azure. Se non si ha una sottoscrizione di Azure, è possibile iscriversi per ottenere una sottoscrizione gratuita.

- È necessario abilitare Microsoft Defender per il cloud nella sottoscrizione di Azure.

- Connettere i computer non Azure, gli account AWS.

- Per ottenere l'accesso a tutte le funzionalità disponibili dal piano CSPM, il piano deve essere abilitato dal Proprietario della sottoscrizione.

- Per abilitare le funzionalità CIEM (Cloud Infrastructure Entitlement Management), l'account Entra ID usato per il processo di onboarding deve avere il ruolo di directory Amministratore applicazione o Amministratore applicazioni cloud per il tenant (o diritti di amministratore equivalenti per creare registrazioni dell'app). Questo requisito è necessario solo durante il processo di onboarding.

Altre informazioni su come abilitare Defender CSPM.

Connettere l'account AWS

Per connettere AWS a Defender per il cloud usando un connettore nativo:

Accedere al portale di Azure.

Andare a Defender per il cloud>Impostazioni ambiente.

Selezionare Aggiungi ambiente>Amazon Web Services.

Immettere i dettagli dell'account AWS, inclusa la posizione in cui si archivia la risorsa connettore.

L'elenco a discesa Aree di AWS consente di selezionare le aree in cui Defender per il cloud effettua chiamate API. Se si deselezionano tutte le aree dall'elenco a discesa, Defender per il cloud non effettuerà chiamate API in quelle aree.

Selezionare un intervallo per analizzare l'ambiente AWS ogni 4, 6, 12 o 24 ore.

Alcuni agenti di raccolta dati vengono eseguiti con intervalli di analisi fissi e non sono interessati dalle configurazioni a intervalli personalizzati. La tabella seguente illustra gli intervalli di analisi fissi per ogni agente di raccolta dati escluso:

Nome dell'agente di raccolta dati Intervallo di scansione EC2Instance

ECRImage

ECRRepository

RDSDBInstance

S3Bucket

S3BucketTags

S3Region

EKSCluster

EKSClusterName

EKSNodegroup

EKSNodegroupName

AutoScalingAutoScalingGroup1 ora EcsClusterArn

EcsService

EcsServiceArn

EcsTaskDefinition

EcsTaskDefinitionArn

EcsTaskDefinitionTags

AwsPolicyVersion

LocalPolicyVersion

AwsEntitiesForPolicy

LocalEntitiesForPolicy

BucketEncryption

BucketPolicy

S3PublicAccessBlockConfiguration

BucketVersioning

S3LifecycleConfiguration

BucketPolicyStatus

S3ReplicationConfiguration

S3AccessControlList

S3BucketLoggingConfig

PublicAccessBlockConfiguration12 ore

Nota

(Facoltativo) Selezionare Account di gestione per creare un connettore in un account di gestione. I connettori vengono quindi creati per ogni account membro individuato nell'account di gestione fornito. Il provisioning automatico è abilitato anche per tutti gli account di cui è stato appena eseguito l'onboarding.

(Facoltativo) Usare il menu a discesa aree AWS per selezionare aree AWS specifiche da analizzare. Tutte le aree sono selezionate per impostazione predefinita.

Selezionare i piani di Defender

In questa sezione della procedura guidata si selezionano i piani di Defender per il cloud da abilitare.

Selezionare Avanti: Seleziona piani.

La scheda Seleziona piani è la posizione in cui scegliere le funzionalità di Defender per il cloud da abilitare per questo account AWS. Ogni piano ha requisiti specifici per le autorizzazioni e potrebbe comportare addebiti.

Importante

Per presentare lo stato corrente delle raccomandazioni, il piano Microsoft Defender Cloud Security Posture Management esegue una query sulle API delle risorse AWS più volte al giorno. Queste chiamate API di sola lettura non comportano addebiti, ma sono registrati in CloudTrail se è stato abilitato un trail per gli eventi di lettura.

Come spiegato nella documentazione di AWS, non sono previsti costi aggiuntivi per mantenere un trail. Se si esportano i dati da AWS (ad esempio, in un sistema SIEM esterno), questo aumento del volume di chiamate potrebbe anche aumentare i costi di inserimento. In questi casi, è consigliabile filtrare le chiamate di sola lettura dall'utente di Defender per il cloud o dal ruolo ARN:

arn:aws:iam::[accountId]:role/CspmMonitorAws. Si tratta del nome del ruolo predefinito. Confermare il nome del ruolo configurato nell'account.Per impostazione predefinita, il piano Server è impostato su On. Questa impostazione è necessaria per estendere la copertura di Defender per server ad AWS EC2. Assicurarsi di soddisfare i requisiti di rete per Azure Arc.

Facoltativamente, selezionare Configura per modificare la configurazione in base alle esigenze.

Nota

I rispettivi server Azure Arc per le istanze EC2 o le macchine virtuali GCP che non esistono più (e i rispettivi server Azure Arc con stato Disconnesso o Scaduto) vengono rimossi dopo 7 giorni. Questo processo rimuove le entità di Azure Arc irrilevanti per assicurarsi che vengano visualizzati solo i server Azure Arc correlati alle istanze esistenti.

Per impostazione predefinita, il piano Contenitori è impostato su On. Questa impostazione è necessaria per proteggere i cluster AWS EKS da Defender per contenitori. Assicurarsi di soddisfare i requisiti di rete per il piano Defender per contenitori.

Nota

Kubernetes abilitato per Azure Arc, le estensioni di Azure Arc per il sensore Defender e Criteri di Azure per Kubernetes devono essere installate. Usare le raccomandazioni dedicate di Defender per il cloud per distribuire le estensioni (e Azure Arc, se necessario), come illustrato in Proteggere i cluster del Servizio Amazon Elastic Kubernetes.

Facoltativamente, selezionare Configura per modificare la configurazione in base alle esigenze. Se si sceglie di disattivare questa configurazione, viene disabilitata anche la funzionalità Rilevamento minacce (piano di controllo). Altre informazioni sulla disponibilità delle funzionalità.

Per impostazione predefinita, il piano Database è impostato su On. Questa impostazione è necessaria per estendere la copertura di Defender per SQL ad AWS EC2 e RDS Custom per SQL Server e database relazionali open source in Servizi Desktop remoto.

(Facoltativo) Selezionare Configura per modificare la configurazione in base alle esigenze. È consigliabile lasciarlo impostato sulla configurazione predefinita.

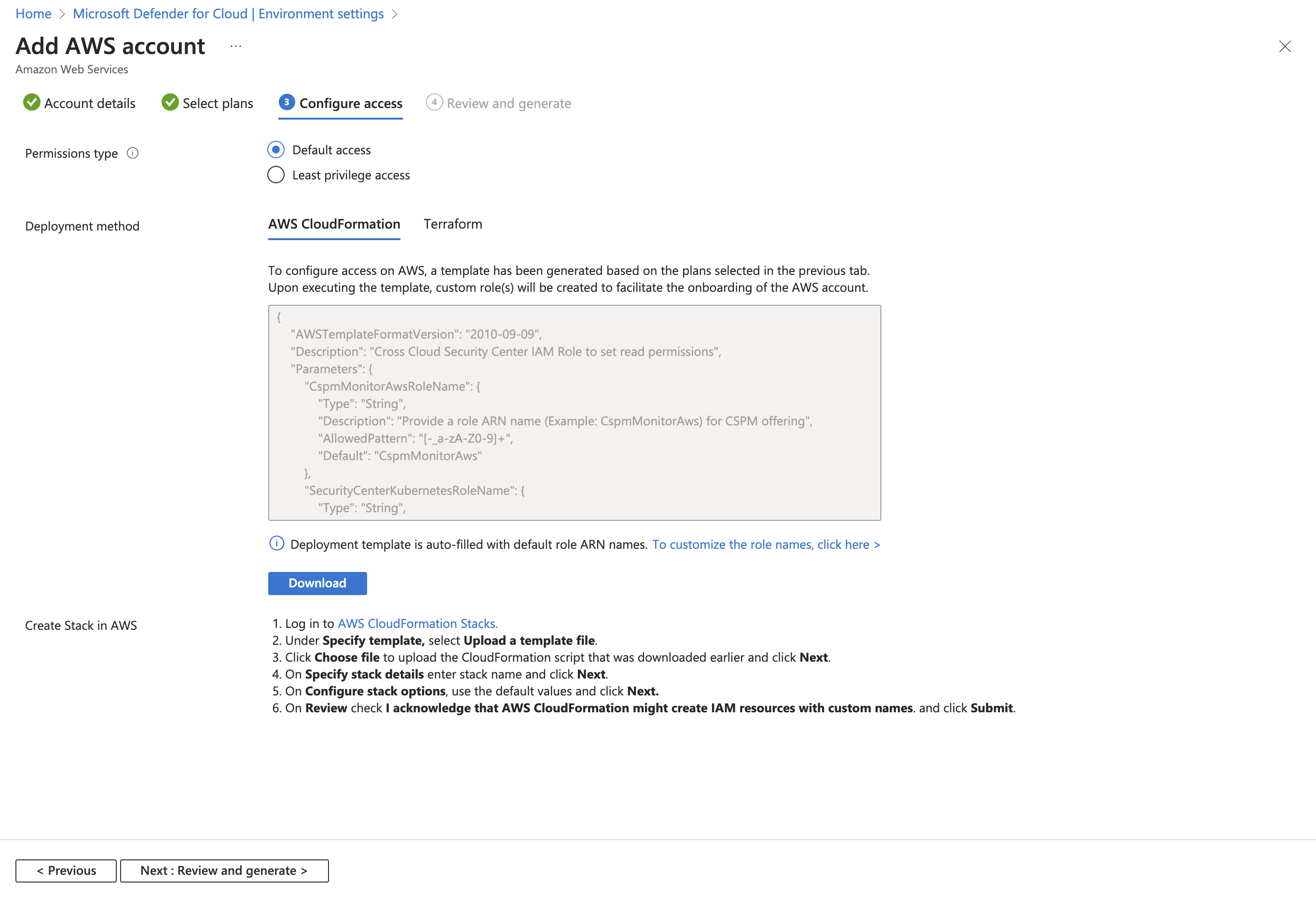

Selezionare Configura accesso e selezionare quanto segue:

a. Selezionare un tipo di distribuzione:

- Accesso predefinito: consente a Defender per il cloud di analizzare le risorse e includere automaticamente funzionalità future.

- Accesso con privilegi minimi: concede a Defender per il cloud l'accesso solo alle autorizzazioni correnti necessarie per i piani selezionati. Se si selezionano le autorizzazioni con privilegi minimi, si riceveranno notifiche su eventuali nuovi ruoli e autorizzazioni necessari per ottenere la funzionalità completa per l'integrità del connettore.

b. Selezionare un metodo di distribuzione: AWS CloudFormation o Terraform.

Nota

Se si seleziona Account di gestione per creare un connettore per un account di gestione, la scheda di cui eseguire l'onboarding con Terraform non è visibile nell'interfaccia utente, ma è comunque possibile eseguire l'onboarding usando Terraform, analogamente a quanto descritto in Onboarding dell'ambiente AWS/GCP in Microsoft Defender per il cloud con Terraform - Hub della community Microsoft.

Seguire le istruzioni visualizzate per il metodo di distribuzione selezionato per completare le dipendenze necessarie in AWS. Se si esegue l'onboarding di un account di gestione, è necessario eseguire il modello CloudFormation sia come Stack che come StackSet. I connettori vengono creati per gli account membro fino a 24 ore dopo l'onboarding.

Selezionare Avanti: Esamina e genera.

Seleziona Crea.

Defender per il cloud avvia immediatamente l'analisi delle risorse AWS. Le raccomandazioni sulla sicurezza vengono visualizzate entro poche ore.

Distribuire un modello CloudFormation nell'account AWS

Nell'ambito della connessione di un account AWS a Microsoft Defender per il cloud, si distribuisce un modello CloudFormation nell'account AWS. Questo modello crea tutte le risorse necessarie per la connessione.

Distribuire il modello CloudFormation usando Stack (o StackSet se si dispone di un account di gestione). Quando si distribuisce il modello, la creazione guidata Stack offre le opzioni seguenti.

URL di Amazon S3: caricare il modello CloudFormation scaricato nel bucket S3 con le proprie configurazioni di sicurezza. Immettere l'URL del bucket S3 nella distribuzione guidata di AWS.

Caricare un file modello: AWS crea automaticamente un bucket S3 in cui viene salvato il modello CloudFormation. L'automazione per il bucket S3 presenta un errore di configurazione della sicurezza che causa la visualizzazione della raccomandazione

S3 buckets should require requests to use Secure Socket Layer. È possibile correggere questa raccomandazione applicando i criteri seguenti:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Nota

Quando si esegue CloudFormation StackSets durante l'onboarding di un account di gestione AWS, è possibile che venga visualizzato il messaggio di errore seguente:

You must enable organizations access to operate a service managed stack setQuesto errore indica che non è stato abilitato l'accesso attendibile per le organizzazioni AWS.

Per correggere questo messaggio di errore, nella pagina CloudFormation StackSets viene visualizzato un prompt con un pulsante che è possibile selezionare per abilitare l'accesso attendibile. Dopo l'abilitazione dell'accesso attendibile, è necessario eseguire di nuovo CloudFormation Stack.

Monitorare le risorse AWS

La pagina raccomandazioni sulla sicurezza in Defender per il cloud visualizza le risorse AWS. È possibile usare il filtro degli ambienti per sfruttare le funzionalità multi-cloud in Defender per il cloud.

Per visualizzare tutte le raccomandazioni attive per le risorse in base al tipo di asset, usare la pagina inventario degli asset in Defender per il cloud e filtrare il tipo di risorsa AWS a cui si è interessati.

Integrazione con Microsoft Defender XDR

Quando si abilita Defender per il cloud, gli avvisi di sicurezza vengono integrati automaticamente nel portale di Microsoft Defender.

L'integrazione tra Microsoft Defender per il cloud e Microsoft Defender XDR introduce gli ambienti cloud in Microsoft Defender XDR. Con gli avvisi e le correlazioni cloud di Defender per il cloud integrati in Microsoft Defender XDR, i team SOC possono ora accedere a tutte le informazioni di sicurezza da un'unica interfaccia.

Altre informazioni sugli avvisi di Defender per il cloud in Microsoft Defender XDR.

Altre informazioni

Vedere i blog seguenti:

- Ignite 2021: Notizie su Microsoft Defender per il cloud

- Gestione della postura di sicurezza e protezione del server per AWS e GCP

Pulire le risorse

Non è necessario pulire le risorse per questo articolo.

Passaggi successivi

La connessione dell'account AWS fa parte dell'esperienza multi-cloud disponibile in Microsoft Defender per il cloud:

- Assegnare l'accesso ai proprietari del carico di lavoro.

- Proteggere tutte le risorse con Defender per il cloud.

- Configurare i computer locali e i progetti GCP.

- Risposte a domande comuni sull'onboarding dell'account AWS.

- Risolvere i problemi relativi ai connettori multi-cloud.