Esercitazione: Installare l'agente micro di Defender per IoT

Questa esercitazione illustra come installare ed autenticare l'agente micro defender per IoT.

In questa esercitazione si apprenderà come:

- Scaricare e installare il micro agente

- Autenticare l'agente micro

- Convalidare l'installazione

- Testare il sistema

- Installare una versione specifica dell'agente micro

Nota

Defender per IoT prevede di ritirare il micro agente il 1° agosto 2025.

Prerequisiti

Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

Un hub IoT.

Verificare di eseguire uno dei sistemi operativi seguenti.

È necessario avere abilitato Microsoft Defender per IoT nell'hub IoT di Azure.

È necessario avere aggiunto un gruppo di risorse alla soluzione IoT.

È necessario aver creato un modulo gemello del micro agente Defender per IoT.

Scaricare e installare il micro agente

A seconda dell'installazione, sarà necessario installare il pacchetto Microsoft appropriato.

Per aggiungere il repository di pacchetti Microsoft appropriato:

Scaricare la configurazione del repository che corrisponde al sistema operativo del dispositivo.

Per Ubuntu 18.04:

curl https://packages.microsoft.com/config/ubuntu/18.04/multiarch/prod.list > ./microsoft-prod.listPer Ubuntu 20.04:

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list > ./microsoft-prod.listPer Debian 9 (AMD64 e ARM64):

curl https://packages.microsoft.com/config/debian/stretch/multiarch/prod.list > ./microsoft-prod.list

Usare il comando seguente per copiare la configurazione del repository nella

sources.list.ddirectory :sudo cp ./microsoft-prod.list /etc/apt/sources.list.d/Installare la chiave pubblica di Microsoft GPG con il comando seguente:

curl https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor > microsoft.gpg sudo cp ./microsoft.gpg /etc/apt/trusted.gpg.d/Assicurarsi di aver aggiornato apt usando il comando seguente:

sudo apt-get updateUsare il comando seguente per installare il pacchetto di micro agent Defender per IoT in distribuzioni Debian o Linux basate su Ubuntu:

sudo apt-get install defender-iot-micro-agent

Connettersi tramite un proxy

Questa procedura descrive come connettere l'agente micro Defender per IoT al hub IoT tramite un proxy.

Per configurare le connessioni tramite un proxy:

Nel computer micro-agente creare un

/etc/defender_iot_micro_agent/conf.jsonfile con il contenuto seguente:{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>,<username>,<password>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }I campi utente e password sono facoltativi. Se non sono necessari, usare invece la sintassi seguente:

{ "IothubModule_ProxyConfig": "<proxy_ipv4>,<port>", "IothubModule_TransportProtocol": "MQTT_WebSocket_Protocol" }Eliminare qualsiasi file memorizzato nella cache in /var/lib/defender_iot_micro_agent/cache.json.

Riavviare il micro agente. Terza fase

sudo systemctl restart defender-iot-micro-agent.service

Aggiungere il supporto del protocollo AMQP

Questa procedura descrive i passaggi aggiuntivi necessari per supportare il protocollo AMQP.

Per aggiungere il supporto del protocollo AMQP:

Nel computer del micro agente aprire il

/etc/defender_iot_micro_agent/conf.jsonfile e aggiungere il contenuto seguente:{ "IothubModule_TransportProtocol": "AMQP_Protocol" }Eliminare qualsiasi file memorizzato nella cache in /var/lib/defender_iot_micro_agent/cache.json.

Riavviare il micro agente. Terza fase

sudo systemctl restart defender-iot-micro-agent.service

Per aggiungere AMQP tramite il supporto del protocollo Web Socket:

Nel computer del micro agente aprire il

/etc/defender_iot_micro_agent/conf.jsonfile e aggiungere il contenuto seguente:{ "IothubModule_TransportProtocol": "AMQP_WebSocket_Protocol" }Eliminare qualsiasi file memorizzato nella cache in /var/lib/defender_iot_micro_agent/cache.json.

Riavviare il micro agente. Terza fase

sudo systemctl restart defender-iot-micro-agent.service

L'agente userà questo protocollo e comunicherà con il hub IoT sulla porta 443. La configurazione del proxy HTTP è supportata per questo protocollo, nel caso in cui sia configurato anche il proxy, la porta di comunicazione con il proxy sarà definita nella configurazione del proxy.

Autenticare l'agente micro

Esistono due opzioni che possono essere usate per autenticare l'agente micro Defender per IoT:

Eseguire l'autenticazione con un'identità del modulo stringa di connessione

Sarà necessario copiare l'identità del modulo stringa di connessione dai dettagli dell'identità del modulo DefenderIoTMicroAgent.

Per copiare il stringa di connessione dell'identità del modulo:

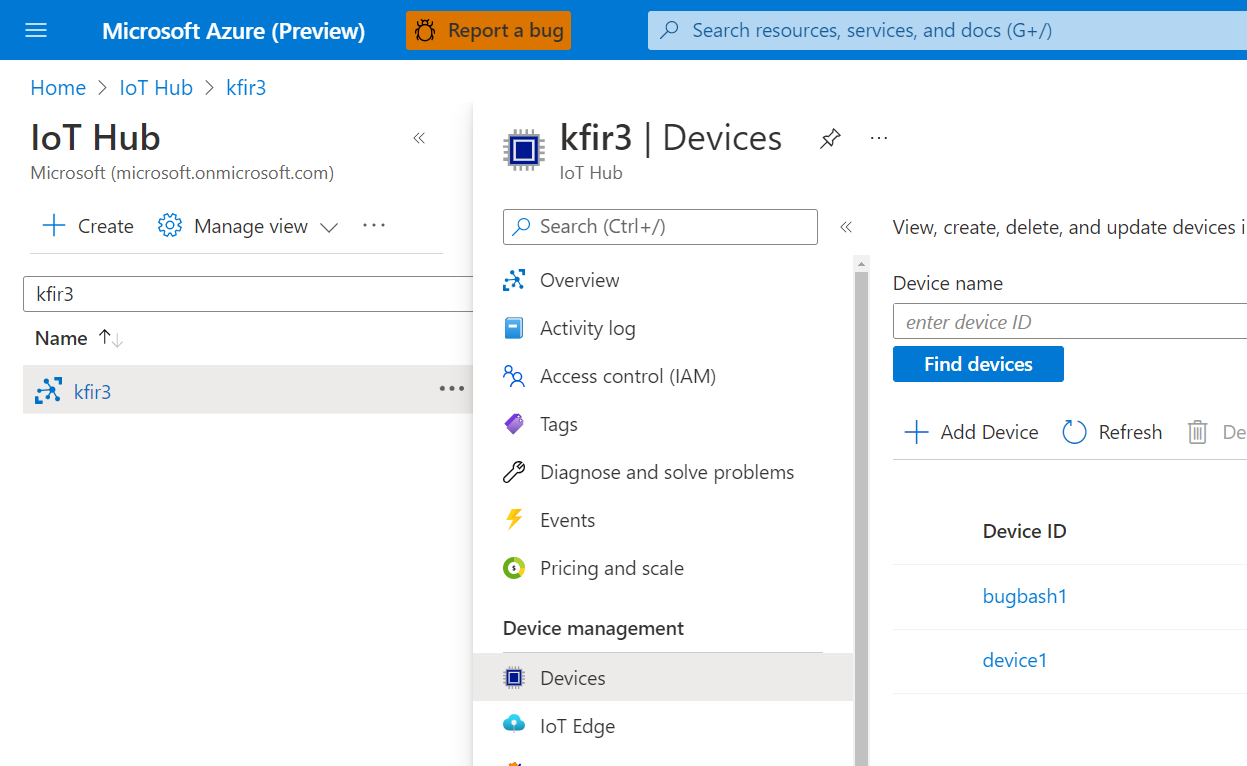

Passare alla hub IoT>>

Your hubDispositivi di gestione>dei dispositivi.

Selezionare un dispositivo dall'elenco ID dispositivo.

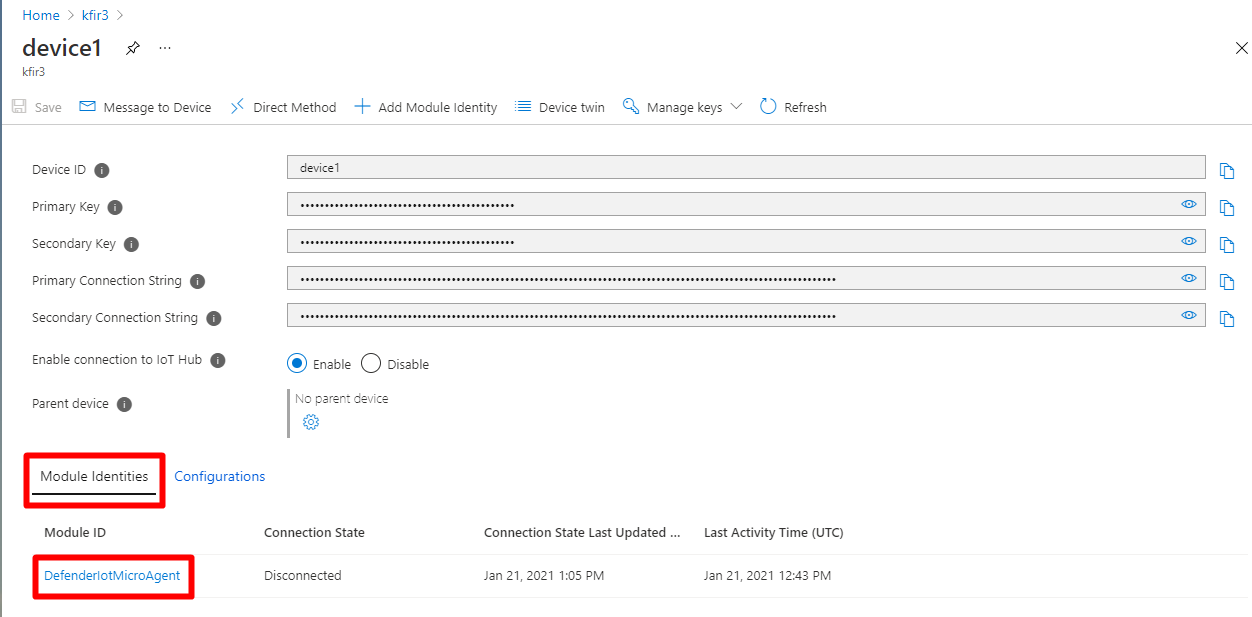

Selezionare la scheda Identità modulo.

Selezionare il modulo DefenderIotMicroAgent dall'elenco delle identità del modulo associate al dispositivo.

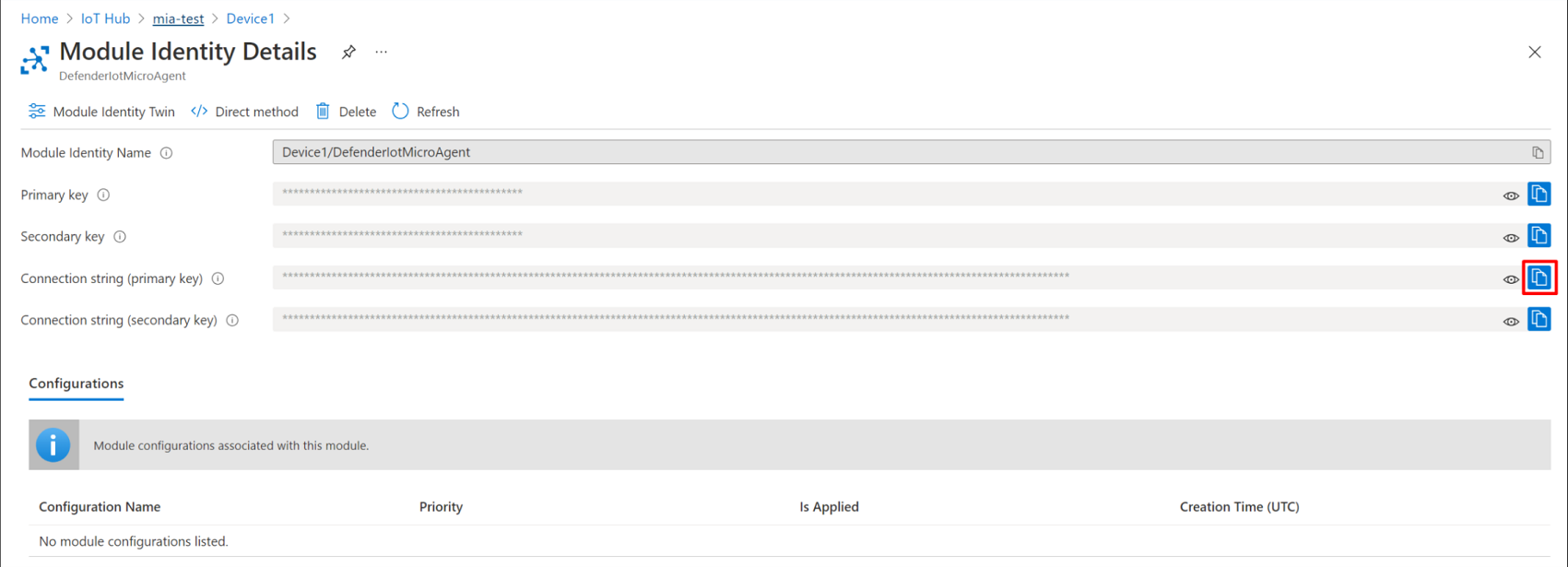

Copiare la stringa di connessione (chiave primaria) selezionando il pulsante Copia .

Creare un file denominato

connection_string.txtcontenente il stringa di connessione codificato in utf-8 nel percorso della directory/etc/defender_iot_micro_agentdell'agente Defender per IoT immettendo il comando seguente:sudo bash -c 'echo "<connection string>" > /etc/defender_iot_micro_agent/connection_string.txt'L'oggetto

connection_string.txtsi troverà ora nel percorso/etc/defender_iot_micro_agent/connection_string.txtseguente.Nota

Il stringa di connessione include una chiave che consente l'accesso diretto al modulo stesso, pertanto include informazioni riservate che devono essere usate e leggibili solo dagli utenti radice.

Riavviare il servizio utilizzando questo comando:

sudo systemctl restart defender-iot-micro-agent.service

Eseguire l'autenticazione con un certificato

Per eseguire l'autenticazione con un certificato:

Procurarsi un certificato seguendo queste istruzioni.

Inserire la parte pubblica con codifica PEM del certificato e la chiave privata, in , nei

/etc/defender_iot_micro_agentfile denominaticertificate_public.pemecertificate_private.pem.Posizionare il stringa di connessione appropriato nel

connection_string.txtfile. Il stringa di connessione dovrebbe essere simile al seguente:HostName=<the host name of the iot hub>;DeviceId=<the id of the device>;ModuleId=<the id of the module>;x509=trueQuesta stringa avvisa l'agente Defender per IoT per aspettarsi che venga fornito un certificato per l'autenticazione.

Riavviare il servizio usando il comando seguente:

sudo systemctl restart defender-iot-micro-agent.service

Convalidare l'installazione

Per convalidare l'installazione:

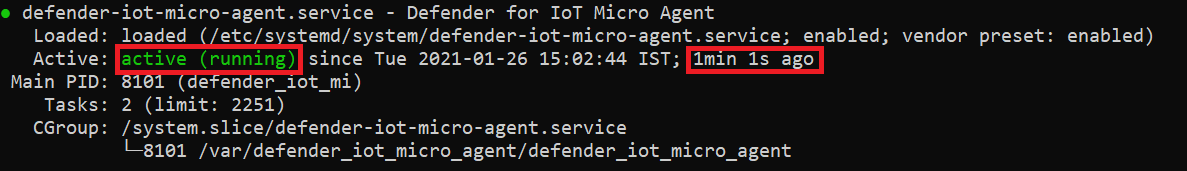

Usare il comando seguente per assicurarsi che il micro agente sia in esecuzione correttamente:

systemctl status defender-iot-micro-agent.serviceAssicurarsi che il servizio sia stabile assicurandosi che sia

activee che il tempo di attività del processo sia appropriato.

Testare il sistema

È possibile testare il sistema creando un file di trigger nel dispositivo. Il file di trigger causerà l'analisi della baseline nell'agente per rilevare il file come violazione di base.

Creare un file nel file system con il comando seguente:

sudo touch /tmp/DefenderForIoTOSBaselineTrigger.txtAssicurarsi che l'area di lavoro Log Analytics sia collegata all'hub IoT. Per altre informazioni, vedere Creare un'area di lavoro Log Analytics.

Riavviare l'agente usando il comando :

sudo systemctl restart defender-iot-micro-agent.service

Attendere fino a un'ora per visualizzare la raccomandazione nell'hub.

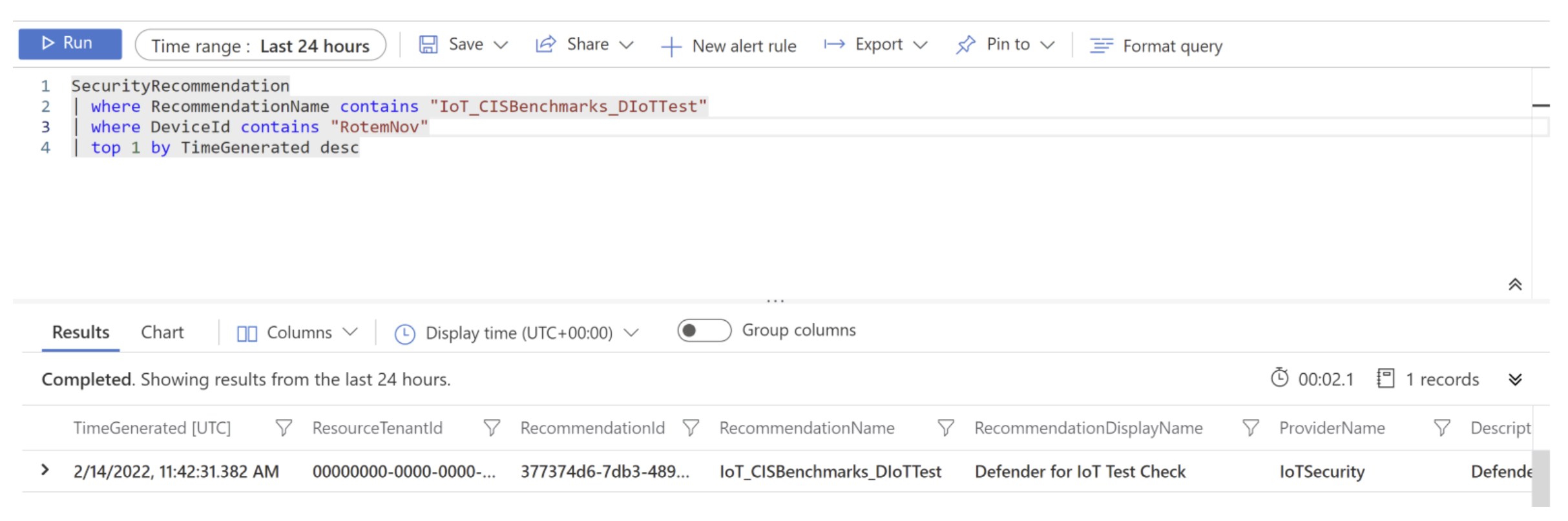

Viene creata una raccomandazione di base denominata "IoT_CISBenchmarks_DIoTTest". È possibile eseguire una query su questa raccomandazione da Log Analytics come indicato di seguito:

SecurityRecommendation

| where RecommendationName contains "IoT_CISBenchmarks_DIoTTest"

| where DeviceId contains "<device-id>"

| top 1 by TimeGenerated desc

Ad esempio:

Installare una versione specifica dell'agente micro

È possibile installare una versione specifica dell'agente micro usando un comando specifico.

Per installare una versione specifica dell'agente micro Defender per IoT:

Aprire un terminale.

Esegui questo comando:

sudo apt-get install defender-iot-micro-agent=<version>

Pulire le risorse

Non ci sono risorse da pulire.