Defender per IoT e l'architettura di rete

Questo articolo è uno di una serie di articoli che descrivono il percorso di distribuzione per il monitoraggio OT con Microsoft Defender per IoT.

Usare il contenuto seguente per ottenere informazioni sulla propria tecnologia operativa (OT)/Architettura di rete IoT e in cui ognuno degli elementi di sistema rientra in livelli di segmentazione della rete OT.

Livelli di rete OT/IoT

La rete dell'organizzazione è costituita da molti tipi di dispositivi, che possono essere suddivisi nei gruppi principali seguenti:

- Dispositivi endpoint. Può includere più sottogruppi, ad esempio server, computer, dispositivi IoT (Internet delle cose) e così via.

- Dispositivi di rete. Gestire l'infrastruttura con i servizi di rete e può includere commutatori di rete, firewall, router e punti di accesso.

La maggior parte degli ambienti di rete è progettata con un modello gerarchico di tre livelli. Ad esempio:

| Livello | Descrizione |

|---|---|

| Accesso | Il livello di accesso è il punto in cui si trova la maggior parte degli endpoint. Questi endpoint vengono in genere gestiti da un gateway predefinito e il routing dai livelli superiori e spesso il routing dal livello di distribuzione. * Un gateway predefinito è un servizio di rete o un'entità all'interno della subnet locale responsabile del routing del traffico all'esterno della LAN o del segmento IP. |

| Distribuzione | Il livello di distribuzione è responsabile dell'aggregazione di più livelli di accesso e della comunicazione al livello principale con servizi come il routing VLAN, la qualità del servizio, i criteri di rete e così via. |

| Core | Il livello principale contiene la server farm principale dell'organizzazione e fornisce servizi a bassa latenza e ad alta velocità tramite il livello di distribuzione. |

Il modello Purdue dell'architettura di rete

Il modello di riferimento Purdue per la segmentazione di rete ICS (Industrial Control System)/OT definisce altri sei livelli, con componenti specifici e controlli di sicurezza pertinenti per ogni livello.

Ogni tipo di dispositivo nella rete OT rientra in un livello specifico del modello Purdue, ad esempio, come illustrato nell'immagine seguente:

La tabella seguente descrive ogni livello del modello Purdue quando viene applicato ai dispositivi presenti nella rete:

| Nome | Descrizione |

|---|---|

| Livello 0: Cella e area | Il livello 0 è costituito da un'ampia gamma di sensori, attuatori e dispositivi coinvolti nel processo di produzione di base. Questi dispositivi eseguono le funzioni di base del sistema di automazione e controllo industriale, ad esempio: - Guida di un motore - Misurazione delle variabili - Impostazione di un output - Esecuzione di funzioni chiave, ad esempio pittura, saldatura e piegatura |

| Livello 1: Controllo processo | Il livello 1 è costituito da controller incorporati che controllano e modificano il processo di produzione la cui funzione chiave consiste nel comunicare con i dispositivi di livello 0. Nella produzione discreta, questi dispositivi sono controller logici programmabili (PLC) o unità di telemetria remota (RTU). Nel processo di produzione, il controller di base è denominato sistema di controllo distribuito (DCS). |

| Livello 2: Supervisione | Il livello 2 rappresenta i sistemi e le funzioni associati alla supervisione e al funzionamento del runtime di un'area di una struttura di produzione. Questi in genere includono quanto segue: - Interfacce operatore o interfacce di computer umano (HMI) - Allarmi o sistemi di avviso - Elaborare gli storici e i sistemi di gestione batch - Workstation della sala di controllo Questi sistemi comunicano con i PC e le UR nel livello 1. In alcuni casi comunicano o condividono dati con i sistemi e le applicazioni di livello 4 e livello 5 del sito o dell'organizzazione. Questi sistemi si basano principalmente su apparecchiature di elaborazione standard e sistemi operativi (Unix o Microsoft Windows). |

| Livelli 3 e 3.5: rete perimetrale a livello di sito e industriale | Il livello del sito rappresenta il livello più elevato di sistemi di automazione e controllo industriali. I sistemi e le applicazioni esistenti a questo livello gestiscono funzioni di controllo e automazione industriale a livello di sito. I livelli da 0 a 3 sono considerati fondamentali per le operazioni del sito. I sistemi e le funzioni esistenti a questo livello possono includere quanto segue: - Creazione di report di produzione (ad esempio, cicli, indice di qualità, manutenzione predittiva) - Storico delle piante - Pianificazione dettagliata della produzione - Gestione delle operazioni a livello di sito - Gestione dei dispositivi e dei materiali - Applicazione di patch al server di avvio - File server - Dominio industriale, Active Directory, server terminal Questi sistemi comunicano con la zona di produzione e condividono i dati con i sistemi e le applicazioni aziendali (livello 4 e livello 5). |

| Livelli 4 e 5: Reti aziendali e aziendali | Il livello 4 e il livello 5 rappresentano il sito o la rete aziendale in cui esistono i sistemi e le funzioni IT centralizzati. L'organizzazione IT gestisce direttamente i servizi, i sistemi e le applicazioni a questi livelli. |

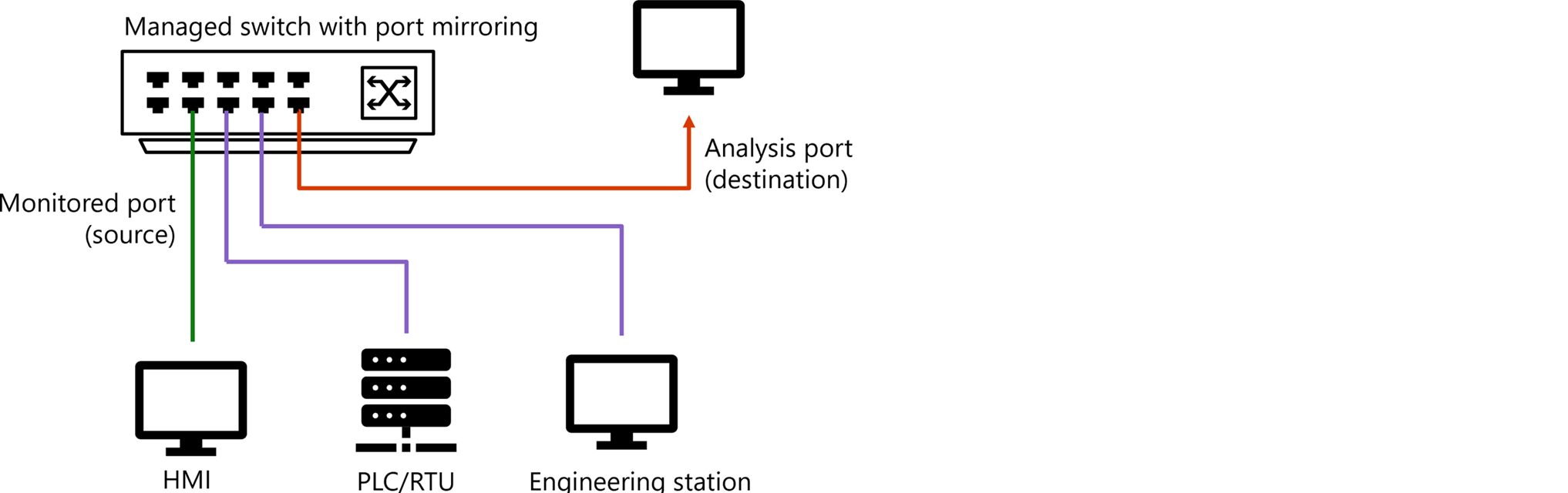

Posizionamento di sensori OT nella rete

Quando i sensori di rete Defender per IoT sono connessi all'infrastruttura di rete, ricevono traffico con mirroring, ad esempio dalle porte SPAN (Switch Mirror) o dai TAP di rete. La porta di gestione del sensore si connette alla rete aziendale, aziendale o di gestione dei sensori, ad esempio per la gestione della rete dal portale di Azure.

Ad esempio:

L'immagine seguente aggiunge le risorse di Defender per IoT alla stessa rete descritta in precedenza, tra cui una porta SPAN, un sensore di rete e Defender per IoT nella portale di Azure.

Per altre informazioni, vedere Modelli di connettività di rete OT di esempio.

Identificazione di punti di traffico interessanti

In genere, i punti interessanti dal punto di vista della sicurezza sono le interfacce che si connettono tra l'entità gateway predefinita al commutatore principale o di distribuzione.

L'identificazione di queste interfacce come punti interessanti garantisce che venga monitorato il traffico proveniente dall'interno del segmento IP all'esterno del segmento IP. Assicurarsi anche di considerare il traffico mancante , ovvero il traffico destinato originariamente a lasciare il segmento, ma finisce per rimanere all'interno del segmento. Per altre informazioni, vedere Flussi di traffico nella rete.

Quando si pianifica una distribuzione di Defender per IoT, è consigliabile prendere in considerazione gli elementi seguenti nella rete:

| Considerazione | Descrizione |

|---|---|

| Tipi di traffico univoci all'interno di un segmento | Considerare in particolare i tipi di traffico seguenti all'interno di un segmento di rete: Traffico broadcast/multicast: traffico inviato a qualsiasi entità all'interno della subnet. Con IGMP (Internet Group Management Protocol), lo snooping viene configurato all'interno della rete, ma non è garantito che il traffico multicast venga inoltrato a un'entità specifica. Il traffico broadcast e multicast viene in genere inviato a tutte le entità nella subnet IP locale, inclusa l'entità gateway predefinita, ed è quindi coperto e monitorato. Traffico Unicast: il traffico inoltrato direttamente alla destinazione, senza attraversare l'intero endpoint della subnet, incluso il gateway predefinito. Monitorare il traffico unicast con Defender per IoT posizionando i sensori direttamente sui commutatori di accesso. |

| Monitorare entrambi i flussi di traffico | Quando si trasmette il traffico a Defender per IoT, alcuni fornitori e prodotti consentono un flusso di direzione, che può causare un gap nei dati. È molto utile monitorare entrambe le direzioni del traffico per ottenere informazioni sulla conversazione di rete sulle subnet e una migliore accuratezza in generale. |

| Trovare il gateway predefinito di una subnet | Per ogni subnet interessante, il punto interessante sarà qualsiasi connessione all'entità che funge da gateway predefinito per la subnet di rete. In alcuni casi, tuttavia, il traffico all'interno della subnet non viene monitorato dal normale punto interessante. Il monitoraggio di questo tipo di traffico, che non viene altrimenti monitorato dalla distribuzione tipica, è utile soprattutto nelle subnet sensibili. |

| Traffico atipico | Il monitoraggio del traffico che non viene altrimenti monitorato dalla distribuzione tipica può richiedere punti di streaming aggiuntivi e soluzioni di rete, ad esempio RSPAN, toccatori di rete e così via. Per altre informazioni, vedere Metodi di mirroring del traffico per il monitoraggio OT. |

Diagramma del traffico di esempio

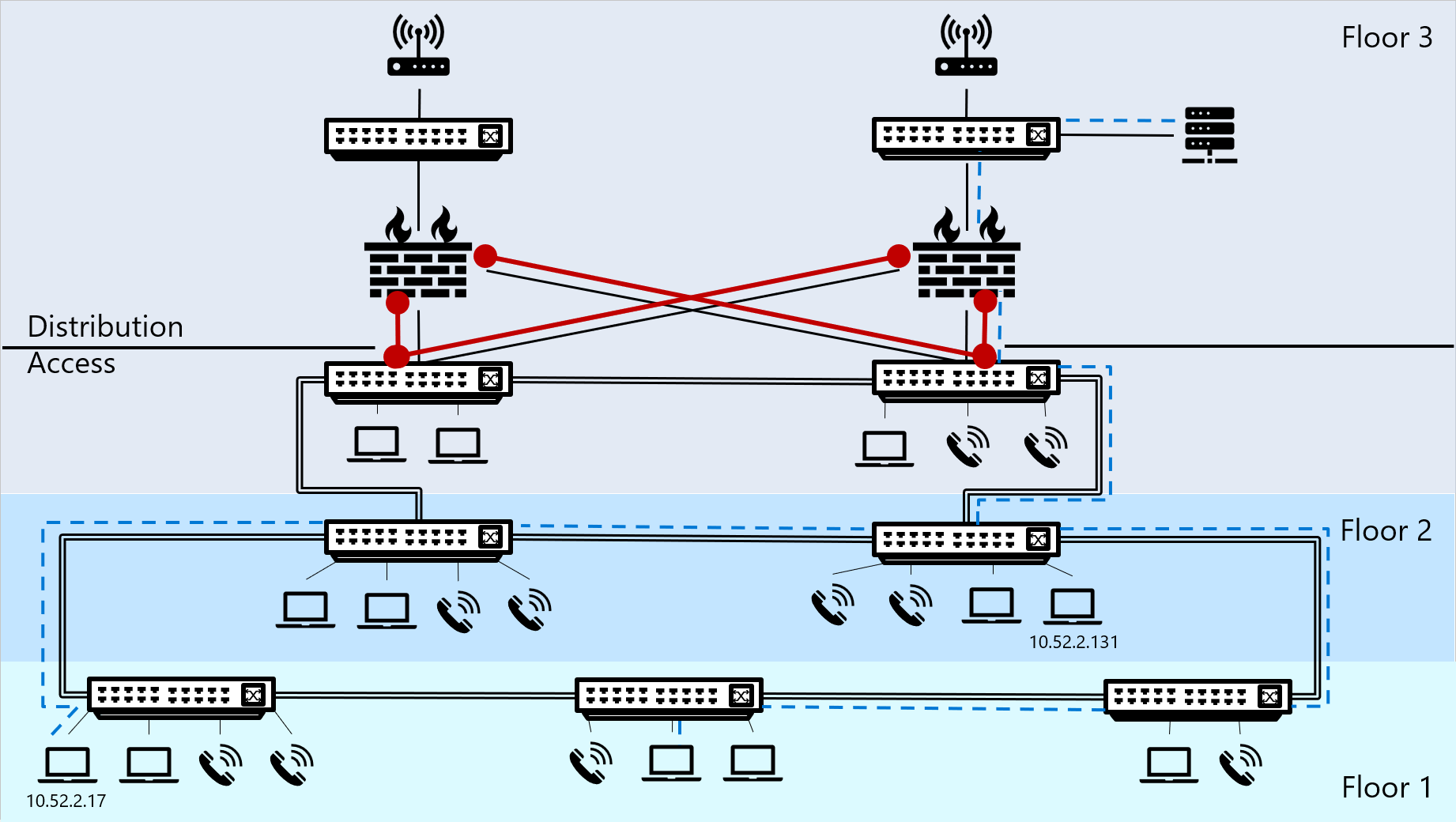

Il diagramma seguente mostra una rete di esempio in un edificio di tre piani, in cui il primo e il secondo piano ospitano sia endpoint che commutatori e il terzo piano ospita endpoint e commutatori, ma anche firewall, commutatori core, un server e router.

Il traffico che viaggia all'esterno del segmento IP viene visualizzato da una linea punteggiata blu.

Il traffico interessante è contrassegnato in rosso e indica i luoghi in cui è consigliabile inserire sensori di rete per trasmettere il traffico interessante a Defender per IoT.

Flussi di traffico nella rete

I dispositivi che attivano il traffico di rete corrispondono alla subnet mask configurata e all'indirizzo IP con un indirizzo IP di destinazione per comprendere qual è la destinazione del traffico. La destinazione del traffico sarà il gateway predefinito o altrove all'interno del segmento IP. Questo processo di corrispondenza può anche attivare un processo ARP per trovare l'indirizzo MAC per l'indirizzo IP di destinazione.

In base ai risultati del processo di corrispondenza, i dispositivi tengono traccia del traffico di rete come traffico all'interno o all'esterno del segmento IP.

| Traffico | Descrizione | Esempio |

|---|---|---|

| Traffico esterno al segmento IP | Quando la destinazione del traffico non viene trovata all'interno dell'intervallo della subnet mask, il dispositivo endpoint invia il traffico al gateway predefinito specifico responsabile del routing del flusso del traffico ad altri segmenti pertinenti. Qualsiasi traffico che viaggia all'esterno di un segmento IP passa attraverso un gateway predefinito per attraversare il segmento di rete, come primo hop nel percorso della destinazione. Nota: l'inserimento di un sensore di rete OT defender per IoT a questo punto garantisce che tutto il traffico che viaggia all'esterno del segmento venga trasmesso a Defender per IoT, analizzato e possa essere analizzato. |

- Un PC è configurato con un indirizzo IP di 10.52.2.201 e una subnet mask di 255.255.255.0. - Il PC attiva un flusso di rete a un server Web con un indirizzo IP di destinazione di 10.17.0.88. - Il sistema operativo del PC calcola l'indirizzo IP di destinazione con l'intervallo di indirizzi IP nel segmento per determinare se il traffico deve essere inviato localmente, all'interno del segmento o diretto all'entità gateway predefinita che può trovare la route corretta alla destinazione. - In base ai risultati del calcolo, il sistema operativo rileva che per il peer IP e subnet ( 10.52.2.17 e 255.255.255.0), l'intervallo di segmenti è 10.52.2.0 – 10.52.2.255. I risultati indicano che il server Web non si trova nello stesso segmento IP del PC e che il traffico deve essere inviato al gateway predefinito. |

| Traffico all'interno del segmento IP | Se il dispositivo trova l'indirizzo IP di destinazione all'interno dell'intervallo subnet mask, il traffico non attraversa il segmento IP e viaggia all'interno del segmento per trovare l'indirizzo MAC di destinazione. Questo traffico richiede una risoluzione ARP, che attiva un pacchetto broadcast per trovare l'indirizzo MAC dell'indirizzo IP di destinazione. |

- Un PC è configurato con un indirizzo IP di 10.52.2.17 e una subnet mask di 255.255.255.0. - Questo PC attiva un flusso di rete in un altro PC, con un indirizzo di destinazione . 10.52.2.131 - Il sistema operativo del PC calcola l'indirizzo IP di destinazione con l'intervallo di indirizzi IP nel segmento per determinare se il traffico deve essere inviato localmente, all'interno del segmento o diretto all'entità gateway predefinita che può trovare la route corretta alla destinazione. - In base ai risultati del calcolo, il sistema operativo rileva che per l'ip e il peer subnet ( 10.52.2.17 e 255.255.255.0), l'intervallo di segmenti è 10.52.2.0 – 10.52.2.255. I risultati indicano che l'indirizzo IP di destinazione del PC si trova nello stesso segmento del PC stesso e il traffico deve essere inviato direttamente nel segmento. |

Implementazione della distribuzione di Defender per IoT con un gateway unidirezionale

Se si lavora con un gateway unidirezionale, ad esempio Waterfall, Owl Cyber Defense o Pathmann, in cui i dati passano attraverso un diodo di dati in una sola direzione, usare uno dei metodi seguenti per comprendere dove posizionare i sensori OT:

Posizionare i sensori OT all'esterno del perimetro di rete (scelta consigliata). In questo scenario, il sensore riceve il traffico SPAN attraverso il diodo, unidirectionalmente dalla rete alla porta di monitoraggio del sensore. È consigliabile usare questo metodo in distribuzioni di grandi dimensioni. Ad esempio:

Posizionare i sensori OT all'interno del perimetro di rete. In questo scenario, il sensore invia avvisi syslog UDP alle destinazioni esterne al perimetro attraverso il diodo dei dati. Ad esempio:

I sensori OT posizionati all'interno del perimetro di rete sono a puntamento aereo e devono essere gestiti localmente. Non possono connettersi al cloud o essere gestiti dal portale di Azure. Ad esempio, è necessario aggiornare manualmente questi sensori con nuovi pacchetti di Intelligence per le minacce.

Se si usa una rete unidirezionale e sono necessari sensori connessi al cloud gestiti dal portale di Azure, assicurarsi di posizionare i sensori all'esterno del perimetro di rete.