Migliorare il comportamento di sicurezza con le raccomandazioni sulla sicurezza

Usare le raccomandazioni sulla sicurezza di Microsoft Defender per IoT per migliorare il comportamento di sicurezza di rete nei dispositivi non integri nella rete. Ridurre la superficie di attacco creando piani di mitigazione interattivi e con priorità che affrontano le sfide specifiche nelle reti OT/IoT.

Importante

La pagina Consigli è attualmente in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Visualizzare le raccomandazioni sulla sicurezza

Visualizzare tutte le raccomandazioni correnti per l'organizzazione nella pagina Consigli Defender per IoT nel portale di Azure. Ad esempio:

Il widget Raccomandazioni attive indica il numero di raccomandazioni che rappresentano passaggi interattivi che è attualmente possibile eseguire nei dispositivi non integri. È consigliabile esaminare regolarmente i dispositivi non integri, intraprendere azioni consigliate e mantenere il numero di raccomandazioni attive il più basso possibile.

Nota

Nella griglia vengono visualizzate solo raccomandazioni rilevanti per l'ambiente, con almeno un dispositivo integro o non integro trovato. Non verranno visualizzate raccomandazioni non correlate ad alcun dispositivo nella rete.

Consigli sono visualizzati in una griglia con i dettagli nelle colonne seguenti:

| Nome colonna | Descrizione |

|---|---|

| Gravità | Indica l'urgenza del passaggio di mitigazione suggerito. |

| Nome | Nome della raccomandazione, che indica un riepilogo del passaggio di mitigazione suggerito. |

| Dispositivi non integri | Numero di dispositivi rilevati in cui il passaggio consigliato è rilevante. |

| Dispositivi integri | Numero di dispositivi rilevati in cui viene coperto il passaggio consigliato e non è necessaria alcuna azione. |

| Ora ultimo aggiornamento | L'ultima volta che la raccomandazione è stata attivata in un dispositivo rilevato. |

Eseguire una delle operazioni seguenti per modificare i dati delle raccomandazioni elencati:

- Selezionare

Modifica colonne per aggiungere o rimuovere colonne dalla griglia.

Modifica colonne per aggiungere o rimuovere colonne dalla griglia. - Filtrare l'elenco immettendo una parola chiave dal nome della raccomandazione nella casella Di ricerca oppure selezionare Aggiungi filtro per filtrare la griglia in base a una delle colonne di raccomandazione.

Per esportare un file CSV di tutte le raccomandazioni per la rete, selezionare  Esporta.

Esporta.

Visualizzare i dettagli delle raccomandazioni

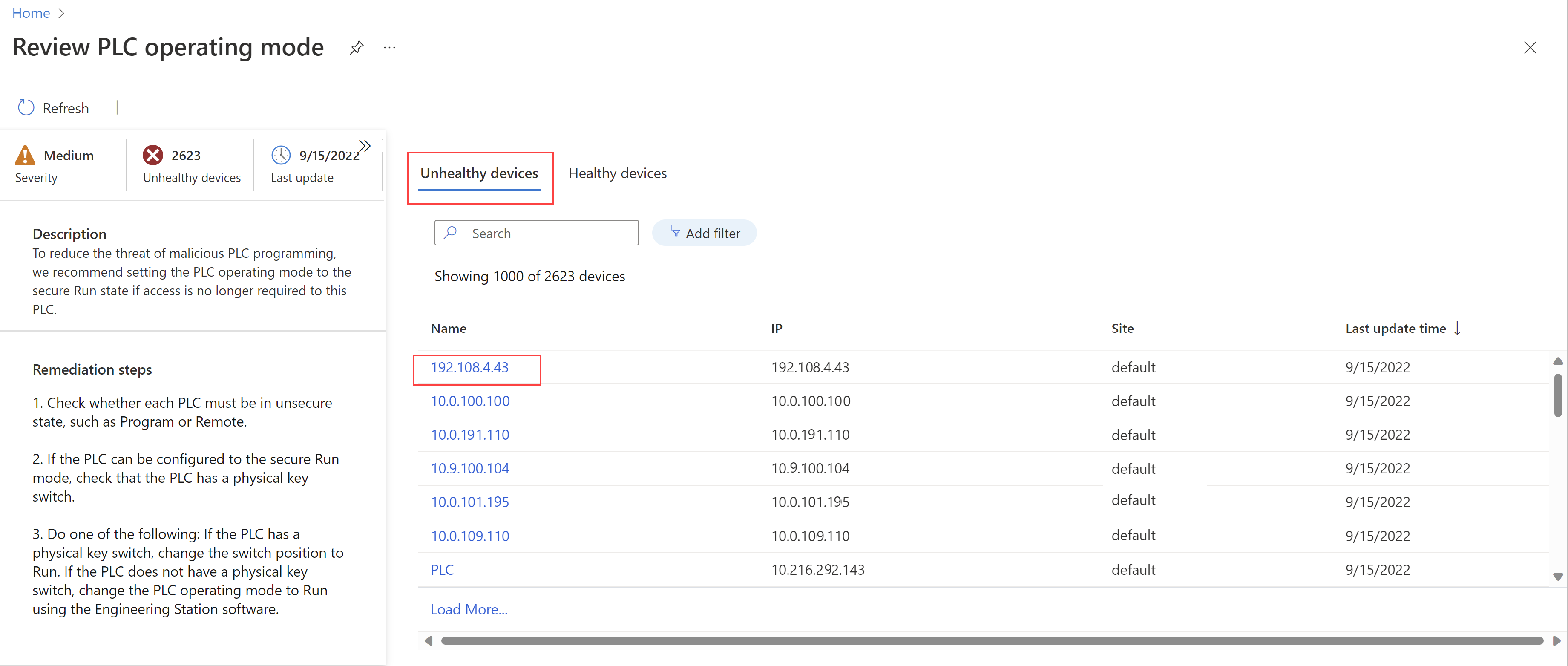

Selezionare una raccomandazione specifica nella griglia per eseguire il drill-down per altri dettagli. Il nome della raccomandazione viene visualizzato come titolo della pagina. Dettagli con la gravità della raccomandazione, il numero di dispositivi non integri rilevati e la data e l'ora dell'ultimo aggiornamento nei widget a sinistra.

Il riquadro sinistro mostra anche le informazioni seguenti:

- Descrizione: altro contesto per il passaggio di mitigazione consigliato

- Passaggi di correzione: l'elenco completo dei passaggi di mitigazione consigliati per i dispositivi non integri

Passare dalle schede Dispositivi non integri e Dispositivi integri per esaminare gli stati dei dispositivi rilevati nella rete per la raccomandazione selezionata.

Ad esempio:

Visualizzare i dettagli delle raccomandazioni in base al dispositivo

È possibile esaminare tutte le raccomandazioni per un dispositivo specifico per gestirle tutte insieme.

Consigli sono elencati anche nel Pagina dei dettagli del dispositivo per ogni dispositivo rilevato, accessibile dalla pagina Inventario dispositivi o dall'elenco di dispositivi integri o non integri in una pagina dei dettagli delle raccomandazioni.

In una pagina dei dettagli del dispositivo selezionare la scheda Consigli per visualizzare un elenco di raccomandazioni di sicurezza specifiche per il dispositivo selezionato.

Ad esempio:

Raccomandazioni per la sicurezza supportate

Le raccomandazioni seguenti vengono visualizzate per i dispositivi OT nella portale di Azure:

| Nome | Descrizione |

|---|---|

| Sensori di rete OT | |

| Esaminare la modalità operativa DI PLC | I dispositivi con questa raccomandazione sono disponibili con I PC impostati su stati della modalità operativa non sicuri. È consigliabile impostare le modalità operative PLC sullo stato Secure Run se l'accesso non è più necessario al PLC per ridurre la minaccia di programmazione PLC dannosa. |

| Esaminare i dispositivi non autorizzati | I dispositivi con questa raccomandazione devono essere identificati e autorizzati come parte della baseline di rete. È consigliabile intervenire per identificare i dispositivi indicati. Disconnettere tutti i dispositivi dalla rete che rimangono sconosciuti anche dopo l'indagine per ridurre la minaccia di dispositivi non autorizzati o potenzialmente dannosi. |

| Proteggere i dispositivi dei fornitori> vulnerabili < | I dispositivi con questa raccomandazione vengono rilevati con una o più vulnerabilità con gravità critica e sono organizzati per fornitore. È consigliabile seguire i passaggi elencati dal fornitore del dispositivo o dal CISA (Cybersecurity & Infrastructure Agency). Per visualizzare i passaggi di correzione necessari: 1. Scegliere un dispositivo dall'elenco dei dispositivi non integri per visualizzare l'elenco completo delle vulnerabilità. 2. Nella scheda Vulnerabilità scegliere il collegamento nella colonna Nome per il CVE critico che si sta attenuando. I dettagli completi vengono aperti nel database NVD (National Vulnerability Database). 3. Scorrere fino alla sezione Riferimenti NVD a Avvisi, Soluzioni e Strumenti e scegliere uno dei collegamenti elencati per ulteriori informazioni. Viene visualizzata una pagina di consulenza, dal fornitore o dal CISA. 4. Trovare ed eseguire i passaggi di correzione elencati per lo scenario. Alcune vulnerabilità non possono essere risolte con una patch. |

| Impostare una password sicura per i dispositivi con autenticazione mancante | I dispositivi con questa raccomandazione vengono trovati senza autenticazione in base agli accessi riusciti. È consigliabile abilitare l'autenticazione e impostare una password più complessa con lunghezza minima e complessità. |

| Impostare una password più complessa con lunghezza minima e complessità | I dispositivi con questa raccomandazione sono disponibili con password deboli in base agli accessi riusciti. È consigliabile modificare la password del dispositivo in una password con otto o più caratteri e che contiene caratteri di 3 delle categorie seguenti: - Lettere maiuscole -Lettere minuscole - Caratteri speciali - Numeri (0-9) |

| Disabilitare il protocollo di amministrazione non sicuro | I dispositivi con questa raccomandazione vengono esposti a minacce dannose perché usano Telnet, che non è un protocollo di comunicazione protetto e crittografato. È consigliabile passare a un protocollo più sicuro, ad esempio SSH, disabilitare completamente il server o applicare restrizioni di accesso alla rete. |

Altre raccomandazioni visualizzate nella pagina Consigli sono rilevanti per l'agente micro Defender per IoT.

Le raccomandazioni di Defender per endpoint seguenti sono rilevanti per i clienti enterprise IoT e sono disponibili solo in Microsoft 365 Defender:

- Richiedere l'autenticazione per l'interfaccia di gestione VNC

- Disabilitare il protocollo di amministrazione non sicuro - Telnet

- Rimuovere i protocolli di amministrazione non sicuri SNMP V1 e SNMP V2

- Richiedere l'autenticazione per l'interfaccia di gestione VNC

Per altre informazioni, vedere Raccomandazioni sulla sicurezza.