Usare i criteri per gestire i token di accesso personali per gli utenti

Servizi di Azure DevOps

Questo articolo fornisce indicazioni su come usare i criteri di Microsoft Entra per gestire i token di accesso personali in Azure DevOps. Spiega come limitare la creazione, l'ambito e la durata delle reti AP nuove o rinnovate, nonché come gestire la revoca automatica dei token di accesso consentiti. Ogni sezione descrive in dettaglio il comportamento predefinito dei rispettivi criteri, consentendo agli amministratori di controllare e proteggere efficacemente l'utilizzo di PAT all'interno dell'organizzazione.

Importante

Le reti PAT esistenti, create tramite l'interfaccia utente e le API, rimangono valide per il resto della durata. Aggiornare i PT esistenti in modo che siano conformi alle nuove restrizioni per garantire un rinnovo corretto.

Prerequisiti

- Connessione organizzazione: assicurarsi che l'organizzazione sia collegata all'ID Microsoft Entra.

- Ruoli: essere un amministratore di Azure DevOps in Microsoft Entra ID. Per controllare il ruolo, accedere al portale di Azure e passare a Ruoli e amministratori di Microsoft Entra ID>. Se non si è un amministratore di Azure DevOps, non è possibile visualizzare i criteri. Contattare l'amministratore, se necessario.

Limitare la creazione di PTE globali

L'amministratore di Azure DevOps in Microsoft Entra può impedire agli utenti di creare token di accesso personali (PAT) globali, che si applicano a tutte le organizzazioni accessibili anziché a una singola organizzazione. Quando questo criterio è abilitato, è necessario associare nuove reti ART a specifiche organizzazioni di Azure DevOps. Per impostazione predefinita, questo criterio è disattivato.

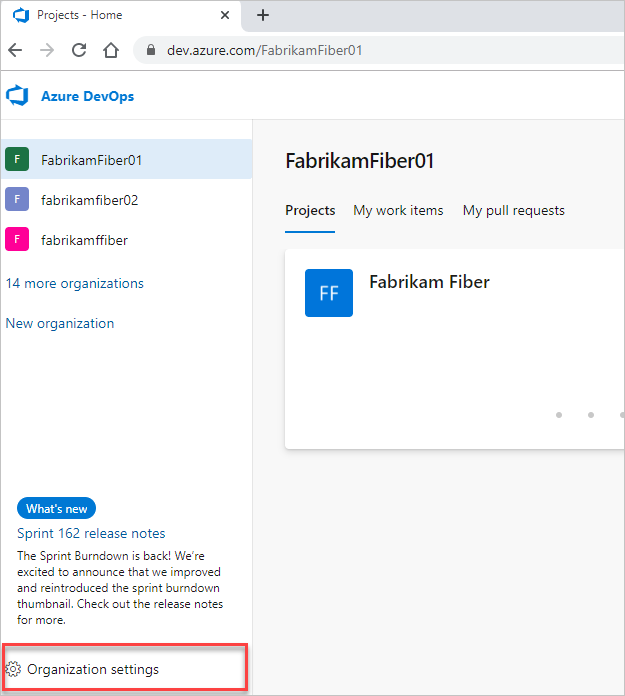

Accedere all'organizzazione (

https://dev.azure.com/{yourorganization}).Selezionare

Impostazioni organizzazione.

Impostazioni organizzazione.

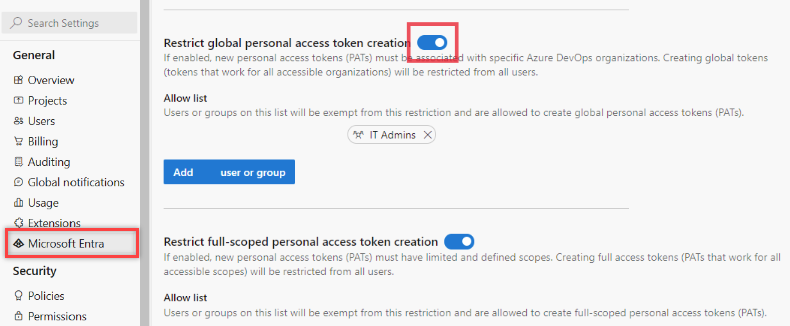

Selezionare Microsoft Entra, trovare il criterio Limita la creazione di token di accesso personale globale e spostare l'interruttore.

Limitare la creazione di PT con ambito completo

L'amministratore di Azure DevOps in Microsoft Entra può impedire agli utenti di creare PPM con ambito completo. L'abilitazione di questo criterio richiede che i nuovi set di ambiti siano limitati a un set di ambiti specifico definito dall'utente. Per impostazione predefinita, questo criterio è disattivato.

Accedere all'organizzazione (

https://dev.azure.com/{yourorganization}).Selezionare

Impostazioni organizzazione.

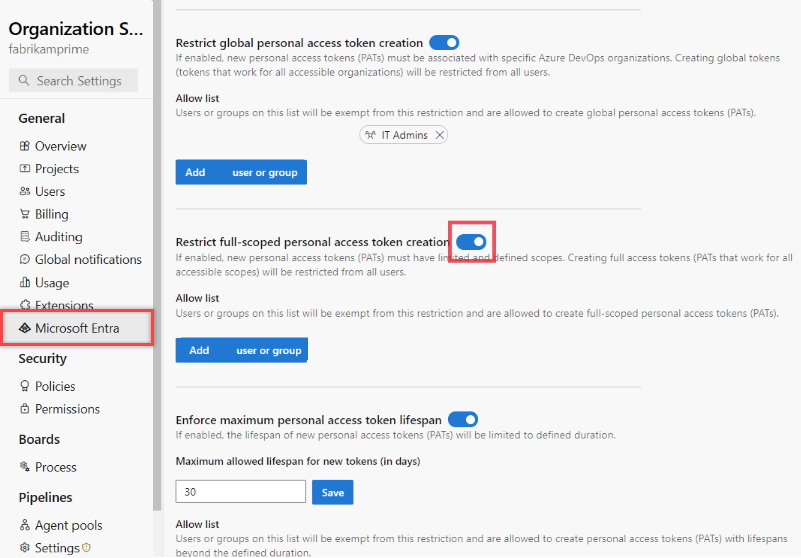

Impostazioni organizzazione.Selezionare Microsoft Entra, trovare il criterio Limita la creazione di token di accesso personale con ambito completo e spostare l'interruttore.

Impostare la durata massima per i nuovi tipi di criteri di accesso (PAT)

L'amministratore di Azure DevOps in Microsoft Entra ID può definire la durata massima di un pat, specificandola in giorni. Per impostazione predefinita, questo criterio è disattivato.

Accedere all'organizzazione (

https://dev.azure.com/{yourorganization}).Selezionare

Impostazioni organizzazione.

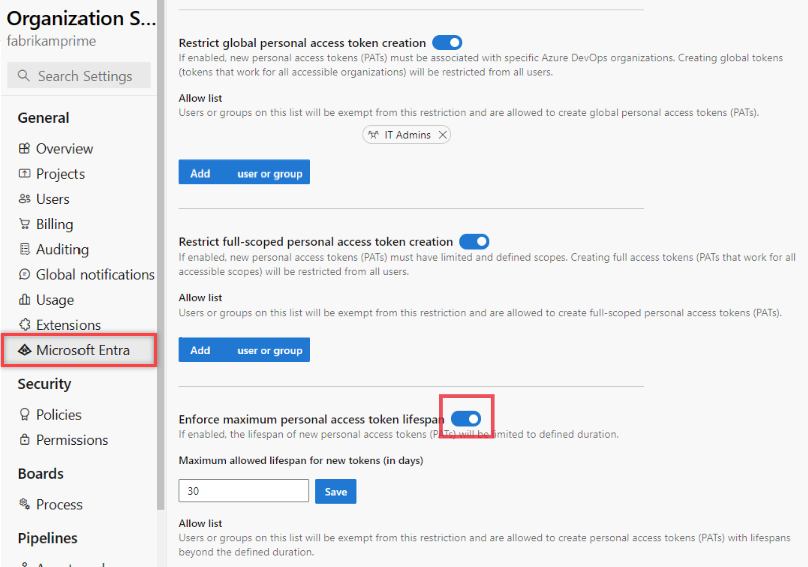

Impostazioni organizzazione.Selezionare Microsoft Entra, trovare i criteri Applica durata massima del token di accesso personale e spostare l'interruttore.

Immettere il numero massimo di giorni e quindi selezionare Salva.

Aggiungere utenti o gruppi di Microsoft Entra all'elenco consenti

Avviso

È consigliabile usare i gruppi per gli elenchi di criteri tenant consentiti. Se si usa un utente denominato, un riferimento alla propria identità risiede nell'Stati Uniti, nell'Europa (UE) e nell'Asia sud-orientale (Singapore).

Gli utenti o i gruppi nell'elenco consenti sono esenti dalle restrizioni e dalle imposizione di questi criteri, se abilitati. Per aggiungere un utente o un gruppo, selezionare Aggiungi utente o gruppo di Microsoft Entra e quindi selezionare Aggiungi. Ogni criterio ha un proprio elenco di elementi consentiti. Se un utente è presente nell'elenco degli elementi consentiti per un criterio, vengono comunque applicati altri criteri attivati. Pertanto, per esentare un utente da tutti i criteri, aggiungerli a ogni elenco di elementi consentiti.

Revocare automaticamente le PT perse

L'amministratore di Azure DevOps in Microsoft Entra ID può gestire i criteri che revocano automaticamente le reti APM perse. Questo criterio si applica a tutti i PT all'interno delle organizzazioni collegate al tenant di Microsoft Entra. Per impostazione predefinita, questo criterio è impostato su Attivato. Se le api PAT di Azure DevOps vengono archiviate nei repository GitHub pubblici, vengono revocate automaticamente.

Avviso

La disabilitazione di questo criterio significa che tutti i file CONT archiviati nei repository GitHub pubblici rimarranno attivi, compromettendo potenzialmente l'organizzazione e i dati di Azure DevOps e mettendo a rischio le applicazioni e i servizi. Anche se il criterio è disabilitato, si riceverà comunque una notifica tramite posta elettronica se si perde un pat, ma non verrà revocato automaticamente.

Disattivare la revoca automatica delle PT perse

Accedere all'organizzazione (

https://dev.azure.com/{yourorganization}).Selezionare

Impostazioni organizzazione.

Impostazioni organizzazione.Selezionare Microsoft Entra, trovare il criterio Revoca automatica token di accesso personali persi e spostare l'interruttore su disattivato.

Il criterio è disabilitato e tutti i file CONT archiviati nei repository GitHub pubblici rimangono attivi.