Esercitazione: proteggere l’hub virtuale con Gestione firewall di Azure

Gestione firewall di Azure consente di creare hub virtuali protetti per proteggere il traffico di rete cloud destinato a indirizzi IP privati, a soluzioni PaaS di Azure e a Internet. Il routing del traffico verso il firewall è automatizzato, pertanto non è necessario creare route definite dall'utente.

Gestione firewall supporta anche un'architettura di rete virtuale hub. Per un confronto delle architetture di tipo hub virtuale protetto e rete virtuale hub, vedere Informazioni sulle opzioni disponibili per l'architettura di Gestione firewall di Azure.

In questa esercitazione apprenderai a:

- Creare la rete virtuale spoke

- Creare un hub virtuale protetto

- Connettere le reti virtuali hub-spoke

- Instradare il traffico all'hub

- Distribuire i server

- Creare un criterio firewall e proteggere l'hub

- Testare il firewall

Importante

La procedura descritta in questa esercitazione usa Gestione firewall di Azure per creare un nuovo hub protetto della rete WAN virtuale di Azure. È possibile usare Gestione firewall per aggiornare un hub esistente, ma non è possibile configurare le zone di disponibilità di Azure per Firewall di Azure. È anche possibile convertire un hub esistente in un hub protetto usando il portale di Azure, come descritto in Configurare Firewall di Azure in un hub della rete WAN virtuale. Come Gestione firewall di Azure, tuttavia, non è possibile configurare zone di disponibilità. Per aggiornare un hub esistente e specificare zone di disponibilità per Firewall di Azure (scelta consigliata) è necessario seguire la procedura di aggiornamento in Esercitazione: Proteggere l'hub virtuale usando Azure PowerShell.

Prerequisiti

Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Creare un'architettura hub-spoke

Prima di tutto, creare reti virtuali spoke in cui poter collocare i server.

Creare due reti virtuali spoke e le subnet

Le due reti virtuali includeranno ognuna un server del carico di lavoro e sono protette tramite firewall.

- Dalla home page del portale di Azure selezionare Crea una risorsa.

- Cercare Rete virtuale, selezionarla e quindi selezionare Crea.

- Seleziona la tua sottoscrizione in Sottoscrizione.

- Per Gruppo di risorse, selezionare Crea nuovo, digitare fw-manager-rg come nome e selezionare OK.

- Per Nome rete virtuale digitare Spoke-01.

- In Area selezionare Stati Uniti orientali.

- Selezionare Avanti.

- Nella pagina Sicurezza, selezionare Avanti.

- In Aggiungere spazio indirizzi IPv4, accettare il valore predefinito 10.0.0.0/16.

- In Subnet, selezionare predefinita.

- In Nome, immettere Workload-01-SN.

- Per Indirizzo iniziale, digitare 10.0.1.0/24.

- Seleziona Salva.

- Selezionare Rivedi e crea.

- Seleziona Crea.

Ripetere questa procedura per creare un'altra rete virtuale simile nel gruppo di risorse fw-manager-rg:

Nome: Spoke-02

Spazio indirizzi: 10.1.0.0/16

Nome subnet: Workload-02-SN

Indirizzo iniziale: 10.1.1.0/24

Creare l'hub virtuale protetto

Creare l'hub virtuale protetto usando Gestione firewall.

Nella home page del portale di Azure selezionare Tutti i servizi.

Nella casella di ricerca digitare Gestione firewall, quindi selezionare Gestione firewall.

Nella pagina Gestione firewall, selezionare Implementazioni, selezionare Hub virtuali.

Nella pagina Gestione firewall | Hub virtuali protetti, selezionare Crea nuovo hub virtuale protetto.

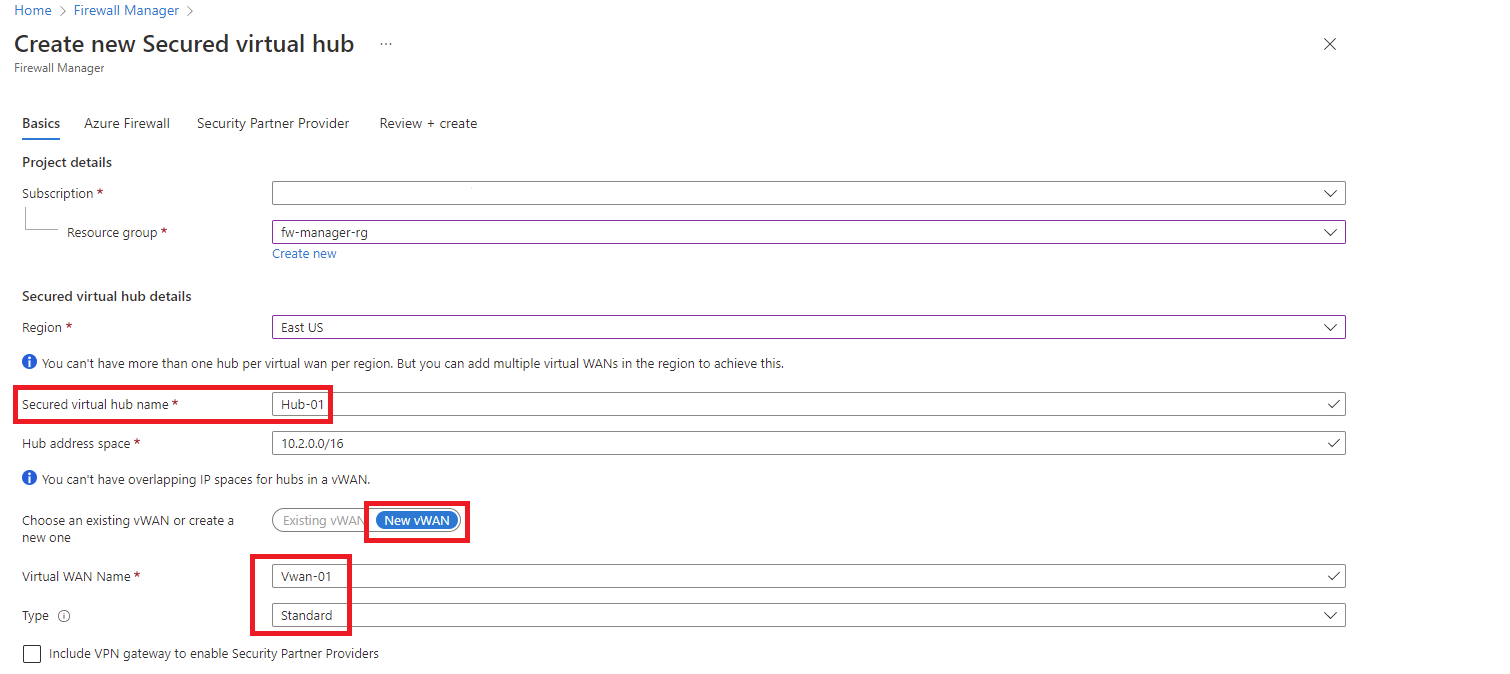

Selezionare la propria sottoscrizione.

Per Gruppo di risorse selezionare fw-manager-rg.

In Area selezionare Stati Uniti orientali.

Per Nome hub virtuale protetto, digitare Hub-01.

Per Spazio indirizzi dell'hub, digitare 10.2.0.0/16.

Selezionare Nuovo vWAN.

Come nome della nuova rete WAN virtuale, digitare Vwan-01.

Per Tipo selezionare Standard.

Lasciare deselezionata la casella di controllo Includere il gateway VPN per abilitare i partner di sicurezza affidabili.

Selezionare Avanti: Firewall di Azure.

Accettare l'impostazione predefinita Firewall di Azure Abilitato.

Per livello firewall di Azure, selezionare Standard.

Selezionare la combinazione desiderata di Zone di disponibilità.

Importante

Una rete WAN virtuale è un insieme di hub e servizi resi disponibili all'interno dell'hub. È possibile distribuire il numero di reti WAN virtuali necessarie. In un hub della rete WAN virtuale sono presenti più servizi, ad esempio VPN, ExpressRoute e così via. Ognuno di questi servizi viene distribuito automaticamente in un'area di zone di disponibilità tranne Firewall di Azure, cioè se l'area supporta le zone di disponibilità. Per allinearsi alla resilienza della rete WAN virtuale di Azure, è necessario selezionare tutte le zone di disponibilità disponibili.

Digitare 1 nella casella di testo Specificare il numero di indirizzi IP pubblici.

In Criterio firewall, assicurarsi di aver selezionato Criterio di negazione predefinito. Le impostazioni verranno perfezionate più avanti in questo articolo.

Selezionare Avanti: Provider partner di sicurezza.

Accettare l'impostazione predefinita Partner di sicurezza affidabile Disabilitato e selezionare Avanti: rivedi e crea.

Seleziona Crea.

Nota

La creazione di un hub virtuale protetto può richiedere fino a 30 minuti.

Dopo il completamento della distribuzione, è possibile trovare l'indirizzo IP pubblico del firewall.

- Aprire Gestione firewall.

- Selezionare Hub virtuali.

- Selezionare hub-01.

- Selezionare AzureFirewall_Hub-01.

- Prendere nota dell'indirizzo IP pubblico, che verrà usato in seguito.

Connettere le reti virtuali hub-spoke

Eseguire ora il peering tra le reti virtuali hub-spoke.

Selezionare il gruppo di risorse fw-manager-rg e quindi la rete WAN virtuale Vwan-01.

In Connettività selezionare Connessioni rete virtuale.

Selezionare Aggiungi connessione.

Per Nome connessione, digitare hub-spoke-01.

Per Hub, selezionare Hub-01.

Per Gruppo di risorse selezionare fw-manager-rg.

Per Rete virtuale, selezionare Spoke-01.

Seleziona Crea.

Ripetere la connessione alla rete virtuale Spoke-02: nome connessione - hub-spoke-02.

Distribuire i server

Nel portale di Azure fare clic su Crea una risorsa.

Selezionare Windows Server 2019 Datacenter nell'elenco Più comuni.

Immettere i valori seguenti per la macchina virtuale:

Impostazione Valore Gruppo di risorse fw-manager-rg Virtual machine name Srv-workload-01 Paese (Stati Uniti) Stati Uniti orientali Nome utente amministratore digitare un nome utente Password digitare una password In Regole porta in ingresso, per Porte in ingresso pubbliche, selezionare Nessuna.

Accettare tutte le altre impostazioni predefinite e selezionare Avanti: Dischi.

Accettare le impostazioni predefinite per i dischi e selezionare Avanti: Rete.

Selezionare Spoke-01 per la rete virtuale e Workload-01-SN per la subnet.

In IP pubblico selezionare Nessuno.

Accettare tutte le altre impostazioni predefinite e selezionare Avanti: Gestione.

Selezionare Avanti: Monitoraggio.

Selezionare Disabilitare per disabilitare la diagnostica di avvio. Accettare tutte le altre impostazioni predefinite e selezionare Rivedi e crea.

Verificare le impostazioni nella pagina di riepilogo e quindi selezionare Crea.

Usare le informazioni della tabella seguente per configurare un'altra macchina virtuale denominata Srv-Workload-02. Il resto della configurazione è uguale a quella della macchina virtuale Srv-workload-01.

| Impostazione | Valore |

|---|---|

| Rete virtuale | Spoke-02 |

| Subnet | Workload-02-SN |

Dopo la distribuzione dei server, selezionare una risorsa server e in Rete prendere nota dell'indirizzo IP privato di ogni server.

Creare un criterio firewall e proteggere l'hub

Un criterio firewall definisce raccolte di regole per indirizzare il traffico su uno o più hub virtuali protetti. È necessario creare il criterio firewall e quindi proteggere l'hub.

In Gestione firewall, selezionare Criteri firewall di Azure.

Selezionare Crea criterio firewall di Azure.

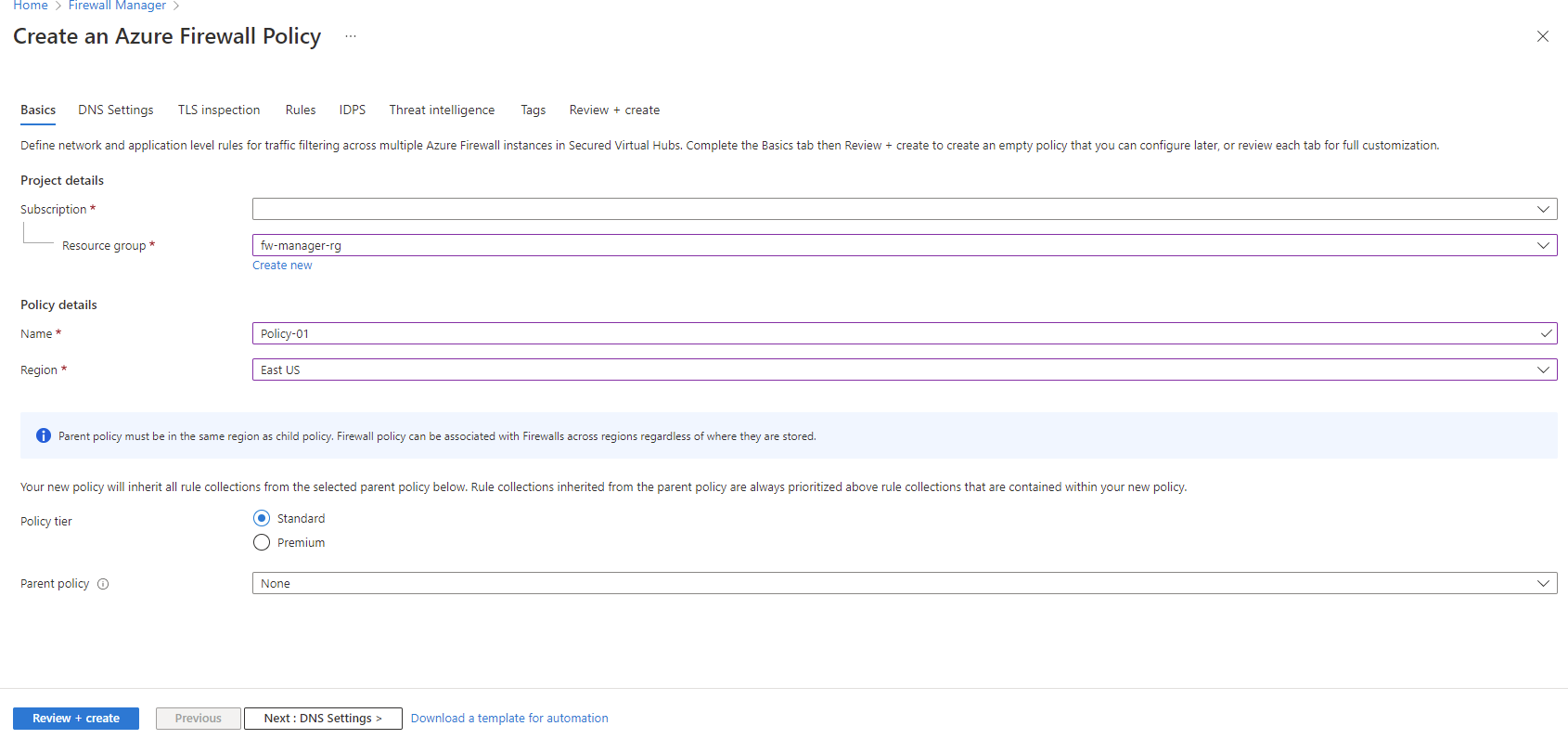

Per Gruppo di risorse selezionare fw-manager-rg.

In Dettagli criteri, per Nome digitare Policy-01 e per Area selezionare Stati Uniti orientali.

Per Livello criterio, selezionare Standard.

Selezionare Avanti: Impostazioni DNS.

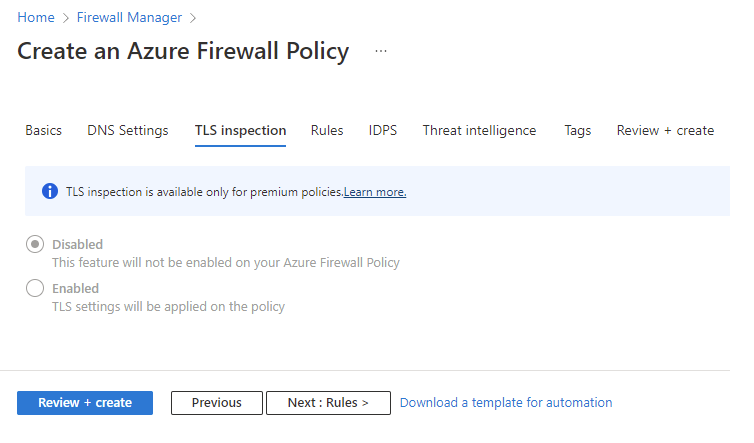

Selezionare Avanti: ispezione TLS.

Selezionare Avanti: Regole.

Nella scheda Regole selezionare Aggiungi una raccolta regole.

Nella pagina Aggiungi una raccolta regole digitare App-RC-01 per Nome.

Per Tipo di raccolta regole, selezionare Applicazione.

In Priorità digitare 100.

Verificare che Azione raccolta regole sia Consenti.

Come Nome della regola, digitare Allow-msft.

Per Tipo di origine, selezionare Indirizzo IP.

Per Origine, digitare *.

Per Protocollo, digitare http,https.

Verificare che Tipo di destinazione sia impostato su FQDN.

Per Destinazione, digitare *.microsoft.com.

Selezionare Aggiungi.

Aggiungere una regola DNAT in modo da poter connettere un desktop remoto alla macchina virtuale Srv-Workload-01.

- Selezionare Aggiungi una raccolta regole.

- Per Nome, digitare dnat-rdp.

- Per Tipo di raccolta regole, selezionare DNAT.

- In Priorità digitare 100.

- Per il Nome della regola, digitare Allow-rdp.

- Per Tipo di origine, selezionare Indirizzo IP.

- Per Origine, digitare *.

- In Protocollo selezionare TCP.

- In Porte di destinazione digitare 3389.

- Per Destinazione, digitare l'indirizzo IP pubblico del firewall annotato in precedenza.

- Per Tipo tradotto, selezionare Indirizzo IP.

- Per Indirizzo convertito, digitare l'indirizzo IP privato per la macchina virtuale Srv-Workload-01 annotato in precedenza.

- Per Porta tradotta digitare 3389.

- Selezionare Aggiungi.

Aggiungere una Regola di rete in modo da poter connettere un desktop remoto da Srv-Workload-01 a Srv-Workload-02.

- Selezionare Aggiungi una raccolta regole.

- Per Nome, digitare vnet-rdp.

- In Tipo di raccolta regole selezionare Rete.

- In Priorità digitare 100.

- Per Azione della raccolta regole selezionare Consenti.

- Per Nome della regola, digitare Allow-vnet.

- Per Tipo di origine, selezionare Indirizzo IP.

- Per Origine, digitare *.

- In Protocollo selezionare TCP.

- In Porte di destinazione digitare 3389.

- In Tipo di destinazione selezionare Indirizzo IP.

- Per Destinazione, digitare l'indirizzo IP pubblico della macchina virtuale Srv-Workload-02 annotato in precedenza.

- Selezionare Aggiungi.

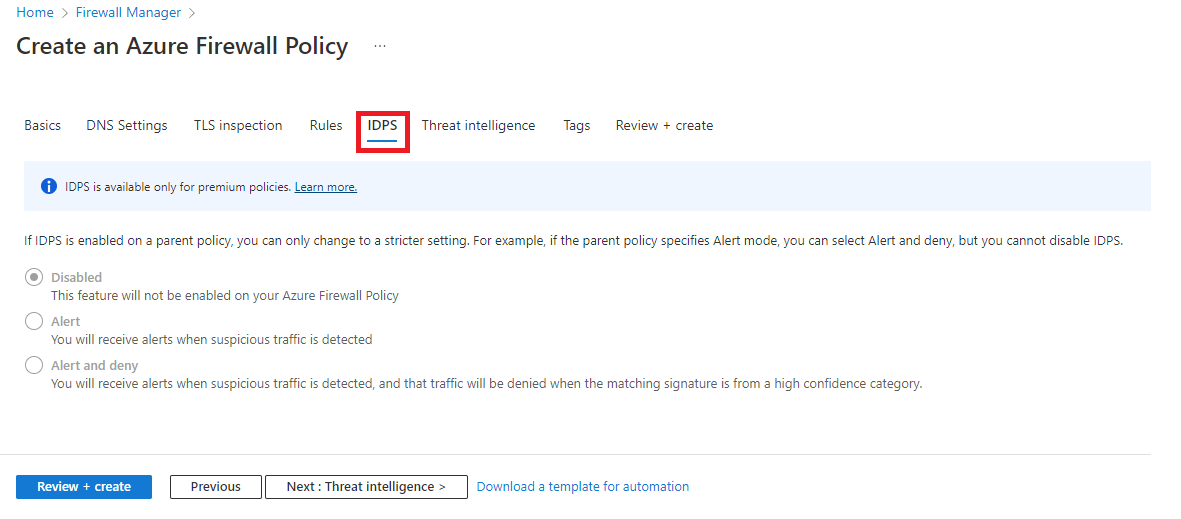

Selezionare Avanti: IDPS.

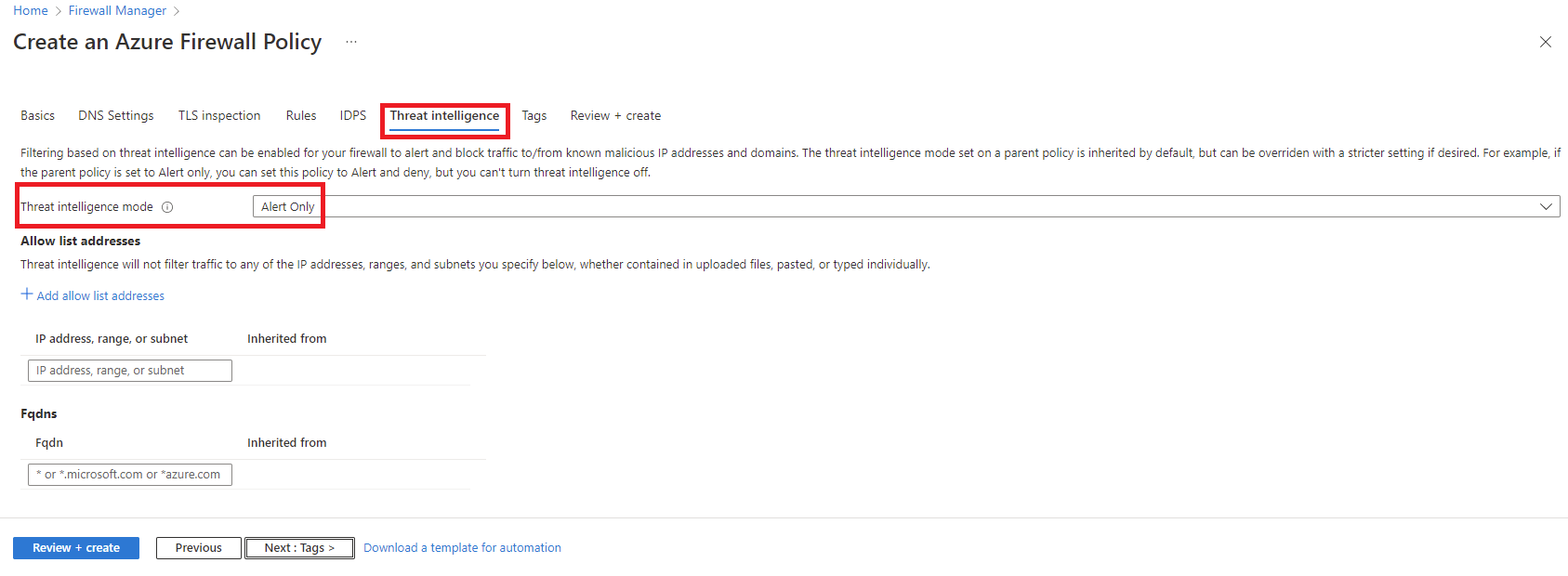

Nella pagina IDPS, selezionare Avanti: Intelligence sulle minacce.

Nella pagina Intelligence sulle minacce accettare le impostazioni predefinite e selezionare Rivedi e crea:

Rivedere per confermare la selezione e quindi selezionare Crea.

Associare un criterio

Associare i criteri firewall all'hub.

In Gestione firewall, selezionare Criteri firewall di Azure.

Selezionare la casella di controllo Policy-01.

Selezionare Gestisci associazioni, Associa hub.

Selezionare hub-01.

Selezionare Aggiungi.

Instradare il traffico all'hub

A questo punto è necessario assicurarsi che il traffico di rete venga instradato attraverso il firewall.

In Gestione firewall selezionare Hub virtuali.

Selezionare Hub-01.

In Impostazioni selezionare Configurazione della sicurezza.

In Traffico Internet selezionare Firewall di Azure.

In Traffico privato selezionare Send via Azure Firewall (Invia tramite Firewall di Azure).

Nota

Se si usano intervalli di indirizzi IP pubblici per le reti private in una rete virtuale o in un ramo locale, è necessario specificare in modo esplicito questi prefissi di indirizzo IP. Selezionare la sezione Prefissi del traffico privato e quindi aggiungerli insieme ai prefissi degli indirizzi RFC1918.

In Inter-hub, selezionare Abilitato per abilitare la funzionalità di routing della rete WAN virtuale. La finalità di routing è il meccanismo attraverso il quale è possibile configurare la rete WAN virtuale per instradare il traffico da ramo a ramo (locale a locale) tramite Firewall di Azure distribuito nell'hub della rete WAN virtuale. Per altre informazioni sui prerequisiti e sulle considerazioni associate alla funzionalità di finalità di routing, vedere Documentazione sulla finalità di routing.

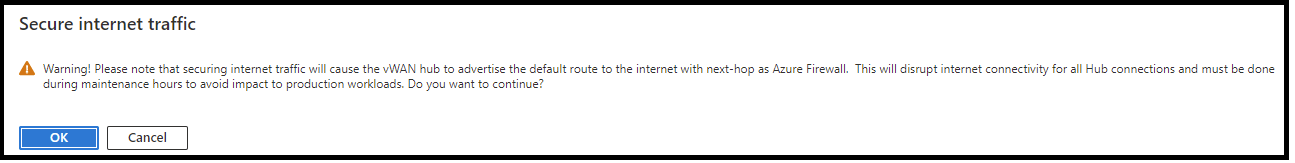

Seleziona Salva.

Selezionare OK nella finestra di dialogo Avviso.

Selezionare OK nella finestra di dialogo Esegui migrazione per usare l'inter-hub.

Nota

L’aggiornamento delle tabelle di route richiede alcuni minuti.

Verificare che le due connessioni mostrino Firewall di Azure protegge sia il traffico Internet che il traffico privato.

Testare il firewall

Per testare le regole del firewall, connettere un desktop remoto usando l'indirizzo IP pubblico del firewall, che è convertito tramite NAT in Srv-Workload-01. Da qui verrà usato un browser per testare la regola dell'applicazione e connettere un desktop remoto a Srv-Workload-02 per testare la regola di rete.

Testare la regola dell'applicazione

A questo punto testare le regole del firewall per verificare che tutto funzioni come previsto.

Connettere un desktop remoto all'indirizzo IP pubblico del firewall, quindi accedere.

Aprire Internet Explorer e passare a

https://www.microsoft.com.Selezionare OK>Close negli avvisi di sicurezza di Internet Explorer.

Verrà visualizzata la home page Microsoft.

Passa a

https://www.google.com.Il firewall deve bloccarlo.

A questo punto è stato verificato che la regola dell'applicazione del firewall funziona:

- È possibile passare al nome di dominio completo consentito ma non agli altri.

Testare la regola di rete

Ora testare la regola di rete.

Da Srv-Workload-01, aprire un desktop remoto all'indirizzo IP privato di Srv-Workload-02.

Un desktop remoto dovrebbe connettersi a Srv-Workload-02.

A questo punto è stato verificato che la regola di rete del firewall funziona:

- È possibile connettere un desktop remoto a un server che si trova in un'altra rete virtuale.

Pulire le risorse

Al termine del test delle risorse del firewall, eliminare il gruppo di risorse fw-manager-rg per eliminare tutte le risorse correlate al firewall.