Configurare HTTPS in un dominio personalizzato di Frontdoor di Azure usando il portale di Azure

Frontdoor di Azure consente il recapito sicuro di Transport Layer Security (TLS) alle applicazioni per impostazione predefinita quando si usano domini personalizzati. Per altre informazioni sui domini personalizzati, incluso il funzionamento dei domini personalizzati con HTTPS, vedere Domini in Frontdoor di Azure.

Frontdoor di Azure supporta i certificati gestiti da Azure e i certificati gestiti dal cliente. Questo articolo illustra come configurare entrambi i tipi di certificati per i domini personalizzati di Frontdoor di Azure.

Prerequisiti

- Prima di poter configurare HTTPS per il dominio personalizzato, è necessario creare un profilo frontdoor di Azure. Per altre informazioni, vedere Creare un profilo frontdoor di Azure.

- Se non si ha già un dominio personalizzato, è necessario acquistarne uno con un provider di dominio. Ad esempio, vedere Acquistare un nome di dominio personalizzato.

- Se si usa Azure per ospitare i domini DNS, è necessario delegare il dns (Domain Name System) del provider di dominio a un DNS di Azure. Per altre informazioni, vedere Delegare un dominio a DNS di Azure. In caso contrario, se si usa un provider di dominio per gestire il dominio DNS, è necessario convalidare manualmente il dominio immettendo i record TXT DNS richiesti.

Certificati gestiti da Frontdoor di Azure per domini non convalidati di Azure

Se si ha un dominio personalizzato e il dominio non è già associato a un altro servizio di Azure che prevalida i domini per Frontdoor di Azure, seguire questa procedura:

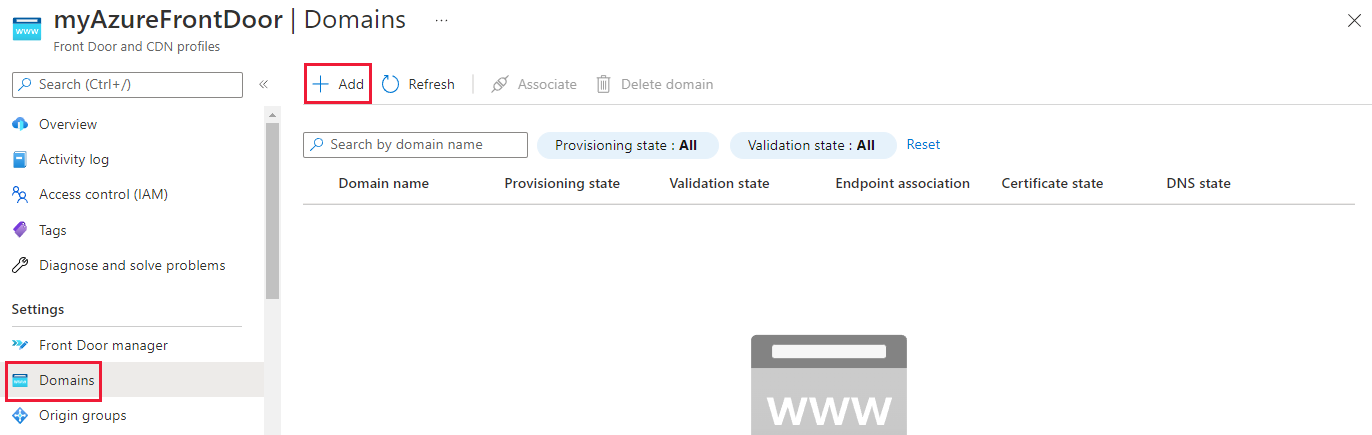

In Impostazioni selezionare Domini per il profilo frontdoor di Azure. Selezionare quindi + Aggiungi per aggiungere un nuovo dominio.

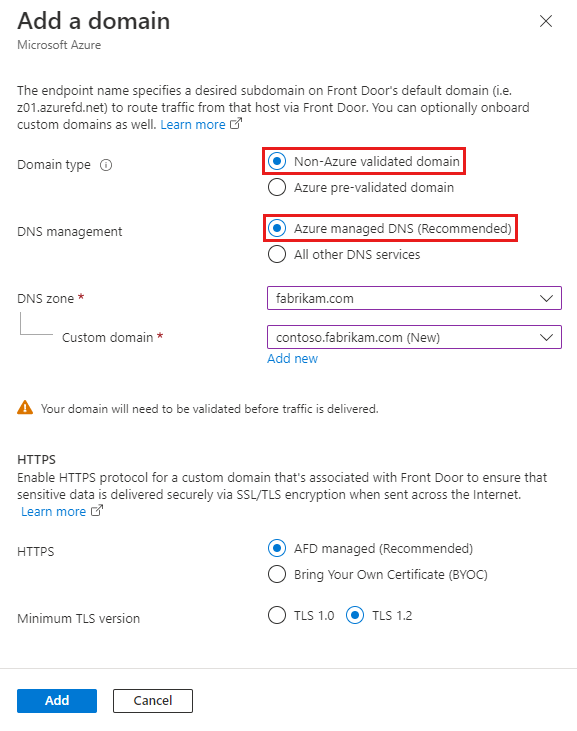

Nel riquadro Aggiungi un dominio immettere o selezionare le informazioni seguenti. Selezionare quindi Aggiungi per eseguire l'onboarding del dominio personalizzato.

Impostazione Valore Tipo di dominio Selezionare Dominio non convalidato in Azure. Gestione DNS Selezionare DNS gestito di Azure (scelta consigliata). Zona DNS Selezionare la zona DNS di Azure che ospita il dominio personalizzato. Dominio personalizzato Selezionare un dominio esistente o aggiungere un nuovo dominio. HTTPS Selezionare AfD gestito (scelta consigliata).Select AFD managed (Recommended). Convalidare e associare il dominio personalizzato a un endpoint seguendo la procedura per abilitare un dominio personalizzato.

Dopo che il dominio personalizzato è stato associato a un endpoint, Frontdoor di Azure genera un certificato e lo distribuisce. Il completamento di questo processo può richiedere da alcuni minuti a un'ora.

Certificati gestiti da Azure per domini prevalidati di Azure

Se si ha un dominio personalizzato e il dominio è associato a un altro servizio di Azure che prevalida i domini per Frontdoor di Azure, seguire questa procedura:

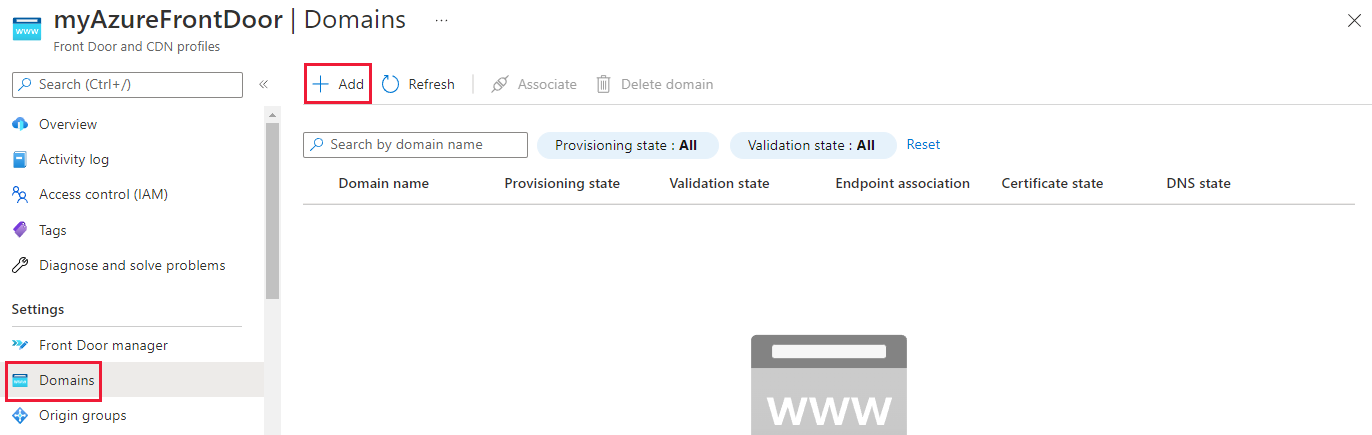

In Impostazioni selezionare Domini per il profilo frontdoor di Azure. Selezionare quindi + Aggiungi per aggiungere un nuovo dominio.

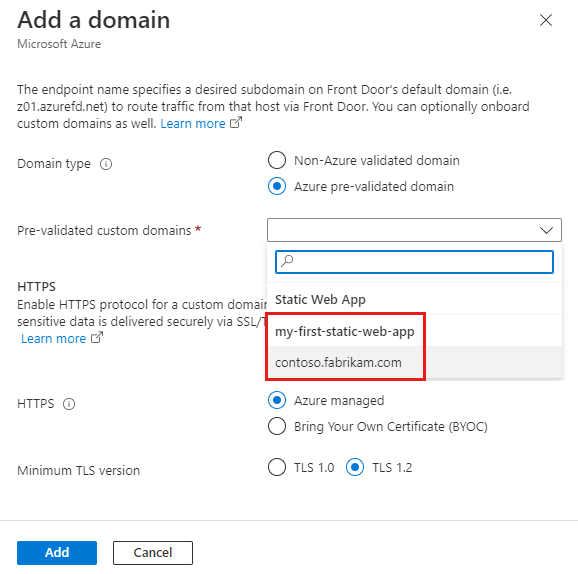

Nel riquadro Aggiungi un dominio immettere o selezionare le informazioni seguenti. Selezionare quindi Aggiungi per eseguire l'onboarding del dominio personalizzato.

Impostazione Valore Tipo di dominio Selezionare Dominio pre-convalidato di Azure. Domini personalizzati pre-convalidati Selezionare un nome di dominio personalizzato dall'elenco a discesa dei servizi di Azure. HTTPS Selezionare Azure gestito. Convalidare e associare il dominio personalizzato a un endpoint seguendo la procedura per abilitare un dominio personalizzato.

Dopo che il dominio personalizzato è stato associato a un endpoint, un certificato gestito da Frontdoor di Azure viene distribuito in Frontdoor di Azure. Il completamento di questo processo può richiedere da alcuni minuti a un'ora.

Usare un certificato personale

È anche possibile scegliere di usare il proprio certificato TLS. Il certificato TLS deve soddisfare determinati requisiti. Per altre informazioni, vedere Requisiti dei certificati.

Preparare l’insieme di credenziali delle chiavi di Azure e il certificato

Creare un'istanza separata di Azure Key Vault in cui archiviare i certificati TLS di Frontdoor di Azure. Per altre informazioni, vedere Creare un'istanza di Key Vault. Se si ha già un certificato, è possibile caricarlo nella nuova istanza di Key Vault. In caso contrario, è possibile creare un nuovo certificato tramite Key Vault da uno dei partner dell'autorità di certificazione (CA).

Esistono attualmente due modi per autenticare Frontdoor di Azure per accedere all'insieme di credenziali delle chiavi:

- Identità gestita: Frontdoor di Azure usa un'identità gestita per l'autenticazione nell'insieme di credenziali delle chiavi. Questo metodo è consigliato perché è più sicuro e non richiede la gestione delle credenziali. Per altre informazioni, vedere Usare le identità gestite in Frontdoor di Azure. Passare a Selezionare il certificato per Frontdoor di Azure da distribuire se si usa questo metodo.

- Registrazione dell'app: Frontdoor di Azure usa una registrazione dell'app per l'autenticazione nell'insieme di credenziali delle chiavi. Questo metodo è deprecato e verrà ritirato in futuro. Per altre informazioni, vedere Usare la registrazione dell'app in Frontdoor di Azure.

Avviso

*Frontdoor di Azure supporta attualmente solo Key Vault nella stessa sottoscrizione. Se si seleziona Key Vault in una sottoscrizione diversa, si verifica un errore.

Registrare il servizio Frontdoor di Azure

Registrare l'entità servizio per Frontdoor di Azure come app nell'ID Microsoft Entra usando Microsoft Graph PowerShell o l'interfaccia della riga di comando di Azure.

Nota

- Questa azione richiede di disporre delle autorizzazioni di amministratore accesso utenti in Microsoft Entra ID. La registrazione deve essere eseguita una sola volta per ogni tenant di Microsoft Entra.

- Gli ID applicazione 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 e d4631ece-daab-479b-be77-ccb713491fc0 sono predefiniti da Azure per Azure Frontdoor Standard e Premium in tutti i tenant e le sottoscrizioni di Azure. Frontdoor di Azure (versione classica) ha un ID applicazione diverso.

Se necessario, installare Microsoft Graph PowerShell in PowerShell nel computer locale.

Usare PowerShell per eseguire il comando seguente:

Cloud pubblico di Azure:

New-MgServicePrincipal -AppId '205478c0-bd83-4e1b-a9d6-db63a3e1e1c8'Cloud di Azure per enti pubblici:

New-MgServicePrincipal -AppId 'd4631ece-daab-479b-be77-ccb713491fc0'

Concedere al servizio Frontdoor di Azure l'accesso all'insieme di credenziali delle chiavi

Concedere all'istanza di Frontdoor di Azure l'autorizzazione per accedere ai certificati nel nuovo account Key Vault creato appositamente per Frontdoor di Azure. È sufficiente concedere GET l'autorizzazione al certificato e al segreto affinché Frontdoor di Azure recuperi il certificato.

Nell'account Key Vault selezionare Criteri di accesso.

Selezionare Aggiungi nuovo o Crea per creare un nuovo criterio di accesso.

In Autorizzazioni segrete selezionare Ottieni per consentire ad Azure Frontdoor di recuperare il certificato.

In Autorizzazioni certificato selezionare Ottieni per consentire a Frontdoor di Azure di recuperare il certificato.

In Select principal (Seleziona entità) cercare 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 e selezionare Microsoft.AzureFrontDoor-Cdn. Selezionare Avanti.

In Applicazione selezionare Avanti.

In Rivedi e crea selezionare Crea.

Nota

Se l'insieme di credenziali delle chiavi è protetto con restrizioni di accesso alla rete, assicurarsi di consentire ai servizi Microsoft attendibili di accedere all'insieme di credenziali delle chiavi.

Frontdoor di Azure può ora accedere a questo insieme di credenziali delle chiavi e ai certificati contenuti.

Selezionare il certificato per Frontdoor di Azure da distribuire

Tornare a Frontdoor di Azure Standard/Premium nel portale.

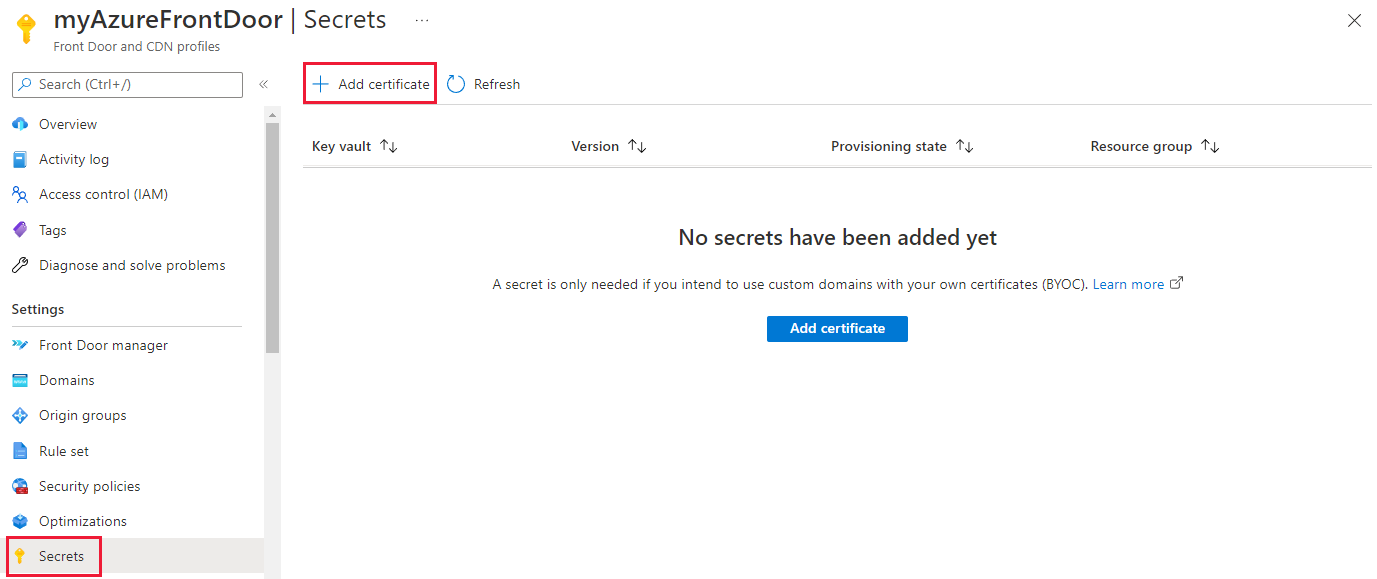

In Impostazioni passare a Segreti e selezionare + Aggiungi certificato.

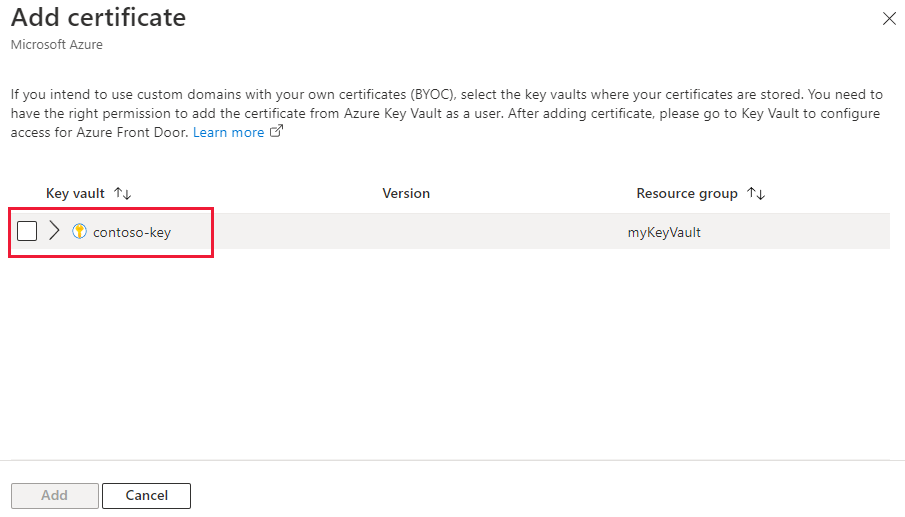

Nel riquadro Aggiungi certificato selezionare la casella di controllo per il certificato da aggiungere a Frontdoor di Azure Standard/Premium.

Quando si seleziona un certificato, è necessario selezionare la versione del certificato. Se si seleziona Più recente, Frontdoor di Azure viene aggiornato automaticamente ogni volta che il certificato viene ruotato (rinnovato). È anche possibile selezionare una versione specifica del certificato se si preferisce gestire manualmente la rotazione dei certificati.

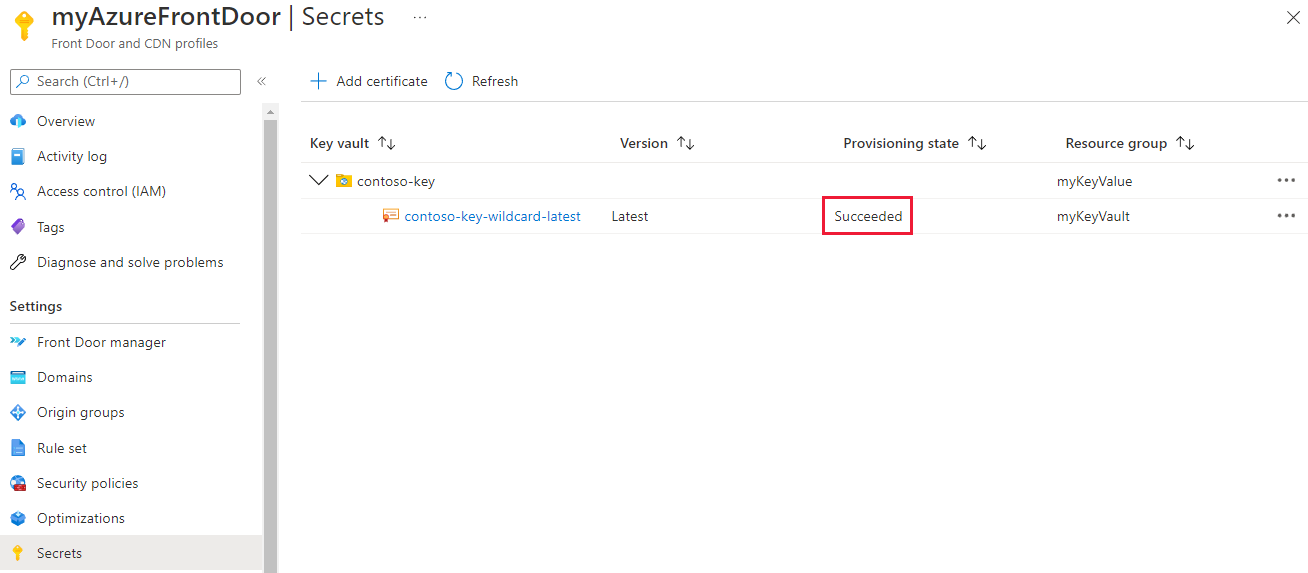

Lasciare la selezione della versione più recente e selezionare Aggiungi.

Dopo il provisioning del certificato, è possibile usarlo quando si aggiunge un nuovo dominio personalizzato.

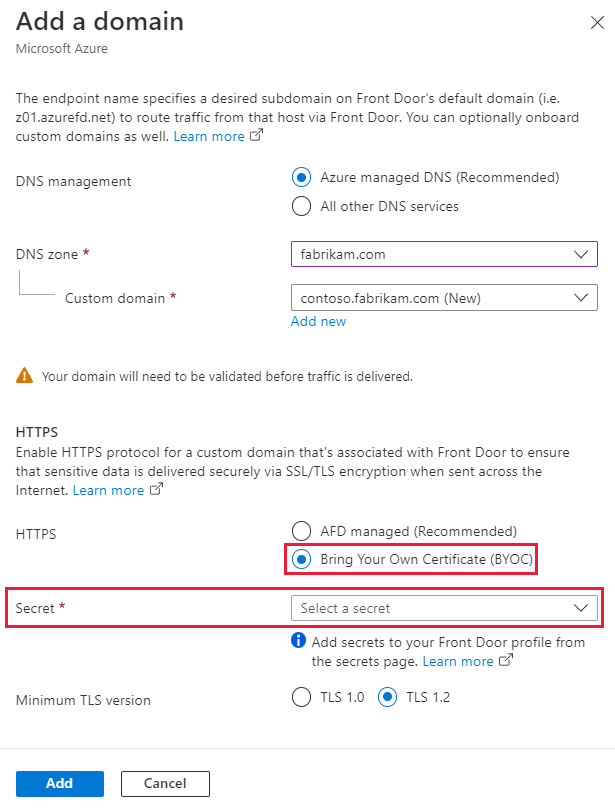

In Impostazioni passare a Domini e selezionare + Aggiungi per aggiungere un nuovo dominio personalizzato. Nel riquadro Aggiungi un dominio selezionare Bring Your Own Certificate (BYOC) per HTTPS. In Segreto selezionare il certificato da usare nell'elenco a discesa.

Nota

Il nome comune del certificato selezionato deve corrispondere al dominio personalizzato aggiunto.

Seguire i passaggi sullo schermo per convalidare il certificato. Associare quindi il dominio personalizzato appena creato a un endpoint come descritto in Configurare un dominio personalizzato.

Passare da un tipo di certificato all'altro

È possibile modificare un dominio in modo che usi un certificato gestito da Frontdoor di Azure oppure uno gestito dal cliente. Per altre informazioni, vedere Domini in Frontdoor di Azure.

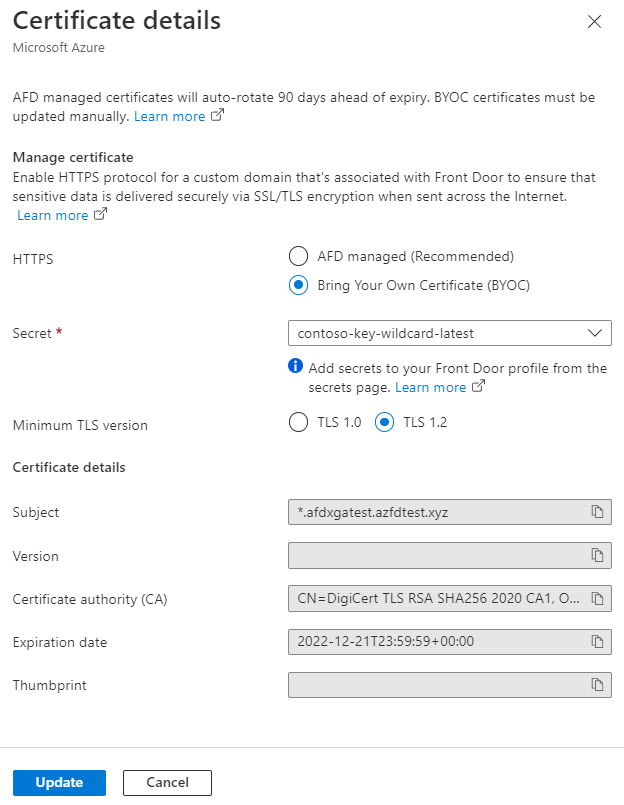

Selezionare lo stato del certificato per aprire il riquadro Dettagli certificato.

Nel riquadro Dettagli certificato è possibile cambiare tra Frontdoor di Azure gestito e Bring Your Own Certificate (BYOC) di Azure.

Se si seleziona Bring Your Own Certificate (BYOC), seguire i passaggi precedenti per selezionare un certificato.

Selezionare Aggiorna per modificare il certificato associato a un dominio.

Passaggi successivi

- Informazioni sulla memorizzazione nella cache con Frontdoor di Azure Standard/Premium.

- Informazioni sui domini personalizzati in Frontdoor di Azure.

- Informazioni su TLS end-to-end con Frontdoor di Azure.