Crittografia IPsec in transito per Azure HDInsight

Questo articolo illustra l'implementazione della crittografia in transito per la comunicazione tra i nodi del cluster Azure HDInsight.

Background

Azure HDInsight offre un'ampia gamma di funzionalità di sicurezza per proteggere i dati aziendali. Queste soluzioni sono raggruppate in base ai pilastri della sicurezza perimetrale, dell'autenticazione, dell'autorizzazione, del controllo, della crittografia e della conformità. La crittografia può essere applicata ai dati inattivi e in transito.

La crittografia dei dati inattivi è coperta dalla crittografia lato server negli account di archiviazione di Azure, nonché dalla crittografia del disco nelle macchine virtuali di Azure che fanno parte del cluster HDInsight.

La crittografia dei dati in transito in HDInsight viene ottenuta con Transport Layer Security (TLS) per l'accesso ai gateway del cluster e IPsec (Internet Protocol Security) tra i nodi del cluster. IPsec può essere abilitato facoltativamente tra tutti i nodi head, i nodi di lavoro, i nodi perimetrali, i nodi zookeeper, nonché i nodi gateway e broker ID.

Abilitare la crittografia in transito

Portale di Azure

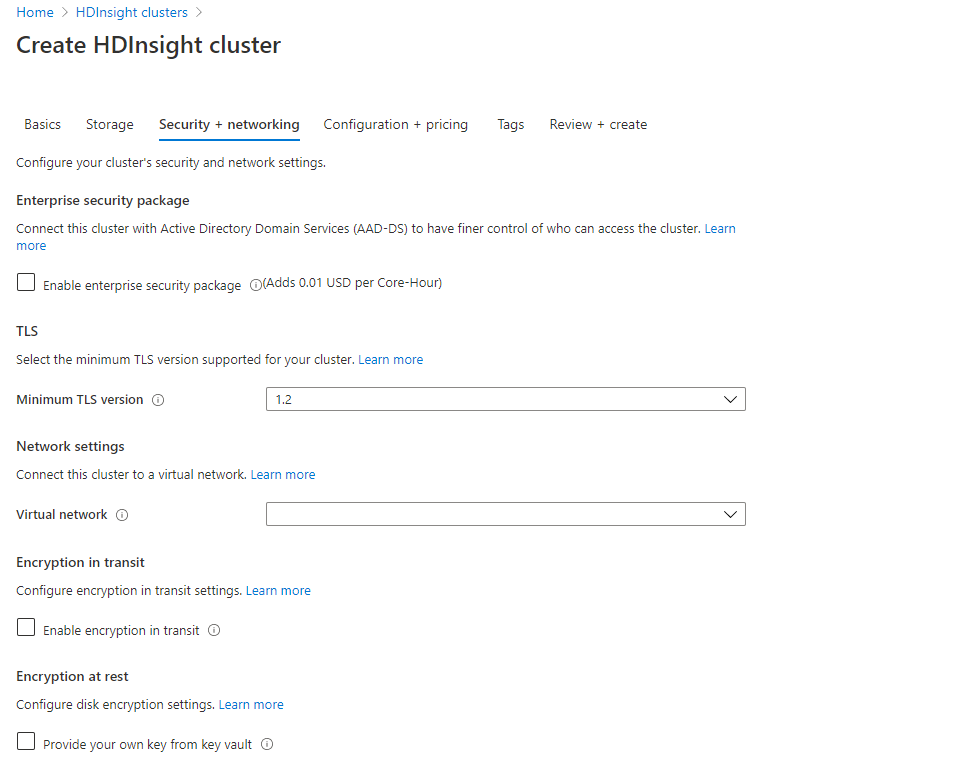

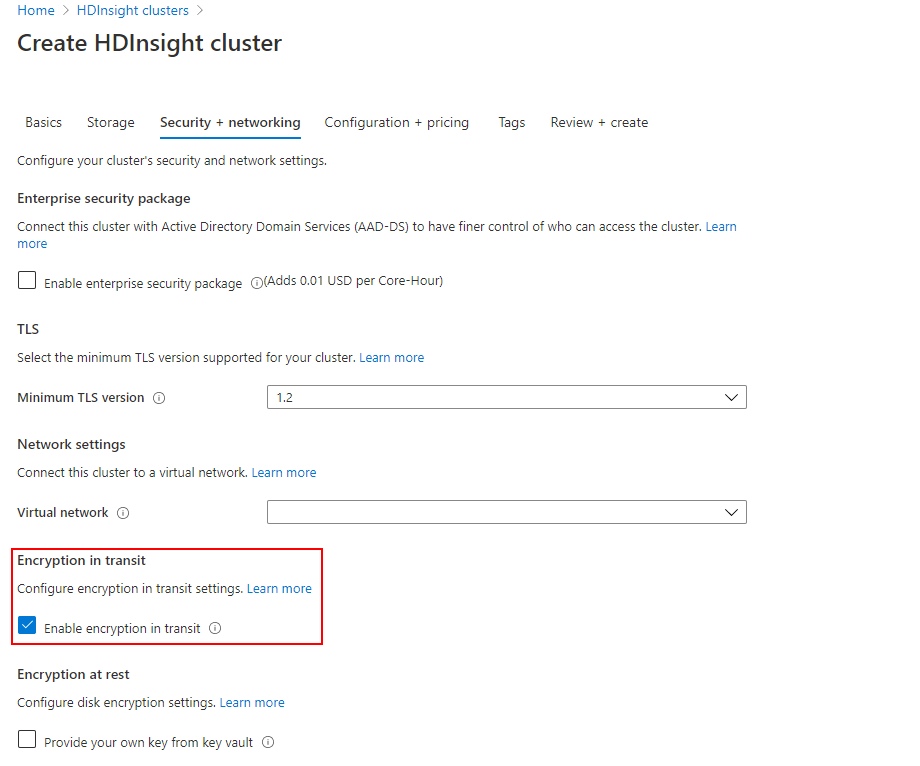

Per creare un nuovo cluster con crittografia in transito abilitato usando il portale di Azure, seguire questa procedura:

Avviare il normale processo di creazione del cluster. Per la procedura di creazione iniziale del cluster, vedere Creare cluster basati su Linux in HDInsight usando il portale di Azure.

Completare le schede Informazioni di base e Archiviazione . Passare alla scheda Sicurezza e rete .

Nella scheda Sicurezza e rete selezionare la casella di controllo Abilita crittografia in transito .

Creare un cluster con crittografia in transito abilitato tramite l'interfaccia della riga di comando di Azure

La crittografia in transito è abilitata tramite la isEncryptionInTransitEnabled proprietà .

È possibile scaricare un modello di esempio e un file di parametri. Prima di usare il modello e il frammento di codice dell'interfaccia della riga di comando di Azure seguente, sostituire i segnaposto seguenti con i rispettivi valori corretti:

| Segnaposto | Descrizione |

|---|---|

<SUBSCRIPTION_ID> |

ID della sottoscrizione di Azure |

<RESOURCE_GROUP> |

Gruppo di risorse in cui si vuole creare il nuovo cluster e il nuovo account di archiviazione. |

<STORAGEACCOUNTNAME> |

Account di archiviazione esistente che deve essere usato con il cluster. Il nome deve essere del formato ACCOUNTNAME.blob.core.windows.net |

<CLUSTERNAME> |

Il nome del cluster HDInsight. |

<PASSWORD> |

Password scelta per l'accesso al cluster tramite SSH e il dashboard di Ambari. |

<VNET_NAME> |

Rete virtuale in cui verrà distribuito il cluster. |

Il frammento di codice seguente esegue i passaggi iniziali seguenti:

- Accede all'account Azure.

- Imposta la sottoscrizione attiva in cui verranno eseguite le operazioni di creazione.

- Crea un nuovo gruppo di risorse per le nuove attività di distribuzione.

- Distribuire il modello per creare un nuovo cluster.

az login

az account set --subscription <SUBSCRIPTION_ID>

# Create resource group

az group create --name <RESOURCEGROUPNAME> --location eastus2

az deployment group create --name HDInsightEnterpriseSecDeployment \

--resource-group <RESOURCEGROUPNAME> \

--template-file hdinsight-enterprise-security.json \

--parameters parameters.json