Configurare il collegamento privato

Importante

L'API di Azure per FHIR verrà ritirata il 30 settembre 2026. Seguire le strategie di migrazione per passare al servizio FHIR® di Servizi per i dati sanitari di Azure entro tale data. A causa del ritiro dell'API di Azure per FHIR, le nuove distribuzioni non saranno consentite a partire dal 1° aprile 2025. Il servizio FHIR di Servizi per i dati sanitari di Azure è la versione evoluta dell'API di Azure per FHIR che consente ai clienti di gestire i servizi FHIR, DICOM e MedTech con integrazioni in altri servizi di Azure.

Il collegamento privato consente di accedere all'API di Azure per FHIR® tramite un endpoint privato, ovvero un'interfaccia di rete che si connette privatamente e in modo sicuro usando un indirizzo IP privato dalla rete virtuale. Con il collegamento privato, è possibile accedere ai servizi in modo sicuro dalla rete virtuale come servizio di prima parte senza dover passare attraverso un dns (Domain Name System) pubblico. Questo articolo descrive come creare, testare e gestire l'endpoint privato per l'API di Azure per FHIR.

Nota

Non è possibile spostare né collegamento privato né l'API di Azure per FHIR da un gruppo di risorse o una sottoscrizione a un'altra una volta abilitata collegamento privato. Per eseguire uno spostamento, eliminare prima il collegamento privato, quindi spostare l'API di Azure per FHIR. Creare un nuovo collegamento privato al termine dello spostamento. Valutare le potenziali ramificazioni di sicurezza prima di eliminare collegamento privato.

Se l'esportazione di log di controllo e metriche è abilitata per l'API di Azure per FHIR, aggiornare l'impostazione di esportazione tramite Impostazioni di diagnostica dal portale.

Prerequisiti

Prima di creare un endpoint privato, è necessario creare prima le risorse di Azure.

- Gruppo di risorse: gruppo di risorse di Azure che contiene la rete virtuale e l'endpoint privato.

- API di Azure per FHIR: risorsa FHIR da inserire dietro un endpoint privato.

- Rete virtuale (rete virtuale): la rete virtuale a cui verranno connessi i servizi client e l'endpoint privato.

Per altre informazioni, vedere collegamento privato Documentazione.

Creare un endpoint privato

Per creare un endpoint privato, uno sviluppatore con autorizzazioni di controllo degli accessi in base al ruolo (RBAC) per la risorsa FHIR può usare il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure. Questo articolo illustra i passaggi relativi all'uso di portale di Azure. portale di Azure è consigliabile perché automatizza la creazione e la configurazione della zona DNS privato. Per altre informazioni, vedere collegamento privato Guide introduttive.

Esistono due modi per creare un endpoint privato. Il flusso di approvazione automatica consente a un utente con autorizzazioni di controllo degli accessi in base al ruolo per la risorsa FHIR di creare un endpoint privato senza la necessità di approvazione. Il flusso di approvazione manuale consente a un utente senza autorizzazioni per la risorsa FHIR di richiedere l'approvazione di un endpoint privato da parte dei proprietari della risorsa FHIR.

Nota

Quando viene creato un endpoint privato approvato per l'API di Azure per FHIR, il traffico pubblico verso di esso viene disabilitato automaticamente.

Approvazione automatica

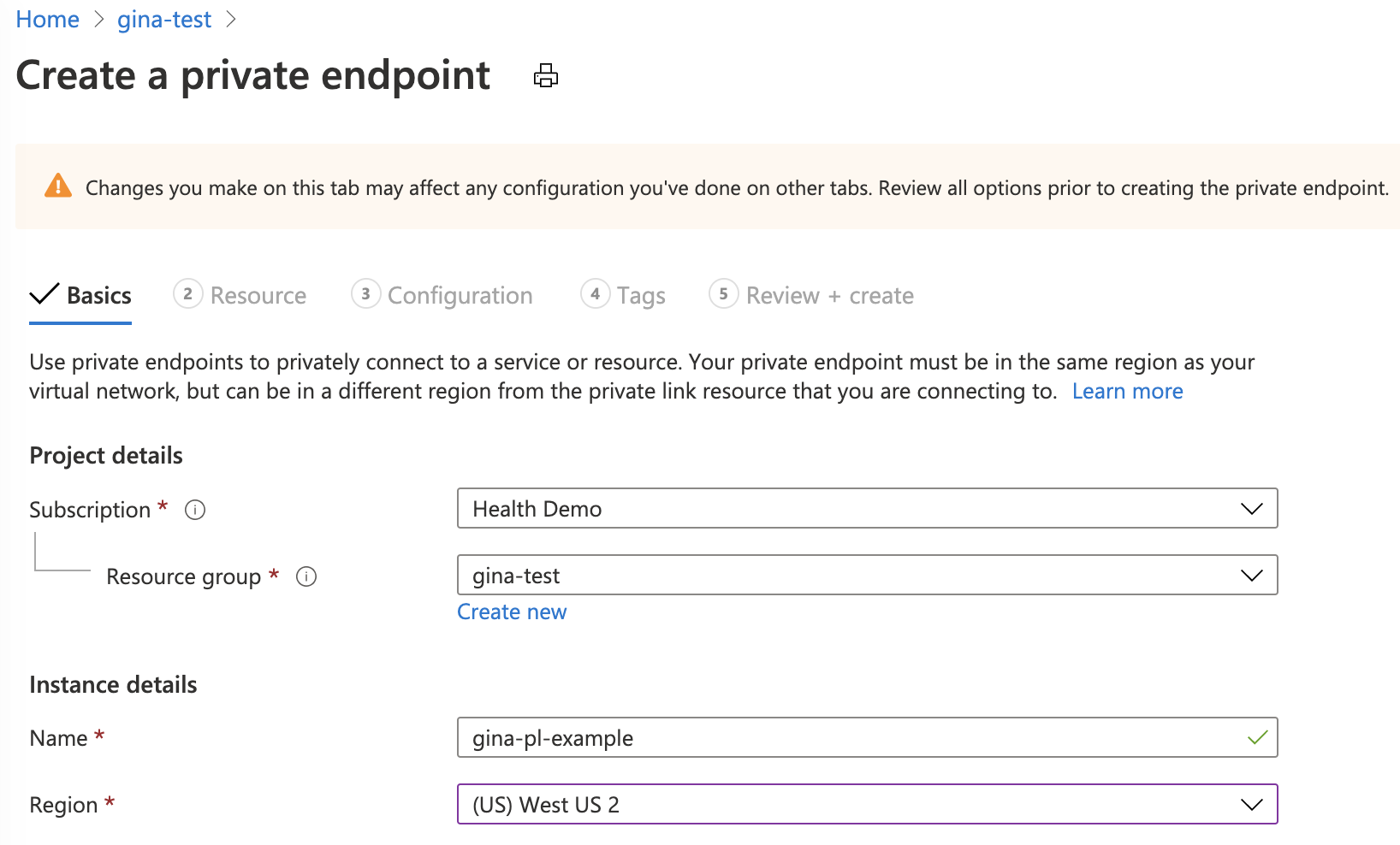

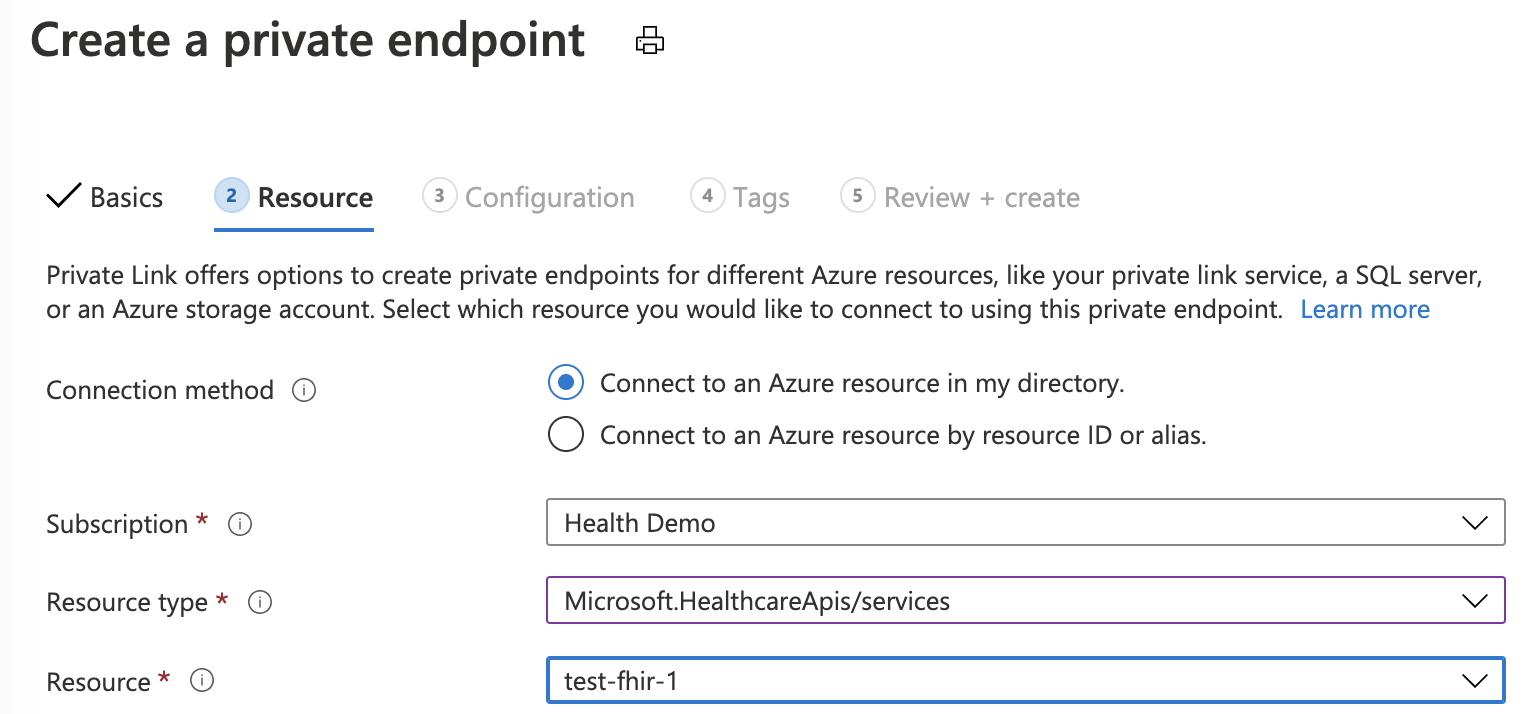

Verificare che l'area per il nuovo endpoint privato corrisponda all'area per la rete virtuale. L'area per la risorsa FHIR può essere diversa.

Per il tipo di risorsa, cercare e selezionare Microsoft.HealthcareApis/services. Per la risorsa selezionare la risorsa FHIR. Per sottorisorsa di destinazione selezionare FHIR.

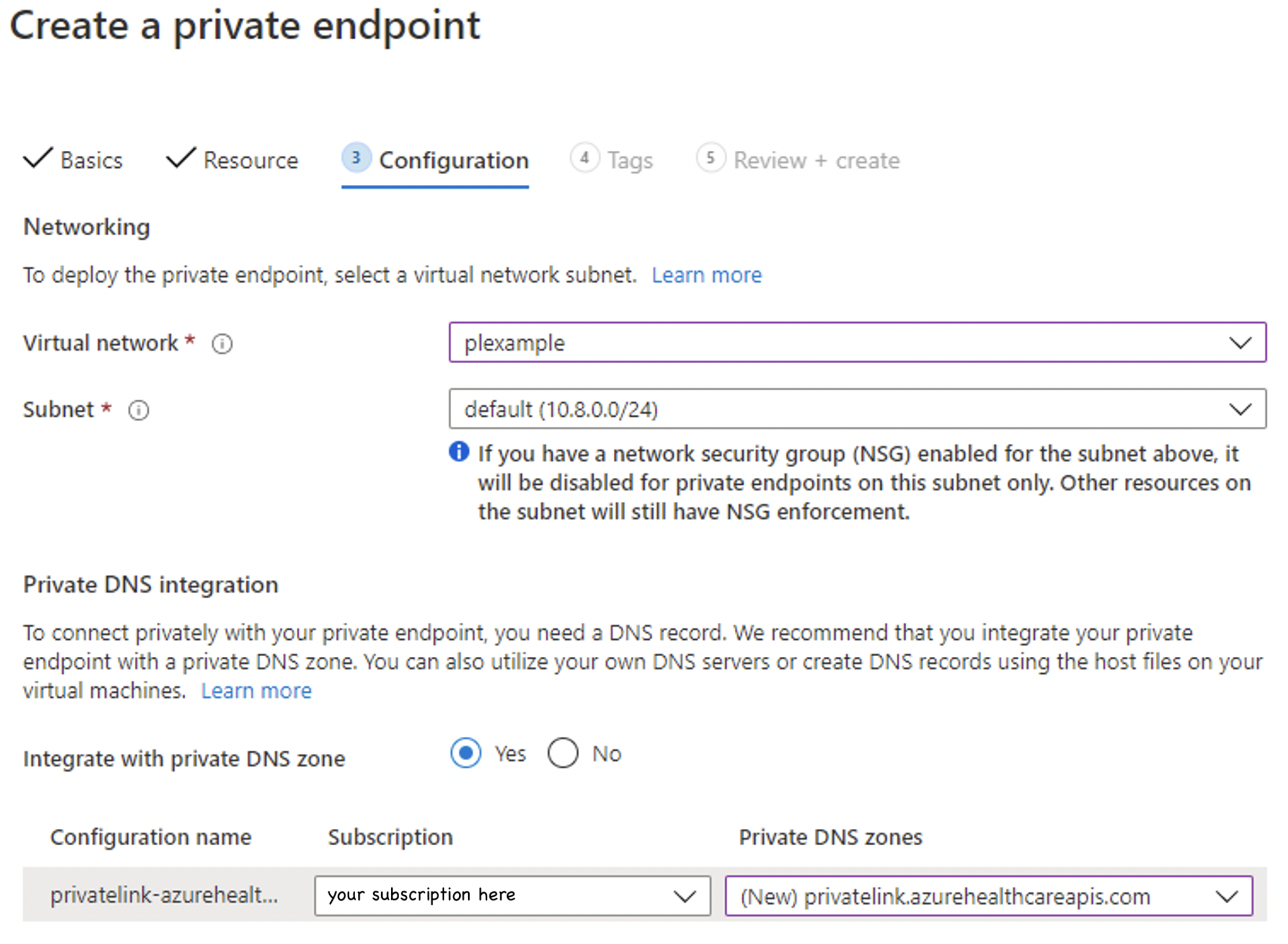

Se non è stata configurata una zona DNS privato esistente, selezionare (Nuovo)privatelink.azurehealthcareapis.com. Se la zona di DNS privato è già configurata, è possibile selezionarla dall'elenco. Deve essere nel formato di privatelink.azurehealthcareapis.com.

Al termine della distribuzione, è possibile tornare alla scheda Connessioni endpoint privato di cui si noterà Approvato come stato della connessione.

Approvazione manuale

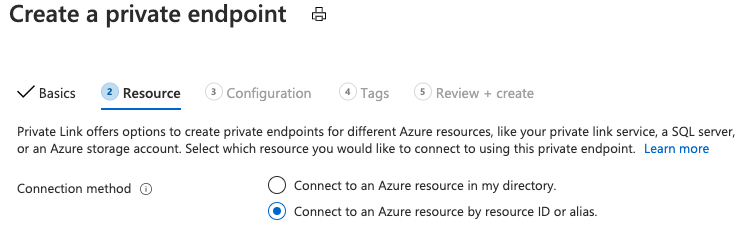

Per l'approvazione manuale, selezionare la seconda opzione in Risorsa" "Connetti a una risorsa di Azure in base all'ID risorsa o all'alias". Per Sottorisorsa di destinazione immettere "fhir" come in Approvazione automatica.

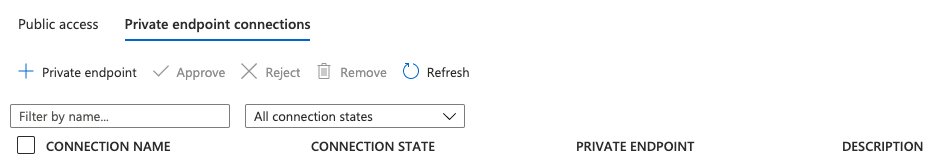

Al termine della distribuzione, è possibile tornare alla scheda "Connessioni endpoint private", in cui è possibile approvare, rifiutare o rimuovere la connessione.

Peering reti virtuali

Con collegamento privato configurata, è possibile accedere al server FHIR nella stessa rete virtuale o in una rete virtuale diversa con peering alla rete virtuale per il server FHIR. Usare la procedura seguente per configurare il peering reti virtuali e collegamento privato configurazione della zona DNS.

Configurare il peering di reti virtuali

È possibile configurare il peering reti virtuali dal portale o usando PowerShell, gli script dell'interfaccia della riga di comando e un modello di Azure Resource Manager (ARM). La seconda rete virtuale può trovarsi nella stessa sottoscrizione o in sottoscrizioni diverse e nelle stesse aree o diverse. Assicurarsi di concedere il ruolo collaboratore rete. Per altre informazioni sul peering reti virtuali, vedere Creare un peering di rete virtuale.

Aggiungere un collegamento alla rete virtuale all'area di collegamento privato

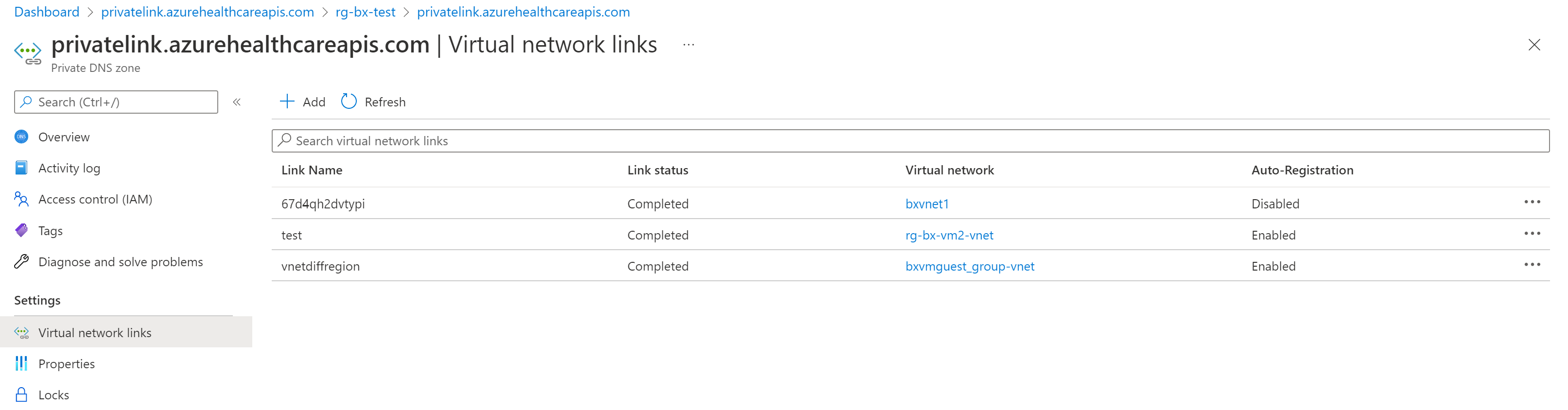

Nella portale di Azure selezionare il gruppo di risorse del server FHIR. Selezionare e aprire la zona DNS privato, privatelink.azurehealthcareapis.com. Selezionare Collegamenti di rete virtuale nella sezione impostazioni . Selezionare il pulsante Aggiungi per aggiungere la seconda rete virtuale alla zona DNS privata. Immettere il nome del collegamento desiderato, selezionare la sottoscrizione e la rete virtuale creata. Facoltativamente, è possibile immettere l'ID risorsa per la seconda rete virtuale. Selezionare Abilita registrazione automatica, che aggiunge automaticamente un record DNS per la macchina virtuale connessa alla seconda rete virtuale. Quando si elimina un collegamento di rete virtuale, viene eliminato anche il record DNS per la macchina virtuale.

Per altre informazioni su come una zona DNS di collegamento privato risolve l'indirizzo IP dell'endpoint privato nel nome di dominio completo (FQDN) della risorsa, ad esempio il server FHIR, vedere Configurazione DNS dell'endpoint privato di Azure.

Se necessario, è possibile aggiungere altri collegamenti di rete virtuale e visualizzare tutti i collegamenti alla rete virtuale aggiunti dal portale.

Nel pannello Panoramica è possibile visualizzare gli indirizzi IP privati del server FHIR e le macchine virtuali connesse alle reti virtuali con peering.

Endpoint privato gestito

Visualizza

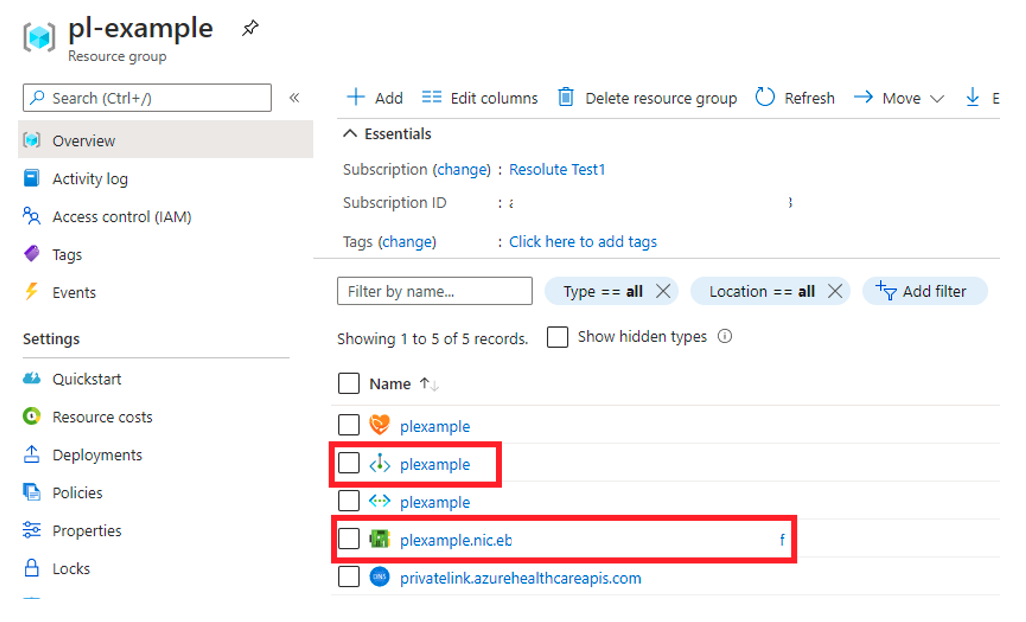

Gli endpoint privati e il controller di interfaccia di rete (NIC) associati sono visibili in portale di Azure dal gruppo di risorse in cui sono stati creati.

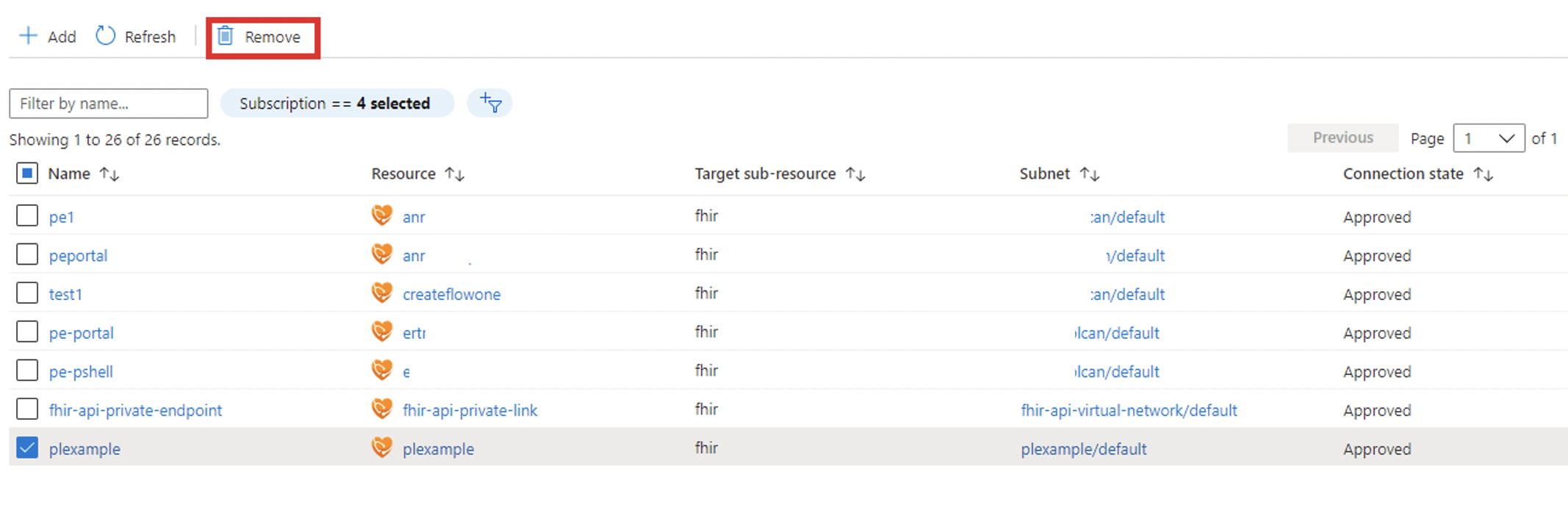

Elimina

Gli endpoint privati possono essere eliminati solo dal portale di Azure dal pannello Panoramica o selezionando l'opzione Rimuovi nella scheda Connessioni endpoint privato di rete. Se si seleziona Rimuovi, si elimina l'endpoint privato e la scheda di interfaccia di rete associata. Se si eliminano tutti gli endpoint privati nella risorsa FHIR e nella rete pubblica, l'accesso è disabilitato e non verrà eseguita alcuna richiesta al server FHIR.

Testare e risolvere i problemi relativi al collegamento privato e al peering reti virtuali

Per assicurarsi che il server FHIR non riceva traffico pubblico dopo la disabilitazione dell'accesso alla rete pubblica, selezionare l'endpoint /metadata per il server dal computer. Si dovrebbe ricevere un 403 Non consentito.

Nota

L'aggiornamento del flag di accesso alla rete pubblica può richiedere fino a 5 minuti prima che il traffico pubblico venga bloccato.

Creare e usare una macchina virtuale

Per assicurarsi che l'endpoint privato possa inviare traffico al server:

- Creare una macchina virtuale (VM) connessa alla rete virtuale e alla subnet in cui è configurato l'endpoint privato. Per assicurarsi che il traffico proveniente dalla macchina virtuale usi solo la rete privata, disabilitare il traffico Internet in uscita usando la regola del gruppo di sicurezza di rete .To ensure your traffic from the VM is only using the private network network traffic, disable the outbound internet traffic using the network security group (NSG) rule.

- RDP nella macchina virtuale.

- Accedere all'endpoint /metadata del server FHIR dalla macchina virtuale. L'istruzione capability deve essere ricevuta come risposta.

Usare nslookup

È possibile usare lo strumento nslookup per verificare la connettività. Se il collegamento privato è configurato correttamente, l'URL del server FHIR viene risolto nell'indirizzo IP privato valido, come indicato di seguito. Si noti che l'indirizzo IP 168.63.129.16 è un indirizzo IP pubblico virtuale usato in Azure. Per altre informazioni, vedere Che cos'è l'indirizzo IP 168.63.129.16.

C:\Users\testuser>nslookup fhirserverxxx.azurehealthcareapis.com

Server: UnKnown

Address: 168.63.129.16

Non-authoritative answer:

Name: fhirserverxxx.privatelink.azurehealthcareapis.com

Address: 172.21.0.4

Aliases: fhirserverxxx.azurehealthcareapis.com

Se il collegamento privato non è configurato correttamente, è possibile visualizzare invece l'indirizzo IP pubblico e alcuni alias, tra cui l'endpoint Gestione traffico. Ciò indica che la zona DNS del collegamento privato non può essere risolta nell'indirizzo IP privato valido del server FHIR. Quando il peering reti virtuali è configurato, un possibile motivo è che la seconda rete virtuale con peering non è stata aggiunta alla zona DNS del collegamento privato. Di conseguenza, viene visualizzato l'errore HTTP 403 " Accesso a xxx negato" quando si tenta di accedere all'endpoint /metadata del server FHIR.

C:\Users\testuser>nslookup fhirserverxxx.azurehealthcareapis.com

Server: UnKnown

Address: 168.63.129.16

Non-authoritative answer:

Name: xxx.cloudapp.azure.com

Address: 52.xxx.xxx.xxx

Aliases: fhirserverxxx.azurehealthcareapis.com

fhirserverxxx.privatelink.azurehealthcareapis.com

xxx.trafficmanager.net

Per altre informazioni, vedere Risolvere i problemi di connettività collegamento privato di Azure.

Passaggi successivi

In questo articolo si è appreso come configurare il collegamento privato e il peering reti virtuali. Si è anche appreso come risolvere i problemi relativi alle configurazioni di collegamento privato e rete virtuale.

In base alla configurazione del collegamento privato e per altre informazioni sulla registrazione delle applicazioni, vedere quanto segue.

- Registrare un'applicazione della risorsa

- Registrare un'applicazione client riservata

- Registrare un'applicazione client pubblica

- Registrare un'applicazione del servizio

Nota

FHIR® è un marchio registrato di HL7 ed è usato con l'autorizzazione di HL7.