Registrare un'applicazione client in Microsoft Entra ID

Questo articolo illustra come registrare un'applicazione client in Microsoft Entra ID per accedere a Servizi per i dati sanitari di Azure. Per altre informazioni, vedere Registrare un'applicazione con Microsoft Identity Platform.

Registrare una nuova applicazione

- Nel portale di Azureselezionare Microsoft Entra ID.

- Selezionare Registrazioni app.

- Seleziona Nuova registrazione.

- In Tipi di account supportati selezionare Account solo in questa directory organizzativa. Lasciare invariate le altre opzioni.

- Selezionare Registra.

ID applicazione (ID client)

Dopo aver registrato una nuova applicazione, è possibile trovare l'ID applicazione (client) e l'ID directory (tenant) nell'opzione di menu Panoramica. Prendere nota dei valori per poterli usare in un secondo momento.

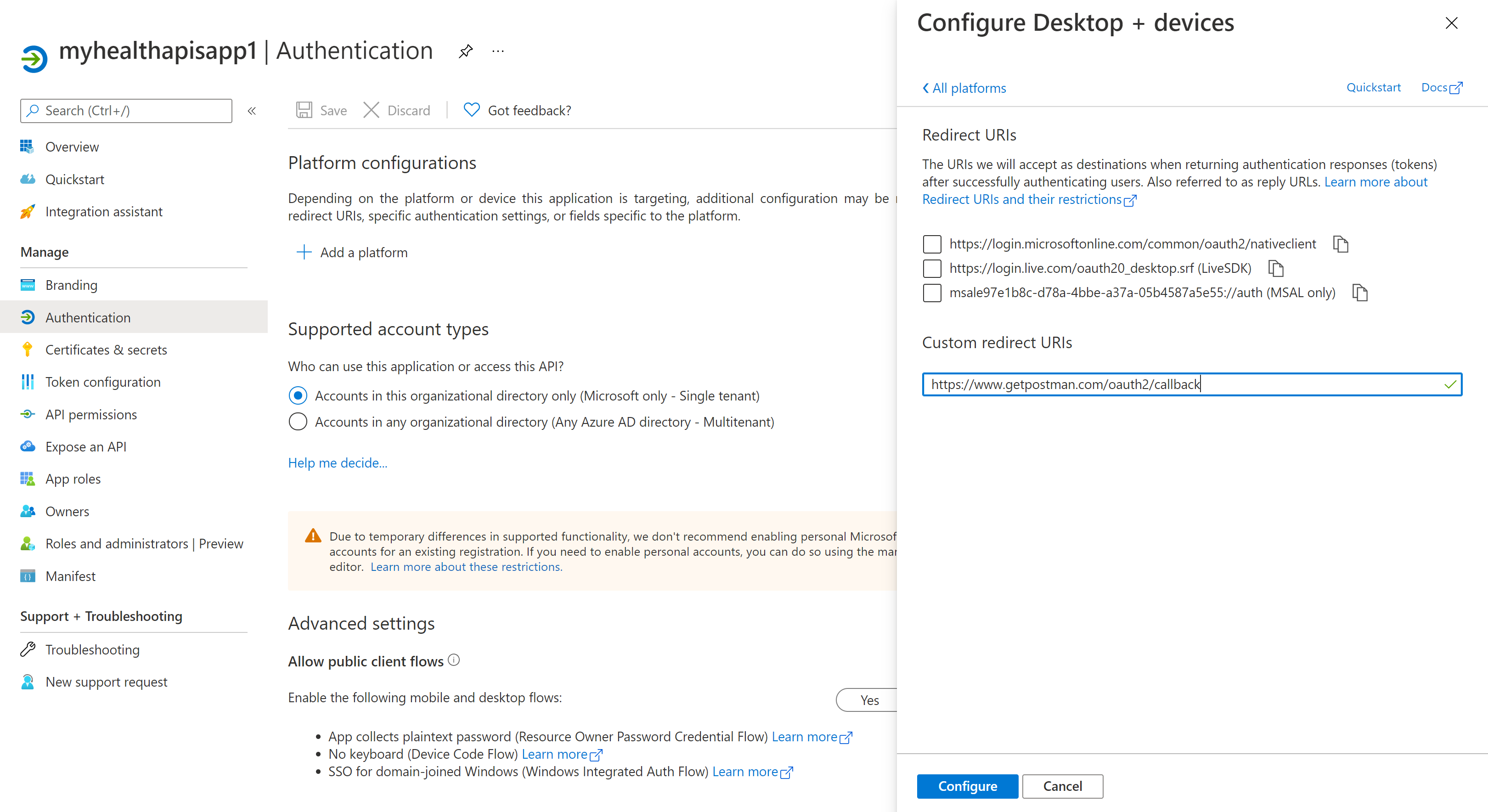

Impostazione dell'autenticazione: riservata o pubblica

Selezionare Autenticazione per esaminare le impostazioni. Il valore predefinito per Consenti i flussi client pubblici è "No".

Se si mantiene questo valore predefinito, la registrazione dell'applicazione è un'applicazione client riservata ed è necessario un certificato o un segreto.

Se si imposta il valore predefinito su "Sì" per l'opzione "Consenti i flussi client pubblici" nell'impostazione avanzata, la registrazione dell'applicazione è un'applicazione client pubblica e non è necessario un certificato o un segreto. Il valore "Sì" è utile quando si vuole usare l'applicazione client nella propria app per dispositivi mobili o in un'app JavaScript in cui non si desidera archiviare segreti.

Per gli strumenti che richiedono un URL di reindirizzamento, selezionare Aggiungi una piattaforma per configurare la piattaforma.

Per Postman, selezionare Applicazioni per dispositivi mobili e desktop. Immettere "https://www.getpostman.com/oauth2/callback" nella sezione URI di reindirizzamento personalizzati. Selezionare il pulsante Configura per salvare l'impostazione.

Certificati e segreti

Selezionare Certificati e segreti e quindi selezionare Nuovo segreto client. Selezionare Opzione Consigliata: 6 mesi nel campo Scadenza. Questo nuovo segreto sarà valido per sei mesi. È anche possibile scegliere valori diversi, ad esempio:

- 03 mesi

- 12 mesi

- 24 mesi

- Data di inizio e Data di fine personalizzate.

Nota

È importante salvare il valore del segreto, non l'ID segreto.

Facoltativamente, è possibile caricare un certificato (chiave pubblica) e usare l'ID certificato, un valore GUID associato al certificato. A scopo di test, è possibile creare un certificato autofirmato usando strumenti come la riga di comando di PowerShell, New-SelfSignedCertificate, e quindi esportare il certificato dall'archivio certificati.

Autorizzazioni API

Per il servizio DICOM sono necessari i passaggi seguenti, che invece sono facoltativi per il servizio FHIR. Le autorizzazioni di accesso utente o le assegnazioni di ruolo per Servizi per i dati sanitari di Azure vengono inoltre gestite tramite il controllo degli accessi in base al ruolo. Per altre informazioni, vedere Configurare il controllo degli accessi in base al ruolo di Azure per Servizi per i dati sanitari di Azure.

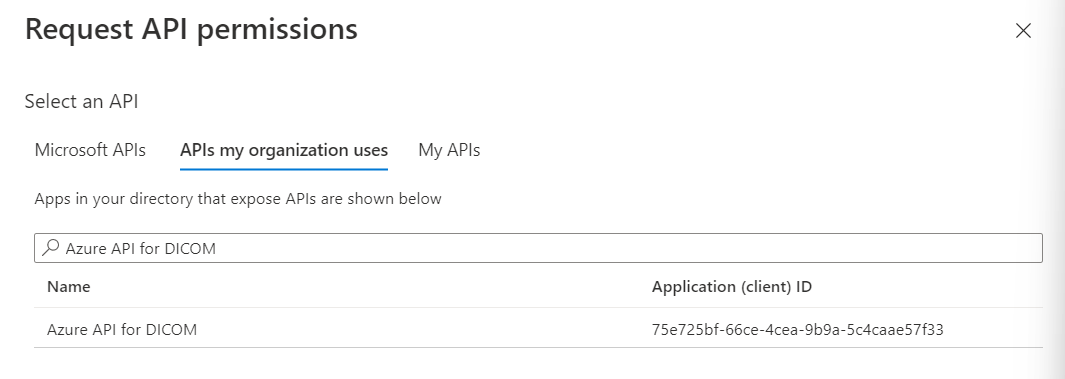

Selezionare il pannello Autorizzazioni API.

Seleziona Aggiungi autorizzazione.

Se si usa Servizi per i dati sanitari di Azure, si aggiungerà un'autorizzazione al servizio DICOM cercando l'API di Azure per DICOM in API usate dall'organizzazione.

Il risultato della ricerca dell'API di Azure per DICOM verrà restituito solo se il servizio DICOM è già stato distribuito nell'area di lavoro.

Se si fa riferimento a un'applicazione della risorsa diversa, selezionare la registrazione dell'applicazione della risorsa API DICOM creata in precedenza in API usate dall'organizzazione.

Selezionare gli ambiti (le autorizzazioni) che l'applicazione client riservata richiederà per conto di un utente. Selezionare Dicom.ReadWrite e quindi selezionare Aggiungi autorizzazioni.

Nota

Usare grant_type di client_credentials quando si tenta di ottenere un token di accesso per il servizio FHIR usando strumenti come Postman o il client REST. Per altre informazioni, vedere Accesso tramite Postman e Accesso a Servizi per i dati sanitari di Azure tramite l'estensione client REST in Visual Studio Code.

Usare grant_type di client_credentials o authentication_code quando si tenta di ottenere un token di accesso per il servizio DICOM. Per altre informazioni, vedere Uso di DICOM con cURL.

La registrazione dell'applicazione è stata completata.

Passaggi successivi

Questo articolo ha illustrato come registrare un'applicazione client in Microsoft Entra ID. Ha inoltre indicato come aggiungere un segreto e autorizzazioni API in Servizi per i dati sanitari di Azure. Per altre informazioni su Servizi per i dati sanitari di Azure, vedere