Chiavi gestite dal cliente per Azure Machine Learning

Azure Machine Learning si basa su più servizi di Azure. Anche se i dati archiviati vengono crittografati tramite chiavi di crittografia fornite da Microsoft, è possibile migliorare la sicurezza fornendo anche chiavi personalizzate (gestite dal cliente). Le chiavi fornite vengono archiviate in Azure Key Vault. I dati possono essere archiviati in un set di altre risorse gestite nella sottoscrizione di Azure o, sul lato server, in risorse gestite da Microsoft (anteprima).

Oltre alle chiavi gestite dal cliente (CMK), Azure Machine Learning fornisce un flag hbi_workspace. L'abilitazione di questo flag riduce la quantità di dati raccolti da Microsoft per scopi di diagnostica e abilita la crittografia aggiuntiva negli ambienti gestiti da Microsoft. Questo flag abilita anche i seguenti comportamenti:

- Avvia la crittografia del disco temporaneo locale nel cluster di elaborazione di Azure Machine Learning, se non sono stati creati cluster precedenti in tale sottoscrizione. Altrimenti, è necessario inoltrare un ticket di supporto per abilitare la crittografia del disco temporaneo dei cluster di elaborazione.

- Pulisce il disco temporaneo locale tra i processi.

- Passa in modo sicuro le credenziali per l'account di archiviazione, il registro contenitori e l'account Secure Shell (SSH) dal livello di esecuzione ai cluster di elaborazione usando l'insieme di credenziali delle chiavi.

Il flag hbi_workspace non influisce sulla crittografia in transito. Influisce solo sulla crittografia dei dati inattivi.

Prerequisiti

- Una sottoscrizione di Azure.

- Un'istanza di Azure Key Vault. L'insieme di credenziali delle chiavi contiene le chiavi per crittografare i servizi.

L'insieme di credenziali delle chiavi deve abilitare l'eliminazione temporanea e la protezione dalla rimozione definitiva. L'identità gestita per i servizi che consentono di migliorare la protezione usando una chiave gestita dal cliente deve disporre delle autorizzazioni seguenti per l'insieme di credenziali delle chiavi:

- Esegui il wrapping della chiave

- Annulla il wrapping della chiave

- Recupero

Ad esempio, l'identità gestita per Azure Cosmos DB deve avere tali autorizzazioni per l'insieme di credenziali delle chiavi.

Limiti

- Dopo la creazione dell'area di lavoro, la chiave di crittografia gestita dal cliente per le risorse da cui dipende l'area di lavoro può essere aggiornata solo a un'altra chiave nella risorsa originale di Azure Key Vault.

- Se non si usa l’anteprima sul lato server, I dati crittografati vengono archiviati nelle risorse di un gruppo di risorse gestito da Microsoft nella sottoscrizione. Non è possibile creare queste risorse in anticipo o trasferirne la proprietà. Il ciclo di vita dei dati viene gestito indirettamente tramite le API di Azure Machine Learning durante la creazione di oggetti nel servizio Azure Machine Learning.

- Non è possibile eliminare risorse gestite da Microsoft usate per le chiavi gestite dal cliente senza eliminare anche l'area di lavoro.

- Non è possibile crittografare il disco del sistema operativo del cluster di elaborazione usando le chiavi gestite dal cliente. È necessario usare chiavi gestite da Microsoft.

Avviso

Non eliminare il gruppo di risorse che contiene l'istanza di Azure Cosmos DB o le risorse create automaticamente in tale gruppo. Se è necessario eliminare il gruppo di risorse o i servizi gestiti da Microsoft in esso contenuti, eliminare l'area di lavoro di Azure Machine Learning che usa tali risorse. Le risorse del gruppo di risorse vengono eliminate quando si elimina l'area di lavoro associata.

Chiavi gestite dal cliente

Quando non si usa una chiave gestita dal cliente, Microsoft crea e gestisce le risorse in una sottoscrizione di Azure di proprietà di Microsoft e usa una chiave gestita da Microsoft per crittografare i dati.

Quando si usa una chiave gestita dal cliente, le risorse si trovano nella sottoscrizione di Azure e sono crittografate con la chiave. Anche se queste risorse esistono nella sottoscrizione, sono gestite da Microsoft. Queste risorse vengono create e configurate automaticamente quando si crea l'area di lavoro di Azure Machine Learning.

Queste risorse gestite da Microsoft si trovano in un nuovo gruppo di risorse di Azure creato nella sottoscrizione. Questo gruppo di risorse è separato dal gruppo di risorse per l'area di lavoro. Contiene le risorse gestite da Microsoft con cui è usata la chiave. La formula per la denominazione del gruppo di risorse è: <Azure Machine Learning workspace resource group name><GUID>.

Suggerimento

Le unità richieste per Azure Cosmos DB vengono ridimensionate automaticamente in base alle esigenze.

Se l'area di lavoro di Azure Machine Learning usa un endpoint privato, questo gruppo di risorse contiene anche una rete virtuale di Azure gestita da Microsoft. La rete virtuale consente di proteggere la comunicazione tra i servizi gestiti e l'area di lavoro. Non è possibile fornire la propria rete virtuale da usare con le risorse gestite da Microsoft. Non è possibile neppure modificare la rete virtuale. Ad esempio, non è possibile modificare l'intervallo di indirizzi IP usato.

Importante

Se la sottoscrizione non ha una quota sufficiente per questi servizi, si verificherà un errore.

Quando si usa una chiave gestita dal cliente, i costi per la sottoscrizione sono superiori perché queste risorse si trovano nella sottoscrizione. Per stimare il costo, usare il calcolatore prezzi di Azure.

Crittografia dei dati nelle risorse di calcolo

Azure Machine Learning usa le risorse di calcolo per eseguire il training e la distribuzione di modelli di Machine Learning. La tabella seguente descrive le opzioni di calcolo e il modo in cui ognuno esegue la crittografia dei dati:

| Calcolo | Crittografia |

|---|---|

| Istanze di Azure Container | I dati vengono crittografati con una chiave gestita da Microsoft o una chiave gestita dal cliente. Per altre informazioni, vedere Crittografare i dati di distribuzione. |

| Servizio Azure Kubernetes | I dati vengono crittografati con una chiave gestita da Microsoft o una chiave gestita dal cliente. Per altre informazioni, vedere Usare le chiavi personali con dischi Altre nel Servizio Azure Kubernetes. |

| Istanza di calcolo di Azure Machine Learning | Il disco temporaneo locale viene crittografato se si abilita il flag hbi_workspace per l'area di lavoro. |

| Cluster di calcolo di Azure Machine Learning | Il disco del sistema operativo viene crittografato in Archiviazione di Azure con chiavi gestite da Microsoft. Il disco temporaneo viene crittografato se si abilita il flag hbi_workspace per l'area di lavoro. |

| Calcolo | Crittografia |

|---|---|

| Servizio Azure Kubernetes | I dati vengono crittografati con una chiave gestita da Microsoft o una chiave gestita dal cliente. Per altre informazioni, vedere Usare le chiavi personali con dischi Altre nel Servizio Azure Kubernetes. |

| Istanza di calcolo di Azure Machine Learning | Il disco temporaneo locale viene crittografato se si abilita il flag hbi_workspace per l'area di lavoro. |

| Cluster di calcolo di Azure Machine Learning | Il disco del sistema operativo viene crittografato in Archiviazione di Azure con chiavi gestite da Microsoft. Il disco temporaneo viene crittografato se si abilita il flag hbi_workspace per l'area di lavoro. |

Cluster di elaborazione

I cluster di elaborazione dispongono di archiviazione su disco del sistema operativo locale e possono montare i dati dagli account di archiviazione nella sottoscrizione durante un processo. Quando si montano dati dal proprio account di archiviazione in un processo, è possibile abilitare le chiavi gestite dal cliente in tali account di archiviazione per la crittografia.

Il disco del sistema operativo per ogni nodo di calcolo è archiviato in Archiviazione di Azure e viene sempre crittografato con chiavi gestite da Microsoft negli account di archiviazione di Azure Machine Learning e non con chiavi gestite dal cliente. Questa destinazione di calcolo è temporanea, quindi i dati archiviati nel disco del sistema operativo vengono eliminati dopo il ridimensionamento del cluster. I cluster in genere si riducono quando non viene aggiunto alla coda nessun processo, la scalabilità automatica è attiva e il numero minimo di nodi è impostato su zero. Viene effettuato il deprovisioning della macchina virtuale sottostante e il disco del sistema operativo viene eliminato.

Crittografia dischi di Azure non è supportata per il disco del sistema operativo. Ogni macchina virtuale ha anche un disco temporaneo locale per le operazioni del sistema operativo. Se lo si desidera, è possibile usare il disco per organizzare i dati di training. Se si crea l'area di lavoro con il parametro hbi_workspace impostato su TRUE, il disco temporaneo viene crittografato. Questo ambiente dura solo per il tempo del processo e il supporto della crittografia è limitato solo alle chiavi gestite dal sistema.

Istanza di calcolo

Il disco del sistema operativo per un'istanza di ambiente di calcolo viene crittografato con le chiavi gestite da Microsoft negli account di archiviazione di Azure Machine Learning. Se si crea l'area di lavoro con il parametro hbi_workspace impostato su TRUE, il disco temporaneo in un'istanza di ambiente di calcolo viene crittografato con chiavi gestite da Microsoft. La crittografia della chiave gestita dal cliente non è supportata per il sistema operativo e i dischi temporanei.

Archiviazione dei metadati dell'area di lavoro crittografata

Quando si usa una chiave di crittografia personalizzata, i metadati del servizio vengono archiviati in risorse dedicate nella sottoscrizione di Azure. Microsoft crea un gruppo di risorse separato nella sottoscrizione a questo scopo: azureml-rg-workspacename_GUID. Solo Microsoft può modificare le risorse in questo gruppo di risorse gestite.

Microsoft crea le risorse seguenti per archiviare i metadati per l'area di lavoro:

| Servizio | Utilizzo | Dati di esempio |

|---|---|---|

| Azure Cosmos DB | Archivia i dati della cronologia processo, i metadati di calcolo e i metadati degli asset. | I dati possono includere il nome del processo, lo stato, il numero di sequenza e lo stato; nome del cluster di elaborazione, numero di core e numero di nodi; nomi e tag dell'archivio dati e descrizioni su asset come modelli e i nomi delle etichette dati. |

| Azure AI Search | Archivia gli indici che consentono di eseguire query sul contenuto di apprendimento automatico. | Questi indici si basano sui dati archiviati in Azure Cosmos DB. |

| Archiviazione di Azure | Archivia i metadati correlati ai dati della pipeline di Azure Machine Learning. | I dati possono includere i nomi delle pipeline della finestra di progettazione, il layout della pipeline e le proprietà di esecuzione. |

Dal punto di vista della gestione del ciclo di vita dei dati, i dati nelle risorse precedenti vengono creati ed eliminati durante la creazione ed eliminazione degli oggetti corrispondenti in Azure Machine Learning.

L'area di lavoro di Azure Machine Learning legge e scrive i dati usando l'identità gestita. A questa identità viene concesso l'accesso alle risorse tramite un'assegnazione di ruolo (controllo degli accessi in base al ruolo di Azure) nelle risorse dati. La chiave di crittografia specificata viene usata per crittografare i dati archiviati nelle risorse gestite da Microsoft. In fase di runtime, la chiave viene usata anche per creare indici per Azure AI Search.

I controlli di rete aggiuntivi vengono configurati quando si crea un endpoint di collegamento privato nell'area di lavoro per consentire la connettività in ingresso. Questa configurazione include la creazione di una connessione endpoint con collegamento privato all'istanza di Azure Cosmos DB. L'accesso alla rete è limitato solo ai servizi Microsoft attendibili.

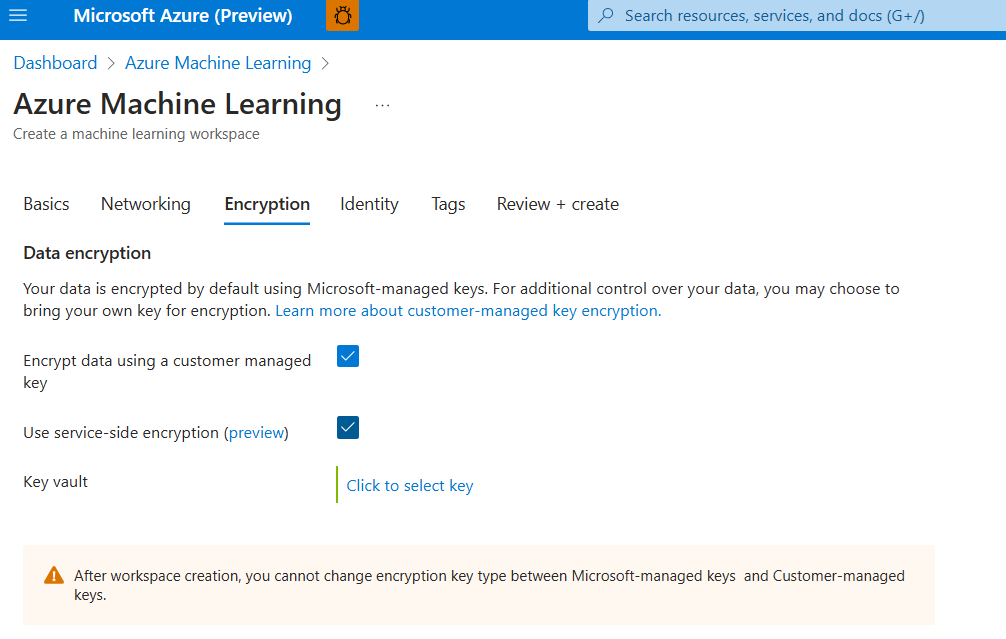

(Anteprima) Crittografia lato servizio dei metadati

Una nuova architettura per l'area di lavoro di crittografia delle chiavi gestite dal cliente è disponibile in anteprima, così da ridurre i costi rispetto all'architettura corrente e la probabilità di conflitti di criteri di Azure. In questo nuovo modello i dati crittografati vengono archiviati sul lato servizio nelle risorse gestite da Microsoft, anziché nella sottoscrizione.

I dati archiviati in precedenza in Azure Cosmos DB nella sottoscrizione vengono archiviati in risorse gestite da Microsoft multi-tenant con la crittografia a livello di documento per mezzo della chiave di crittografia. Gli indici di ricerca archiviati in precedenza in Azure AI Search nella sottoscrizione vengono archiviati nelle risorse gestite da Microsoft di cui è stato effettuato il provisioning dedicato per ogni area di lavoro. Il costo dell'istanza di Azure AI Search viene addebitato nell'area di lavoro di Azure Machine Learning in Gestione dei costi Microsoft.

I metadati delle pipeline archiviati in precedenza in un account di archiviazione in un gruppo di risorse gestite vengono ora archiviati nell'account di archiviazione nella sottoscrizione associata all'area di lavoro di Azure Machine Learning. Poiché questa risorsa di Archiviazione di Azure viene gestita separatamente nella sottoscrizione, è necessario configurare le impostazioni di crittografia.

Per acconsentire esplicitamente a questa anteprima, impostare enableServiceSideCMKEncryption in un'API REST o nel modello di Bicep o Resource Manager. È anche possibile usare il portale di Azure.

Nota

Durante la rotazione delle chiavi di anteprima e le funzionalità di etichettatura dei dati non sono supportate. La crittografia lato server non è attualmente supportata in riferimento a un insieme di credenziali delle chiavi di Azure per l'archiviazione della chiave di crittografia con accesso alla rete pubblica disabilitata.

Per i modelli che creano un'area di lavoro con la crittografia lato servizio dei metadati, vedere

- Modello Bicep per la creazione dell'area di lavoro predefinita.

- Modello Bicep per la creazione dell'area di lavoro hub.

flag hbi_workspace

È possibile impostare il flag hbi_workspace solo quando si crea un'area di lavoro. Non è possibile modificarlo per un'area di lavoro esistente.

Quando si imposta questo flag su TRUE, potrebbe aumentare la difficoltà di risoluzione dei problemi poiché vengono inviati a Microsoft meno dati di telemetria. La visibilità sui tassi di successo o sui tipi di problemi è minore. Microsoft potrebbe non essere in grado di reagire in modo proattivo quando questo flag è impostato su TRUE.

Per abilitare il flag hbi_workspace durante la creazione di un'area di lavoro di Azure Machine Learning, seguire la procedura descritta in uno degli articoli seguenti:

- Creare e gestire un'area di lavoro usando il portale di Azure o Python SDK

- Creare e gestire un'area di lavoro usando l'interfaccia della riga di comando di Azure

- Creare un'area di lavoro usando HashiCorp Terraform

- Creare un'area di lavoro usando i modelli di Azure Resource Manager