Sicurezza e governance aziendale per Azure Machine Learning

Questo articolo illustra le funzionalità di sicurezza e governance disponibili per Azure Machine Learning. Queste funzionalità sono utili per amministratori, tecnici DevOps e MLOps che vogliono creare una configurazione sicura conforme ai criteri di un'organizzazione.

Con Azure Machine Learning e la piattaforma Azure, è possibile:

- Limitare l'accesso alle risorse e alle operazioni per account utente o gruppi.

- Limitare le comunicazioni di rete in ingresso e in uscita.

- Crittografare i dati in transito e inattivi.

- Verificare la presenza di vulnerabilità.

- Applicare e controllare i criteri di configurazione.

Limitare l'accesso alle risorse e alle operazioni

Microsoft Entra ID è il provider di servizi di gestione delle identità per Azure Machine Learning. È possibile usarlo per creare e gestire gli oggetti di sicurezza (utente, gruppo, entità servizio e identità gestita) usati per l'autenticazione nelle risorse di Azure. L'autenticazione a più fattori (MFA) è supportata se Microsoft Entra ID è configurato per usarla.

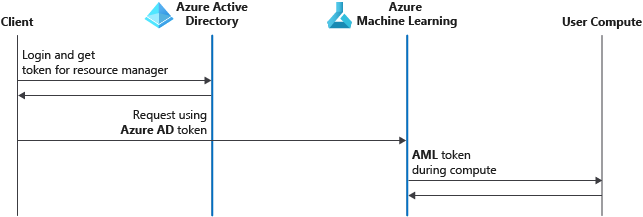

Ecco il processo di autenticazione per Azure Machine Learning tramite MFA in Microsoft Entra ID:

- Il client accede a Microsoft Entra ID e ottiene un token di Azure Resource Manager.

- Il client presenta il token ad Azure Resource Manager e Azure Machine Learning.

- Il servizio Machine Learning fornisce un token di servizio Machine Learning alla destinazione di calcolo dell'utente (ad esempio al cluster di elaborazione di Machine Learning o all'elaborazione serverless). Il token viene usato dalla destinazione di calcolo dell'utente per richiamare il servizio Machine Learning al termine del processo. L'ambito è limitato all'area di lavoro.

A ogni area di lavoro è associata un'identità gestita assegnata dal sistema con lo stesso nome dell'area di lavoro. Questa identità gestita viene usata per accedere in modo sicuro alle risorse usate dall'area di lavoro. Dispone delle seguenti autorizzazioni di controllo degli accessi in base al ruolo (RBAC) di Azure per le risorse associate:

| Conto risorse | Autorizzazioni |

|---|---|

| Area di lavoro | Collaboratore |

| Account di archiviazione | Collaboratore dati BLOB di archiviazione |

| Key Vault | Accesso a tutte le chiavi, i segreti e i certificati |

| Registro contenitori | Collaboratore |

| Gruppo di risorse che contiene l'area di lavoro | Collaboratore |

L'identità gestita assegnata dal sistema viene usata per l'autenticazione interna da servizio a servizio tra Azure Machine Learning e altre risorse di Azure. Gli utenti non possono accedere al token di identità e non possono usarlo per ottenere l'accesso a queste risorse. Gli utenti possono accedere alle risorse solo tramite le API del piano dati e del controllo di Azure Machine Learning, se dispongono di autorizzazioni di controllo degli accessi in base al ruolo sufficienti.

Non è consigliabile che gli amministratori revochino l'accesso dell'identità gestita alle risorse indicate nella tabella precedente. È possibile ripristinare l'accesso usando l'operazione di risincronizzazione delle chiavi.

Nota

Se l'area di lavoro di Azure Machine Learning ha destinazioni di calcolo (ad esempio, cluster di calcolo, istanza di calcolo o istanza del servizio Azure Kubernetes) create prima del 14 maggio 2021, potrebbe essere disponibile un account Microsoft Entra aggiuntivo. Il nome dell'account inizia con Microsoft-AzureML-Support-App- e ha accesso a livello di collaboratore alla sottoscrizione per ogni regione dell'area di lavoro.

Se l'area di lavoro non dispone di un'istanza del servizio Azure Kubernetes collegata, è possibile eliminare in modo sicuro questo account Microsoft Entra.

Se l'area di lavoro ha un cluster del servizio Azure Kubernetes collegato ed è stata creata prima del 14 maggio 2021, non eliminare questo account Microsoft Entra. In questo scenario è necessario eliminare e ricreare il cluster del servizio Azure Kubernetes prima di poter eliminare l'account Microsoft Entra.

È possibile effettuare il provisioning dell'area di lavoro per usare un'identità gestita assegnata dall'utente e quindi concedere all'identità gestita altri ruoli. Ad esempio, è possibile concedere un ruolo per accedere all'istanza di Registro Azure Container per le immagini Docker di base.

È anche possibile configurare le identità gestite da usare con un cluster di elaborazione di Azure Machine Learning. Questa identità gestita è indipendente dall'identità gestita dell'area di lavoro. Con un cluster di elaborazione, l'identità gestita viene usata per accedere a risorse quali archivi dati protetti a cui l'utente che esegue il processo di training potrebbe non avere accesso. Per altre informazioni, vedere Usare le identità gestite per il controllo degli accessi.

Suggerimento

Esistono eccezioni all'uso di Microsoft Entra ID e di controllo degli accessi in base al ruolo di Azure in Azure Machine Learning:

- In alternativa, è possibile abilitare l'accesso Secure Shell (SSH) alle risorse di calcolo, ad esempio un cluster di elaborazione e un'istanza di ambiente di calcolo di Azure Machine Learning. L'accesso SSH si basa su coppie di chiavi pubbliche/private e non su Microsoft Entra ID. Il controllo degli accessi in base al ruolo di Azure non regola l'accesso SSH.

- È possibile eseguire l'autenticazione ai modelli distribuiti come endpoint online usando l'autenticazione basata su chiavi o basata su token. Le chiavi sono stringhe statiche, mentre i token vengono recuperati tramite un oggetto di sicurezza Microsoft Entra. Per altre informazioni, vedere Autenticare i client per gli endpoint online.

Per altre informazioni, vedere gli articoli seguenti:

- Configurare l'autenticazione per le risorse e i flussi di lavoro di Azure Machine Learning

- Gestire gli accessi all'area di lavoro di Azure Machine Learning

- Usare gli archivi dati

- Usare i segreti delle credenziali di autenticazione nei processi di Azure Machine Learning

- Impostare l'autenticazione tra Azure Machine Learning e altri servizi

Fornire sicurezza e isolamento di rete

Per limitare l'accesso di rete alle risorse di Azure Machine Learning, è possibile usare una rete virtuale gestita di Azure Machine Learning o un'istanza di rete virtuale di Azure. L'uso di una rete virtuale riduce la superficie di attacco per la soluzione e le probabilità di esfiltrazione di dati.

Non è necessario scegliere una delle due opzioni. Ad esempio, è possibile usare una rete virtuale gestita di Azure Machine Learning per proteggere le risorse di calcolo gestite e un'istanza di rete virtuale di Azure per le risorse non gestite o per proteggere l'accesso del client all'area di lavoro.

Rete virtuale gestita di Azure Machine Learning: offre una soluzione completamente gestita che consente l'isolamento di rete per l'area di lavoro e le risorse di calcolo gestite. È possibile usare endpoint privati per proteggere la comunicazione con altri servizi di Azure ed è possibile limitare la comunicazione in uscita. Usare una rete virtuale gestita per proteggere le risorse di calcolo gestite seguenti:

- Elaborazione serverless (incluso serverless Spark)

- Cluster di elaborazione

- Istanza di calcolo

- Endpoint online gestito

- Endpoint online di Batch

Istanza di rete virtuale di Azure: offre un'offerta di rete virtuale più personalizzabile. Tuttavia, si è responsabili della propria configurazione e gestione. Potrebbe essere necessario usare gruppi di sicurezza di rete, route definite dall'utente o un firewall per limitare le comunicazioni in uscita.

Per altre informazioni, vedere l'articolo Confrontare le configurazioni di isolamento della rete.

Crittografia dei dati

Azure Machine Learning usa varie risorse di calcolo e archivi dati nella piattaforma di Azure. Per altre informazioni su come ognuna di queste risorse supporta la crittografia dei dati inattivi e in transito, vedere Crittografia dei dati con Azure Machine Learning.

Evitare l'esfiltrazione di dati

Azure Machine Learning presenta diverse dipendenze di rete in ingresso e in uscita. Alcune di queste dipendenze possono esporre un rischio di esfiltrazione di dati da parte di agenti dannosi all'interno dell'organizzazione. Questi rischi sono associati ai requisiti in uscita per Archiviazione di Azure, Frontdoor di Azure e Monitoraggio di Azure. Per consigli sulla mitigazione di questo rischio, vedere Prevenzione dell'esfiltrazione di dati di Azure Machine Learning.

Individuare le vulnerabilità

Microsoft Defender for Cloud offre la gestione unificata della sicurezza e la protezione avanzata dalle minacce nei carichi di lavoro su cloud ibrido. Per Azure Machine Learning, è necessario abilitare l'analisi delle risorse del Registro Azure Container e del servizio Azure Kubernetes. Per altre informazioni, vedere Introduzione a Microsoft Defender per i registri dei contenitori e Introduzione a Microsoft Defender per Kubernetes.

Controllare e gestire la conformità

Criteri di Azure è uno strumento di governance che consente di garantire la conformità delle risorse Azure ai criteri. È possibile impostare criteri per consentire o applicare configurazioni specifiche, ad esempio se l'area di lavoro di Azure Machine Learning usa un endpoint privato.

Per altre informazioni su Criteri di Azure, vedere la documentazione di Criteri di Azure. Per altre informazioni sui criteri specifici di Azure Machine Learning, vedere Controllare e gestire Azure Machine Learning.