Esercitazione: Diagnosticare un problema di comunicazione tra reti virtuali usando il portale di Azure

Questa esercitazione illustra come usare la funzionalità di risoluzione dei problemi vpn di Network Watcher di Azure per diagnosticare e risolvere un problema di connettività tra due reti virtuali. Le reti virtuali sono connesse tramite gateway VPN tramite connessioni da rete virtuale a rete virtuale.

In questa esercitazione apprenderai a:

- Creare gateway di rete virtuale (gateway VPN)

- Creare connessioni tra gateway VPN

- Diagnosticare e risolvere un problema di connettività

- Risolvere il problema

- Verificare che il problema sia stato risolto

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Se non se ne dispone, creare un account gratuito prima di iniziare.

Creare gateway VPN

In questa sezione vengono creati due gateway di rete virtuale per connettere due reti virtuali.

Creare il primo gateway VPN

Accedere al portale di Azure.

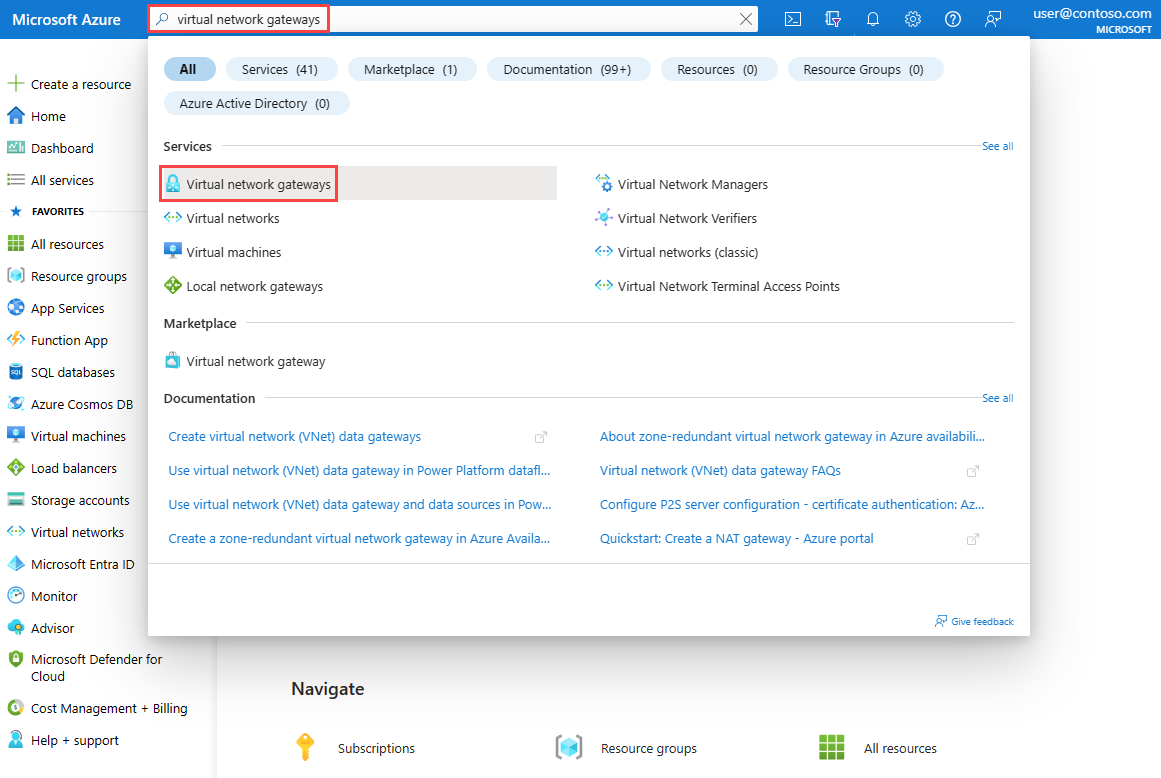

Nella casella di ricerca nella parte superiore del portale immettere gateway di rete virtuale. Selezionare Gateway di rete virtuale nei risultati della ricerca.

Seleziona + Crea. In Crea gateway di rete virtuale immettere o selezionare i valori seguenti nella scheda Informazioni di base:

Impostazione Valore Dettagli di progetto Abbonamento Seleziona la tua sottoscrizione di Azure. Dettagli istanza Nome Immettere VNet1GW. Paese Selezionare Stati Uniti orientali. Tipo di gateway Selezionare VPN. Tipo VPN Selezionare Basato su route. SKU Selezionare VpnGw1. Generazione Selezionare Generation1. Rete virtuale Selezionare Crea rete virtuale. Immettere myVNet1 in Nome.

Selezionare Crea nuovo per il gruppo di risorse. Immettere myResourceGroup e selezionare OK.

In Intervallo di indirizzi immettere 10.1.0.0/16.

In Subnet immettere GatewaySubnet per Nome subnet e 10.1.1.0/24 per Intervallo di indirizzi.

Selezionare OK per chiudere Crea rete virtuale.Indirizzo IP pubblico Indirizzo IP pubblico Selezionare Crea nuovo. Nome indirizzo IP pubblico Immettere VNet1GW-ip. Abilita modalità attiva-attiva selezionare Disabilitato. Configura BGP selezionare Disabilitato. Selezionare Rivedi e crea.

Rivedere le impostazioni e quindi selezionare Crea. La creazione e la distribuzione completa di un gateway possono richiedere più di 45 minuti.

Creare un secondo gateway VPN

Per creare il secondo gateway VPN, ripetere i passaggi precedenti usati per creare il primo gateway VPN con i valori seguenti:

| Impostazione | valore |

|---|---|

| Nome | VNet2GW. |

| Gruppo di risorse | myResourceGroup |

| Rete virtuale | myVNet2 |

| Intervallo di indirizzi di rete virtuale | 10.2.0.0/16 |

| Intervallo di indirizzi subnet del gateway | 10.2.1.0/24 |

| Nome indirizzo IP pubblico | VNet2GW-ip |

Creare un account di archiviazione e un contenitore

In questa sezione viene creato un account di archiviazione e quindi viene creato un contenitore.

Se si ha un account di archiviazione che si vuole usare, è possibile ignorare i passaggi seguenti e passare a Creare gateway VPN.

Nella casella di ricerca nella parte superiore del portale immettere gli account di archiviazione. Selezionare Account di archiviazione nei risultati della ricerca.

Seleziona + Crea. In Crea un account di archiviazione immettere o selezionare i valori seguenti nella scheda Informazioni di base:

Impostazione Valore Dettagli di progetto Abbonamento Seleziona la tua sottoscrizione di Azure. Gruppo di risorse Selezionare myResourceGroup. Dettagli istanza Nome account di archiviazione Immettere un nome univoco. Questa esercitazione usa mynwstorageaccount. Paese Selezionare (Stati Uniti) Stati Uniti orientali. Prestazioni Selezionare Standard. Ridondanza Selezionare Archiviazione con ridondanza locale. Selezionare la scheda Rivedi o selezionare il pulsante Rivedi .

Rivedere le impostazioni e quindi selezionare Crea.

Al termine della distribuzione, selezionare Vai alla risorsa per passare alla pagina Panoramica di mynwstorageaccount.

In Archiviazione dati selezionare Contenitori.

Selezionare + Contenitore.

In Nuovo contenitore immettere o selezionare i valori seguenti e quindi selezionare Crea.

Impostazione valore Nome Immettere vpn. Livello di accesso pubblico Selezionare Privato (nessun accesso anonimo).

Creare connessioni gateway

Dopo aver creato gateway di rete virtuale VNet1GW e VNet2GW , è possibile creare connessioni tra di esse per consentire la comunicazione tramite tunnel IPsec/IKE sicuri tra reti virtuali VNet1 e VNet2 . Per creare il tunnel IPsec/IKE, creare due connessioni:

- Da VNet1 a VNet2

- Da VNet2 a VNet1

Creare la prima connessione

Passare al gateway VNet1GW .

In Impostazioni selezionare Connessioni.

Selezionare + Aggiungi per creare una connessione da VNet1 a VNet2.

In Crea connessione immettere o selezionare i valori seguenti nella scheda Informazioni di base:

Impostazione Valore Dettagli di progetto Abbonamento Seleziona la tua sottoscrizione di Azure. Gruppo di risorse Selezionare myResourceGroup. Dettagli istanza Tipo di connessione Selezionare Da rete virtuale a rete virtuale. Nome Immettere in-VNet2. Paese Selezionare Stati Uniti orientali. Selezionare la scheda Impostazioni o selezionare il pulsante Avanti: Impostazioni .

Nella scheda Impostazioni immettere o selezionare i valori seguenti:

Impostazione Valore Gateway di rete virtuale Primo gateway di rete virtuale Selezionare VNet1GW. Secondo gateway di rete virtuale Selezionare VNet2GW. Chiave condivisa (PSK) Immettere 123. Selezionare Rivedi e crea.

Rivedere le impostazioni e quindi selezionare Crea.

Creare una seconda connessione

Passare al gateway VNet2GW .

Creare la seconda connessione seguendo i passaggi precedenti usati per creare la prima connessione con i valori seguenti:

Impostazione valore Nome to-VNet1 Primo gateway di rete virtuale VNet2GW Secondo gateway di rete virtuale VNet1GW Chiave condivisa (PSK) 000 Nota

Per creare correttamente un tunnel IPsec/IKE tra due gateway VPN di Azure, le connessioni tra i gateway devono usare chiavi condivise identiche. Nei passaggi precedenti sono state usate due chiavi diverse per creare un problema con le connessioni gateway.

Diagnosticare il problema della VPN

In questa sezione viene usata la risoluzione dei problemi relativi alla VPN di Network Watcher per controllare i due gateway VPN e le relative connessioni.

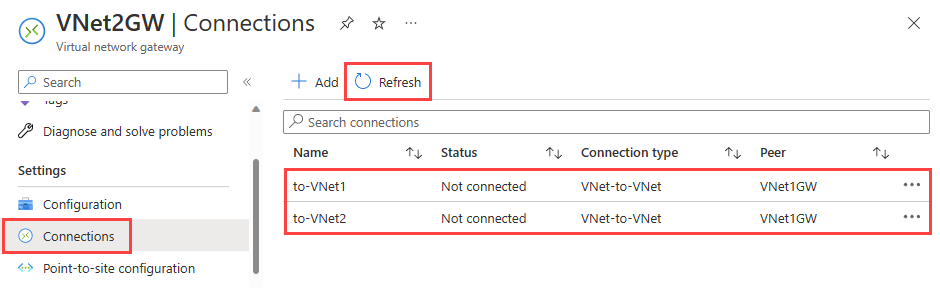

In Impostazioni del gateway VNet2GW selezionare Connessione.

Selezionare Aggiorna per visualizzare le connessioni e il relativo stato corrente, ovvero Non connesso (a causa della mancata corrispondenza tra le chiavi condivise).

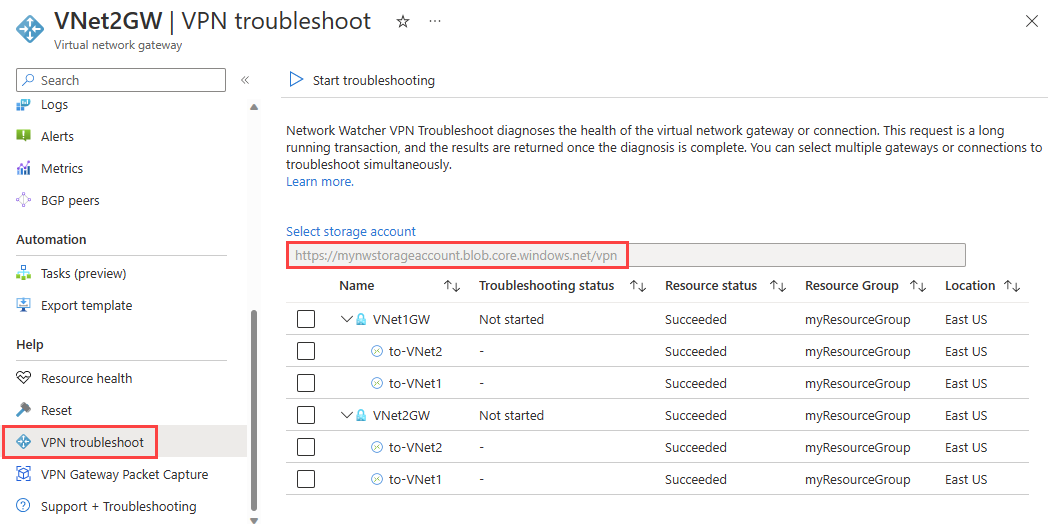

In Guida del gateway VNet2GW selezionare Risoluzione dei problemi della VPN.

Selezionare Selezionare l'account di archiviazione in cui scegliere l'account di archiviazione e il contenitore in cui salvare i log.

Nell'elenco selezionare VNet1GW e VNet2GW e quindi selezionare Avvia risoluzione dei problemi per iniziare a controllare i gateway.

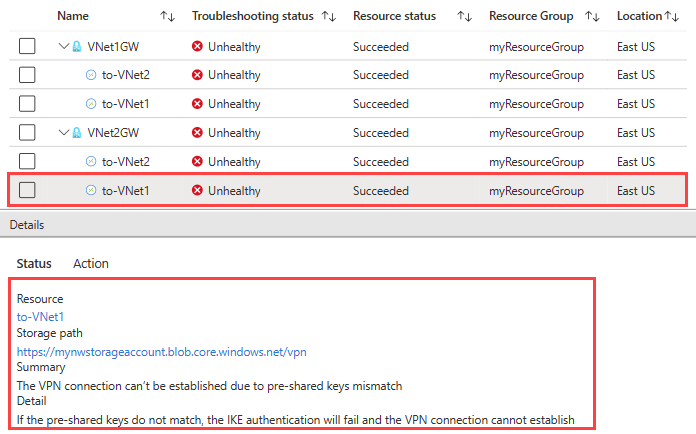

Al termine del controllo, lo stato di risoluzione dei problemi di entrambi i gateway cambia in Non integro. Selezionare un gateway per visualizzare altri dettagli nella scheda Stato .

Poiché i tunnel VPN sono disconnessi, selezionare le connessioni e quindi selezionare Avvia risoluzione dei problemi per iniziare a controllarle.

Nota

È possibile risolvere i problemi relativi ai gateway e alle relative connessioni in un unico passaggio. Tuttavia, il controllo solo dei gateway richiede meno tempo e, in base al risultato, si decide se è necessario controllare le connessioni.

Al termine del controllo, lo stato di risoluzione dei problemi delle connessioni cambia in Non integro. Selezionare una connessione per visualizzare altri dettagli nella scheda Stato .

La risoluzione dei problemi della VPN ha controllato le connessioni e ha rilevato una mancata corrispondenza nelle chiavi condivise.

Risolvere il problema e verificare la risoluzione dei problemi tramite VPN

Risolvere il problema

Risolvere il problema correggendo la chiave nella connessione da A-VNet1 in modo che corrisponda alla chiave nella connessione da a-VNet2 .

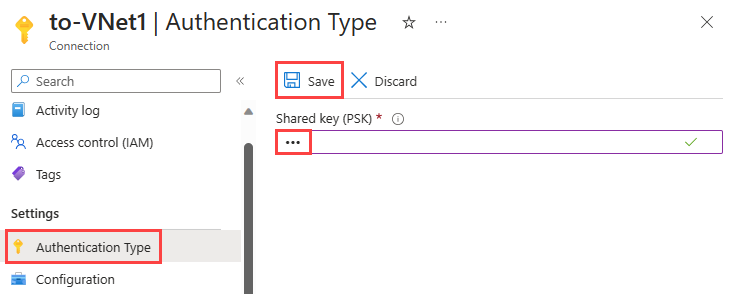

Passare alla connessione A-VNet1 .

In Impostazioni selezionare Tipo di autenticazione.

In Chiave condivisa (PSK) immettere 123 e quindi selezionare Salva.

Controllare lo stato della connessione

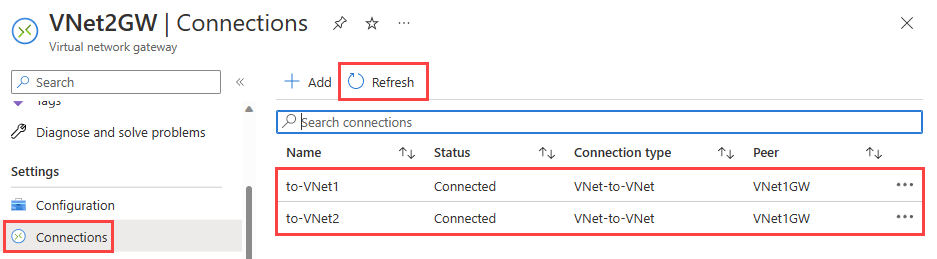

Passare al gateway VNet2GW (è possibile controllare anche lo stato delle connessioni dal gateway VNet1GW ).

In Impostazioni selezionare Connessioni.

Nota

Potrebbe essere necessario attendere alcuni minuti e quindi selezionare Aggiorna per visualizzare lo stato delle connessioni come Connesso.

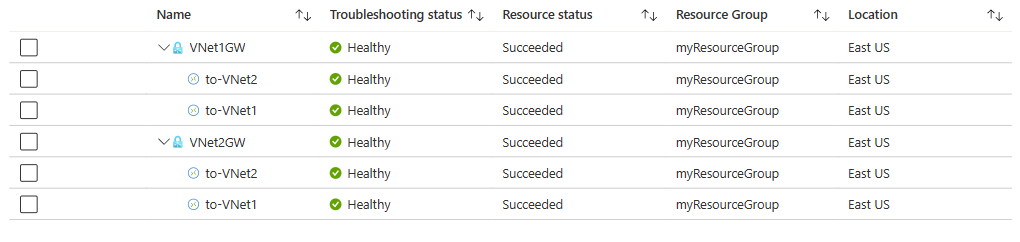

Controllare l'integrità della connessione con la risoluzione dei problemi di VPN

In Guida di VNet2GW selezionare Risoluzione dei problemi della VPN.

Selezionare Selezionare l'account di archiviazione in cui scegliere l'account di archiviazione e il contenitore in cui salvare i log.

Selezionare VNet1GW e VNet2GW e quindi selezionare Avvia risoluzione dei problemi per iniziare a controllare i gateway

Pulire le risorse

Quando non sono più necessari, eliminare il gruppo di risorse myResourceGroup e tutte le risorse che contiene:

Nella casella di ricerca nella parte superiore del portale immettere myResourceGroup. Selezionare myResourceGroup nei risultati della ricerca.

Selezionare Elimina gruppo di risorse.

In Elimina un gruppo di risorse immettere myResourceGroup e quindi selezionare Elimina.

Selezionare Elimina per confermare l'eliminazione del gruppo di risorse e di tutte le relative risorse.

Passaggio successivo

Per informazioni su come registrare la comunicazione di rete da e verso una macchina virtuale in modo da poter esaminare i log per individuare le anomalie, passare all'esercitazione successiva.