Autenticazione Microsoft Entra con Database di Azure per PostgreSQL - Server flessibile

SI APPLICA A:  Database di Azure per PostgreSQL - Server flessibile

Database di Azure per PostgreSQL - Server flessibile

L'autenticazione di Microsoft Entra è un meccanismo di connessione al Database di Azure per PostgreSQL - Server flessibile tramite identità definite in Microsoft Entra ID. Con l'autenticazione Microsoft Entra è possibile gestire centralmente le identità degli utenti del database e di altri servizi Microsoft semplificando la gestione delle autorizzazioni.

I vantaggi dell'uso di Microsoft Entra ID includono:

- Autenticazione degli utenti nei servizi di Azure in modo uniforme.

- Gestione dei criteri delle password e della rotazione delle password in un'unica posizione.

- Supporto per più forme di autenticazione, che possono eliminare la necessità di archiviare le password.

- Possibilità per i clienti di gestire le autorizzazioni del database usando gruppi esterni (Microsoft Entra ID).

- Uso dei ruoli del database PostgreSQL per autenticare le identità a livello di database.

- Supporto dell'autenticazione basata su token per le applicazioni che si connettono al server flessibile di Database di Azure per PostgreSQL.

Confronto tra funzionalità e capacità di Microsoft Entra ID tra le opzioni di distribuzione

L'autenticazione di Microsoft Entra per il server flessibile di Database di Azure per PostgreSQL incorpora l'esperienza e il feedback raccolti dal server singolo di Database di Azure per PostgreSQL.

La tabella seguente elenca i confronti generali delle funzionalità e delle capacità di Microsoft Entra ID tra il server singolo di Database di Azure per PostgreSQL e il server flessibile di Database di Azure per PostgreSQL.

| Funzionalità/Capacità | Database di Azure per PostgreSQL - Server singolo | Server flessibile di Database di Azure per PostgreSQL |

|---|---|---|

| Più amministratori di Microsoft Entra | No | Sì |

| Identità gestite (assegnate dal sistema e dall'utente) | Parziale | Completo |

| Supporto utente invitato | No | Sì |

| Possibilità di disattivare l'autenticazione della password | Non disponibile | Disponibili |

| Capacità di un'entità servizio di agire come membro del gruppo | No | Sì |

| Controlli degli accessi a Microsoft Entra | No | Sì |

| Supporto di PgBouncer | No | Sì |

Funzionamento di Microsoft Entra ID nel server flessibile di Database di Azure per PostgreSQL

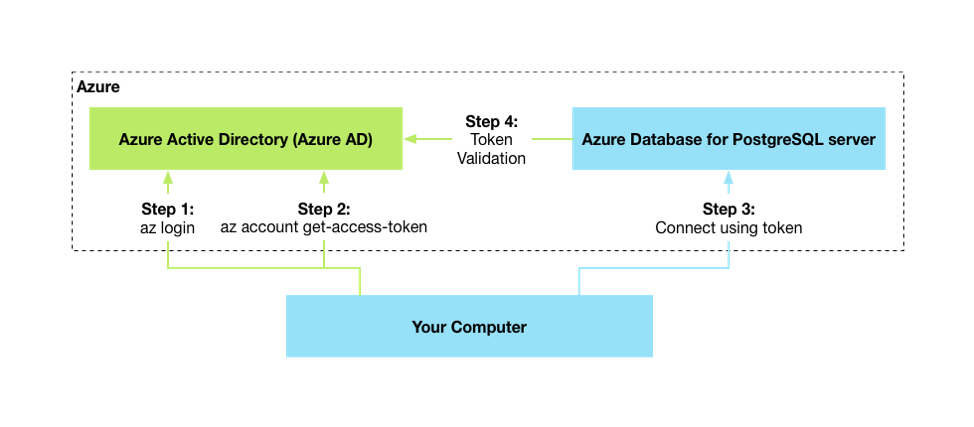

Il diagramma generale seguente riepiloga il funzionamento dell'autenticazione con l'autenticazione di Microsoft Entra con il Database di Azure per PostgreSQL - Server flessibile. Le frecce indicano i percorsi di comunicazione.

Per configurare Microsoft Entra ID con il server flessibile di Database di Azure per PostgreSQL, vedere i passaggi in Configurare e accedere con Microsoft Entra ID per Database di Azure per PostgreSQL - Server flessibile.

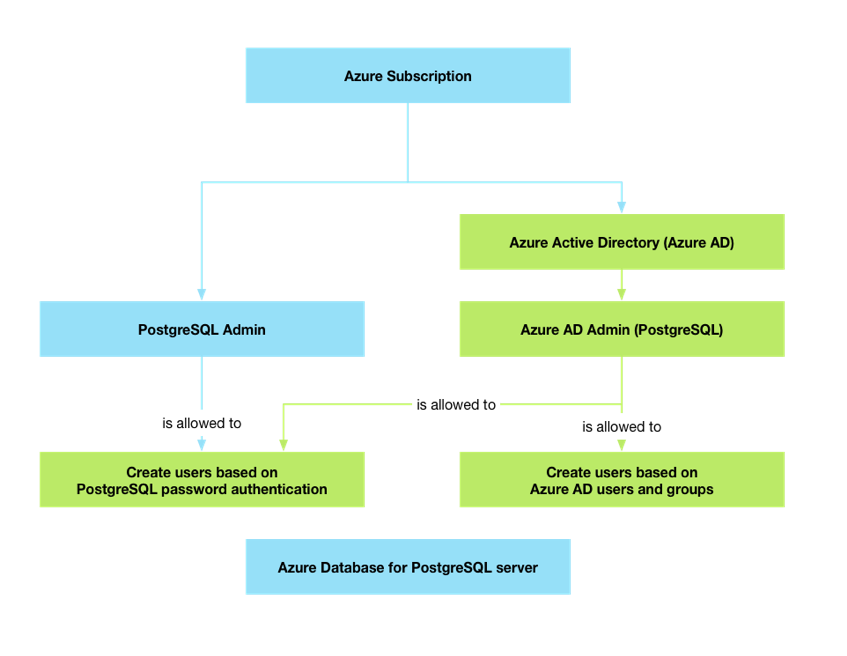

Differenze tra un amministratore di PostgreSQL e un amministratore di Microsoft Entra

Quando si attiva l'autenticazione di Microsoft Entra per il server flessibile e si aggiunge un'entità Microsoft Entra come amministratore di Microsoft Entra, l'account:

- Ottiene gli stessi privilegi dell'amministratore originale di PostgreSQL.

- Può gestire altri ruoli di Microsoft Entra nel server.

L'amministratore di PostgreSQL può creare solo utenti locali basati su password. Tuttavia, un amministratore di Microsoft Entra ha l'autorità di gestire sia gli utenti di Microsoft Entra che gli utenti locali basati su password.

L'amministratore di Microsoft Entra può essere un utente di Microsoft Entra, un gruppo Microsoft Entra, un'entità servizio o un'identità gestita. L'uso di un account di gruppo come amministratore migliora la gestibilità. Consente l'aggiunta centralizzata e la rimozione dei membri del gruppo in Microsoft Entra ID senza modificare gli utenti o le autorizzazioni all'interno dell'istanza del server flessibile di Database di Azure per PostgreSQL.

È possibile configurare più amministratori di Microsoft Entra contemporaneamente. È possibile disattivare l'autenticazione della password in un'istanza del server flessibile di Database di Azure per PostgreSQL per requisiti avanzati di controllo e conformità.

Nota

Un'entità servizio o un'identità gestita può fungere da amministratore di Microsoft Entra completamente funzionale nel server flessibile di Database di Azure per PostgreSQL. Questa era una limitazione in Database di Azure per PostgreSQL a server singolo.

Gli amministratori di Microsoft Entra creati tramite il portale di Azure, un'API o SQL hanno le stesse autorizzazioni di un utente amministratore normale creato durante il provisioning del server. Le autorizzazioni del database per i ruoli Microsoft Entra non di amministratore vengono gestite in modo analogo ai ruoli normali.

Connettersi con le identità di Microsoft Entra

L'autenticazione di Microsoft Entra supporta i metodi seguenti per la connessione a un database con le identità di Microsoft Entra:

- Autenticazione con password di Microsoft Entra

- Autenticazione integrata di Microsoft Entra

- Microsoft Entra universale con l'autenticazione a più fattori

- Certificati dell'applicazione Active Directory o segreti client

- Identità gestita

Dopo l'autenticazione in Active Directory, si recupera un token. Questo token è la password per l'accesso.

Per configurare Microsoft Entra ID con il server flessibile di Database di Azure per PostgreSQL, vedere i passaggi in Configurare e accedere con Microsoft Entra ID per Database di Azure per PostgreSQL - Server flessibile.

Altre considerazioni

Se si desidera che le entità di sicurezza di Microsoft Entra assumano la proprietà dei database utente all'interno di qualsiasi procedura di distribuzione, aggiungere dipendenze esplicite all'interno del modulo di distribuzione (Terraform o Azure Resource Manager) per assicurarsi che l'autenticazione di Microsoft Entra sia attivata prima di creare database utente.

È possibile configurare più entità Microsoft Entra (utente, gruppo, entità servizio o identità gestita) come amministratori di Microsoft Entra per un'istanza del server flessibile di Database di Azure per PostgreSQL in qualsiasi momento.

Solo un amministratore di Microsoft Entra per PostgreSQL può inizialmente connettersi all'istanza del server flessibile di Database di Azure per PostgreSQL usando un account Microsoft Entra. L'amministratore di Active Directory può configurare gli utenti del database di Microsoft Entra successivi.

Se un'entità di sicurezza Microsoft Entra viene eliminata da Microsoft Entra ID, rimane come ruolo PostgreSQL ma non può più acquisire un nuovo token di accesso. In questo caso, anche se il ruolo corrispondente esiste ancora nel database, non può eseguire l'autenticazione nel server. Gli amministratori del database devono trasferire la proprietà e eliminare manualmente tali ruoli.

Nota

L'utente di Microsoft Entra eliminato può comunque accedere fino alla scadenza del token (fino a 60 minuti dall'emissione del token). Se si rimuove l'utente anche dal server flessibile di Database di Azure per PostgreSQL, questo accesso verrà revocato immediatamente.

Il server flessibile di Database di Azure per PostgreSQL associa i token di accesso al ruolo del database usando l'ID utente univoco di Microsoft Entra dell'utente invece del nome utente. Se un utente di Microsoft Entra viene eliminato e viene creato un nuovo utente con lo stesso nome, il server flessibile di Database di Azure per PostgreSQL lo considera un utente diverso. Se pertanto un utente viene eliminato da Microsoft Entra ID e viene aggiunto un nuovo utente con lo stesso nome, il nuovo utente non potrà connettersi con il ruolo esistente.

Domande frequenti

Quali sono le modalità di autenticazione disponibili nel server flessibile di Database di Azure per PostgreSQL?

Il server flessibile di Database di Azure per PostgreSQL supporta tre modalità di autenticazione: solo l'autenticazione PostgreSQL, solo l'autenticazione di Microsoft Entra e l'autenticazione PostgreSQL e Microsoft Entra.

è possibile configurare più amministratori di Microsoft Entra nel server flessibile?

Sì. È possibile configurare più amministratori di Microsoft Entra nel server flessibile. Durante il provisioning, è possibile impostare solo un singolo amministratore di Microsoft Entra. Tuttavia, dopo aver creato il server, è possibile impostare il numero desiderato di amministratori di Microsoft Entra passando al riquadro Autenticazione.

Un amministratore di Microsoft Entra è solo un utente di Microsoft Entra?

No. Un amministratore di Microsoft Entra può essere un utente, un gruppo, un'entità servizio o un'identità gestita.

Un amministratore di Microsoft Entra può creare utenti basati su password locali?

Un amministratore di Microsoft Entra ha l'autorità di gestire sia gli utenti di Microsoft Entra che gli utenti locali basati su password.

Cosa accade quando si abilita l'autenticazione Microsoft Entra nel server flessibile?

Quando si imposta l'autenticazione di Microsoft Entra a livello di server, l'estensione PGAadAuth viene abilitata e il server viene riavviato.

Come si accede usando l'autenticazione di Microsoft Entra?

È possibile usare strumenti client come psql o pgAdmin per accedere al server flessibile. Usare l'ID utente di Microsoft Entra come nome utente e il token Microsoft Entra come password.

Come si genera il token?

Il token viene generato usando

az login. Per altre informazioni, vedere Recuperare il token di accesso di Microsoft Entra.Qual è la differenza tra l'accesso di gruppo e l'accesso individuale?

L'unica differenza tra l'accesso come membro del gruppo Microsoft Entra e l'accesso come singolo utente di Microsoft Entra risiede nel nome utente. L'accesso come singolo utente richiede un singolo ID utente Microsoft Entra. L'accesso come membro del gruppo richiede il nome del gruppo. In entrambi gli scenari si usa lo stesso token Microsoft Entra della password.

Qual è la durata del token?

I token utente sono validi per massimo 1 ora. I token per le identità gestite assegnate dal sistema sono validi per massimo 24 ore.

Passaggi successivi

- Per informazioni su come creare e popolare un'istanza di Microsoft Entra ID e quindi configurare Microsoft Entra ID con il server flessibile di Database di Azure per PostgreSQL, vedere Configurare e accedere con Microsoft Entra ID per Database di Azure per PostgreSQL - Server flessibile.

- Per informazioni su come gestire gli utenti di Microsoft Entra per il server flessibile di Database di Azure per PostgreSQL, vedere Gestire i ruoli di Microsoft Entra in Database di Azure per PostgreSQL - Server flessibile.