Delegare la gestione delle assegnazioni di ruolo di Azure ad altri utenti con condizioni

Gli amministratori possono ricevere diverse richieste per concedere l'accesso alle risorse di Azure da delegare a un altro utente. È possibile assegnare a un utente i ruoli Proprietario o Accesso utenti Amministrazione istrator, ma si tratta di ruoli con privilegi elevati. Questo articolo descrive un modo più sicuro per delegare la gestione delle assegnazioni di ruolo ad altri utenti dell'organizzazione, ma aggiungere restrizioni per tali assegnazioni di ruolo. Ad esempio, è possibile vincolare i ruoli a cui è possibile assegnare o vincolare le entità a cui è possibile assegnare i ruoli.

Il diagramma seguente mostra come un delegato con condizioni può assegnare solo i ruoli Collaboratore backup o Lettore di backup solo ai gruppi Marketing o Sales.

Prerequisiti

Per assegnare ruoli di Azure, è necessario disporre di:

Microsoft.Authorization/roleAssignments/writeautorizzazioni, ad esempio Controllo di accesso Amministrazione istrator basato su ruoli o accesso utente Amministrazione istrator

Passaggio 1: Determinare le autorizzazioni necessarie per il delegato

Per determinare le autorizzazioni necessarie per il delegato, rispondere alle domande seguenti:

- Quali ruoli possono assegnare al delegato?

- A quali tipi di entità può assegnare i ruoli il delegato?

- Quali entità possono assegnare ruoli al delegato?

- Il delegato può rimuovere eventuali assegnazioni di ruolo?

Dopo aver appreso le autorizzazioni necessarie per il delegato, seguire questa procedura per aggiungere una condizione all'assegnazione di ruolo del delegato. Per altre condizioni, vedere Esempi per delegare la gestione delle assegnazioni di ruolo di Azure con condizioni.

Passaggio 2: Avviare una nuova assegnazione di ruolo

Accedere al portale di Azure.

Seguire la procedura per aprire la pagina Aggiungi assegnazione di ruolo.

Nella scheda Ruoli selezionare la scheda Ruoli di amministratore con privilegi.

Selezionare il ruolo Controllo di accesso Amministrazione istrator basato su ruoli.

Verrà visualizzata la scheda Condizioni .

È possibile selezionare qualsiasi ruolo che includa le

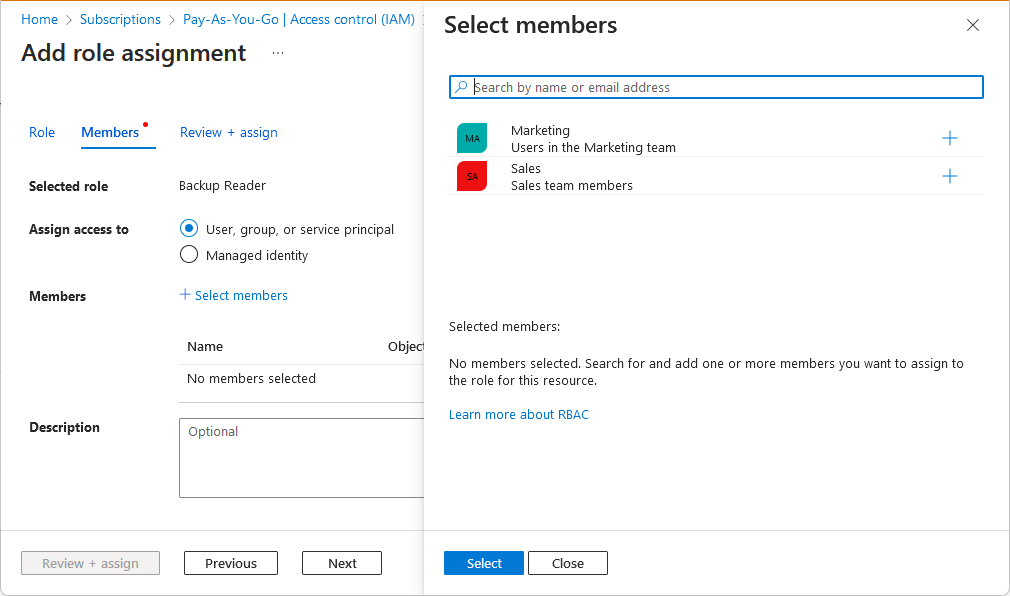

Microsoft.Authorization/roleAssignments/writeazioni oMicrosoft.Authorization/roleAssignments/delete, ad esempio Accesso utente Amministrazione istrator, ma l'Controllo di accesso Amministrazione istrator basato su ruoli dispone di meno autorizzazioni.Nella scheda Membri trovare e selezionare il delegato.

Passaggio 3: Aggiungere una condizione

Esistono due modi per aggiungere una condizione. È possibile usare un modello di condizione oppure usare un editor di condizioni avanzate.

Nella scheda Condizioni sotto Operazioni consentite all'utente selezionare l'opzione Consenti all'utente di assegnare solo i ruoli selezionati alle entità di sicurezza selezionate (meno privilegi).

Selezionare Seleziona ruoli e entità.

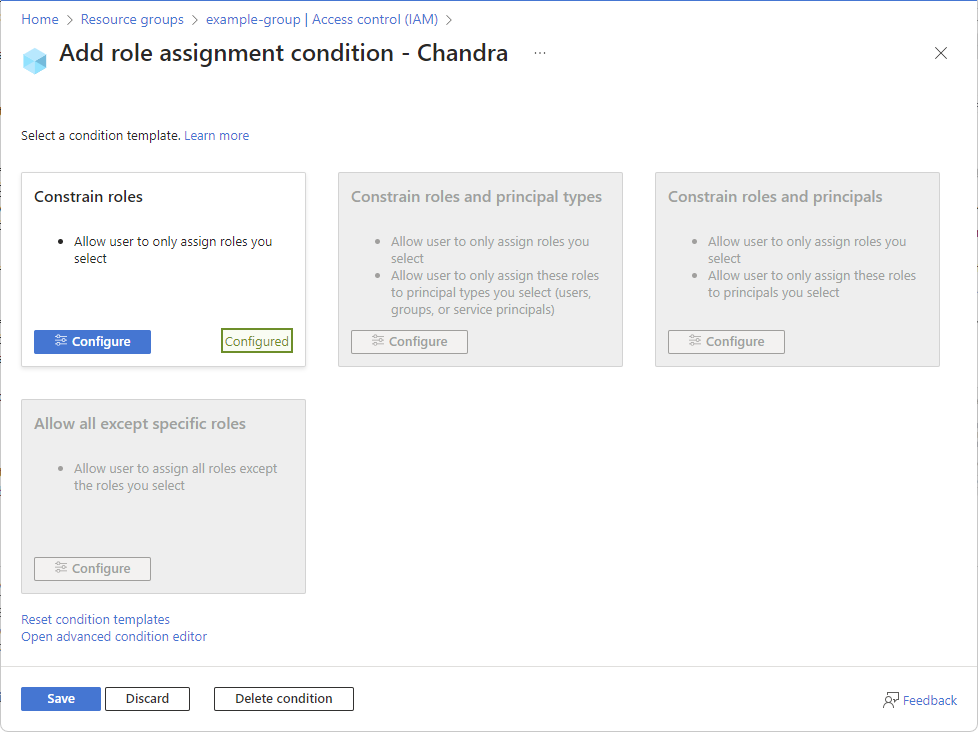

La pagina Aggiungi condizione di assegnazione di ruolo viene visualizzata con un elenco di modelli di condizione.

Selezionare un modello di condizione e quindi selezionare Configura.

Modello di condizione Selezionare questo modello per Vincolare i ruoli Consenti all'utente di assegnare solo i ruoli selezionati Vincolare ruoli e tipi di entità Consenti all'utente di assegnare solo i ruoli selezionati

Consentire all'utente di assegnare questi ruoli solo ai tipi di entità selezionati (utenti, gruppi o entità servizio)Vincolare ruoli e entità Consenti all'utente di assegnare solo i ruoli selezionati

Consentire all'utente di assegnare questi ruoli solo alle entità selezionateConsenti tutti tranne ruoli specifici Consenti all'utente di assegnare tutti i ruoli tranne i ruoli selezionati Nel riquadro di configurazione aggiungere le configurazioni necessarie.

Selezionare Salva per aggiungere la condizione all'assegnazione di ruolo.

Passaggio 4: Assegnare un ruolo con condizione per delegare

Nella scheda Rivedi e assegna esaminare le impostazioni di assegnazione di ruolo.

Selezionare Rivedi e assegna per assegnare il ruolo.

Dopo alcuni istanti, al delegato viene assegnato il ruolo basato su ruolo Controllo di accesso Amministrazione istrator con le condizioni di assegnazione del ruolo.

Passaggio 5: Delegare assegna ruoli con condizioni

Il delegato può ora seguire i passaggi per assegnare i ruoli.

Quando il delegato tenta di assegnare ruoli nella portale di Azure, l'elenco dei ruoli verrà filtrato in modo da mostrare solo i ruoli che possono assegnare.

Se è presente una condizione per le entità, viene filtrato anche l'elenco delle entità disponibili per l'assegnazione.

Se il delegato tenta di assegnare un ruolo esterno alle condizioni usando un'API, l'assegnazione di ruolo non riesce con un errore. Per altre informazioni, vedere Sintomo - Impossibile assegnare un ruolo.

Modificare una condizione

Esistono due modi per modificare una condizione. È possibile usare il modello di condizione oppure usare l'editor di condizioni.

Nella portale di Azure aprire la pagina Controllo di accesso (IAM) per l'assegnazione di ruolo con una condizione che si desidera visualizzare, modificare o eliminare.

Selezionare la scheda Assegnazioni di ruolo e trovare l'assegnazione di ruolo.

Nella colonna Condizione selezionare Visualizza/Modifica.

Se non viene visualizzato il collegamento Visualizza/Modifica , assicurarsi di esaminare lo stesso ambito dell'assegnazione di ruolo.

Verrà visualizzata la pagina Aggiungi condizione di assegnazione di ruolo. Questa pagina avrà un aspetto diverso a seconda che la condizione corrisponda a un modello esistente.

Se la condizione corrisponde a un modello esistente, selezionare Configura per modificare la condizione.

Se la condizione non corrisponde a un modello esistente, usare l'editor di condizioni avanzate per modificare la condizione.

Ad esempio, per modificare una condizione, scorrere verso il basso fino alla sezione dell'espressione di compilazione e aggiornare gli attributi, l'operatore o i valori.

Per modificare direttamente la condizione, selezionare il tipo di editor di codice e quindi modificare il codice per la condizione.

Al termine, fare clic su Salva per aggiornare la condizione.