Stabilire connessioni dell'indicizzatore ad Archiviazione di Azure come servizio attendibile

In Azure AI Search gli indicizzatori che accedono ai BLOB di Azure possono usare l'eccezione del servizio attendibile per accedere in modo sicuro ai BLOB. Questo meccanismo offre ai clienti che non possono concedere l'accesso dall'indicizzatore usando le regole del firewall IP un'alternativa semplice, sicura e gratuita per l'accesso ai dati negli account di archiviazione.

Nota

Se Archiviazione di Azure si trova dietro un firewall e nella stessa area di Azure AI Search, non sarà possibile creare una regola in ingresso che ammette le richieste dal servizio di ricerca. La soluzione per questo scenario consiste nel fare in modo che il servizio di ricerca si connetta come servizio attendibile, come descritto in questo articolo.

Prerequisiti

Un servizio di ricerca con un'identità gestita assegnata dal sistema (vedere Controllare l'identità del servizio).

Un account di archiviazione con l'opzione di rete Consenti ai servizi Microsoft attendibili di accedere a questo account di archiviazione (vedere Controllare le impostazioni di rete).

Un'assegnazione di ruolo di Azure in Archiviazione di Azure che concede le autorizzazioni all'identità gestita assegnata dal sistema del servizio di ricerca (vedere Controllare le autorizzazioni).

Nota

In Azure AI Search una connessione come servizio attendibile è limitata ai BLOB e ad ADLS Gen2 in Archiviazione di Azure. Non è supportata per le connessioni dell'indicizzatore ad Archiviazione tabelle di Azure e File di Azure.

Una connessione come servizio attendibile deve usare un'identità gestita dal sistema. Un'identità gestita assegnata dall'utente non è attualmente supportata per questo scenario.

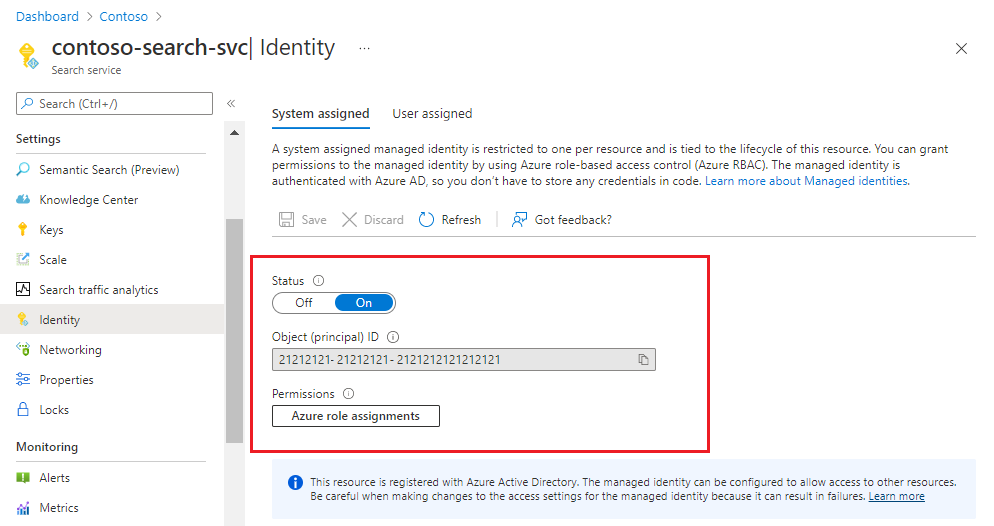

Controllare l'identità del servizio

Accedere al portale di Azure e trovare il servizio di ricerca.

Nella pagina Identità assicurarsi che sia abilitata un'identità assegnata dal sistema. Tenere presente che le identità gestite assegnate dall'utente, attualmente in anteprima, non funzioneranno per una connessione al servizio attendibile.

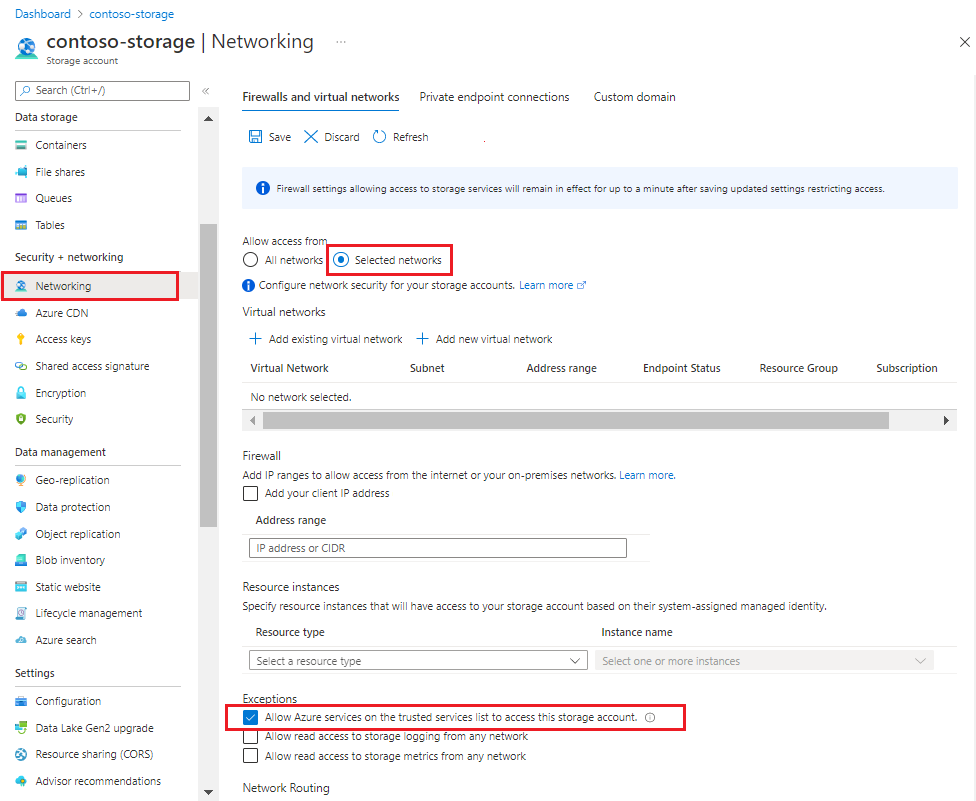

Controllare le impostazioni di rete

Accedere al portale di Azure e trovare l'account di archiviazione.

Nel riquadro di spostamento sinistro in Sicurezza e rete selezionare Rete.

Nella scheda Firewall e reti virtuali consentire l'accesso da Reti selezionate.

Scorrere verso il basso fino alla sezione Eccezioni.

Assicurarsi che sia selezionata la casella di controllo Consenti ai servizi di Azure nell'elenco servizi attendibili di accedere a questo account di archiviazione.

Supponendo che il servizio di ricerca abbia accesso in base al ruolo all'account di archiviazione, può accedere ai dati anche quando le connessioni ad Archiviazione di Azure sono protette dalle regole del firewall IP.

Verificare le autorizzazioni

Un'identità gestita dal sistema è un'entità servizio di Microsoft Entra. L'assegnazione richiede almeno il ruolo Lettore dei dati dei BLOB di archiviazione.

Nel riquadro di spostamento sinistro in Controllo di accesso visualizzare tutte le assegnazioni di ruolo e assicurarsi che Lettore dei dati dei BLOB di archiviazione sia assegnato all'identità del sistema del servizio di ricerca.

Aggiungere Collaboratore ai dati dei BLOB di archiviazione se è necessario l'accesso in scrittura.

Le funzionalità che richiedono l'accesso in scrittura includono memorizzazione nella cache di arricchimento nella cache, sessioni di debug e archivio conoscenze.

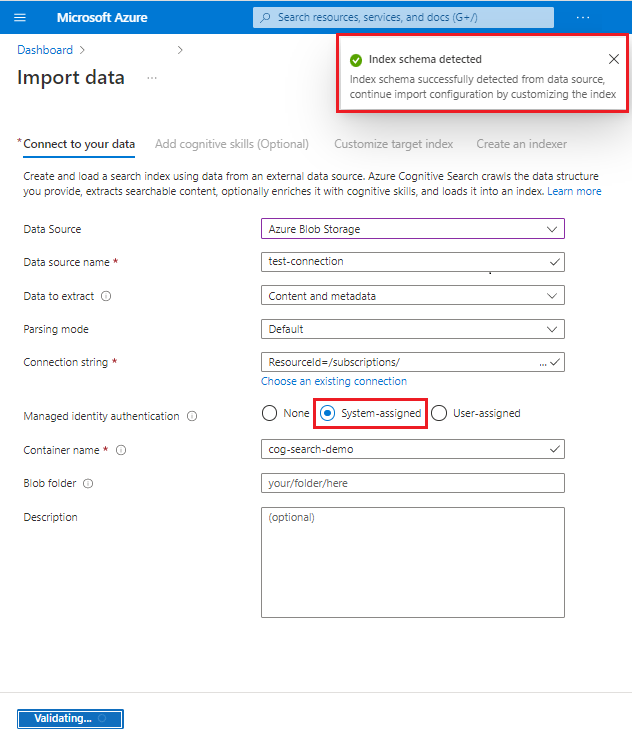

Configurare e testare la connessione

Il modo più semplice per testare la connessione consiste nell'eseguire l'Importazione guidata dati.

Avviare l'Importazione guidata dati, selezionando Archiviazione BLOB di Azure o Azure Data Lake Storage Gen2.

Scegliere una connessione all'account di archiviazione e quindi selezionare Assegnata dal sistema. Selezionare Avanti per richiamare una connessione. Se viene rilevato lo schema dell'indice, la connessione ha avuto esito positivo.