Casi d'uso consigliati per playbook, modelli ed esempi

Questo articolo elenca i casi d'uso di esempio per i playbook di Microsoft Sentinel, nonché i playbook di esempio e i modelli di playbook consigliati.

Casi d'uso consigliati per i playbook

È consigliabile iniziare con i playbook di Microsoft Sentinel per gli scenari SOC seguenti, per i quali sono disponibili modelli di playbook pronti.

Arricchimento: raccogliere e collegare dati a un evento imprevisto per prendere decisioni più intelligenti

Se l'evento imprevisto di Microsoft Sentinel viene creato da una regola di avviso e analisi che genera entità di indirizzo IP, configurare l'evento imprevisto per attivare una regola di automazione per eseguire un playbook e raccogliere altre informazioni.

Configurare il playbook con la procedura seguente:

Avviare il playbook quando viene creato l'evento imprevisto. Le entità rappresentate nell'evento imprevisto vengono archiviate nei campi dinamici del trigger di evento imprevisto.

Per ogni indirizzo IP, configurare il playbook per eseguire query su un provider di Intelligence sulle minacce esterno, ad esempio Virus Total, per recuperare più dati.

Aggiungere i dati restituiti e le informazioni dettagliate come commenti dell'evento imprevisto per arricchire l'indagine.

Sincronizzazione bidirezionale per gli eventi imprevisti di Microsoft Sentinel con altri sistemi di ticket

Per sincronizzare i dati degli eventi imprevisti di Microsoft Sentinel con un sistema di ticket, ad esempio ServiceNow:

Creare una regola di automazione per tutta la creazione di eventi imprevisti.

Allegare un playbook che viene attivato quando viene creato un nuovo evento imprevisto.

Configurare il playbook per creare un nuovo ticket in ServiceNow usando il connettore ServiceNow.

Assicurarsi che i team possano passare facilmente dal ticket ServiceNow all'evento imprevisto di Microsoft Sentinel configurando il playbook per includere il nome dell'evento imprevisto, i campi importanti e un URL per l'evento imprevisto di Microsoft Sentinel nel ticket ServiceNow.

Orchestrazione: controllare la coda degli eventi imprevisti dalla piattaforma di chat SOC

Se l'evento imprevisto di Microsoft Sentinel viene creato da una regola di avviso e analisi che genera entità nome utente e indirizzo IP, configurare l'evento imprevisto per attivare una regola di automazione per eseguire un playbook e contattare il team sui canali di comunicazione standard.

Configurare il playbook con la procedura seguente:

Avviare il playbook quando viene creato l'evento imprevisto. Le entità rappresentate nell'evento imprevisto vengono archiviate nei campi dinamici del trigger di evento imprevisto.

Configurare il playbook per inviare un messaggio al canale di comunicazione delle operazioni di sicurezza, ad esempio in Microsoft Teams o Slack per assicurarsi che gli analisti della sicurezza siano a conoscenza dell'evento imprevisto.

Configurare il playbook per inviare tutte le informazioni nell'avviso tramite posta elettronica all'amministratore di rete senior e all'amministratore della sicurezza. Il messaggio di posta elettronica include i pulsanti di opzione Blocca e Ignora utente.

Configurare il playbook per attendere che venga ricevuta una risposta dagli amministratori, quindi continuare l'esecuzione.

Se gli amministratori selezionano Blocca, configurare il playbook per inviare un comando al firewall per bloccare l'indirizzo IP nell'avviso e un altro in Microsoft Entra ID per disabilitare l'utente.

Risposta immediata alle minacce con dipendenze umane minime

In questa sezione vengono forniti due esempi, che rispondono alle minacce di un utente compromesso e a un computer compromesso.

In caso di utente compromesso, ad esempio rilevato da Microsoft Entra ID Protection:

Avviare il playbook quando viene creato un nuovo evento imprevisto di Microsoft Sentinel.

Per ogni entità utente nell'evento imprevisto sospettato di compromissione, configurare il playbook per:

Inviare un messaggio di Teams all'utente, richiedendo di confermare che l'utente ha adottato l'azione sospetta.

Rivolgersi a Microsoft Entra ID Protection per confermare lo stato dell'utente come compromesso. Microsoft Entra ID Protection etichetta l'utente come rischioso e applica tutti i criteri di imposizione già configurati, ad esempio per richiedere all'utente di usare MFA al successivo accesso.

Nota

Questa particolare azione Microsoft Entra non avvia alcuna attività di imposizione sull'utente, né avvia alcuna configurazione dei criteri di imposizione. Indica solo a Microsoft Entra ID Protection di applicare i criteri già definiti in base alle esigenze. Qualsiasi imposizione dipende interamente dai criteri appropriati definiti in Microsoft Entra ID Protection.

In caso di computer compromesso, ad esempio individuato da Microsoft Defender per endpoint:

Avviare il playbook quando viene creato un nuovo evento imprevisto di Microsoft Sentinel.

Configurare il playbook con l'azione Entities - Get Hosts (Entità - Ottieni host ) per analizzare i computer sospetti inclusi nelle entità degli eventi imprevisti.

Configurare il playbook per eseguire un comando per Microsoft Defender per endpoint isolare i computer nell'avviso.

Rispondere manualmente durante un'indagine o durante la ricerca senza uscire dal contesto

Usare il trigger di entità per intervenire immediatamente sui singoli attori delle minacce individuati durante un'indagine, uno alla volta, direttamente dall'interno dell'indagine. Questa opzione è disponibile anche nel contesto di ricerca delle minacce, non connessa a qualsiasi evento imprevisto specifico.

Selezionare un'entità nel contesto ed eseguire azioni direttamente in questa posizione, risparmiando tempo e riducendo la complessità.

I playbook con trigger di entità supportano azioni come:

- Blocco di un utente compromesso.

- Blocco del traffico da un indirizzo IP dannoso nel firewall.

- Isolamento di un host compromesso nella rete.

- Aggiunta di un indirizzo IP a un watchlist di indirizzi sicuro/non sicuro o al database di gestione della configurazione esterna (CMDB).

- Ottenere un report hash di file da un'origine di Intelligence per le minacce esterna e aggiungerlo a un evento imprevisto come commento.

Modelli di playbook consigliati

Questa sezione elenca i playbook consigliati e altri playbook simili sono disponibili nell'hub contenuto o nel repository GitHub di Microsoft Sentinel.

Modelli di playbook di notifica

I playbook di notifica vengono attivati quando viene creato un avviso o un evento imprevisto e si invia una notifica a una destinazione configurata:

| Playbook | Cartella in repository di GitHub |

Soluzione nell'hub del contenuto/ Azure Marketplace |

|---|---|---|

| Pubblicare un messaggio in un canale di Microsoft Teams | Post-Message-Teams | Soluzione SoAR Essentials di Sentinel |

| Inviare una notifica tramite posta elettronica di Outlook | Invia messaggio di posta elettronica di base | Soluzione SoAR Essentials di Sentinel |

| Pubblicare un messaggio in un canale Slack | Post-Message-Slack | Soluzione SoAR Essentials di Sentinel |

| Inviare la scheda adattiva di Microsoft Teams alla creazione di eventi imprevisti | Send-Teams-adaptive-card-on-incident-creation | Soluzione SoAR Essentials di Sentinel |

Blocco dei modelli di playbook

I playbook di blocco vengono attivati quando viene creato un avviso o un evento imprevisto, raccogliere informazioni sull'entità come l'account, l'indirizzo IP e l'host e bloccarle da ulteriori azioni:

| Playbook | Cartella in repository di GitHub |

Soluzione nell'hub del contenuto/ Azure Marketplace |

|---|---|---|

| Bloccare un indirizzo IP in Firewall di Azure | AzureFirewall-BlockIP-addNewRule | soluzione Firewall di Azure per Sentinel |

| Bloccare un utente di Microsoft Entra | Block-AADUser | Soluzione Microsoft Entra |

| Reimpostare una password utente di Microsoft Entra | Reset-AADUserPassword | Soluzione Microsoft Entra |

| Isolare o annullare l'isolamento del dispositivo tramite Microsoft Defender per endpoint |

Isolate-MDEMachine Unisolate-MDEMachine |

Microsoft Defender per endpoint soluzione |

Creare, aggiornare o chiudere modelli di playbook

Creare, aggiornare o chiudere playbook possono creare, aggiornare o chiudere eventi imprevisti in Microsoft Sentinel, nei servizi di sicurezza di Microsoft 365 o in altri sistemi di ticket:

| Playbook | Cartella in repository di GitHub |

Soluzione nell'hub del contenuto/ Azure Marketplace |

|---|---|---|

| Creare un evento imprevisto con Microsoft Forms | CreateIncident-MicrosoftForms | Soluzione SoAR Essentials di Sentinel |

| Correlare gli avvisi agli eventi imprevisti | relateAlertsToIncident-basedOnIP | Soluzione SoAR Essentials di Sentinel |

| Creare un evento imprevisto di Service Now | Create-SNOW-record | Soluzione ServiceNow |

Configurazioni di playbook di uso comune

Questa sezione fornisce screenshot di esempio per le configurazioni di playbook di uso comune, tra cui l'aggiornamento di un evento imprevisto, l'uso dei dettagli dell'evento imprevisto, l'aggiunta di commenti a un evento imprevisto o la disabilitazione di un utente.

Aggiornare un evento imprevisto

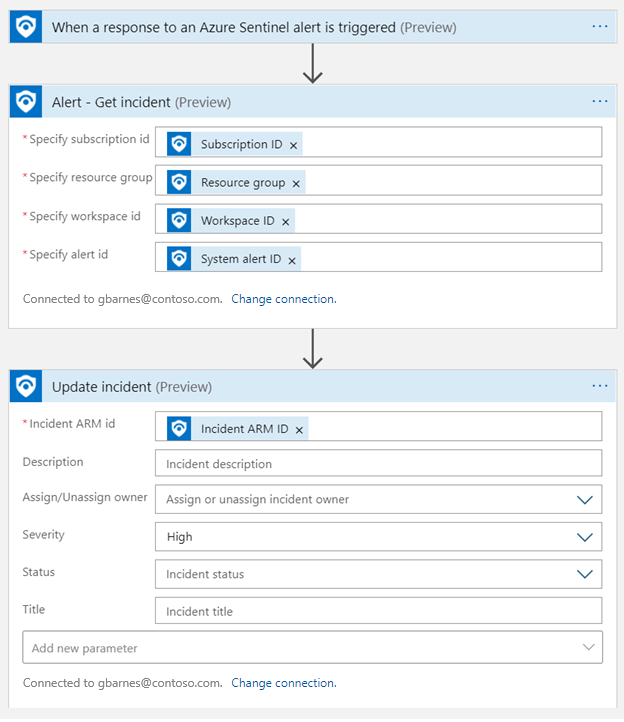

Questa sezione fornisce screenshot di esempio di come è possibile usare un playbook per aggiornare un evento imprevisto in base a un nuovo evento imprevisto o a un avviso.

Aggiornare un evento imprevisto in base a un nuovo evento imprevisto (trigger di evento imprevisto ):

Aggiornare un evento imprevisto in base a un nuovo avviso (trigger di avviso ):

Usare i dettagli degli eventi imprevisti nel flusso

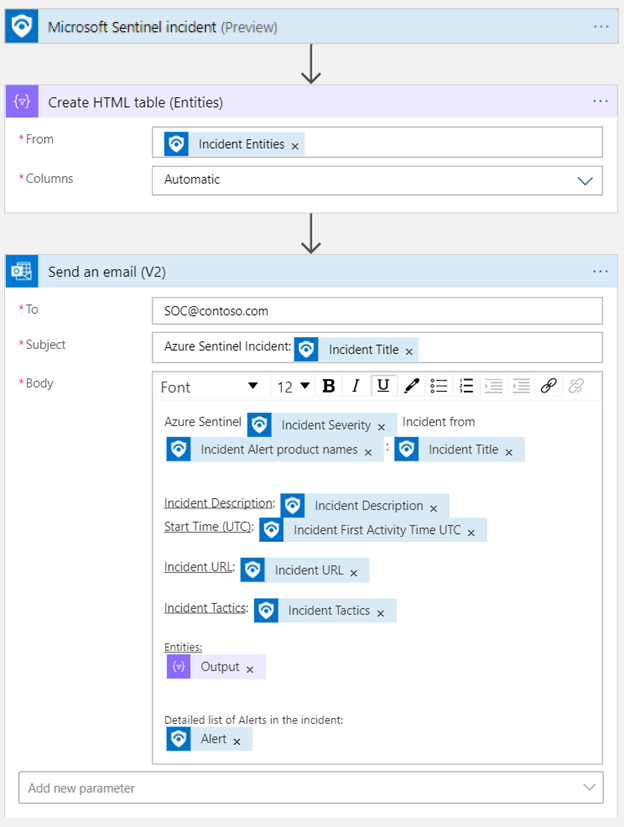

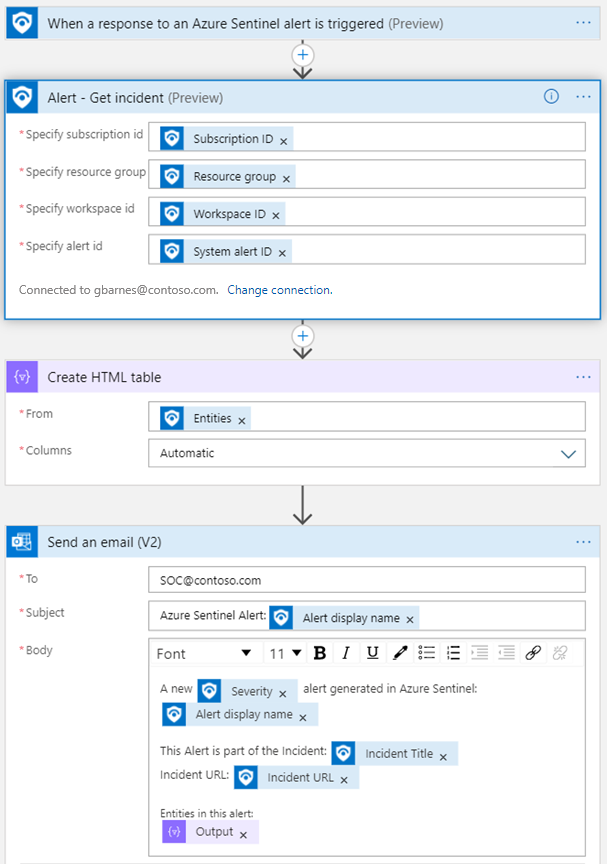

Questa sezione fornisce screenshot di esempio di come usare il playbook per usare i dettagli degli eventi imprevisti altrove nel flusso:

Inviare i dettagli dell'evento imprevisto tramite posta elettronica usando un playbook attivato da un nuovo evento imprevisto:

Inviare i dettagli dell'evento imprevisto tramite posta elettronica usando un playbook attivato da un nuovo avviso:

Aggiungere un commento a un evento imprevisto

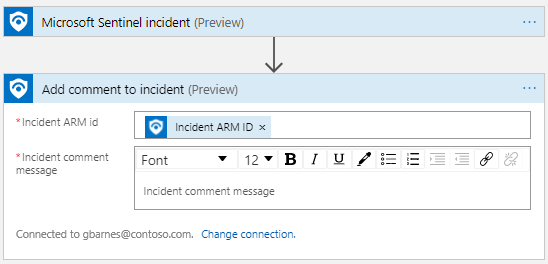

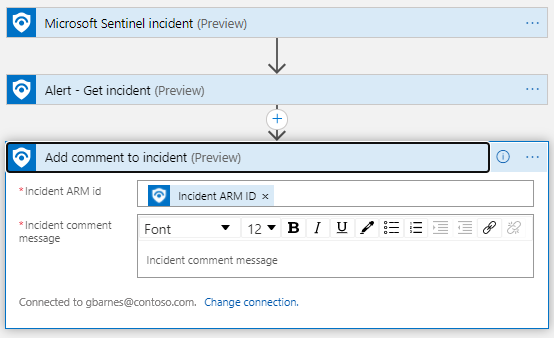

Questa sezione fornisce screenshot di esempio di come usare il playbook per aggiungere commenti a un evento imprevisto:

Aggiungere un commento a un evento imprevisto usando un playbook attivato da un nuovo evento imprevisto:

Aggiungere un commento a un evento imprevisto usando un playbook attivato da un nuovo avviso:

Disabilitare un utente

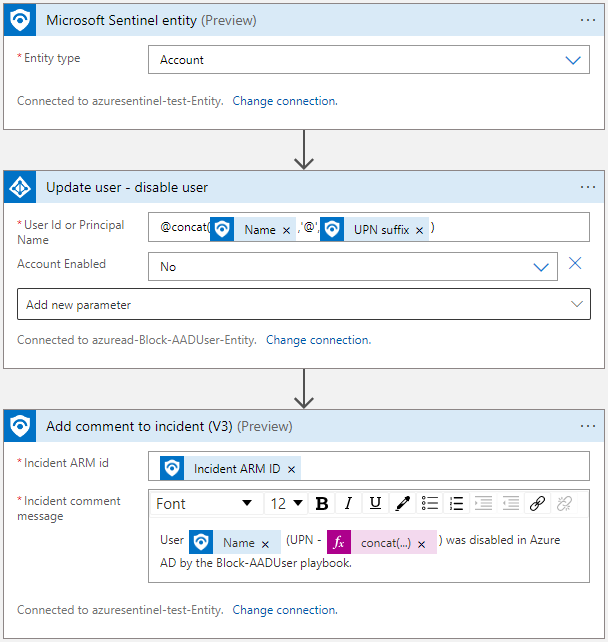

Lo screenshot seguente mostra un esempio di come usare il playbook per disabilitare un account utente, in base a un trigger di entità di Microsoft Sentinel: